Apk去签名校验详解

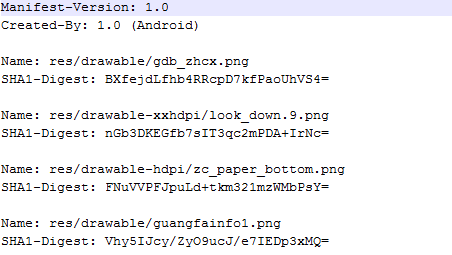

//原签名信息

private static final String SIGNATURE = "478yYkKAQF+KST8y4ATKvHkYibo=";

private static final int VALID = 0;

private static final int INVALID = 1; public static int checkAppSignature(Context context) {

try {

PackageInfo packageInfo = context.getPackageManager().getPackageInfo(context.getPackageName(),PackageManager.GET_SIGNATURES); for (Signature signature : packageInfo.signatures) {

byte[] signatureBytes = signature.toByteArray();

MessageDigest md = MessageDigest.getInstance("SHA");

md.update(signature.toByteArray()); final String currentSignature = Base64.encodeToString(md.digest(), Base64.DEFAULT); Log.d("REMOVE_ME", "Include this string as a value for SIGNATURE:" + currentSignature); //compare signatures

if (SIGNATURE.equals(currentSignature)){

return VALID;

};

}

} catch (Exception e) {

//assumes an issue in checking signature., but we let the caller decide on what to do. }

return INVALID;

}

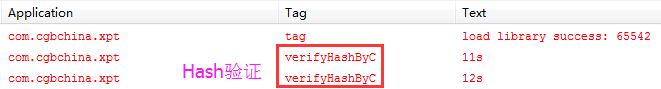

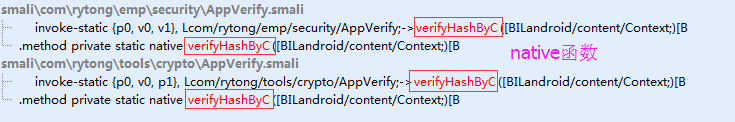

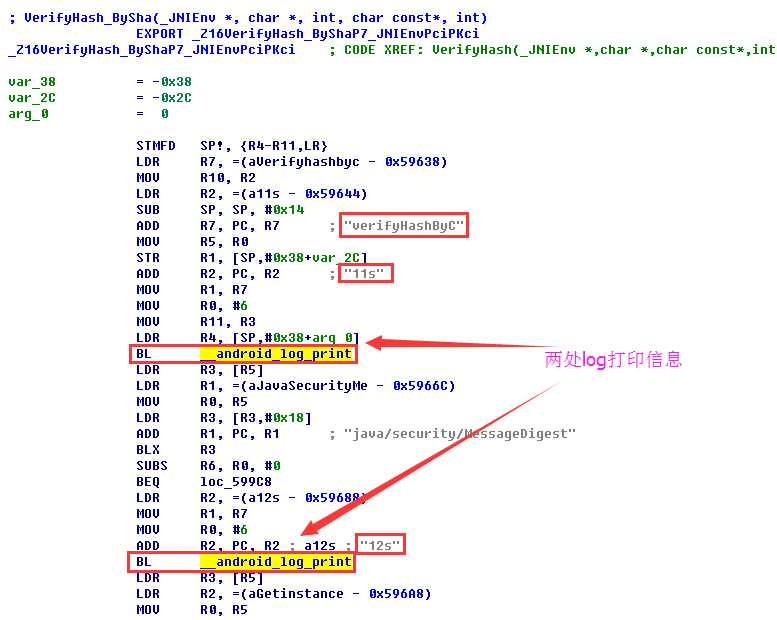

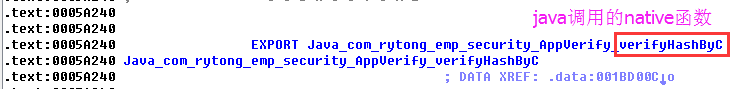

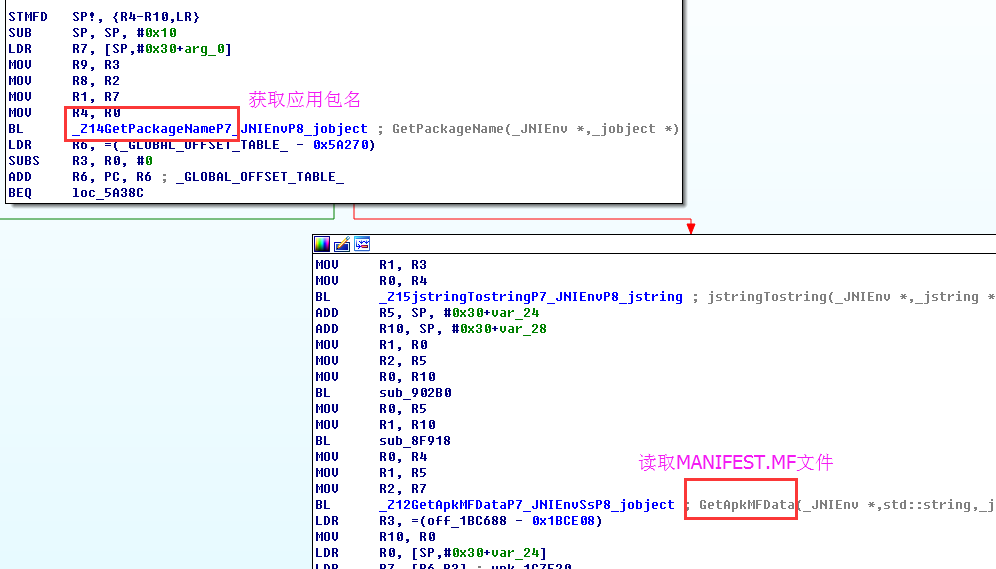

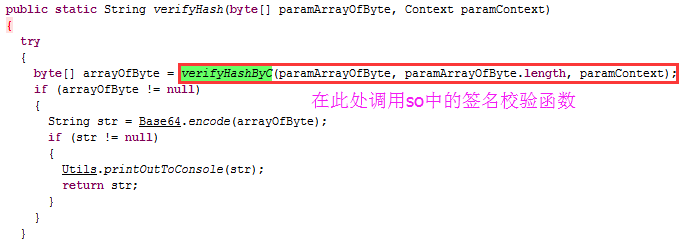

最近遇到一个进行了签名校验的apk,它是在客户端获取签名信息然后在服务器端进行签名比对的,而且签名的获取是在native代码中实现的。这种签名校验的破解思路一般是在sd卡中保存一个原apk包,修改apk路径,让程序获取原apk的签名信息。修改办法一般有三种,下面一一介绍。

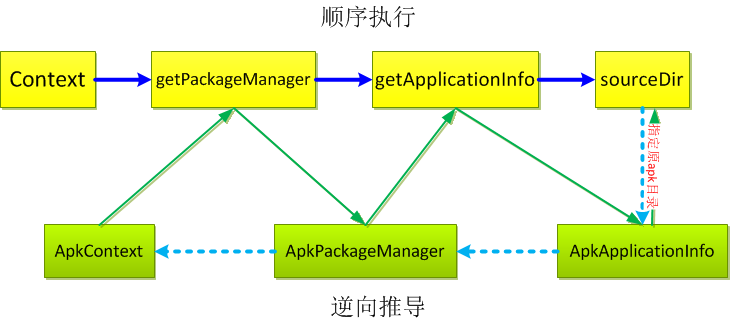

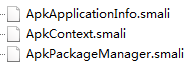

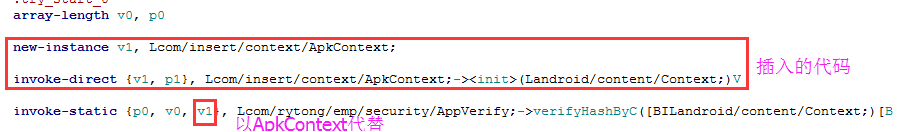

(一)在java层修改context进行破解

private static String getApkPath(String pkgName) {

PackageManager pm = mContext.getPackageManager();

ApplicationInfo pi = null;

try {

pi = pm.getApplicationInfo(pkgName,PackageManager.GET_UNINSTALLED_PACKAGES);

if(pi != null)

return pi.sourceDir;

else

return null;

} catch (NameNotFoundException e) {

e.printStackTrace();

return null;

}

}

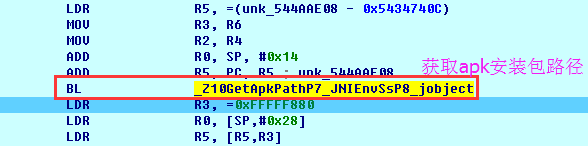

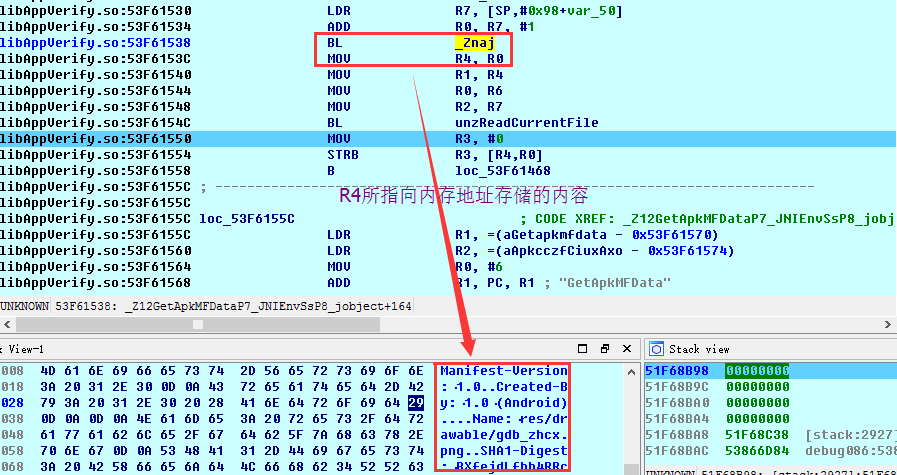

sourceDir保存了apk的完整路径:

(二)使用hook技术

void uncrypt_test()

{

//采用MINIZIP进行文件解压缩

unzFile uf=NULL;

unzFile data[1200];

unz_global_info64 gi;

unz_file_info64 FileInfo; //打开zip文件

uf = unzOpen64("D:\\myfile.zip");

int result=unzGetGlobalInfo64(uf, &gi);

if (result != UNZ_OK)

throw "文件错误"; //循环解压缩文件

for(int i=0;i<gi.number_entry;++i)

{

if (unzGetCurrentFileInfo64(uf, &FileInfo, 0, 0,NULL,0,NULL,0)!= UNZ_OK)

throw "文件错误"; if(!(FileInfo.external_fa & FILE_ATTRIBUTE_DIRECTORY)) //文件,否则为目录

//打开文件

//result=unzOpenCurrentFile(uf);/* 无密码 */

result=unzOpenCurrentFilePassword(uf,"123"); /* 有密码 */ //读取内容

int size= unzReadCurrentFile(uf,data,sizeof(data)); //关闭当前文件

unzCloseCurrentFile(uf); //出错

if(i < gi.number_entry - 1 && unzGoToNextFile(uf) != UNZ_OK)

throw "error";

} //关闭流

unzClose(uf);

}

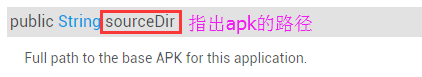

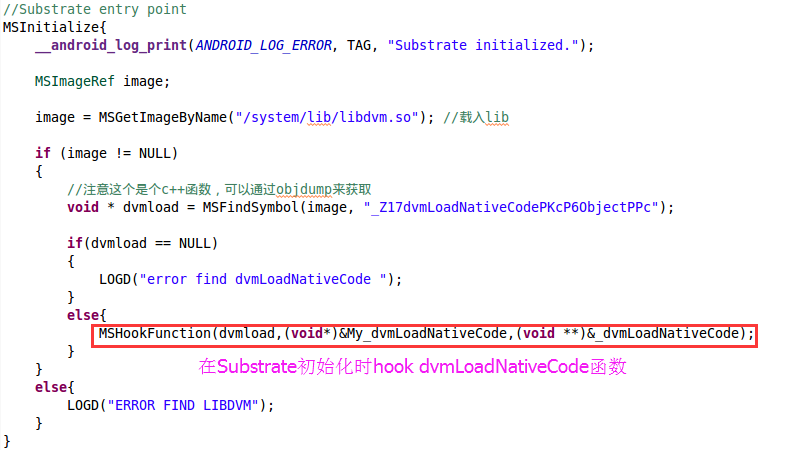

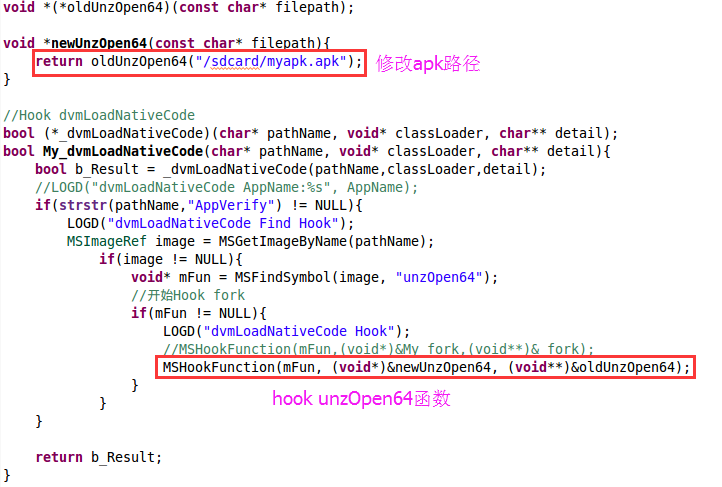

从上述代码可知,解压过程中,apk路径以参数形式传入unzOpen64函数。所以我们需要hook这个函数。但是如何知道libAppVerify.so何时被加载呢?我们知道系统通过dvmLoadNativeCode函数从指定的路径加载so,如果对系统函数dvmLoadNativeCode进行hook,当它加载libAppVerify.so的时候,再hook unzOpen64函数,修改apk路径,不就行了?

dvmLoadNativeCode函数原型:

bool dvmLoadNativeCode(constchar* pathName, Object* classLoader, char** detail)

这里我们使用cydia substrate这个hook框架,关键代码如下:

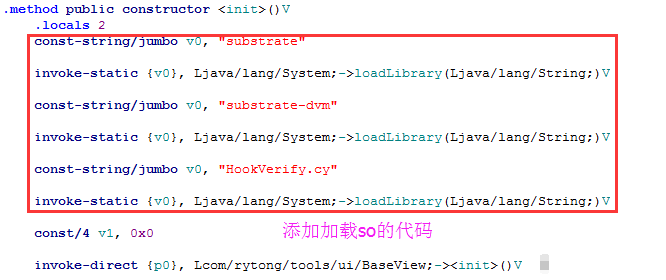

const-string/jumbo v0, "substrate"

invoke-static {v0}, Ljava/lang/System;->loadLibrary(Ljava/lang/String;)V

const-string/jumbo v0, "substrate-dvm"

invoke-static {v0}, Ljava/lang/System;->loadLibrary(Ljava/lang/String;)V

const-string/jumbo v0, "HookVerify.cy"

invoke-static {v0}, Ljava/lang/System;->loadLibrary(Ljava/lang/String;)V

由于需要在签名校验代码运行之前加载这些so,所以我们在Lcom/cgbchina/xpt/EMPView类的构造函数中添加上述代码,如下图所示:

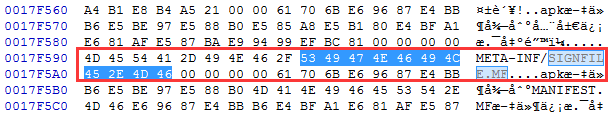

(3)直接修改so文件

Apk去签名校验详解的更多相关文章

- iOS 证书与签名 解惑详解

iOS 证书与签名 解惑详解 分类: iPhone2012-06-06 19:57 9426人阅读 评论(1) 收藏 举报 iosxcodecryptographyappleiphone测试 目录 ...

- Renix签名字段详解——网络测试仪实操

一.签名字段简介 在添加/修改流量时,会有一个签名字段选项 (1)勾选以后,RENIX软件在发流时,会把每个报文的Payload(净荷)的最后18字节修改为特殊的值,用来统计流的时延.丢包等内容 (2 ...

- Android APK反编译easy 详解

在学习Android开发的过程你,你往往会去借鉴别人的应用是怎么开发的,那些漂亮的动画和精致的布局可能会让你爱不释手,作为一个开发者,你可能会很想知道这些效果界面是怎么去实现的,这时,你便可以对改应用 ...

- Android签名机制之---签名过程详解

http://www.2cto.com/kf/201512/455388.html 一.前言 又是过了好长时间,没写文章的双手都有点难受了.今天是圣诞节,还是得上班.因为前几天有一个之前的同事,在申请 ...

- IONIC 开发的Android应用程序签名(或重新签名)详解

完全通过DOS命令来完成apk签名 给apk签名一共要用到3个工具,或者说3个命令,分别是:keytool.jarsigner和zipalign,下面是对这3个工具的简单介绍: ...

- Android Studio Gradle 多渠道自动打包,动态修改HostUrl,签名apk,混淆配置详解

文/ skay csdn博客:http://blog.csdn.net/sk719887916/article/details/40541163 最近遇到项目从Eclispe迁移到Android st ...

- 补习系列(4)-springboot 参数校验详解

目录 目标 一.PathVariable 校验 二.方法参数校验 三.表单对象校验 四.RequestBody 校验 五.自定义校验规则 六.异常拦截器 参考文档 目标 对于几种常见的入参方式,了解如 ...

- Android签名打包详解

一. Android签名有什么作用? 应用程序升级:如果你希望用户无缝升级到新的版本,那么你必须用同一个证书进行签名.这是由于只有以同一个证书签名,系统才会允许安装升级的应用程序.如果你采用 ...

- ValidForm5.3.2 忽略表单项校验详解

ValidForm 官方文档 项目的需求是这样的:一个checkbox,一个input,选中checkbox的时候,需要校验input,取消选中的时候,不要校验input. <input typ ...

随机推荐

- Sublime Text 常用快捷键和优秀插件

SublimeText3常用快捷键和优秀插件 SublimeText是前端的一个神器,以其精简和可DIY而让广大fans疯狂.好吧不吹了直入正题 -_-!! 首先是安装,如果你有什么软件管家的话搜一下 ...

- atitit.泛型编程总结最佳实践 vO99 java c++ c#.net php

atitit.泛型编程总结最佳实践 vO99 java c++ c#.net php \ 1. 泛型历史 1 由来 1 2. 泛型的机制编辑 1 机制 1 编译机制 2 3. 泛型方法定义1::前定义 ...

- atitit. 日志系统的原则and设计and最佳实践(1)-----原理理论总结.

atitit. 日志系统的原则and设计and最佳实践总结. 1. 日志系统是一种不可或缺的单元测试,跟踪调试工具 1 2. 日志系统框架通常应当包括如下基本特性 1 1. 所输出的日志拥有自己的分类 ...

- atitit.html5 拼图游戏的解决之道.

atitit.html5 拼图游戏的解决之道. 1. 拼图游戏的操作(点击法and 拖动法) 1 1. 支持键盘上.下.左.右键移动: 1 2. 支持点击空白模块中的上下左右箭头移动: 1 3. 支持 ...

- 为什么说外卖O2O行业的未来在于尖端技术?

7月13日,百度公司董事长兼CEO李彦宏在发布会上谈及百度外卖时表示,百度外卖里有非常多的人工智能技术的应用,比如同样的商家订单,先配送后配送,时间路线规划等等,都有人工智能的技术,涉及机器学习的问题 ...

- Maven学习总结(七)——eclipse中使用Maven创建Web项目

一.创建Web项目 1.1 选择建立Maven Project 选择File -> New ->Project,如下图所示:

- asp.net MVC的EF与easyui DataGrid数据绑定

页面代码 @{ Layout = null; } <!DOCTYPE html> <html> <head> <meta name="viewpor ...

- 修改oracle内存占用

修改oracle内存占用 ? 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 # su oracle $cd $ORACLE_HOM ...

- 用C/C++实现对STORM的执行信息查看和控制

近期公司有个需求.须要在后端应用server上实时获取STORM集群的执行信息和topology相关的提交和控制,经过几天对STORM UI和CMD源代码的分析,得出能够通过其thrift接口调用实现 ...

- RESTful 接口规范

原文地址:http://www.coderli.com/translate-restful-standard-resolved OneCoder最近一直在使用Restful API,最近正好看到一篇自 ...