iptables 工具

iptables 工具

|

table name

|

description |

operation

|

|

filter (default)

|

用于包过滤,包含 INPUT 、OUTPUT 和 FORWARD链 |

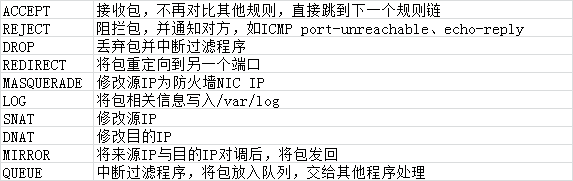

ACCEPT、DROP、REJECT、LOG

|

|

nat

|

转换包的源或目的地址,包含 PREROUTING 、OUTPUT 和 POSTROUTING链 |

SNAT、DNAT、MASQUERADE

|

|

mangle

|

包含一些规则来标记用于高级路由的信息包,包含 PREROUTING 、OUTPUT 链 |

TOS、TTL、MARK

|

|

step

|

table

|

chain

|

comment

|

|

1

|

|

|

在 Internet线路上传输

|

|

2

|

|

|

进入网卡接口(如 eth0 )

|

|

3

|

mangle

|

PREROUTING

|

|

|

4

|

nat

|

PREROUTING

|

这个链主要做 DNAT

|

|

5

|

|

|

路由判断,包是要转发还是送往本地

|

|

6

|

mangle

|

INPUT

|

|

|

7

|

filter

|

INPUT

|

这里可以加过滤

|

|

8

|

|

|

到达本地的应用程序

|

|

step

|

table

|

chain

|

comment

|

|

1

|

|

|

本地的应用程序

|

|

2

|

|

|

路由判断

|

|

3

|

mangle

|

OUTPUT

|

|

|

4

|

nat

|

OUTPUT

|

这个链主要做 DNAT

|

|

5

|

filter

|

OUTPUT

|

这里可以加过滤

|

|

6

|

mangle

|

POSTROUTING

|

|

|

7

|

nat

|

POSTROUTING

|

这个链主要做 SNAT

|

|

8

|

|

|

离开网卡接口(如 eth0 )

|

|

9

|

|

|

在 Internet线路上传输

|

|

step

|

table

|

chain

|

comment

|

|

1

|

|

|

在 Internet线路上传输

|

|

2

|

|

|

进入网卡接口(如 eth0 )

|

|

3

|

mangle

|

PRETROUTING

|

|

|

4

|

nat

|

PRETROUTING

|

这个链主要做 DNAT

|

|

5

|

|

|

路由判断,包是要转发还是送往本地

|

|

6

|

mangle

|

FORWARD

|

特殊情况才使用

|

|

7

|

filter

|

FORWARD

|

转发的包会走该链,进行过滤

|

|

8

|

mangle

|

POSTROUTING

|

特殊情况才使用

|

|

9

|

nat

|

POSTROUTING

|

这个链主要做 SNAT

|

|

10

|

|

|

离开网卡接口(如 eth0 )

|

|

11

|

|

|

在 Internet线路上传输

|

列出链中的所有规则;输出格式不同

插入一条规则,I此规则会作为链的第一条规则;A则会在最后一条

-D <CHAIN> N, -D <CHAIN>

删除一条规则,可以明确指明规则内容,也可以用N指出链中的第N条

-F <CHAIN>, -Z <CHAIN>

F清除链中的所有规则,不指明链,则清除所有链;Z则是只清除计数器,不清除规则

-P <CHAIN>

指定某条链的默认动作,ACCEPT、DROP或REJECT等

-p, --protocol

协议匹配,如 -p tcp

-s, --src, --source

来源匹配,如 -s 202.108.37.49

-d, --dst, --destination

目的匹配,如 -d 172.16.115.117

-i, --in-interface

入网卡接口匹配,如 -i eth0

-o, --out-interface

出网卡接口匹配,如 -o eth1

--sport, --source-port

来源端口匹配(tcp或udp),如 --sport 80;也可以用端口范围,如 --sport 135:139

--dport, --destination-port

目的端口匹配(tcp或udp),如 --dport 80;同样支持端口范围

--tcp-flags

tcp状态匹配,如 --tcp-flags RST RST

-m mac --mac-source

mac地址匹配,如 -m mac --mac-source 00:1E:C9:B0:53:D2

-m multiport --source-port , --destination-port

多端口匹配,如-m multiport --destination-port 80,443

-m iprange

简单的指定ip范围。用--src-range或--dst-range匹配,如 -m iprange --src-range 192.168.1.33-192.168.1.50

-m time

指定匹配时间(UTC),可以使用--datestart、--datestop、--timestart或--timestop等参数。如 -m time --datestart 2014-01-01T00:00:00 --datestop 2014-12-31T23:59:59 。注意时间是UTC时间。

-j ACCEPT:

源地址转换,如 -j SNAT --to 61.135.152.194

-j MASQUERADE

类似SNAT,但是根据默认路由转换,适用于动态ip(不需要指明转换后的地址)

-j DNAT

进行目的地址转换,如 -j DNAT --to-destination 192.168.0.254

-j REDIRECT

(对于tcp和udp)进行端口重定向,如 -j REDIRECT --to-ports 8080

丢弃RST包

iptables -I INPUT -p tcp --sport 80 --tcp-flags RST RST -j DROP

iptables 工具的更多相关文章

- iptables工具

http://www.linuxidc.com/Linux/2012-12/77074.htm iptables 指令 语法: iptables [-t table] command [match] ...

- iptables 工具的使用

试验建议:关闭CentOS 7 或 CentOS 6的防火墙 (systemctl stop firewalld ; systemctl disable firewalld 或 service ipt ...

- 【Redhat系列linux防火墙工具】firewalld与iptables防火墙工具的激烈碰撞

前言 iptables与firewalld防火墙管理工具在linux发行版Redhat7系列使用较为广泛. UFW则是在linux发行版Ubuntu下进行管理防火墙的一款管理工具. 在选用防火墙工具的 ...

- Linux防火墙简介及iptables的基本使用

一.防火墙基础知识 iptables/netfilter:网络防火墙,连接追踪(状态检测) netfilter:工作内核中,让规则能够生效的网络框架(framework) iptables:防火墙规则 ...

- linux 的iptables防火墙

.a文件就是*.o文件的集合, 是object文件的归档文件, 所以, 用nm -A ???.a看到的 symbolic符合名称都是 相应的, 包含的 .o文件.... linux 2.4内核中 ...

- iptables和netfilter

1.iptables和netfilter说明 [1]netfilter/iptables组成Linux平台下的包过滤防火墙,iptables是用户空间的管理工具,netfilter是内核空间的包处理框 ...

- Linux iptables 命令

iptables 是 Linux 管理员用来设置 IPv4 数据包过滤条件和 NAT 的命令行工具.iptables 工具运行在用户态,主要是设置各种规则.而 netfilter 则运行在内核态,执行 ...

- iptables 分析(1)

原文:http://blog.chinaunix.net/uid-24207747-id-2622900.html iptables 是用户空间中用于管理包过滤及NAT 等的工具应用程序.它设置防火墙 ...

- iptables四表五链及默认规则使用,

网络基础 TCP/IP模型: 应用层===传输层===网络层===数据链里层===物理层 数据封装: MAC帧头+IP报头+TCP/UDP报头===HTTP请求 数据帧 TCP/UDP报头: 随机产生 ...

随机推荐

- Linux Shell编程三

case分支条件语句. case "string" in pattern_1) commands ;; pattern_2) commands ;; *) commands ;; ...

- Linux Linux程序练习六

题目:实现一个so库文件名称为listupper.so,so文件中实现一个函数,函数名为void upper(const char *src, char *desc),调用update后将参数src所 ...

- SQLServer 语句-创建索引

语法:CREATE [索引类型] INDEX 索引名称ON 表名(列名)WITH FILLFACTOR = 填充因子值0~100GO /*实例*/USE 库名GOIF EXISTS (SELECT * ...

- python数字图像处理(6):图像的批量处理

有些时候,我们不仅要对一张图片进行处理,可能还会对一批图片处理.这时候,我们可以通过循环来执行处理,也可以调用程序自带的图片集合来处理. 图片集合函数为: skimage.io.ImageCollec ...

- 常用的user32API说明

整理了一下常用的user32API说明 还有软件Microsoft Spy++供大家下载 Spyv10.00.30319.rar using System; using System.Collect ...

- 让C#开发更简单,抽象增删改

相信经常做一些MS,CRM 项目的童鞋非常有体会,大部分时间都是在复制和粘贴,大部分项目框架都是建一个三层,首先是DAL建一些增删改查,然后呢是BLL业务层再建一些增删改查,然后UI层再调用增删改查, ...

- words in view Moqui resource code

annotation:注释 注解 documentation:文件 证明文件 embed:嵌入 context:环境 上下文 explicity: 明确的 明白的 conversion: 转化

- JS子父窗口互相取值赋值详解介绍

子窗口赋值到父窗口 代码如下 复制代码 <script>function openWin(str) { window.open(siteurl+"popup/"+ ...

- OpenLayers中地图缩放级别的设置方法

来源于:http://www.cnblogs.com/sailheart/archive/2011/03/15/1984519.html 一.概述 在OpenLayers中,地图必须具有一个缩放级别的 ...

- struts2升级报ActionContextCleanUp<<is deprecated。Please use the new filters

把web.xml中配置struts.xml的文件改成 <?xml version="1.0" encoding="UTF-8"?> <web- ...