DDCTF 2018线上赛writeup

第一题:

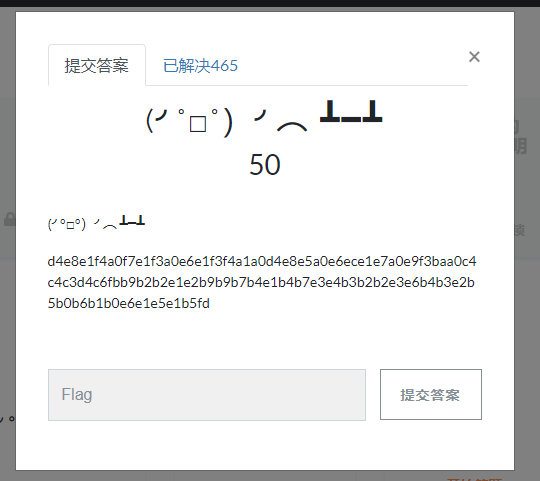

d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e4b3b2b2e3e6b4b3e2b5b0b6b1b0e6e1e5e1b5fd

解题思路:

首先尝试各种解密,无果。

开始研究,分析字符串,首先看看有哪些字符,然后准备分析频率

import string

cipertext = "d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e4b3b2b2e3e6b4b3e2b5b0b6b1b0e6e1e5e1b5fd"

for i in string.lowercase:

if i in cipertext:

print i

for i in string.digits:

if i in cipertext:

print i

打印出来发现字符串由a-f 0-9组成,瞬间想到16进制格式,开始向16进制进攻

len()查看到字符长度为134,16进制一般是两个字符组成一个字节,所以两个两个拆解分开试试

cipertext = "d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e4b3b2b2e3e6b4b3e2b5b0b6b1b0e6e1e5e1b5fd"

i = 0

plaintext = ""

while i < 133:

plaintext += str(int(cipertext[i:i + 2], 16)) + " "

i += 2

print plaintext

得到212 232 225 244 160 247 225 243 160 230 225 243 244 161 160 212 232 229 160 230 236 225 231 160 233 243 186 160 196 196 195 212 198 251 185 178 178 225 226 185 185 183 180 225 180 183 227 228 179 178 178 227 230 180 179 226 181 176 182 177 176 230 225 229 225 181 253

明显看到超出常规ascii范围,考虑尝试凯撒解密,由于ascii有128字符,尝试先减去128

cipertext = "d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e4b3b2b2e3e6b4b3e2b5b0b6b1b0e6e1e5e1b5fd"

i = 0

plaintext = ""

while i < 133:

asciinum = int(cipertext[i:i + 2], 16)-128

plaintext += chr(asciinum)

i += 2

print plaintext

得到flag

第二题:

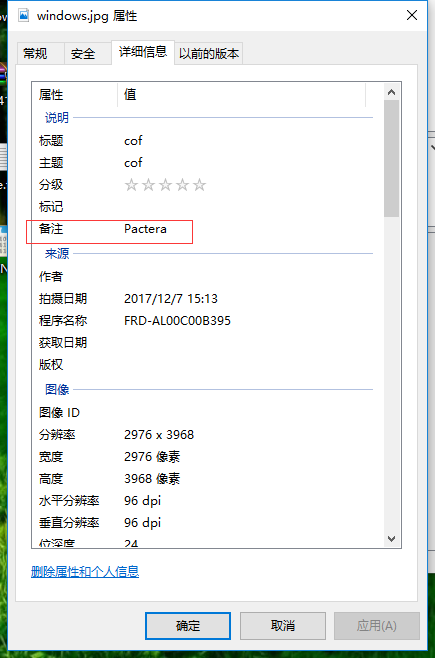

打开下载的windows.jpg

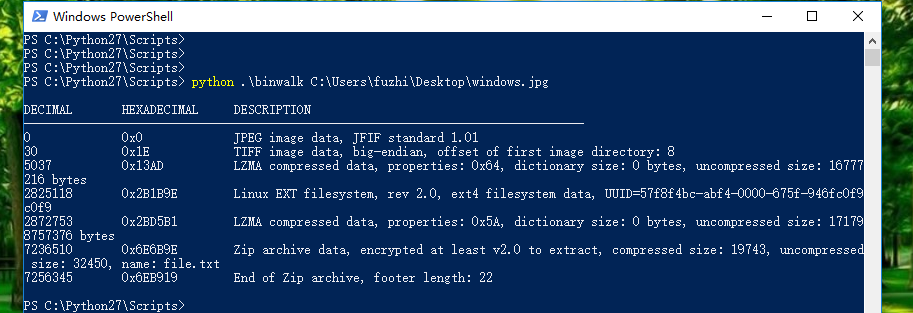

非常普通的一张图,看到图片,第一联想到隐写术,自行用binwalk看看图片有没有藏东西

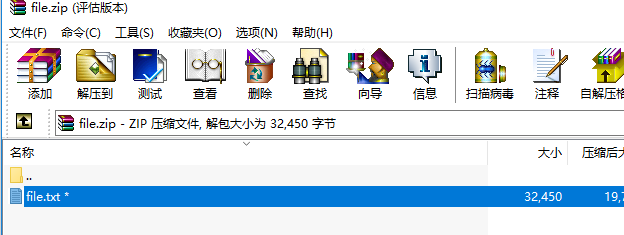

一大堆东西,尝试提取分离,得到一个zip,打开一看需要密码

这里可以用暴力破解,不过花费时间较长,期间可以做一些其他事情,比如去看看图片的详细信息(可能藏东西)

在备注找到Pactera,尝试作为密码输入,解压成功Orz...............

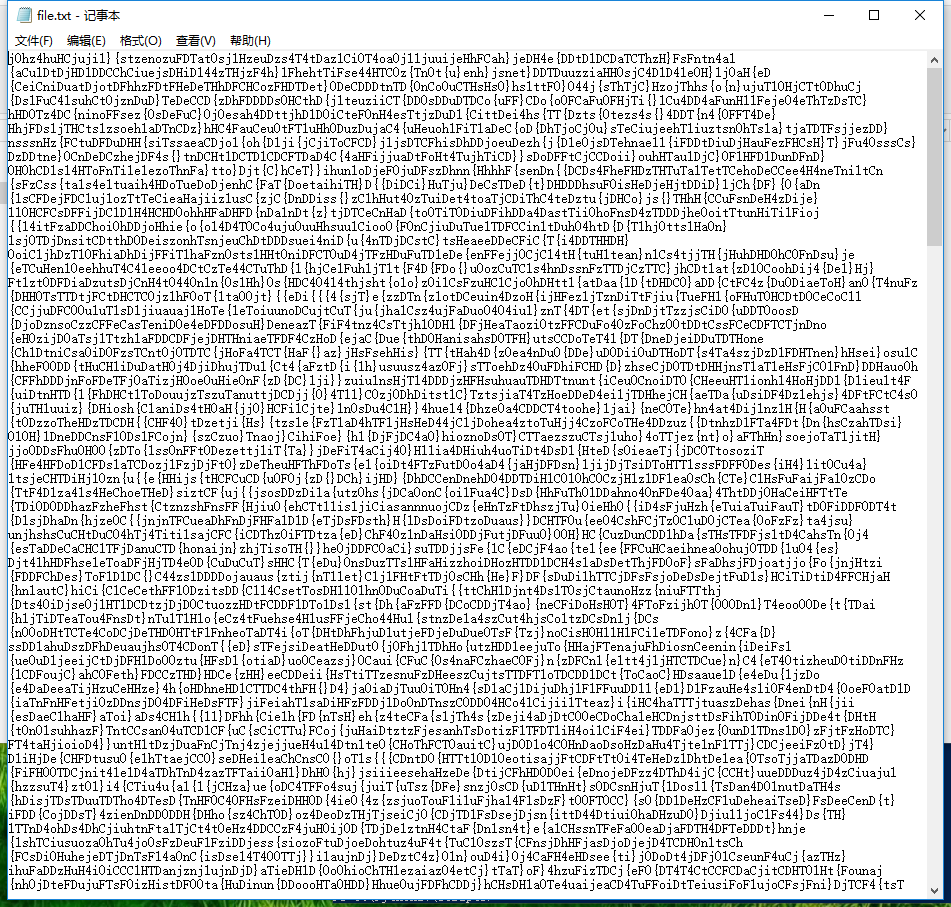

打开file.txt

进行一顿栅栏,编码等解密,无果。

破了很久,最后回头看题目看了的提示

尝试分析字符频率,然后进行排序

file1 = open("file.txt", "r")

cipertext = file1.read()

dic1 = {}

for i in cipertext:

if i not in dic1:

dic1[i] = 1

else:

dic1[i] += 1

z = zip(dic1.values(), dic1.keys())

plaintext = ""

for i in sorted(z):

plaintext = i[1] + plaintext

print plaintext

直接得到flag

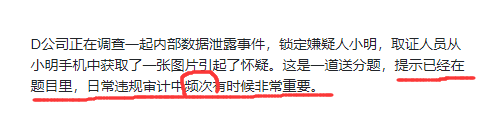

第三题:

本题差评!!!干扰项太多,不亲切,这里不再赘述踩的坑

下载得到附件,是一个pcap文件,果断丢入wireshark,把解析的到的文件一次导出

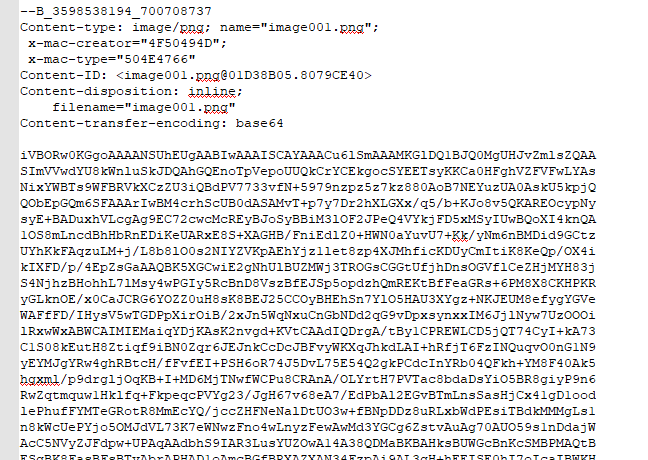

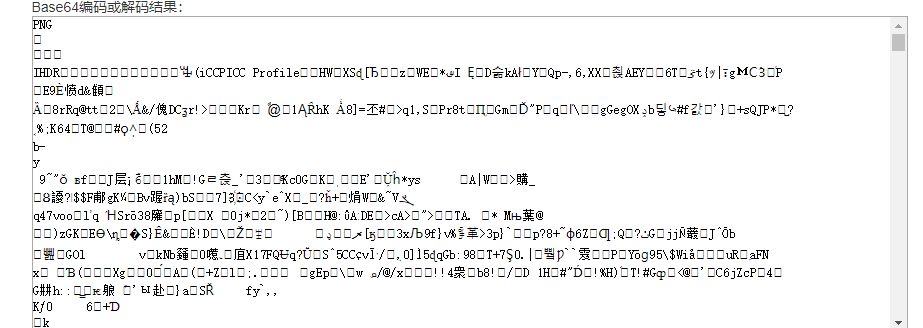

只有IMF的能导出,分析查看,大概在一个文件比较大的地方,看到

复制出来,看到是base64,解码,得到一串字符

这个看到应该是一张图片,所以这里保存成图片看一看。。

#!/usr/bin/env python

# coding=utf-8

import base64

file1 = open("test", "r")

cipertext = file1.read()

file1.close()

plaintext = base64.b64decode(cipertext) # 读取file1进行base64解码

file2 = open("testpng.png", "wb") # 以.png写入保存

file2.write(plaintext)

file2.close()

打开我们刚才保存的图片

这里就要使用图像识别了,ocr了解一下

#!/usr/bin/env python

# coding=utf-8

import base64

import pytesseract

from PIL import Image

def getcode(imgurl):

"""识别图片"""

image = Image.open(imgurl)

vcode = pytesseract.image_to_string(image)

code = base64.b64decode(vcode.encode("utf-8"))

return code

temp_imgurl = 'testpng.png'

code = getcode(temp_imgurl)

print code

这里无敌坑,ocr识别准确率不是很高,code得到后还要和图片进行比对检查。

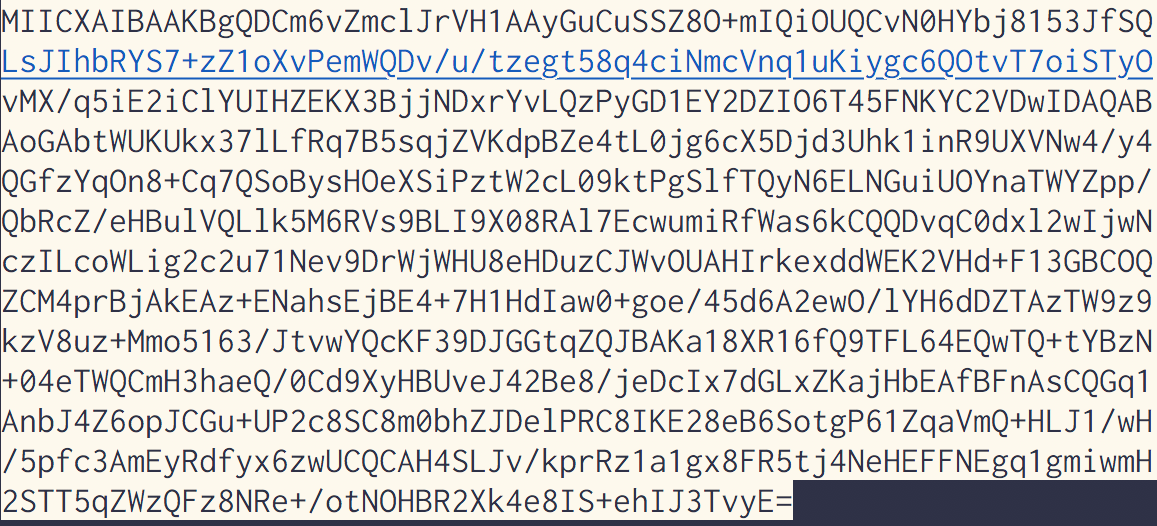

根据提示,补全RSA

-----BEGIN RSA PRIVATE KEY-----

MIICXAIBAAKBgQDCm6vZmclJrVH1AAyGuCuSSZ8O+mIQiOUQCvN0HYbj8153JfSQ

LsJIhbRYS7+zZ1oXvPemWQDv/u/tzegt58q4ciNmcVnq1uKiygc6QOtvT7oiSTyO

vMX/q5iE2iClYUIHZEKX3BjjNDxrYvLQzPyGD1EY2DZIO6T45FNKYC2VDwIDAQAB

AoGAbtWUKUkx37lLfRq7B5sqjZVKdpBZe4tL0jg6cX5Djd3Uhk1inR9UXVNw4/y4

QGfzYqOn8+Cq7QSoBysHOeXSiPztW2cL09ktPgSlfTQyN6ELNGuiUOYnaTWYZpp/

QbRcZ/eHBulVQLlk5M6RVs9BLI9X08RAl7EcwumiRfWas6kCQQDvqC0dxl2wIjwN

czILcoWLig2c2u71Nev9DrWjWHU8eHDuzCJWvOUAHIrkexddWEK2VHd+F13GBCOQ

ZCM4prBjAkEAz+ENahsEjBE4+7H1HdIaw0+goe/45d6A2ewO/lYH6dDZTAzTW9z9

kzV8uz+Mmo5163/JtvwYQcKF39DJGGtqZQJBAKa18XR16fQ9TFL64EQwTQ+tYBzN

+04eTWQCmH3haeQ/0Cd9XyHBUveJ42Be8/jeDcIx7dGLxZKajHbEAfBFnAsCQGq1

AnbJ4Z6opJCGu+UP2c8SC8m0bhZJDelPRC8IKE28eB6SotgP61ZqaVmQ+HLJ1/wH

/5pfc3AmEyRdfyx6zwUCQCAH4SLJv/kprRz1a1gx8FR5tj4NeHEFFNEgq1gmiwmH

2STT5qZWzQFz8NRe+/otNOHBR2Xk4e8IS+ehIJ3TvyE=

-----END RSA PRIVATE KEY-----

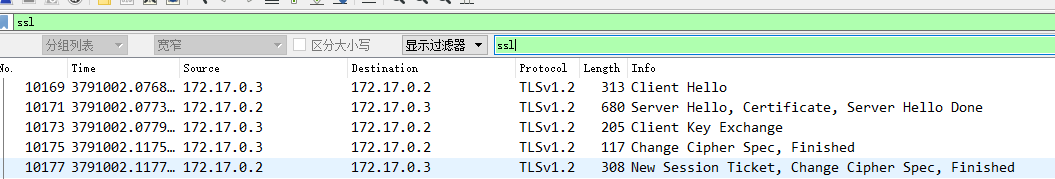

看到这个rsa秘钥,自然联想到ssl,搜索一下(ssl了解一下)

看到了ssl的通信

把秘钥导入

重启wireshark,惊奇地发现在最后多了http

追踪http流

DDCTF 2018线上赛writeup的更多相关文章

- QCTF 2018线上赛 writeup

本次算是被QCTF打趴了,本来做题时间就少(公司无限开会,开了一天,伪借口),加上难度和脑洞的增大,导致这次QCTF又酱油了...就连最基本的签到题都没做出来...这就很气 好了,以下是解题思路 MI ...

- ISCC 2018线上赛 writeup

今天有机会去ISCC2018参加了比赛,个人的感受是比赛题目整体难度不高,就是脑洞特别大,flag形式不明确,拿到flag后也要猜测flag格式,贼坑 废话不多说,以下是本人的解题思路 MISC 0x ...

- RCTF 2018线上赛 writeup

苦逼的RCTF,只进行了两天,刚好第二天是5.20,出去xxx了,没法打比赛,难受.比赛结束了,还不准继续提交flag进行正确校验了,更难受. 下面是本次ctf解题思路流程 后面我解出的题会陆续更新上 ...

- 2019第十二届全国大学生信息安全实践创新赛线上赛Writeup

本文章来自https://www.cnblogs.com/iAmSoScArEd/p/10780242.html 未经允许不得转载! 1.MISC-签到 下载附件后,看到readme.txt打开后提 ...

- 2018 ACM-ICPC 中国大学生程序设计竞赛线上赛 H题 Rock Paper Scissors Lizard Spock.(FFT字符串匹配)

2018 ACM-ICPC 中国大学生程序设计竞赛线上赛:https://www.jisuanke.com/contest/1227 题目链接:https://nanti.jisuanke.com/t ...

- 2018 ACM-ICPC 中国大学生程序设计竞赛线上赛 F题 Clever King(最小割)

2018 ACM-ICPC 中国大学生程序设计竞赛线上赛:https://www.jisuanke.com/contest/1227 题目链接:https://nanti.jisuanke.com/t ...

- “玲珑杯”线上赛 Round #17 河南专场

闲来无事呆在寝室打打题,没有想到还有中奖这种操作,超开心的 玲珑杯”线上赛 Round #17 河南专场 Start Time:2017-06-24 12:00:00 End Time:2017-06 ...

- 计蒜客 25985.Goldbach-米勒拉宾素数判定(大素数) (2018 ACM-ICPC 中国大学生程序设计竞赛线上赛 B)

若干年之前的一道题,当时能写出来还是超级开心的,虽然是个板子题.一直忘记写博客,备忘一下. 米勒拉判大素数,关于米勒拉宾是个什么东西,传送门了解一下:biubiubiu~ B. Goldbach 题目 ...

- 20190815网络与信息安全领域专项赛线上赛misc WriteUp

目录 签到题 题目内容 使用工具 解题步骤 七代目 题目下载地址 使用工具 解题步骤 亚萨西 题目下载链接 使用工具 解题步骤 24word 题目下载链接 使用工具 解题步骤 感想 几星期前报了名却完 ...

随机推荐

- 深入理解Android中View

文章目录 [隐藏] 一.View是什么? 二.View创建的一个概述: 三.View的标志(Flag)系统 四.MeasureSpec 五.几个重要方法简介 5.1 onFinishInflate ...

- webSocket通讯

1.使用facebook第三方SRWebSocket进行websocket通讯. pod 'SocketRocket' 2.通讯地址: ws://192.168.1.128:18882/ws 注意:s ...

- Struts存取数据

ValueStack举例分析: Action存 Jsp页面取,用于数据展示 存数据三种方式总结 存数据->map 或 root 展示数据->Strusts标签 这个玩意用着很舒服,能让 ...

- python IDLE中反斜杠显示为人民币符号¥的解决办法

改换英文字体即可

- 2018上C语言程序设计(高级)作业- 第0次作业

准备工作(10分) 1.在博客园申请个人博客. 2.加入班级博客(2班班级博客链接地址)(1班班级博客链接地址) 3.关注邹欣老师博客.关注任课老师博客. 4.加入讨论小组,学习过程中遇到问题不要随意 ...

- 从Firefox升级说学习方法

今天早上,打开PortableAPPs时,它提示我升级FireFox,跟往常一样我没考虑就升级了. 打开Firefox 57神速,很是惊喜,打开后发现悲剧了,自己(通过下载插件)定制的功能都不能使用了 ...

- Flask 扩展 Mail

安装 pip install flask-mail from flask import Flask from flask_mail import Mail, Message app = Flask(_ ...

- 【iOS】swift 枚举

枚举语法 你可以用enum开始并且用大括号包含整个定义体来定义一个枚举: enum SomeEnumeration { // 在这里定义枚举 } 这里有一个例子,定义了一个包含四个方向的罗盘: enu ...

- bzoj 4373 算术天才⑨与等差数列

4373: 算术天才⑨与等差数列 Time Limit: 10 Sec Memory Limit: 128 MBhttp://www.lydsy.com/JudgeOnline/problem.ph ...

- VS Code 常用命令记录

1. 创建解决方案 例:dotnet new sln -o HelloWorld.Solutions 其中 -o 表示输出文件夹 2.创建类库.web.mvc.webapi等项目 例:dotnet n ...