全球性WannaCry蠕虫勒索病毒感染前后应对措施

前言:针对WannaCrypt勒索病毒的讨论和技术文章是铺天盖地,大量的技术流派,安全厂家等纷纷献计献策,有安全厂家开发各种安全工具,对安全生态来说是一个好事,但对个人未必就是好事,我们国家很多用户是普通用户是安全小白,如果遭遇WannaCrypt勒索软件,我们该怎么办?是主动积极应对,还是被动等待被病毒感染,这完全取决于您个人选择,博主与该病毒对抗过一次,将一些经验跟大家分享,希望能对您有所帮助!

一、WannaCry/Wcry 病毒的介绍及其原理

1、病毒介绍及其原理

2017年5月12日起, 全球性爆发基于Windows网络共享协议进行攻击传播的蠕虫恶意代码, 经研究发现这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。“永恒之蓝”通过扫描开放445文件共享端口的Windows电脑甚至是电子信息屏,无需用户进行任何操作,只要开机联网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等一系列恶意程序。

利用445文件共享端口实施破坏的蠕虫病毒,曾多次在国内爆发。因此,运营商很早就针对个人用户将445端口封闭,但是教育网并未作此限制,仍然存在大量开放的445端口。据有关机构统计,目前国内平均每天有5000多台电脑遭到NSA“永恒之蓝”黑客武器的远程攻击,教育网已成重灾区!

WannaCrypt勒索病毒原理分析笔者再次就不赘述了,详细情况请参阅WanaCrypt0r勒索蠕虫完全分析报告(http://bobao.360.cn/learning/detail/3853.html)。

2、病毒感染的三个时间段

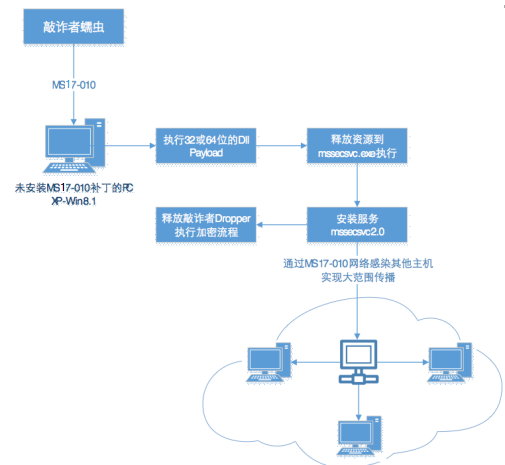

(1)病毒感染初阶段

病毒从未知渠道进入网络,病毒开始攻击内网某台主机,对计算机存在漏洞计算机进行攻击,成功后释放mssecsvc.exe文件,并连接固定url(54.153.0.145)

① 如果连接成功,则退出程序

② 连接失败则继续攻击

(2)病毒感染中阶段

接下来蠕虫开始判断参数个数,小于2时,进入安装流程;大于等于2时,进入服务流程

(3)病毒感染后阶段

对磁盘文件进行加密处理,出现勒索软件界面。

二、WannaCry/Wcry 病毒的发现其处理

1、病毒感染前预防策略(如果你已感染病毒请忽略,且迅速向下浏览)

(1)采用文章后续部分135、139、445等端口加固方法加固。

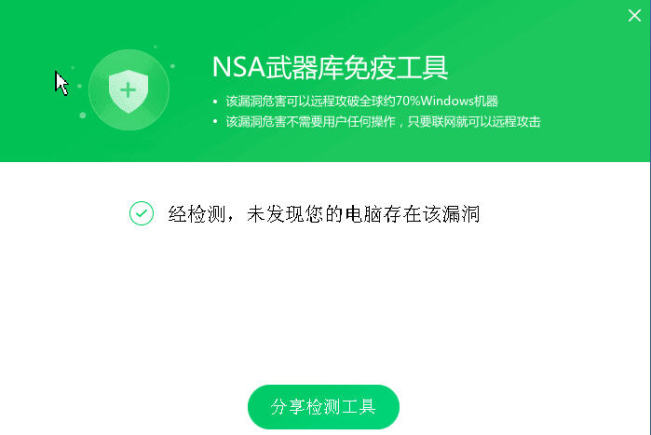

(2)也可使用360的NSA武器免疫工具检测计算机是否存在漏洞,在windows2003SP1虚拟机中进行检测显示无漏洞。

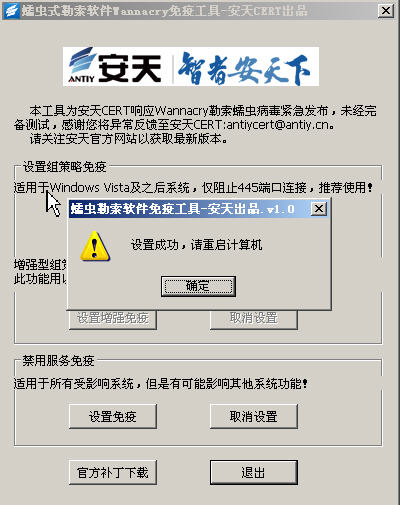

(3)使用安天免疫工具进行检测和设置,按照运行结果进行设置即可。

2、病毒正在感染(本文着重处理时段)

病毒正在感染时特征:通过netstat -an命令查看,如果系统出现大量的445连接,说明肯定存在病毒,可以使用以下办法进行杀毒,同时拔掉网线!(另外一种方法就是通过kali等linux启动盘去清除病毒也可以,然后通过U盘直接备份资料)

2.1 设置查看文件选项

① 由于病毒设置了隐藏属性,正常情况下无法查看该文件,需要对文件查看进行设置,即在资源管理器中单击“工具”-“文件夹选项”。

② 去掉“隐藏受保护的操作系统文件(推荐)”、选择“显示隐藏的文件、文件夹和驱动器”、去掉“隐藏已知文件类型的扩展名”,即可查看在windows目录下的病毒隐藏文件。

2.2 发现病毒

(1)文件名称及大小

本次捕获到病毒样本文件三个,mssecsvc.exe、qeriuwjhrf、tasksche.exe,根据其md5校验值,tasksche.exe和qeriuwjhrf文件大小为3432KB,mssecsvc.exe大小为3636KB。

(2)md5校验值

使用md5计算工具对以上三个文件进行md5值计算,其md5校验值分别如下:

tasksche.exe 8b2d830d0cf3ad16a547d5b23eca2c6e

mssecsvc.exe 854455f59776dc27d4934d8979fa7e86

qeriuwjhrf: 8b2d830d0cf3ad16a547d5b23eca2c6e

(3)查看病毒文件

① 系统目录查看

文件一般位于系统盘下的windows目录,例如c:\windows\,通过命令提示符进入:

cd c:\windows\

dir /od /a *.exe

② 全盘查找

dir /od /s /a tasksche.exe

dir /od /s /a mssecsvc.exe

③ 病毒现象

通过netstat –an命令查看网络连接,会发现网络不停的445 对外发送SYN_SENT包。

④ 病毒服务

通过Autoruns安全分析工具,可以看到在服务中存在“fmssecsvc2.0”服务名称,该文件的时间戳为2010年11月20日17:03分。

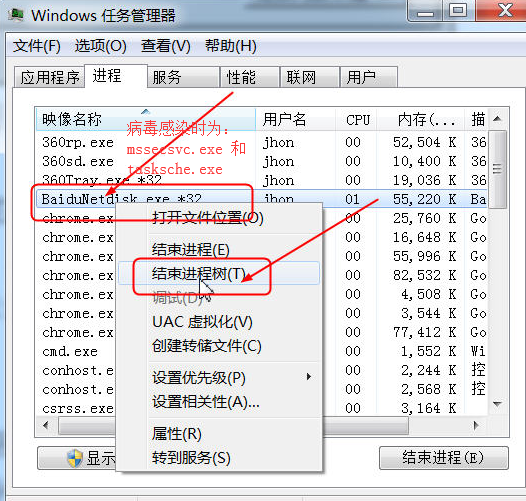

2.3 结束进程

通过任务管理器,在任务栏上右键单击选择“启动任务管理器”,从进程中去查找mssecsvc.exe和tasksche.exe文件,选中mssecsvc.exe和tasksche.exe,右键单击选择“结束进程树”将病毒程序结束,又可能会反复启动,结束动作要快。以上三个文件一般位于c:\windows目录。

我在病毒感染期间没有截图,以下图代替

2.4 删除程序

到windows目录将三个文件按照时间排序,一般会显示今天或者比较新的时期,将其删除,如果进程结束后,又启动可来回删除和结束。直到将这三个文件删除为止,清空回收站,有可能到写本文章的时候,已经有病毒变体,但方法相同,删除新生成的文件。

2.5 再次查看网络

① 使用netstat –an 命令再次查看网络连接情况,无对外连接情况,一切恢复正常。

② 可以使用安全计算机下载安全工具Autoruns以及ProcessExplorer,通过光盘刻录软件,到感染病毒计算机中进行清除病毒!软件下载地址:

https://download.sysinternals.com/files/Autoruns.zip

https://download.sysinternals.com/files/ProcessExplorer.zip

③ 注意,本文所指清除病毒是指勒索软件还未对系统软件进行加密!如果在桌面出现黄色小图标,桌面背景有红色英文字体显示(桌面有窗口弹出带锁图片,Wana Decryptor2.0),这表明系统已经被感染了。

3、病毒已经感染

如果系统已经被病毒感染,则下载RansomRecovery (http://dl.360safe.com/recovery/RansomRecovery.exe )进行恢复。

三、安全加固(非常重要,防止病毒再次复发)

1、关闭445端口

(1)手工关闭

① 在命令提示符下输入“regedit”,依次打开“HKEY_LOCAL_MACHINE”-“System”-“Controlset”“Services”-“NetBT”-“Parameters”,在其中选择“新建”——“DWORD值”(根据自己的操作系统选择32位还是64位),将DWORD值命名为“SMBDeviceEnabled”,并通过修改其值设置为“0”,需要特别注意一定不要将SMBDeviceEnabled写错了!否则没有效果!

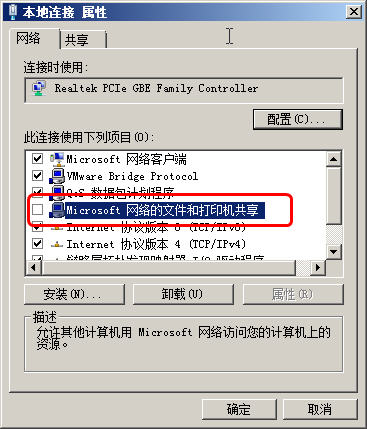

② 查看本地连接属性,将去掉“Microsoft网络的文件和打印机共享”前面的勾选。

2、关闭135端口

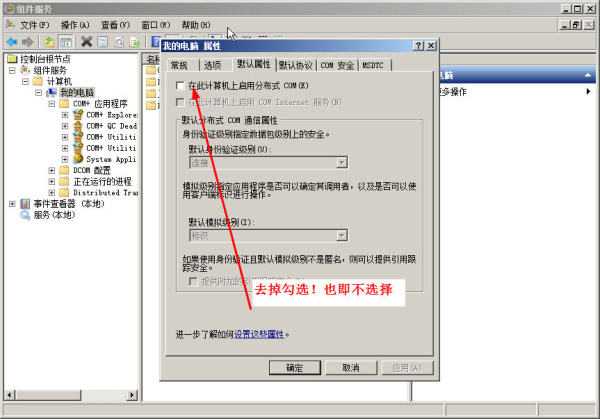

在运行中输入“dcomcnfg”,然后打开“组建服务”-“计算机”-“属性”-“我的电脑属性”-“默认属性”-“在此计算机上启用分布式COM”去掉选择的勾。然后再单击“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“删除”或者“移除”按钮。

3、关闭139端口

139端口是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。 单击“网络”-“本地属性”,在出现的“本地连接属性”对话框中,选择“Internet协议版本4(TCP/IPv4)”-“属性”,双击打开“高级TCP/IP设置”-“WINS”,在“NetBIOS设置”中选择“禁用TCP/IP上的NetBIOS”。

4、查看端口是否开放

以后以下命令查看135、139、445已经关闭。

netstat -an | find "445"

netstat -an | find "139"

netstat -an | find "135"

5、开启防火墙

启用系统自带的防火墙。

6、更新系统补丁

通过360安全卫士更新系统补丁,或者使用系统自带的系统更新程序更新系统补丁。

四、安全启示

此次勒索软件事件特别针对高校产生了极大影响,可能会在更广阔的终端消费者群体内爆发,亚信安全提醒广大用户提高安全防范意识,做好数据备份策略,采用更加积极主动的工具制定事前、事中、事后的安全策略,才能应对隐藏在网络世界中的不法分子。

这波勒索病毒使用的是今年3月爆发的NSA暴露的那些漏洞利用工具,当时出来以后,如果及时对系统更新了漏洞补丁和加固后,系统基本不会被感染。

1、来历不明的文件一定不要打开

2、谨慎使用优盘,在优盘中可以建立antorun.inf文件夹防止优盘病毒自动传播(若为云服务器则没有)

3、安装杀毒软件,目前升级过病毒库的杀毒软件都可以识别传播的病毒。

4、打开防火墙

5、ATScanner(WannaCry)

http://www.antiy.com/response/wannacry/ATScanner.zip

6、蠕虫勒索软件免疫工具(WannaCry)http://www.antiy.com/response/wannacry/Vaccine_for_wannacry.zip

全球性WannaCry蠕虫勒索病毒感染前后应对措施的更多相关文章

- 手机浏览网页或打开App时莫名弹出支付宝领红包界面的原因及应对措施

自从支付宝推出扫码领红包活动后,这种模式独特的赏金机制,短时间内吸引了大量的关注,但是随之也产生了很多的问题,比由于如在赏金的驱动下,微信群里铺天盖地的红包口令,朋友圈里各式各样的领红包二维码图片, ...

- Android手机上Audio DSP频率低 memory小的应对措施

我在前面的文章(Android智能手机上的音频浅析)中说过Android手机上有一块专门用于音频处理的DSP,它的特点是频率低(一般几百MHZ).内部memory小(通常不超过100k word).要 ...

- Linux安全之SYN攻击原理及其应对措施

TCP自从1974年被发明出来之后,历经30多年发展,目前成为最重要的互联网基础协议,但TCP协议中也存在一些缺陷. SYN攻击就是利用TCP协议的缺陷,来导致系统服务停止正常的响应. SYN攻击原理 ...

- K8s爆严重安全漏洞?有何应对措施与建议

Kubernetes最近爆出严重安全漏洞,影响几乎目前所有的版本.实际影响究竟多大?老版本用户是否必须升级?以下是华为云容器服务团队对该漏洞的分析解读. Kubernetes爆出的严重安全漏洞: 攻击 ...

- XSS (跨站脚本攻击) 的原理分析,测试 && 应对措施

1 1 1 XSS (跨站脚本攻击) 的原理分析,测试 1 demo: <!DOCTYPE html> <html lang="en"> <head& ...

- “永恒之蓝”(Wannacry)蠕虫全球肆虐 安装补丁的方法

“永恒之蓝”利用0day漏洞 ,通过445端口(文件共享)在内网进行蠕虫式感染传播,没有安装安全软件或及时更新系统补丁的其他内网用户就极有可能被动感染,所以目前感染用户主要集中在企业.高校等内网环境下 ...

- MySQL 瓶颈及应对措施

注:内容摘抄自<PHP 核心技术与最佳实践>一书 MySQL 是存在瓶颈的. 当 MySQL 单表数据量达到千万级别以上时,无论如何对 MySQL 进行优化,查询如何简单,MySQL 的性 ...

- Linux中OBS在Wayland环境下黑屏只显示鼠标的应对措施

本文写于2018-02-10.截至到此文完成时,没有已知的方法可以让OBS在Wayland环境下正常工作. 解决方法 放弃使用Wayland,改用X Window 在Wanyland上录制屏幕,可以使 ...

- PhantomJS在Selenium中被标记为过时的应对措施

今天使用PhantomJS时,Selenium提示PhantomJS被标记不赞成,我就蒙了.PhantomJS可是Headless浏览器中相当知名的一款,标记为过时,代表着将在未来版本摒弃掉这个支持. ...

随机推荐

- SQL更新语句,Error Code: 1175. You are using safe update(在进行视图更新的时候遇到)

转发于:http://blog.csdn.net/qq_26684469/article/details/51105188?locationNum=5&fps=1 原来的SET SQL_SAF ...

- JAVA代码提示

经过以上过程,整个项目需要的环境差不多搭建完成了.接下来一个小技巧,如下图进行配置之后就可以将只在.出现时进行代码提示换成任意字母+.出现时的代码提示了(.abcdefghijklmnopqrstuv ...

- Web安全概述

互联网刚开始是安全的,但是伴随着黑客(Hacker)的诞生,互联网变得越来越不安全.任何一个事情都有两面性,黑客也有好有坏,好的黑客叫白帽子,坏的黑客叫黑帽子.与此同时,随着Web技术发展越来越成熟, ...

- selenium2自动化测试学习笔记(二)

chromedriver报错问题解决了,真是无语 是因为chromedriver与浏览器版本不一致 http://chromedriver.storage.googleapis.com/index.h ...

- SpagoBi开发示例——员工离职人数统计

1.开发工具:SpagoBIStudio_5.1,操作界面和使用方法和eclipse没差 安装参考:http://www.cnblogs.com/starlet/p/4778334.html 2. ...

- JavaScript(第四天)【运算符】

ECMA-262描述了一组用于操作数据值的运算符,包括一元运算符.布尔运算符.算术运算符.关系运算符.三元运算符.位运算符及赋值运算符.ECMAScript中的运算符适用于很多值,包括字符串.数值.布 ...

- 需求分析&原型设计

需求分析&原型设计 需求分析 访问软件项目真实用户 首先本项目的用户是这个需要做简单四则运算的用户(我们团队通过对家里有三四年级小学生(需要做简单四则运算)的简单采访):反映了几个主要的问题: ...

- jwt验证登录信息

为什么要告别session?有这样一个场景,系统的数据量达到千万级,需要几台服务器部署,当一个用户在其中一台服务器登录后,用session保存其登录信息,其他服务器怎么知道该用户登录了?(单点登录), ...

- Vue 爬坑之路(十一)—— 基于 Nuxt.js 实现服务端渲染(SSR)

直接使用 Vue 构建前端单页面应用,页面源码时只有简单的几行 html,这并不利于网站的 SEO,这时候就需要服务端渲染 2016 年 10 月 25 日,zeit.co 背后的团队对外发布了一个 ...

- linux下安装配置jdk(解压版)

在linux下登录oracle官网,下载解压版jdk 传送门 系统默认下载到"下载"目录中 创建要将该文件解压的文件夹: 其中 -p 参数代表递归创建文件夹(可以创建多级目录 ...