实验吧CTF题库-安全杂项

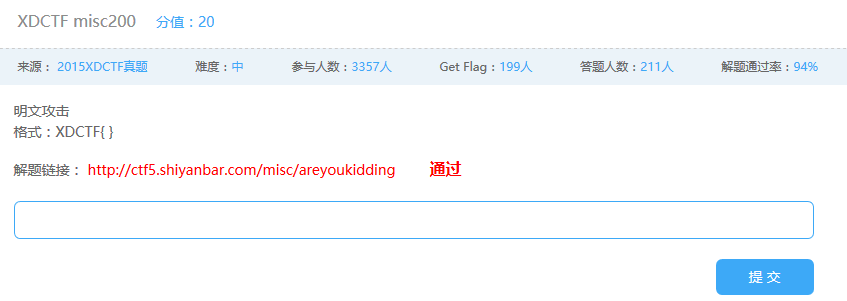

XDCTF misc200:

题目提示:

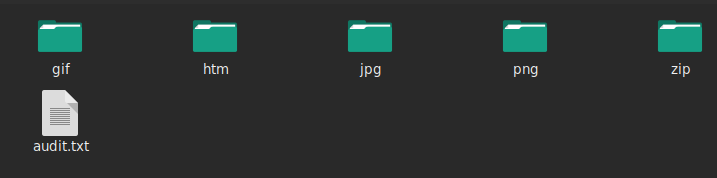

下载文件

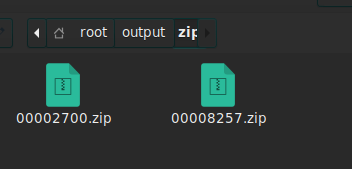

用foremost分离文件

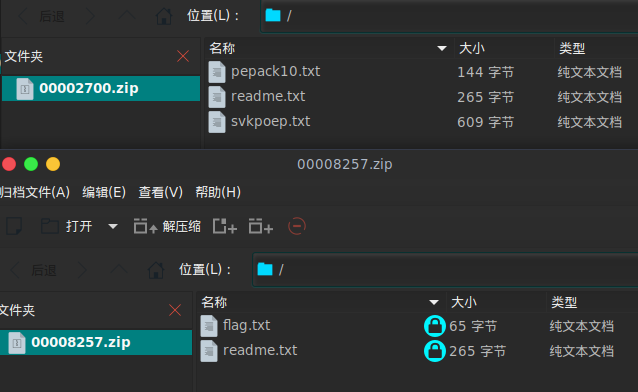

接下来用archpr 4.53进行明文攻击

先把00002700.zip中的readme.txt提取出来压缩成zip文件

打开archpr 4.53

点击开始,开始攻击

成功,点击确定

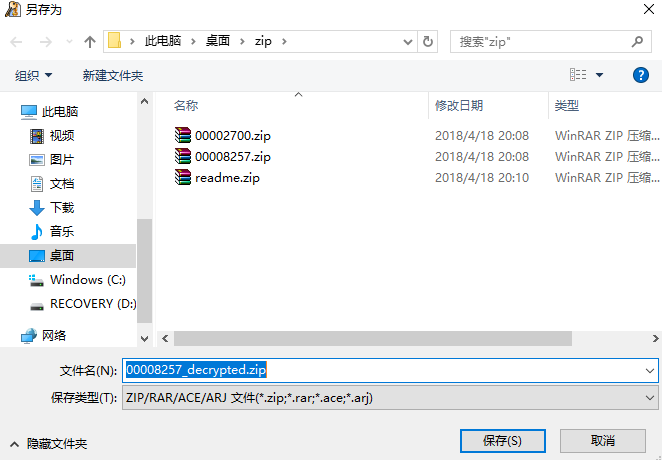

保存

然后打开文件

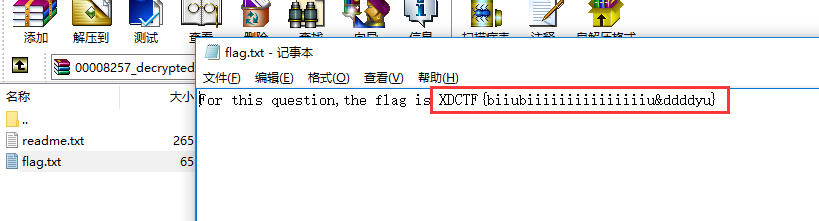

得到flag

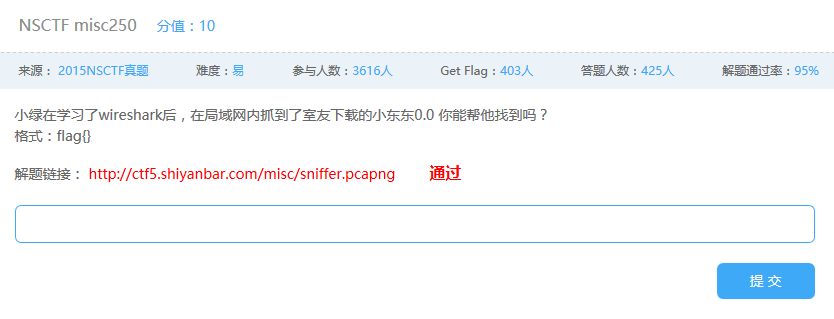

NSCTF misc250:

题目信息:

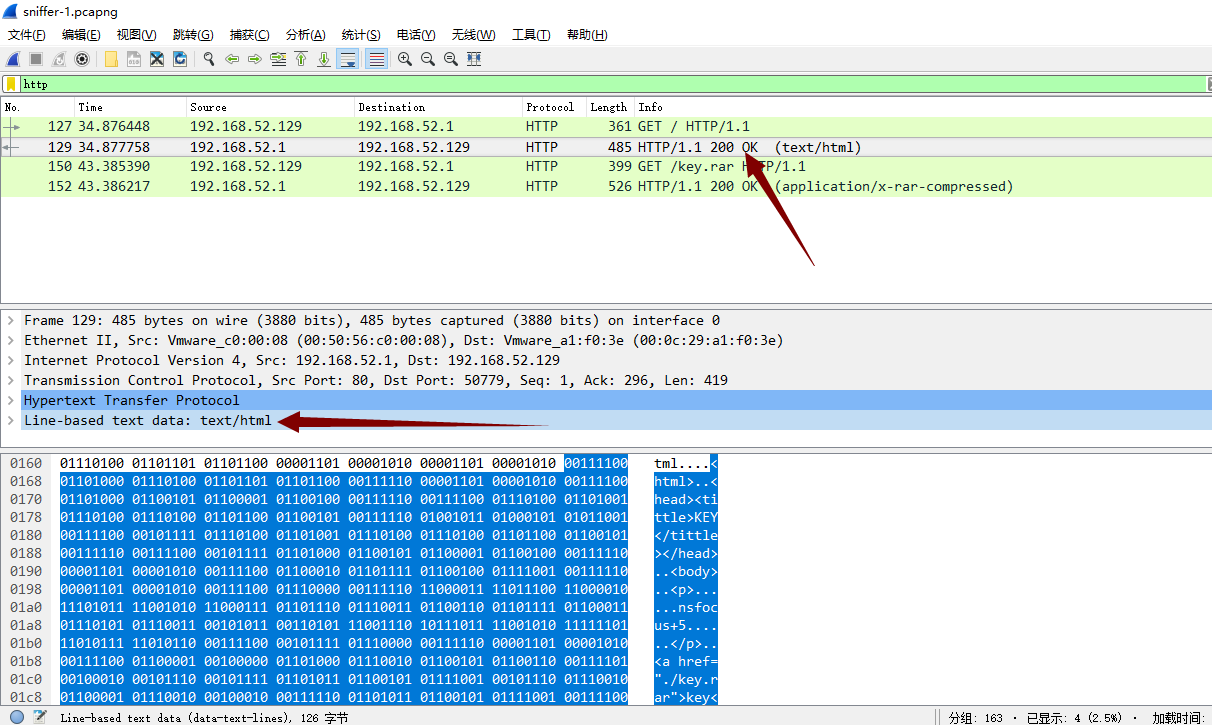

下载文件,用wireshark打开

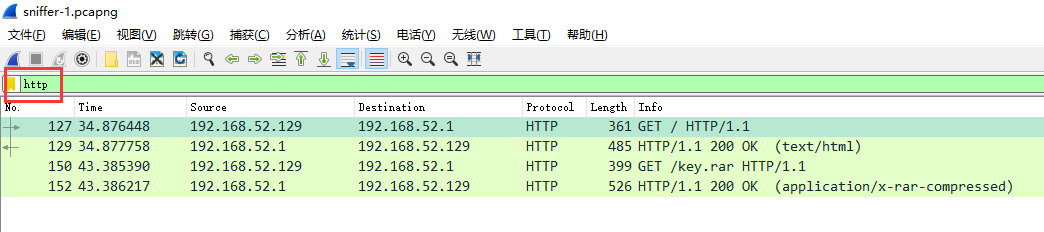

题目提示下载,搜索一下http

接下来把下载的key.rar提取出来

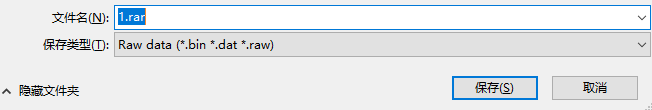

选择这个,右键,导出分组字节流,也可以直接按Ctrl+h

保存为rar文件,打开

需要密码

再把下载的页面提取出来

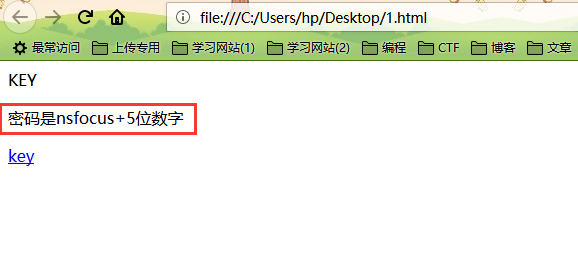

保存为1.html,打开

密码是nsfoucs后面加上5位数字,+不算

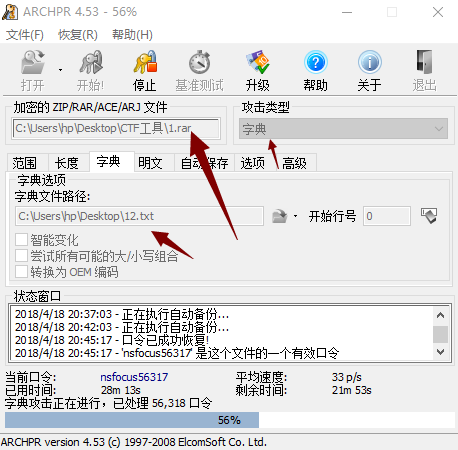

生成字典

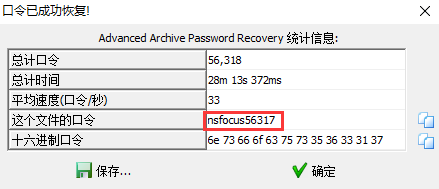

用archpr 4.53爆破

爆破成功

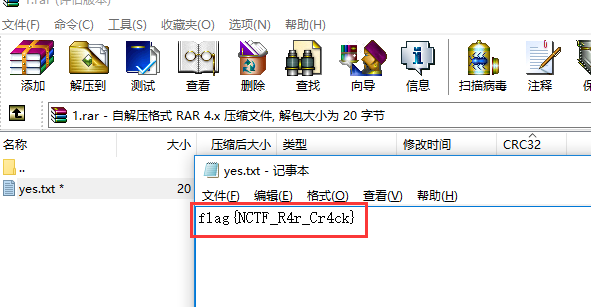

打开rar文件

得到flag

ROT-13变身了:

题目:

打开解题链接

要减13,才能转成正确的ascii码

a = [83,89,78,84,45,86,96,45,115,121,110,116,136,132,132,132,108,128,117,118,134,110,123,111,110,127,108,112,124,122,108,118,128,108,131,114,127,134,108,116,124,124,113,108,76,76,76,76,138,23,90,81,66,71,64,69,114,65,112,64,66,63,69,61,70,114,62,66,61,62,69,67,70,63,61,110,110,112,64,68,62,70,61,112,111,112] for i in a:

j = chr(i -13)

flag = "".join(j)

print(flag)

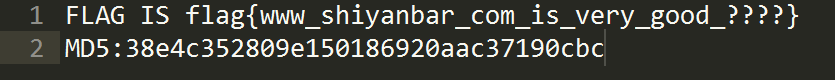

运行得到的结果为

爆破md5

import hashlib

flag_md5 = '38e4c352809e150186920aac37190cbc'

strs = "0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ!#$%&()*+,-./:;<=>?@[\]^_`{|}~ "

for a in strs:

for b in strs:

for c in strs:

for d in strs:

md5 = hashlib.md5()

flag = 'flag{www_shiyanbar_com_is_very_good_' +str(a)+str(b)+str(c)+str(d)+'}'

md5.update(flag.encode())

if md5.hexdigest() == flag_md5:

print(flag)

运行结果

得到flag

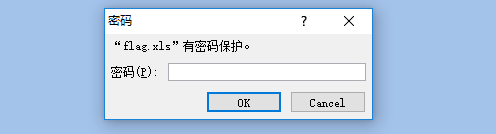

flag.xls:

题目提示:

下载文件

打开,发现有密码

换notepad++打开

搜索flag

得到flag

紧急报文:

题目内容:

这题是ADFGVX加密

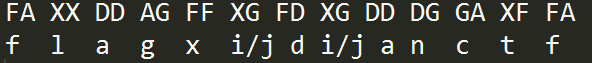

对照着表去解

解出

即可得到flag,flag_Xd{hSh_ctf:flagxidianctf}

解码磁带:

打开解题链接

得到题目内容:

你的老板刚刚得到了一卷磁带,但与一般的磁带不同的是,在这圈磁带上有一些字符'o'和下划线'_'。由于你学过计算机和信息加解密,自然而然,解码磁带的这项任务就落到了你肩上。为了帮助你解码,下面会先给出一个解码样例: 解码样例:

o____o_

oo__o_o

oo_o__o

oo_o_o_

oo_o__o

oo_ooo_

oo__ooo

_o_ooo_

上面的磁带片段解码为:Beijing.

----------------------------------------------------------------------------------------------------------------- o_o_ooo

oo_o___

oo__o_o

ooo__o_

oo__o_o

_o_____

ooo_o__

oo_o___

oo__o_o

ooo__o_

oo__o_o

_o_____

oo_o__o

ooo__oo

_o_____

oo____o

_o_____

ooo_ooo

oo_o__o

oo_oo__

oo_oo__

_o_oo__

ooo_o__

oo_o___

oo__o_o

ooo__o_

oo__o_o

_o_____

oo_o__o

ooo__oo

_o_____

oo____o

_o_____

ooo_ooo

oo____o

oooo__o

_o_ooo_

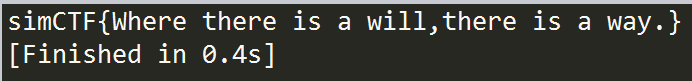

那么,现在该你解码了...... key格式:simCTF{}

前面有八行,刚好"Beijing."也有八个字符,可能一行对应一个字符,想到ascii码

内容只有'o'和'_',想到二进制

但是不知道'o'和'_'对应的是0还是1

看了一下,'o'对应1,'_'对应0

把Beijing.那个密文保存为1.txt,需要解密的保存为2.txt

写个脚本跑一下

one = '1'

zero = '0'

str_list = []

str_list_2 = [] f = open('1.txt', 'r')

for i in f:

j = i.replace('o', one).replace('_', zero).strip()

k = chr(int(j, 2))

str_list.append(k)

strs = ''.join(str_list)

if strs == 'Beijing.':

fq = open('2.txt', 'r')

for a in fq:

b = a.replace('o', one).replace('_', zero).strip()

c = chr(int(b, 2))

str_list_2.append(c)

flag = ''.join(str_list_2) flag = "simCTF{" + flag + "}"

print(flag)

运行

得到flag

实验吧CTF题库-安全杂项的更多相关文章

- 实验吧CTF题库-WEB题(部分)

看起来有点难 提交admin http://ctf5.shiyanbar.com/basic/inject/index.php?admin=admin&pass=admin&actio ...

- 实验吧CTF题库之二叉树遍历

题目链接:http://www.shiyanbar.com/ctf/1868 直接推算出来这棵树是: 后序遍历是:ACBFGED 参考资料: 1. http://www.shiyanbar.com/c ...

- 实验吧CTF题库-隐写术(部分)

Spamcarver 用kali下载图片 root@sch01ar:~# wget http://ctf5.shiyanbar.com/stega/spamcarver/spamcarver.jpg ...

- 实验吧CTF题库-密码学(部分)

这里没有key: 打开链接,有一个弹窗 然后就是一个空白网页,右键查看源代码 这里有一串js密文,解密一下,https://www.dheart.net/decode/index.php 得到flag ...

- 实验吧CTF题库-编程(部分)

百米 3秒提交答案,数字是随机变化的 利用Python脚本解题 # -*- coding:utf-8 -*- __author__ = "MuT6 Sch01aR" import ...

- 实验吧ctf题库web题wp

经历了学校的校赛,一度自闭,被大佬们刺激的要奋发图强. 1.后台登录 链接: http://ctf5.shiyanbar.com/web/houtai/ffifdyop.php 打开题目首先查看源码, ...

- 实验吧web题:

实验吧web题: 这个有点简单 因为刚了解sqlmap,所以就拿sqlmap来练练手了 1,先测试该页面是否存在sql注入漏洞 2.找到漏洞页面,复制url,然后打开sqlmap 先查看当前数据库 然 ...

- 利用简易爬虫完成一道基础CTF题

利用简易爬虫完成一道基础CTF题 声明:本文主要写给新手,侧重于表现使用爬虫爬取页面并提交数据的大致过程,所以没有对一些东西解释的很详细,比如表单,post,get方法,感兴趣的可以私信或评论给我.如 ...

- 猿题库 iOS 客户端架构设计

原文: http://mp.weixin.qq.com/s?__biz=MjM5NTIyNTUyMQ==&mid=444322139&idx=1&sn=c7bef4d439f4 ...

随机推荐

- Linux Ctrl+Z VS Ctrl+C 以及+Z的使用方法

问题及处理: Ctrl+Z是将任务中断,但是此任务并没有结束,他仍然在进程中他只是维持挂起的状态,用户可以使用fg/bg操作继续前台或后台的任务,fg命令重新启动前台被中断的任务,bg命令把被中断的任 ...

- BZOJ4197 / UOJ129 [Noi2015]寿司晚宴

本文版权归ljh2000和博客园共有,欢迎转载,但须保留此声明,并给出原文链接,谢谢合作. 本文作者:ljh2000 作者博客:http://www.cnblogs.com/ljh2000-jump/ ...

- 本地磁盘文件夹共享到虚拟机上的linux系统中

1. 将本地的一个文件夹设置为共享文件 2.点击 虚拟机菜单中的 虚拟机->设置->选项->共享文件夹->总是启用->添加(将上一步骤设置的共享文件夹添加到里面) 3. ...

- spring:自定义限定符注解@interface, 首选bean

spring:自定义限定符注解@interface, 首选bean 1.首选bean 在声明bean的时候,通过将其中一个可选的bean设置为首选(primary)bean能够避免自动装配时的歧义性. ...

- web自动化:前端页面组成

一.web页面的组成 1. 常用:HTML + CSS + Javascript 2. HTML:定义页面的呈现内容 3. CSS:Cascading Style Sheets,层叠样式表 控制你的网 ...

- hdu 1907 John(anti nim)

John Time Limit: 5000/1000 MS (Java/Others) Memory Limit: 65535/32768 K (Java/Others)Total Submis ...

- 经典SQL语句(转载)

一.基础 1.说明:创建数据库 CREATE DATABASE database-name 2.说明:删除数据库 drop database dbname 3.说明:备份sql server --- ...

- Unity3D 自动寻路入门指南

所有用于成为NavMesh的网格都必须被指定为 Navigation Static . 方法如下,选中GameObject,然后在菜单栏的[Window]-[Navigation]-[Object]- ...

- ios6,ios7强制转屏

在父视图控制器里面写如下代码 -(void)setViewOrientation:(UIInterfaceOrientation )orientation { if ([[UIDevice curre ...

- 利用HTML5开发Android笔记(上篇)

资源来自于www.mhtml5.com 杨丰盛老师成都场的PPT分享 一个很简明的demo 可以作为入门基础 学习的过程中做了点笔记 整理如下 虽然内容比较简单 但是数量还是比较多的 所以分了3篇 ( ...