[ipsec][crypto] IKEv2的协商交互分析

一:

无论协商了什么样的加密算法。DH都交换一块长度为32byte的内存,作为key。

IKE和esp的key,分别基于这块内存生成。

二:

当esp的算法协商没有指定dh group时,rekey将不会交换新的秘钥。而一直使用IKE sa的秘钥。

这个时候,每次child rekey,只交换新的spi和nonce。

这个时候,不是PFS的。

三:

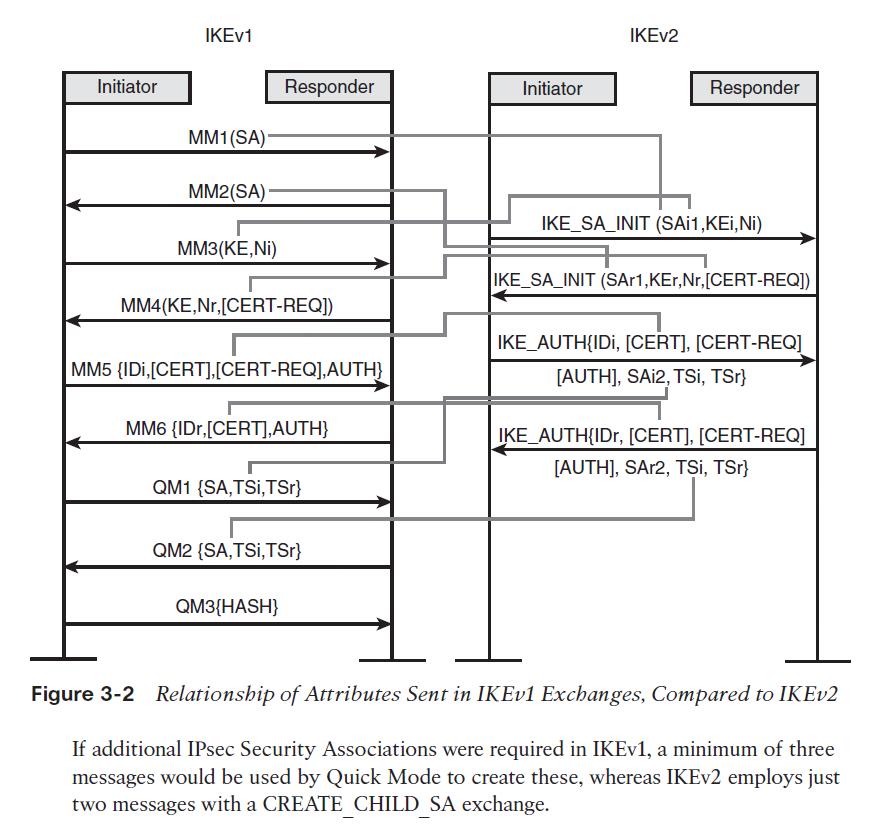

IKEv2在协商阶段的两组信息交换,

第一组包含:KEY EXCHANGE,IKE sa的算法协商。

第二组包含:AUTH身份认证,IPSEC sa的算法协商。

child sa的一组信息。包含ipsec sa的算法协商。或有可能存在的key exchange(见二)

四

IKEV1和IKEv2的消息内容,对比图

[ipsec][crypto] IKEv2的协商交互分析的更多相关文章

- [ipsec][crypto] ike/ipsec与tls的认证机制比较

前言 接上篇:[ipsec][crypto] 有点不同的数字证书到底是什么 本篇内容主要是上一篇内容的延伸.抽象的从概念上理解了证书是什么之后,我们接下来 从实践的角度出发,以IKEv2和TLS两个协 ...

- IKEv2协议协商流程: (IKE-SA-INIT 交换)第二包

IKEv2协议协商流程: (IKE-SA-INIT 交换)第二包 文章目录 IKEv2协议协商流程: (IKE-SA-INIT 交换)第二包 1. IKEv2 协商总体框架 2. 第二包流程图 3. ...

- DHCP协议格式、DHCP服务搭建、DHCP协商交互过程入门学习

相关学习资料 http://www.rfc-editor.org/rfc/rfc2131.txt http://baike.baidu.com/view/7992.htm?fromtitle=DHCP ...

- [ipsec][crypto] 有点不同的数字证书到底是什么

前言 前言是在写完了全文之后回头补的.本意是想完全抽象的把证书的抽象逻辑意义表达出来,因为你能找到的大部分 资料都深陷在技术细节与行业规范里.只有其型没有其理,没有什么比理解一个事物的内在合理性更有乐 ...

- [dev][ipsec][dpdk] strongswan/dpdk源码分析之ipsec算法配置过程

1 简述 storngswan的配置里用一种固定格式的字符串设置了用于协商的预定义算法.在包协商过程中strongswan将字符串转换为固定的枚举值封在数据包里用于传输. 协商成功之后,这组被协商选中 ...

- IKEv2协议协商流程: (IKE-SA-INIT 交换)第一包

文章目录 1. IKEv2 协商总体框架 2. 第一包流程图 3. openswan源码学习 3.1 ikev2parent_outI1() 3.2 ikev2parent_outI1_withsta ...

- Delphi中Android运行和JNI交互分析

Androidapi.JNIBridge负责和JNI交互.,既然要交互,那么首先就是需要获得JNI的运行环境,Android本身内置的就有一个Java(Dalvik)虚拟机.所以这个第一步就肯定是要这 ...

- [ipsec][crypto] 在IPSec ESP使用AES-GCM加密时的IV

IV IV是指初始化向量. 在我们当前讨论的场景中: 在IPSec ESP使用AES-GCM加密 IV有两个含义: 1. ESP报文封装时的IV,RFC中称为 AES-GCM IV +-+-+-+-+ ...

- [ipsec][crypto] 什么是AEAD加密算法中的AAD 及aad length

AAD 全称:Additianal Authenticated Data 翻译成中文就是附加的验证数据. 在理解AAD之前,需要理解什么是AEAD: AEAD,简单的来说就是一份数据在完成加密的时候同 ...

随机推荐

- LeetCode第十四题-字符串数组中最长的共同前缀

Longest Common Prefix 问题简介: 编写一个函数来查找字符串数组中最长的公共前缀字符串,如果没有公共前缀,则返回空字符串"" 举例: 1: 输入: [“xwq” ...

- Mysql --数据库概述1

什么是数据(Data)? 描述事物的符号记录称为数据,描述事物的符号既可以是数字,也可以是文字.图片,图像.声音.语言等,数据由多种表现形式,它们都可以经过数字化后存入计算机 在计算机中描述一个事物, ...

- 【原创】大数据基础之Impala(2)实现细节

一 架构 Impala is a massively-parallel query execution engine, which runs on hundreds of machines in ex ...

- 【原创】Linux基础之SSH秘钥登录

官方:https://www.ssh.com/ssh/ The SSH protocol uses encryption to secure the connection between a clie ...

- 【原创】大叔问题定位分享(23)Ambari安装向导点击下一步卡住

ambari安装第一步是输入集群name,点击next时页面卡住不动,如下图: 注意到其中一个接口请求结果异常,http://ambari.server:8080/api/v1/version_def ...

- 【MySql】常用方法总结

将一个字段分组,统计每组重复个数,并排序 SELECT Customer, OrderDate, count(*) as Num FROM `all_orders` GROUP BY Customer ...

- About the Mean Shift

Mean Shift算法,一般是指一个迭代的过程.即先算出当前点的偏移均值,移动该点到其偏移均值,然后以此为新的起始点,继续移动,直到满足一定的条件结束. meanshift可以被用来做目标跟踪和图像 ...

- docker hub加速访问设置

前言:docker是国外的,虽然有个版本开源免费,但是其docker hub还是在国外,刚刚安装后,拉镜像就会发现,连接请求超时,中断服务,这是因为防火墙的问题,所以要将源指向国内的知名docker ...

- 金蝶K3 WISE BOM多级展开_销售成本表

/****** Object: StoredProcedure [dbo].[pro_bobang_SaleCost] Script Date: 07/29/2015 16:13:43 ******/ ...

- ELK统一日志系统的应用

收集和分析日志是应用开发中至关重要的一环,互联网大规模.分布式的特性决定了日志的源头越来越分散, 产生的速度越来越快,传统的手段和工具显得日益力不从心.在规模化场景下,grep.awk 无法快速发挥作 ...