20155339 《信息安全技术》实验二、Windows口令破解实验报告

20155339 《信息安全技术》实验二、Windows口令破解实验报告

实验目的

- 了解Windows口令破解原理

- 对信息安全有直观感性认识

- 能够运用工具实现口令破解

系统环境

Windows

实验工具

- LC5

- SuperDic

实验原理

口令破解方法:

- 字典破解

- 暴力破解

1.字典破解:通过破解者对管理员的了解,猜测其可能使用某些信息作为密码,例如,生日、姓名等,再根据对密码长度的猜测,利用工具生成密码破解字典。

2.暴力破解:对密码可能出现的字符和长度进行设定后,对这些设定进行穷举,对所有可能的密码进行组合兵器逐个实验。

口令破解方式:

离线破解:

离线破解攻击者得到目标主机存放密码的文件后,就可以脱离目标主机,在其他计算机上通过口令破解程序穷举各种可能的口令,如果计算出的新密码与密码文件存放的密码相同,则口令已被破解。可以将口令破解程序的工作流程用下图表示。

- 候选口令产生器:作用:不断生成可能的口令,方法:暴力破解、字典破解

口令加密:用加密算法对从口令候选器送来的候选口令进行加密运算而得到密码

密码比较、口令比较:将从候选口令计算得到的新密码和密码文件中存放的密码相比较 在线破解:

使用一个程序连接到目标主机,不断地尝试各种口令试图登录目标主机

实验步骤

首先通过快照X恢复Windows系统环境。

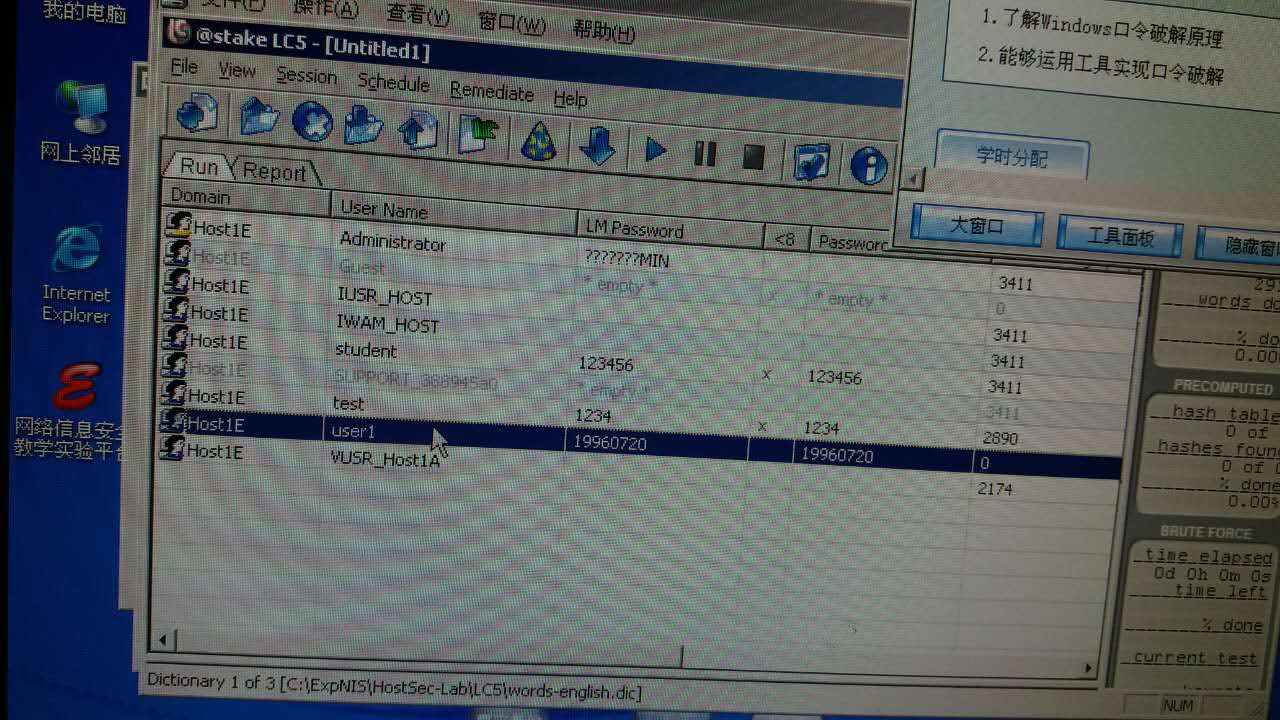

1.字典破解

- 为本机创建新用户。

- 进入实验平台,单击工具栏“字典生成器”按钮,启动“字典生成器”。选择“生日”标签页,输入的年份与月份信息应尽量包含步骤(1)中用到的生日日期,在“生成字典”标签页中确定字典文件存放的路径以及新用户口令位数,最后生成字典文件。

- 单击工具栏“LC5”按钮,启动LC5口令破解工具。选择“Session”(会话)|“Session Options…”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的“Enabled”。单击“Dictionary List”(字典列表)按钮,导入步骤(2)中生成的字典文件。

返回LC5主界面,选择“Session”|“Import…”(导入)菜单项,在弹出的“Import”对话框中导入本地用户列表,选择“Session”|“Begin Audit”(开始审计)菜单项,开始字典破解用户口令。

2.暴力破解

- 创建新用户,建议用户口令仅由英文字母和数字组成,长度不超过6位,如123abc。

- 选择LC5的“File”|“New Session…”(新会话)菜单项,新建会话。重新导入本地用户列表。

- 在会话选项中仅选中“Brute Force Crack”(暴力破解)|“Enabled”,并在“Character Set”(字符集)中选择“alphabet+numbers”(字母表+数字), 开始暴力破解新建用户口令。

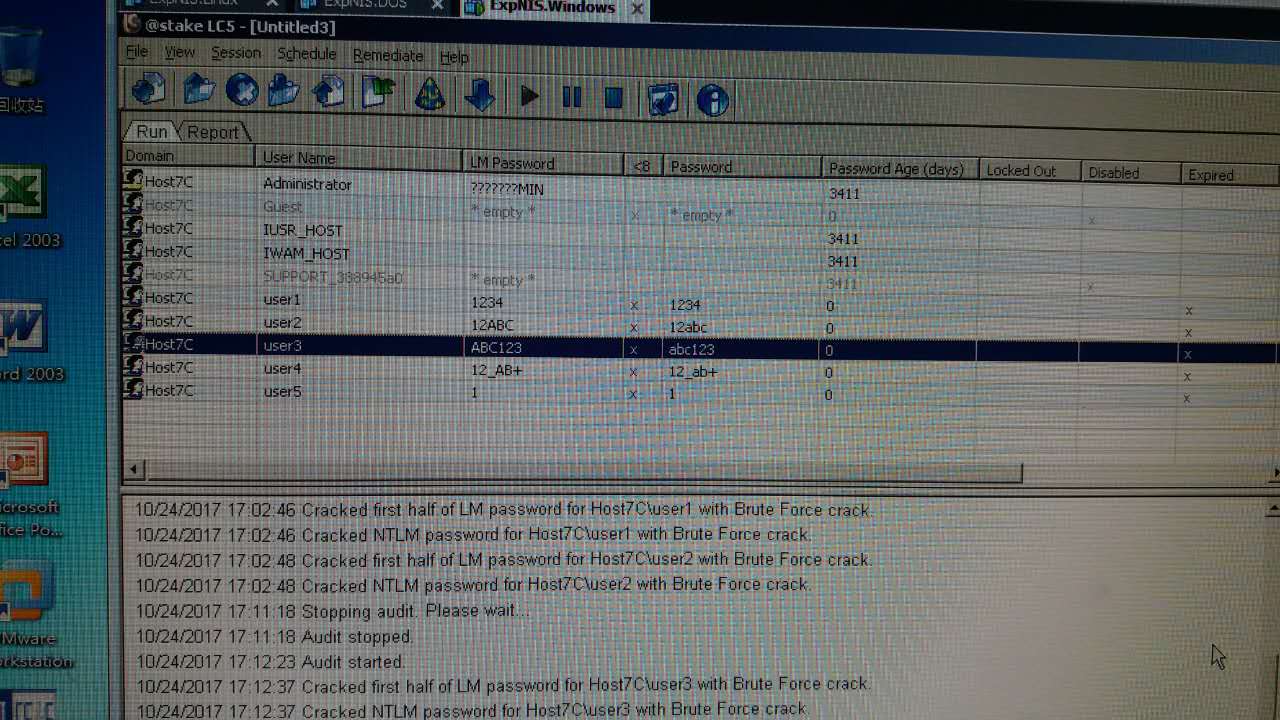

3.不同密码强度的破解时间比较

- 再次新建4个用户,使用不同强度的用户口令

- 新建LC5会话,在会话选项中选中暴力破解选项,字符设置选择“Custom”(自定义)。为了减少破解所需时间,请缩小自定义字符集。

- 开始暴力破解,当破解完成后,查看LC5的破解信息,记录各自的破解时间。

- 根据实验结果不难发现长密码比短密码破解要更多的时间,复杂密码比简单密码需要更多的时间,这也就是设置复杂密码能够提高系统安全性的原因。

- 时间记录结果如下表所示

| 用户名 | 密码 | 破解用时 |

|---|---|---|

| user1 | 1234 | 0S |

| user2 | 12ABC | 1S |

| user3 | ABC12 | 0S |

| user4 | 12_AB+ | 15M34S |

| user5 | 1 | 0s |

4.思考题

1.分析口令破解软件LC的工作原理。

- 该破解软件提供了几种破解方法:

1.字典攻击:字典破解是指通过破解者对管理员的了解,猜测其可能使用某些信息作为密码,例如其姓名、生日、电话号码等,收集好密码可能包含的字符串,然后通过各种方式组合,逐一验证。

2.暴力破解:暴力破解是指对密码可能使用的字符和长度进行设定后,对所有可能的密码组合逐个实验,直至成功。 - 该破解软件同时提供了几种破解方式:

1.离线破解:离线破解攻击者得到目标主机存放密码的文件后,就可以脱离目标主机,在其他计算机上通过口令破解程序穷举各种可能的口令,如果计算出的新密码与密码文件存放的密码相同,则口令已被破解。工作流程为:候选口令产生器、口令加密、密码比较、输出口令匹配。

2.在线破解:攻击者可以使用一个程序连接到目标主机,不断地尝试各种口令试图登录目标主机。目标主机系统中某些低等级的账号的口令往往容易被尝试成功,然后,攻击者使用其账号进入系统获取密码存放文件(Windows系统是SAM文件,Linux系统是passwd等文件),再使用离线破解方法破解高权限的口令(管理员口令等)。

2.Windows 7 的口令保护文件名称及路径

- C:\Windows\System32\config\SAM

3.Windows保护系统账号口令算法有LM和NTLM,区别?

- LM-Hash算法是在DES的基础上实现的,它不区分字母大小写,长度最长是14个字符,密码被分成2串7个字符进行存放。NTLM-Hash算法是微软基于LM-Hash算法的弱点而设计的算法。它对字母大小写敏感,摆脱了LM-Hash的魔术字符串“KGS!@#$%”。它是基于MD4实现的,穷举难度较大。

1.LM-Hash加密过程,第一步是将明文口令转换为其大写形式。

第二步是将字符串大写后转换为16进制字符串。

第三步是密码不足14字节要求用0补全。

第四步是将上述编码分成2组7字节(56bits=14*4)的数据。

第五步是将每一组7字节的十六进制转换为二进制,每7bit一组末尾加0,再转换成十六进制组成得到2组8字节的编码。

第六步将以上步骤得到的两组8字节编码,分别作为DES加密key为魔术字符串“KGS!@#$% ”进行加密。

第七步将两组DES加密后的编码拼接

2.NTLM-Hash加密过程,第一步将明文口令转换为16进制。

第二步再ASICC码转换成unicode字符串,对所获取的Unicode字符串进行标准MD4单向哈希加密,MD4固定产生128-bit的哈希值,产生的哈希值就是最后的NTLM Hash。

4.为了保护口令安全,设置口令应该遵循什么样的规则?

- 扩大口令的字符空间,口令应该包括大小写字母,有控制符更好;口令不要太常规;应保守口令秘密并经常改变口令.不要循环使用旧的口令;至少每九十天把所有的口令改变一次,对于那些具有高安全特权的口令更应该经常地改变;如果接收到两个错误的口令就应断开系统连接;应及时取消调离或停止工作的雇员的帐号以及无用的帐号

5.Windows系统在哪些地方可以设置账号密码策略?账号密码策略包括哪些内容?

- 设置账户密码:1.打开桌面图标“我的电脑”,会出现一个对话框,选择“控制面板”选项。

2、然后出现新的界面,点击下方的“用户账户”。

3、再选择一下想要更改密码的账户,这里我选择的是:Administrator(计算机管理员)。

4、之后选择对话框上面的“更改我的密码”来修改一下开机密码。

5、最后,在方框中输入当前使用的密码和新密码(并确认一下),点击界面右下方的“更改密码”即可。

- 账号密码策略包括长度最小值,最短使用期限,最长使用期限,强制密码历史,必须符合密码性要求,可还原的加密储存密码。

6.彩虹表是什么?

- 彩虹表是一个用于加密散列函数逆运算的预先计算好的表, 为破解密码的散列值(或称哈希值、微缩图、摘要、指纹、哈希密文)而准备。一开始用穷举攻击的时候,要耗费大量的时间。黑客生成一个反查表仅存储一小部分哈希值,而每条哈希值可逆向产生一个密码长链(多个密码)。虽然在链表中反查单个密文时需要更多的计算时间,但反查表本身要小得多,因此可以存储更长密码的哈希值。Rainbow tables是此链条技术的一种改进,并提供一种对被称为“链碰撞”的问题的解决方案。

7.你认为口令破解技术将如何发展?

- 口令未来的发展方向大概是一次性口令,或者根据生物特征,发展类似掌纹识别、指纹识别、视网膜识别、语音识别等技术。

20155339 《信息安全技术》实验二、Windows口令破解实验报告的更多相关文章

- 2017-2018-1 20155312《信息安全技术》实验二——Windows口令破解实验报告

2017-2018-1 20155312<信息安全技术>实验二--Windows口令破解实验报告 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破 ...

- 2017-2018-1 20155219《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155320<信息安全技术>实验二--Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验 ...

- 《信息安全技术》实验二 Windows口令破解

<信息安全技术>实验二 Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验环境 实验机Windows Server ...

- 20155231 信息安全技术概论实验二 Windows口令破解

20155231 信息安全技术概论实验二 Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验人数 每组一人 系统环境 windo ...

- 2017-2018-1 20155319《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155319<信息安全技术>实验二--Windows口令破解 实验环境 试验系统:Windows 2003 实验工具:LC5.SuperDic 实验原理 一.口 ...

- 2017-2018-1 20155320《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155320<信息安全技术>实验二--Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验 ...

- 2017-2018-1 20155323《信息安全技术》实验二 Windows口令破解

2017-2018-1 20155323<信息安全技术>实验二 Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 系统环 ...

- 2017-2018-1 201552326《信息安全技术》实验二——Windows口令破解

2017-2018-1 201552326<信息安全技术>实验二--Windows口令破解 姓名:刘美岑 学号:20155326 班级:1553班 日期:10.24 一.实验环境 操作系统 ...

- 2017-2018-1 《信息安全技术》实验二——Windows口令破解

2017-2018-1 <信息安全技术>实验二--Windows口令破解 所用工具 系统:能勾起我回忆的Windows 2003 工具:LC5.SuperDic Windows口令破解 口 ...

- # 2017-2018-1 20155232《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155232<信息安全技术>实验二--Windows口令破解 [实验目的] 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 ...

随机推荐

- Oracle Golden Gate概要

Oracle GoldenGate简介 Oracle Golden Gate用于源数据库与目标数据库的数据复制备份:可以在异构的环境(各种操作系统和数据库)之间实现数据亚秒级的实时复制备份:以及可以在 ...

- CSS 预处理器

在程序员眼里,css不像其他程序语言(例如PHP, Javascript等等),有自己的变量.常量.条件语句以及一些编程语法,它只是一行行单纯的属性描述,写起来相当费事,而且代码难以组织和维护.自然的 ...

- Web App, Native APP,Hybird App 介绍

一.Web App 这个主要是采用统一的标准的 HTML,JavaScript.CSS 等 web 技术开发. 用户无需下载,通过不同平台 的浏览器访问来实现跨平台, 同时可以通过浏览器支持充分使用 ...

- [WebKit] JavaScriptCore解析--基础篇 (一)JSC与WebCore

先看一下官方的基本介绍,短短几句就塞满了关键字. SquirrelFish,正式名称是JavaScriptCore,包括register-based(基于寄存器的虚拟机), direct-thread ...

- 2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用 目录 实验内容与步骤 一个主动攻击实践 MS08-067(失败) ms17_010_psexec(成功且唯一) 一个针 ...

- QTP基本方法2------截取字符串

1.instr: 返回字符串在另外一个字符串中第一次出现的位置 结构:instr([start],string1,string2[,compare]) start:开始位置,可选参数,默认为1 str ...

- ansible实用例子

寻找/etc/ 名为"hosts" 递归查找 ansible webserver -m find -a ' path=/etc/ file_type=any recurse=yes ...

- .NET Core中基类可以反射子类的成员

我们定义一个类DemoA,再定义一个类DemoB继承DemoA.当构造一个DemoB类对象后,我们可以通过其调用基类DemoA中的方法来反射子类DemoB的成员. 新建一个.NET Core控制台项目 ...

- linux 进程间通信方式

管道: 它包括无名管道和有名管道两种,前者用于父进程和子进程间的通信,后者用于运行于同一台机器上的任意两个进程间的通信消息队列: 用于运行于同一台机器上的进程间通信,它和管道很相似,是一个在系统内核中 ...

- iOS 隐私政策

我们深知个人信息对您的重要性,您的信任对我们非常重要.本应用尊重并保护所有使用服务用户的个人隐私权.您在使用我们的产品与/或服务时,我们可能会收集和使用您的相关信息.我们将按法律法规要求,采取相应安全 ...