【渗透测试】利用Cobalt Strike渗透Windows

目标

在kali中使用Cobalt Strike对Windows进行渗透

机器环境

kali(服务端):192.168.175.129

win11(攻击机):192.168.175.128

win11(靶机):192.168.175.137

步骤

一、 安装Cobalt Strike

将压缩包解压

unrar x ./CobaltStrike4_8_lusuo.rar

进入解压后的Server文件夹,赋予文件执行权限

chmod +x teamserver

chmod +x ./TeamServerImage

二、启动服务端服务

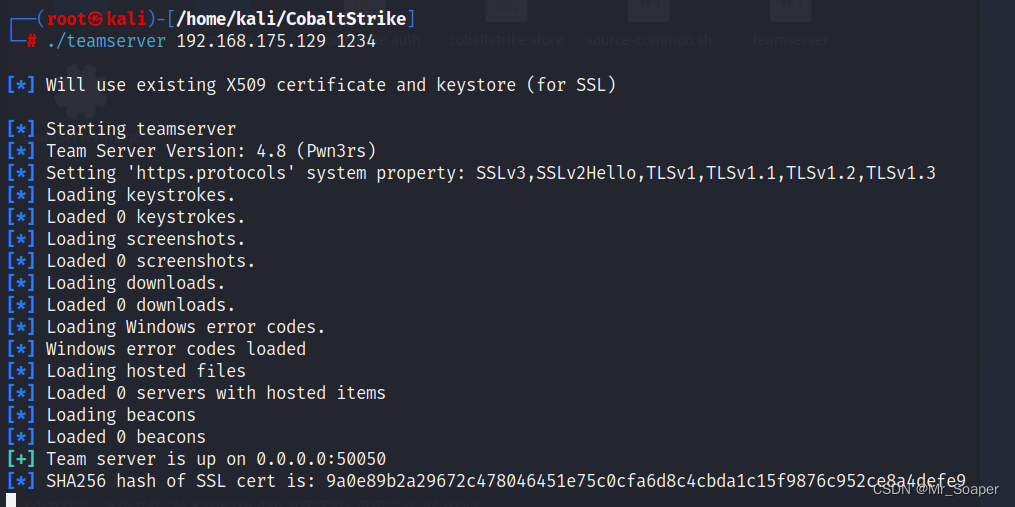

./teamserver IP(本机) 团队接入口令

192.168.175.129为Kali机器的IP,1234为团队接入的口令,后面需要用到

二、攻击机添加监听器

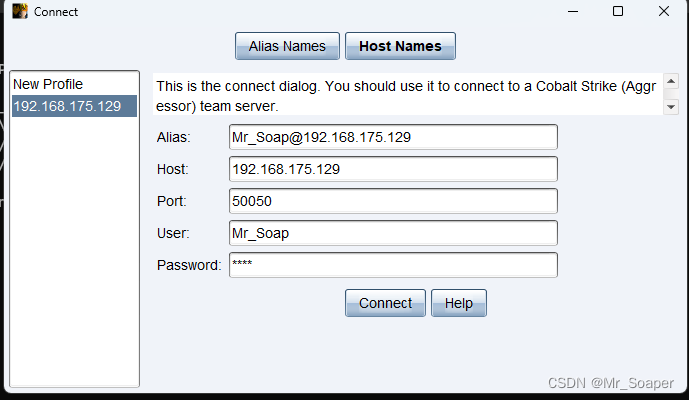

在Win11攻击机中将Cobalt Strike的Client文件夹解压出来,运行cobaltstrike-client.exe

注意已经安装JDK,否则双击后无法运行,我安装的版本是JDK11。

如图进行配置

Host为

Kali的IP

Port默认为50050

Password为我们在Kali中设置的1234

User随意取即可

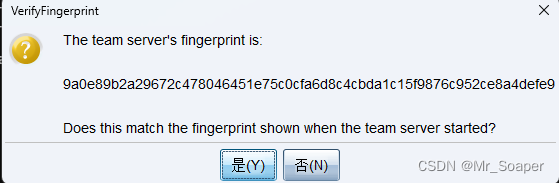

点击连接将出现弹窗,我们将其中的数据与Kali启动服务时最后一行的数据进行比对,看是否是一样的,如果是一样的,点击是进行连接

连接后我们新建一个Listeners标签

切换到新建的Listeners标签,点击Add添加

配置相关参数

Name:任意取即可

Host:添加Kali的IP地址

HTTP Port:可以自己选择,这里我们选择8808

此时我们切换回Kali主机可以看到我们的监听器已经启动

继续在Win11攻击机中进行操作,选择Payloads标签下的Windows Stager Payload

有些旧版本选择Attacks标签下Packages中的Windows Executable

选择我们刚才创建的监听器,点击Generate,并选择一个保存位置

三、完成渗透

刚才生成的文件传入靶机,在靶机中双击该exe文件,没有任何反应,但我们在攻击机中可以看到,该靶机已经上线

【渗透测试】利用Cobalt Strike渗透Windows的更多相关文章

- 自动化渗透测试工具(Cobalt Strike)3.1 最新破解版

自动化渗透测试工具(Cobalt Strike)3.1 最新破解版[附使用教程] Cobalt Strike是一款专业的自动化渗透测试工具,它是图形化.可视化的,图形界面非常友好,一键傻瓜化使用MSF ...

- 渗透测试神器Cobalt Strike使用教程

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器.Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队 ...

- 渗透测试神器Cobalt Strike的使用

目录 Cobalt Strike Cobalt Strike的安装 Cobalt Strike的使用 创建监听器:

- Cobalt Strike Bypassing Windows Defender 使用混淆处理

Cobalt Strike – Bypassing Windows Defender 混淆处理 对于所有红色团队成员来说,在交付有效的替代品同时又不拖延延展组织的所有风吹草动始终是一个挑战.就像所有其 ...

- 谁来教我渗透测试——黑客应该掌握的Windows基础

今天我们看看作为一个黑客对于Windows应该掌握哪些基础知识,主要内容包含以下四个方面: 系统目录.服务.端口和注册表: 黑客常用的DOS命令及批处理文件的编写: 黑客常用的快捷键,以及如何优化系统 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Kali Linux渗透测试实战 1.3 渗透测试的一般化流程

1.3 渗透测试的一般化流程 凡事预则立,不预则废,做任何事情都要有一个预先的计划.渗透测试作为测试学科的一个分支,早已形成了完整的方法论.在正式开始本书的实践教学章节之前,我也想谈一谈使用Kali ...

- 渗透测试流程——渗透测试的9个步骤(转)

目录 明确目标 分析风险,获得授权 信息收集 漏洞探测(手动&自动) 漏洞验证 信息分析 利用漏洞,获取数据 信息整理 形成报告 1.明确目标 1)确定范围:测试的范围,如:IP.域名.内外网 ...

- 《Python黑帽子:黑客与渗透测试编程之道》 Windows系统提权

环境准备: pywin32的安装在第八章的键盘记录中有,这里还需要安装wmi: 在本人的32位win7上本来是没有easy_install这个命令的,这需要安装setuptools-0.6c11.wi ...

- 《Python黑帽子:黑客与渗透测试编程之道》 Windows下木马的常用功能

有趣的键盘记录: 安装pyHook: http://nchc.dl.sourceforge.net/project/pyhook/pyhook/1.5.1/pyHook-1.5.1.win32-py2 ...

随机推荐

- FBV和CBV的区别(源码分析)

FBV和CBV源码分析 FBV直接调用user方法执行业务代码 CBV相当于在FBV上面封装了一层 from django.contrib import admin from django.urls ...

- Java web文件服务器的简单实现

先分享一个好用的聚合搜索引擎,https://www.tomfind.com/ ,支持谷歌.百度.搜狗.bing.360一键切换,支持网页.音乐.购物.视频搜索.支持抖音.快手.哔哩哔哩.微信.头条. ...

- 2023-03-14:读取摄像头,并且显示视频。代码用go语言编写。

2023-03-14:读取摄像头,并且显示视频.代码用go语言编写. 答案2023-03-14: 大体流程如下: 导入所需的库和包. 初始化 ffmpeg 和 SDL2 库. 打开摄像头并创建 AVF ...

- Selenium - 元素操作(4) - alert弹窗处理

Selenium - 元素操作 alert弹窗 Alert弹出框由于不是html的页面元素,而是JavaScript的控件:所以不能右键检查,用传统的方法去操作. 例如这种弹窗: # 获取告警弹框的文 ...

- 2023-05-15:对于某些非负整数 k ,如果交换 s1 中两个字母的位置恰好 k 次, 能够使结果字符串等于 s2 ,则认为字符串 s1 和 s2 的 相似度为 k。 给你两个字母异位词 s1

2023-05-15:对于某些非负整数 k ,如果交换 s1 中两个字母的位置恰好 k 次, 能够使结果字符串等于 s2 ,则认为字符串 s1 和 s2 的 相似度为 k. 给你两个字母异位词 s1 ...

- weekday

# 模块中的方法weekday()# 可用于检索星期几,结果返回0 - 6# 之间的整数,用来代表"星期一"到"星期日".# self.wt_w = self. ...

- 2023-05-22:给定一个长度为 n 的字符串 s ,其中 s[i] 是: D 意味着减少; I 意味着增加。 有效排列 是对有 n + 1 个在 [0, n] 范围内的整数的一个排列 perm

2023-05-22:给定一个长度为 n 的字符串 s ,其中 s[i] 是: D 意味着减少: I 意味着增加. 有效排列 是对有 n + 1 个在 [0, n] 范围内的整数的一个排列 perm ...

- How to boot the Raspberry Pi system from a USB Mass Storage Device All In One

How to boot the Raspberry Pi system from a USB Mass Storage Device All In One 如何从 USB 启动树莓派引导系统 / 如何 ...

- 癌症中克隆种群结构统计推断分析软件PyClone安装小记

由于微信不允许外部链接,你需要点击文章尾部左下角的 "阅读原文",才能访问文中链接. PyClone 是一种用于推断癌症中克隆种群结构的统计模型. 它是一种贝叶斯聚类方法,用于将深 ...

- VLAN——提高网络性能、安全性和灵活性的利器

前言 VLAN是Virtual Local Area Network的缩写,它是一种通过网络交换机虚拟划分局域网的技术.VLAN可以将一个物理局域网划分成多个逻辑上的虚拟局域网,各个虚拟局域网之间相互 ...