go-zero 是如何实现令牌桶限流的?

原文链接:

上一篇文章介绍了 如何实现计数器限流?主要有两种实现方式,分别是固定窗口和滑动窗口,并且分析了 go-zero 采用固定窗口方式实现的源码。

但是采用固定窗口实现的限流器会有两个问题:

- 会出现请求量超出限制值两倍的情况

- 无法很好处理流量突增问题

这篇文章来介绍一下令牌桶算法,可以很好解决以上两个问题。

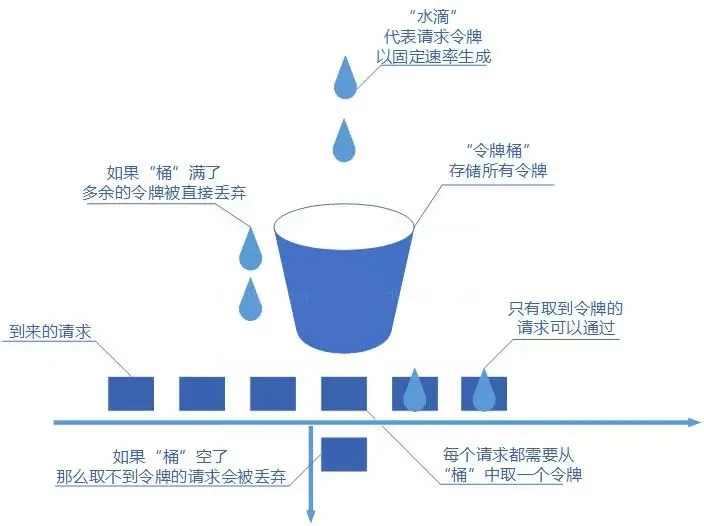

工作原理

算法概念如下:

- 令牌以固定速率生成;

- 生成的令牌放入令牌桶中存放,如果令牌桶满了则多余的令牌会直接丢弃,当请求到达时,会尝试从令牌桶中取令牌,取到了令牌的请求可以执行;

- 如果桶空了,那么尝试取令牌的请求会被直接丢弃。

令牌桶算法既能够将所有的请求平均分布到时间区间内,又能接受服务器能够承受范围内的突发请求,因此是目前使用较为广泛的一种限流算法。

源码实现

源码分析我们还是以 go-zero 项目为例,首先来看生成令牌的部分,依然是使用 Redis 来实现。

// core/limit/tokenlimit.go

// 生成 token 速率

script = `local rate = tonumber(ARGV[1])

// 通容量

local capacity = tonumber(ARGV[2])

// 当前时间戳

local now = tonumber(ARGV[3])

// 请求数量

local requested = tonumber(ARGV[4])

// 需要多少秒才能把桶填满

local fill_time = capacity/rate

// 向下取整,ttl 为填满时间 2 倍

local ttl = math.floor(fill_time*2)

// 当前桶剩余容量,如果为 nil,说明第一次使用,赋值为桶最大容量

local last_tokens = tonumber(redis.call("get", KEYS[1]))

if last_tokens == nil then

last_tokens = capacity

end

// 上次请求时间戳,如果为 nil 则赋值 0

local last_refreshed = tonumber(redis.call("get", KEYS[2]))

if last_refreshed == nil then

last_refreshed = 0

end

// 距离上一次请求的时间跨度

local delta = math.max(0, now-last_refreshed)

// 距离上一次请求的时间跨度能生成的 token 数量和桶内剩余 token 数量的和

// 与桶容量比较,取二者的小值

local filled_tokens = math.min(capacity, last_tokens+(delta*rate))

// 判断请求数量和桶内 token 数量的大小

local allowed = filled_tokens >= requested

// 被请求消耗掉之后,更新剩余 token 数量

local new_tokens = filled_tokens

if allowed then

new_tokens = filled_tokens - requested

end

// 更新 redis token

redis.call("setex", KEYS[1], ttl, new_tokens)

// 更新 redis 刷新时间

redis.call("setex", KEYS[2], ttl, now)

return allowed`

Redis 中主要保存两个 key,分别是 token 数量和刷新时间。

核心思想就是比较两次请求时间间隔内生成的 token 数量 + 桶内剩余 token 数量,和请求量之间的大小,如果满足则允许,否则则不允许。

限流器初始化:

// A TokenLimiter controls how frequently events are allowed to happen with in one second.

type TokenLimiter struct {

// 生成 token 速率

rate int

// 桶容量

burst int

store *redis.Redis

// 桶 key

tokenKey string

// 桶刷新时间 key

timestampKey string

rescueLock sync.Mutex

// redis 健康标识

redisAlive uint32

// redis 健康监控启动状态

monitorStarted bool

// 内置单机限流器

rescueLimiter *xrate.Limiter

}

// NewTokenLimiter returns a new TokenLimiter that allows events up to rate and permits

// bursts of at most burst tokens.

func NewTokenLimiter(rate, burst int, store *redis.Redis, key string) *TokenLimiter {

tokenKey := fmt.Sprintf(tokenFormat, key)

timestampKey := fmt.Sprintf(timestampFormat, key)

return &TokenLimiter{

rate: rate,

burst: burst,

store: store,

tokenKey: tokenKey,

timestampKey: timestampKey,

redisAlive: 1,

rescueLimiter: xrate.NewLimiter(xrate.Every(time.Second/time.Duration(rate)), burst),

}

}

其中有一个变量 rescueLimiter,这是一个进程内的限流器。如果 Redis 发生故障了,那么就使用这个,算是一个保障,尽量避免系统被突发流量拖垮。

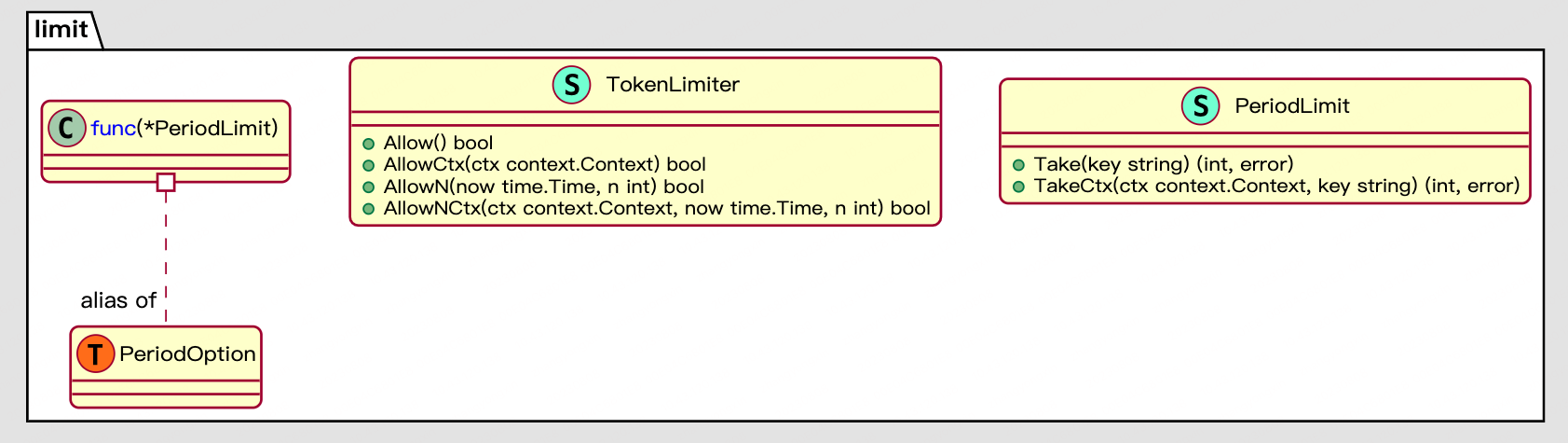

提供了四个可调用方法:

// Allow is shorthand for AllowN(time.Now(), 1).

func (lim *TokenLimiter) Allow() bool {

return lim.AllowN(time.Now(), 1)

}

// AllowCtx is shorthand for AllowNCtx(ctx,time.Now(), 1) with incoming context.

func (lim *TokenLimiter) AllowCtx(ctx context.Context) bool {

return lim.AllowNCtx(ctx, time.Now(), 1)

}

// AllowN reports whether n events may happen at time now.

// Use this method if you intend to drop / skip events that exceed the rate.

// Otherwise, use Reserve or Wait.

func (lim *TokenLimiter) AllowN(now time.Time, n int) bool {

return lim.reserveN(context.Background(), now, n)

}

// AllowNCtx reports whether n events may happen at time now with incoming context.

// Use this method if you intend to drop / skip events that exceed the rate.

// Otherwise, use Reserve or Wait.

func (lim *TokenLimiter) AllowNCtx(ctx context.Context, now time.Time, n int) bool {

return lim.reserveN(ctx, now, n)

}

最终调用的都是 reverveN 方法:

func (lim *TokenLimiter) reserveN(ctx context.Context, now time.Time, n int) bool {

// 判断 Redis 健康状态,如果 Redis 故障,则使用进程内限流器

if atomic.LoadUint32(&lim.redisAlive) == 0 {

return lim.rescueLimiter.AllowN(now, n)

}

// 执行限流脚本

resp, err := lim.store.EvalCtx(ctx,

script,

[]string{

lim.tokenKey,

lim.timestampKey,

},

[]string{

strconv.Itoa(lim.rate),

strconv.Itoa(lim.burst),

strconv.FormatInt(now.Unix(), 10),

strconv.Itoa(n),

})

// redis allowed == false

// Lua boolean false -> r Nil bulk reply

if err == redis.Nil {

return false

}

if errors.Is(err, context.DeadlineExceeded) || errors.Is(err, context.Canceled) {

logx.Errorf("fail to use rate limiter: %s", err)

return false

}

if err != nil {

logx.Errorf("fail to use rate limiter: %s, use in-process limiter for rescue", err)

// 如果有异常的话,会启动进程内限流

lim.startMonitor()

return lim.rescueLimiter.AllowN(now, n)

}

code, ok := resp.(int64)

if !ok {

logx.Errorf("fail to eval redis script: %v, use in-process limiter for rescue", resp)

lim.startMonitor()

return lim.rescueLimiter.AllowN(now, n)

}

// redis allowed == true

// Lua boolean true -> r integer reply with value of 1

return code == 1

}

最后看一下进程内限流的启动与恢复:

func (lim *TokenLimiter) startMonitor() {

lim.rescueLock.Lock()

defer lim.rescueLock.Unlock()

// 需要加锁保护,如果程序已经启动了,直接返回,不要重复启动

if lim.monitorStarted {

return

}

lim.monitorStarted = true

atomic.StoreUint32(&lim.redisAlive, 0)

go lim.waitForRedis()

}

func (lim *TokenLimiter) waitForRedis() {

ticker := time.NewTicker(pingInterval)

// 更新监控进程的状态

defer func() {

ticker.Stop()

lim.rescueLock.Lock()

lim.monitorStarted = false

lim.rescueLock.Unlock()

}()

for range ticker.C {

// 对 redis 进行健康监测,如果 redis 服务恢复了

// 则更新 redisAlive 标识,并退出 goroutine

if lim.store.Ping() {

atomic.StoreUint32(&lim.redisAlive, 1)

return

}

}

}

以上就是本文的全部内容,如果觉得还不错的话欢迎点赞,转发和关注,感谢支持。

参考文章:

推荐阅读:

go-zero 是如何实现令牌桶限流的?的更多相关文章

- coding++:高并发解决方案限流技术-使用RateLimiter实现令牌桶限流-Demo

RateLimiter是guava提供的基于令牌桶算法的实现类,可以非常简单的完成限流特技,并且根据系统的实际情况来调整生成token的速率. 通常可应用于抢购限流防止冲垮系统:限制某接口.服务单位时 ...

- 高并发解决方案限流技术-----使用RateLimiter实现令牌桶限流

1,RateLimiter是guava提供的基于令牌桶算法的实现类,可以非常简单的完成限流特技,并且根据系统的实际情况来调整生成token的速率.通常可应用于抢购限流防止冲垮系统:限制某接口.服务单位 ...

- ASP.NET Core中使用令牌桶限流

在限流时一般会限制每秒或每分钟的请求数,简单点一般会采用计数器算法,这种算法实现相对简单,也很高效,但是无法应对瞬时的突发流量. 比如限流每秒100次请求,绝大多数的时间里都不会超过这个数,但是偶尔某 ...

- Redis令牌桶限流

一 .场景描述 在开发接口服务器的过程中,为了防止客户端对于接口的滥用,保护服务器的资源, 通常来说我们会对于服务器上的各种接口进行调用次数的限制.比如对于某个 用户,他在一个时间段(interval ...

- 【springcloud】2.eureka源码分析之令牌桶-限流算法

国际惯例原理图 代码实现 package Thread; import java.util.concurrent.TimeUnit; import java.util.concurrent.atomi ...

- 漏桶、令牌桶限流的Go语言实现

限流 限流又称为流量控制(流控),通常是指限制到达系统的并发请求数. 我们生活中也会经常遇到限流的场景,比如:某景区限制每日进入景区的游客数量为8万人:沙河地铁站早高峰通过站外排队逐一放行的方式限制同 ...

- 令牌桶限流思路分享(PHP+Redis实现机制)

一 .场景描述 在开发接口服务器的过程中,为了防止客户端对于接口的滥用,保护服务器的资源, 通常来说我们会对于服务器上的各种接口进行调用次数的限制.比如对于某个 用户,他在一个时间段(interval ...

- Go 分布式令牌桶限流 + 兜底策略

上篇文章提到固定时间窗口限流无法处理突然请求洪峰情况,本文讲述的令牌桶线路算法则可以比较好的处理此场景. 工作原理 单位时间按照一定速率匀速的生产 token 放入桶内,直到达到桶容量上限. 处理请求 ...

- 使用Redis实现令牌桶算法

在限流算法中有一种令牌桶算法,该算法可以应对短暂的突发流量,这对于现实环境中流量不怎么均匀的情况特别有用,不会频繁的触发限流,对调用方比较友好. 例如,当前限制10qps,大多数情况下不会超过此数量, ...

- ASP.NET Core中使用漏桶算法限流

漏桶算法是限流的四大主流算法之一,其应用场景各种资料中介绍的不多,一般都是说应用在网络流量控制中.这里举两个例子: 1.目前家庭上网都会限制一个固定的带宽,比如100M.200M等,一栋楼有很多的用户 ...

随机推荐

- 2021-10-02:单词搜索。给定一个 m x n 二维字符网格 board 和一个字符串单词 word 。如果 word 存在于网格中,返回 true ;否则,返回 false 。单词必须按照字母

2021-10-02:单词搜索.给定一个 m x n 二维字符网格 board 和一个字符串单词 word .如果 word 存在于网格中,返回 true :否则,返回 false .单词必须按照字母 ...

- SQL Server2019 新增字段并设置默认值

命令: ALTER TABLE 表名 add 列名 数据类型 default 默认值 not null 例如: ALTER TABLE LJEL005H add el_req int default ...

- FPGA输出时钟jitter

If customer performs simple clock forwarding from clock source -> FPGA clock input -> FPGA clo ...

- Python连接es笔记二之查询方式汇总

本文首发于公众号:Hunter后端 原文链接:Python连接es笔记二之查询方式汇总 上一节除了介绍使用 Python 连接 es,还有最简单的 query() 方法,这一节介绍一下几种其他的查询方 ...

- drf之频率类源码

1 频率类 写一个类,继承SimpleRateThrottle,重写get_cache_key,返回[ip,用户id]什么,就以什么做限制,编写类属性 scope = 字符串,在配置文件中配置 'DE ...

- Gitlab Registries

在项目开发和部署过程中,我们常常需要一套私有仓库,比如 Code Repository.Package Repository,Docker Registry 等. Code Repository:在 ...

- 常量接口 vs 常量类 vs 枚举区别

把常量定义在接口里与类里都能通过编译,那2者到底有什么区别呢? 那个更合理? 常量接口 public interface ConstInterfaceA { public static final S ...

- 前端学习C语言 - 开篇

前端学习C语言 - 开篇 前端学习C语言有很多理由:工作.兴趣或其他. C 语言几个常见的使用场景: 操作系统开发:Linux 操作系统的内核就是主要由 C 语言编写的.其他操作系统也广泛使用 C 语 ...

- 前端仿京东、天猫带搜索历史搜索栏搜索框searchBar

快速实现前端仿京东.天猫带搜索历史搜索栏搜索框searchBar, 使用简单便利, 请访问uni-app插件市场地址:https://ext.dcloud.net.cn/plugin?id=12529 ...

- Pinot2:一款强大的无人机操作系统

目录 1. 引言 1.1. 背景介绍 1.2. 文章目的 1.3. 目标受众 2. 技术原理及概念 2.1. 基本概念解释 2.2. 技术原理介绍 2.3. 相关技术比较 3. 实现步骤与流程 3.1 ...