Shiro安全框架的说明及配置入门

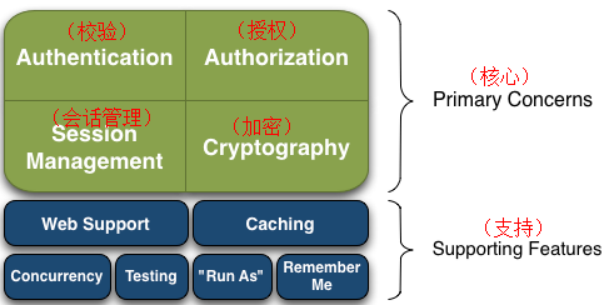

Shiro是什么?

Shiro是一个非常强大的,易于使用的,开源的,权限框架。它包括了权限校验,权限授予,会话管理,安全加密等组件

什么时候使用它呢?

如果你是设计RBAC基础系统,需要编写大量用于权限控制的代码时,使用Shiro开源大大减少工作量。

使用到的包:

下载路径:

http://shiro.apache.org/download.html

Shiro结构图:

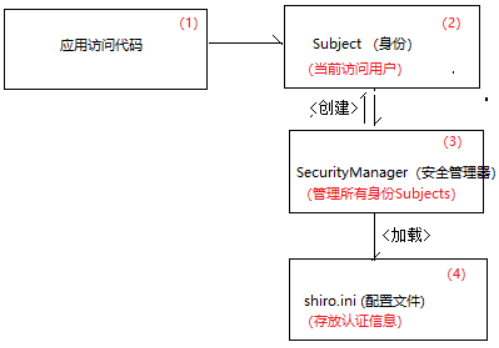

入门配置:

1.配置流程图

配置文件代码:

注意:配置文件的后缀一定要是 .ini

##[users] #用于配置用户名信息

## 用户名= 密码, 角色1, 角色2, …, 角色N

##[roles] #用于配置角色信息

## 角色名= 权限1, 权限2, …, 权限N #全部权限使用 * (星号)

[users]

admin=123456,role_admin,role_edu

[roles]

role_admin = user:list,user:create,user:edit,user:delete

role_edu = edu:list,edu:create

测试代码:

package cn.gzsxt.shiro; import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.config.IniSecurityManagerFactory;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.subject.Subject; public class ShiroTest { public static void main(String[] args) {

//第一步:创建SecurityManager

//shiro框架读取配置文件,如果在源码夹下,需要在前缀加上classpath

IniSecurityManagerFactory imf=new IniSecurityManagerFactory("classpath:shiro.ini");

SecurityManager securityManager = imf.createInstance(); //第二步:创建一个身份对象Subject

SecurityUtils.setSecurityManager(securityManager);

Subject subject = SecurityUtils.getSubject(); UsernamePasswordToken token =new UsernamePasswordToken("admin1","123456");

//第三步:校验参数

try {

Subject resultSubject = securityManager.login(subject,token );

// System.out.println(resultSubject.getPrincipal());

// boolean hasRole = resultSubject.hasRole("role_admin");

// System.out.println(hasRole); boolean authenticated = resultSubject.isAuthenticated();

System.out.println(authenticated); } catch (AuthenticationException e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

}

}

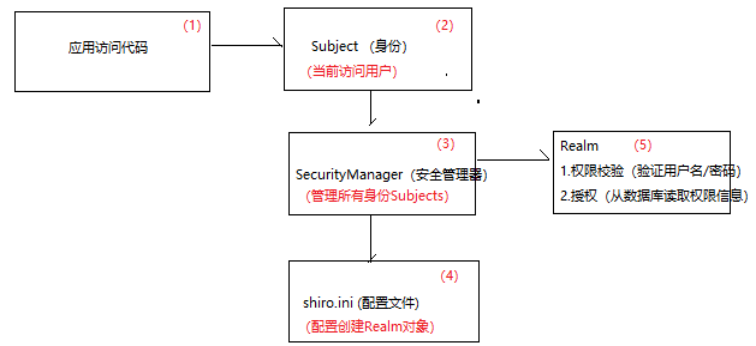

Realm机制的必要性:

Shiro是通过Realm机制,实现将配置用户信息存放在数据库等储存系统中

通过Realm可以从数据库里面获得用户的验证信息

配置文件代码:

[main]

#声明realm对象

myRealm=cn.gzsxt.realm.MyRealm #指定securityManager的realm对象

securityManager.realms=$myRealm

编写Realm

package cn.gzsxt.realm; import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.AuthenticationInfo;

import org.apache.shiro.authc.AuthenticationToken;

import org.apache.shiro.authc.SimpleAuthenticationInfo;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection; public class MyRealm extends AuthorizingRealm{

/**

* 权限校验

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

// TODO Auto-generated method stub

System.out.println("账号名:"+token.getPrincipal());

if ("admin".equals(token.getPrincipal())) {

SimpleAuthenticationInfo info = new SimpleAuthenticationInfo(token.getPrincipal(),"123",this.getName());

return info;

}

return null;

}

/**

* 权限授权

*/

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection token) {

// TODO Auto-generated method stub

return null;

} }

测试代码:

package cn.gzsxt.shiro; import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.AuthenticationToken;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.config.IniSecurityManagerFactory;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.subject.Subject; public class ShiroTest { public static void main(String[] args) { IniSecurityManagerFactory factory = new IniSecurityManagerFactory("classpath:Shiro.ini");

SecurityManager securityManager = factory.createInstance();

SecurityUtils.setSecurityManager(securityManager);

Subject subject = SecurityUtils.getSubject(); AuthenticationToken token = new UsernamePasswordToken("admin","123");

Subject resultSubject = securityManager.login(subject, token ); boolean authenticated = resultSubject.isAuthenticated();

System.out.println(authenticated);

}

}

附:加密

先创建一个Md5帮助类,得到加密后的密码,便于测试

md5帮助类代码:

package cn.gzsxt.utils; import org.apache.shiro.crypto.hash.SimpleHash;

import org.apache.shiro.util.ByteSource; public class Md5Util { public static void main(String[] args) {

ByteSource salt = ByteSource.Util.bytes("123");

SimpleHash sh = new SimpleHash("md5", "123", salt,1); String target = sh.toString();

System.out.println(target);

} }

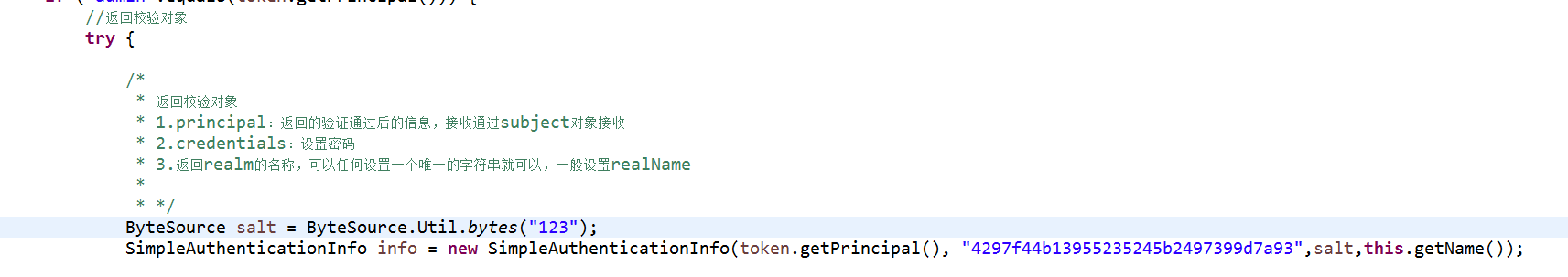

Realm处代码

Shiro安全框架的说明及配置入门的更多相关文章

- Shiro安全框架【快速入门】就这一篇!

Shiro 简介 照例又去官网扒了扒介绍: Apache Shiro™ is a powerful and easy-to-use Java security framework that perfo ...

- Shiro安全框架入门使用方法

详见:https://blog.csdn.net/qq_32651225/article/details/77199464 框架介绍Apache Shiro是一个强大且易用的Java安全框架,执行身份 ...

- shiro安全框架

原文:http://blog.csdn.net/boonya/article/details/8233303 可能大家早先会见过 J-security,这个是 Shiro 的前身.在 2009 年 3 ...

- Shiro 安全框架详解二(概念+权限案例实现)

Shiro 安全框架详解二 总结内容 一.登录认证 二.Shiro 授权 1. 概念 2. 授权流程图 三.基于 ini 的授权认证案例实现 1. 实现原理图 2. 实现代码 2.1 添加 maven ...

- Shiro 安全框架详解一(概念+登录案例实现)

shiro 安全框架详细教程 总结内容 一.RBAC 的概念 二.两种常用的权限管理框架 1. Apache Shiro 2. Spring Security 3. Shiro 和 Spring Se ...

- Shiro 权限框架使用总结

我们首先了解下什么是shiro ,Shiro 是 JAVA 世界中新近出现的权限框架,较之 JAAS 和 Spring Security,Shiro 在保持强大功能的同时,还在简单性和灵活性方面拥有巨 ...

- thymeleaf模板引擎shiro集成框架

shiro权限框架.前端验证jsp设计.间tag它只能用于jsp系列模板引擎. 使用最近项目thymeleaf作为前端模板引擎,采用HTML档,未出台shiro的tag lib,假设你想利用这段时间s ...

- SpringMVC整合Shiro权限框架

尊重原创:http://blog.csdn.net/donggua3694857/article/details/52157313 最近在学习Shiro,首先非常感谢开涛大神的<跟我学Shiro ...

- SpringBoot集成Shiro安全框架

跟着我的步骤:先运行起来再说 Spring集成Shiro的GitHub:https://github.com/yueshutong/shiro-imooc 一:导包 <!-- Shiro安全框架 ...

随机推荐

- 使div弹窗可拖拽指令

在项目开发过程中,有些情况dialog弹窗,直接使用div模拟弹窗效果,并需要支持div可拖拽. div模拟弹窗效果: (1)在用于存放指令的文件夹内,新建js文件,命名为:drag.js.具体代码如 ...

- EZOJ #362历史

分析 就是保存前pi-1个数每个ai出现多少次 然后维护这些数当前剩余的最大值 每次和新加进来的比较即可 如果新的大直接取 否则新的最大值一定不大于原来的最大值 因此o(n) 代码 #include& ...

- Django 安装、创建第一个项目

一.版本 Django 版本对应的 Python 版本: Django 版本 Python 版本 1.8 2.7, 3.2 , 3.3, 3.4, 3.5 1.9, 1.10 2.7, 3.4, ...

- HTML5--sessionStorage、localStorage、manifest

sessionStroage: <!DOCTYPE html> <html lang="en"> <head> <meta charset ...

- Django 无法通过request.POST.get()获取数据的问题

原来是contentType为application/json时,Django不支持request.POST.get(),但可以通过request.body来获取string类型的参数: data = ...

- python之字符串的切片

切片操作(slice)可以从一个字符串中获取子字符串(字符串的一部分).我们使用一对方括号.起始偏移量start.终止偏移量end 以及可选的步长step 来定义一个分片. 格式: [start:en ...

- LeetCode10 Indexed tree

Binary Indexed Tree(Fenwick tree): 是一个查询和修改复杂度都为log(n)的数据结构.主要用于查询任意两位之间的所有元素之和,但是每次只能修改一个元素的值:经过简单修 ...

- 从0 开始手写一个 RPC 框架,轻松搞定!

Java技术栈 www.javastack.cn 优秀的Java技术公众号 来源:juejin.im/post/5c4481a4f265da613438aec3 之前在 RPC框架底层到底什么原理得知 ...

- go 结构体取代类

我们知道go的结构体有点类的感觉,可以有自己的属性和方法. 但是由于结构体的属性都是有零值的,我们在创建结构体的时候并不需要设置这些属性的值就能创建,但是这样创建的结构体往往没有什么实用价值. 我们可 ...

- Using text search in Web page with Sikuli

在網頁中如何使用Sikuli找特定字串呢? 原理: 我們可以使用 組合鍵 ctrl + 來放大網頁的比例,使得sikuli的OCR功能找的更清準 實作: for i in range(4): type ...