CG-CTF misc部分wp

将Misc剥离出来了,已完结(coding gay不想做了)

MISC

1,图种

一听图种,现将图片的GIF改为zip,然后解压得到另一张动图

看动图最后一句话为‘都深深的出卖了我’,得到 flag

2, 丘比龙De女神

用binwalk看一下,发现图片为gif开头,zip的文件尾,

进入010editor,将文件头改为504b0304

得到压缩包,里面有一张nvshen.jpg

将其解压,拿到图片的md5值即为flag

3, MD5

给了一段残缺的密文 e9032???da???08????911513?0???a2和一段明文TASC?O3RJMV?WDJKX?ZM

写个脚本

import hashlib

c='ABCDEFGHIJKLMNOPQRSTUVWXYZ'

a='e9032???da???08????911513?0???a2'

flag=0

def f(mds):

for i in range(0,len(a)):

if a[i]=='?':

continue

elif a[i]!=mds[i]:

return 0

return 1

for i in range(0,len(c)):

if flag==1:

break

for j in range(0,len(c)):

for k in range(0,len(c)):

b='TASC'+c[i]+'O3RJMV'+c[j]+'WDJKX'+c[k]+'ZM'

md=hashlib.md5(b.encode('utf8'))

mds=md.hexdigest()

flag=f(mds)

if flag==1:

print(mds)

得到flag

4,Remove Boyfriend

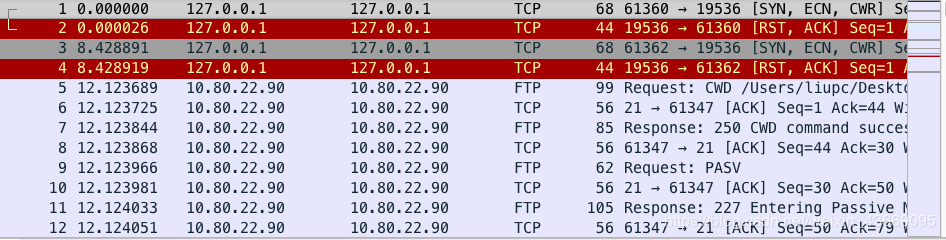

题目给了一个.pacpng文件,可以得知这是wireshark的文件

于是用wireshark打开

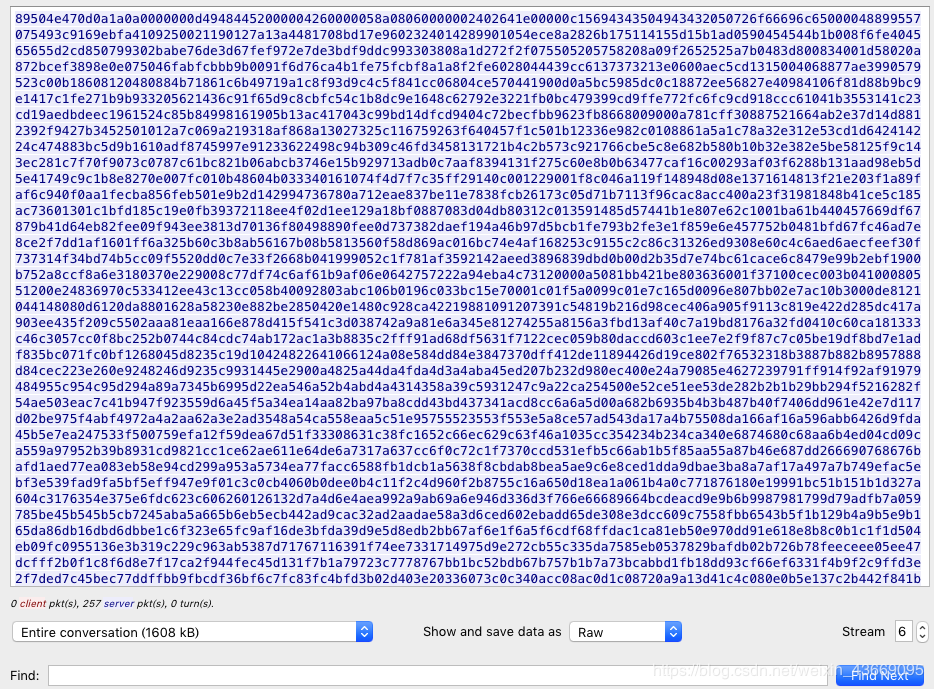

发现传送了一个.py文件和一个.png文件

在这两处右键follow->Tcp stream,将内容保存出来

先看.py

def Upper(ch):

if ch>='A' and ch<='Z':

return True def Lower(ch):

if ch>='a' and ch<='z':

return True def X1con(s):

flag = ''

for i in s:

if Upper(i) == True:

if i>='A' and i<='M':

flag += chr(ord(i)+13)

else:

flag += chr(ord(i)-13)

elif Lower(i) == True:

if i>='a' and i<='m':

flag += chr(ord(i)+13)

else:

flag += chr(ord(i)-13)

else:

flag += i

return flag if __name__ == "__main__":

s = '{synt_vf_abg_urer}'

print X1con(s) '''

emmmmm......

Run this program you can get flag

'''

运行后得到{flag_is_not_here}

显然不是flag

再看.png

保存为图片得到

用下角的字代替.py中的s

运行得到flag

CG-CTF misc部分wp的更多相关文章

- 2018 巅峰极客CTF misc writeup

flows 拿到一个pcap包,用wireshark打开,发现是USB协议,尝试在kali下使用tshark提取,提取失败,发现异常.回到wireshark分析数据.在其中一个数据包中发现了tip 把 ...

- 01 CTF MISC 杂项 知识梳理

1.隐写术( steganograhy ) 将信息隐藏到信息载体,不让计划的接收者之外的人获取信息.近几年来,隐写术领域已经成为了信息安全的焦点.因为每个Web站点都依赖多媒体,如音频.视频和图像.隐 ...

- 【CTF MISC】隐写术wireshark找出图片-“强网杯”网络安全挑战赛writeup

这场CTF中有一道题是分析pcap包的.. 13.大黑阔: 从给的pcap包里把图片提取出来,是一张中国地图. 题目提示是黑阔在聊天,从数据里可以找出几段话. 思路:主要考察wireshark的过滤规 ...

- ctf misc 学习总结大合集

0x00 ext3 linux挂载光盘,可用7zip解压或者notepad搜flag,base64解码放到kali挂载到/mnt/目录 mount 630a886233764ec2a63f305f31 ...

- 安恒西湖论剑线下上午CTF部分题目WP

简单的做了两个题,一道逆向,一道misc,其他题目,因为博主上课,时间不太够,复现时间也只有一天,后面的会慢慢补上 先说RE1,一道很简单的win32逆向,跟踪主函数,R或者TAB按几下, 根据esp ...

- 【WP】【web】中学生CTF | web部分wp

$_GET 源码: <?php show_source(__FILE__); include 'config.php'; if(!isset($_GET['args'])){ die(); } ...

- ciscn 2022 misc 部分wp

目录 everlasting_night ez_usb everlasting_night 提示是注意png数据块 然后注意图片通道数据可以用来lsb解码 下载是一张图片,尝试几种方法之后没有太大 ...

- 【CTF MISC】pyc文件反编译到Python源码-2017世安杯CTF writeup详解

1.题目 Create-By-SimpleLab 适合作为桌面的图片 首先是一张图片,然后用StegSolve进行分析,发现二维码 扫码得到一串字符 03F30D0A79CB0558630000000 ...

- 【CTF MISC】文件内容反转方法-2017世安杯CTF writeup详解

Reverseme 用winhex打开,发现里面的字符反过来可以正常阅读,所以文件被倒置了 Python解题程序如下 with open('reverseMe','rb') as f: with op ...

随机推荐

- c# Winform dev控件之ChartControl

1.改变颜色 字体颜色 背景颜色 XYDiagram dia = chartControl1.Diagram as XYDiagram; dia.AxisX.Label.TextColor = Col ...

- pixi与lottie-web的benchmark测试

生产版本 "dependencies": { "lottie-web": "^5.5.7", "pixi-spin ...

- 修改bug 提交出错:操作失败: 无法更改关系,因为一个或多个外键属性不可以为 null

提交出错:操作失败: 无法更改关系,因为一个或多个外键属性不可以为 null.对关系作出更改后,会将相关的外键属性设置为 null 值.如果外键不支持 null 值,则必须定义新的关系,必须向外键属性 ...

- 第十章 Ingress

一.资料信息 Ingress-Nginx github 地址:https://github.com/kubernetes/ingress-nginx Ingress-Nginx 官方网站:https: ...

- Electron-vue实战(一)—搭建项目与安装Element UI

Electron-vue实战—搭建项目与安装Element UI 作者:狐狸家的鱼 本文链接 GitHub:sueRimn 一.新建项目1.初始化项目打开cmd,新建一个项目,我使用的是electro ...

- java--CharAt,StartWith

public class CharAtStartWithDemo { public static void main(String[] args){ //jdk8 testCharAt();//1 t ...

- 【和孩子一起学编程】 python笔记--第四天

第十一章: 可变循环 newStars = int(input("how many stars do you want?")) for i in range(newStars): ...

- python--内置函数、匿名函数、递归调用

匿名函数 有名函数: def func1(x): print(func1) 结果: <function func1 at 0x00000000005C3E18> 匿名函数: func2=l ...

- NVMe SSD是什么?

https://blog.51cto.com/alanwu/1766945 一直对闪存存储关注的朋友对NVMe SSD一定非常熟悉,NVMe SSD是现如今性能最好的存储盘.这种高性能盘在互联网领域已 ...

- TIM4定时器功能设置

一.初始化过程 /*********************************************************************** 利用TIM4定时器作为计时,每个0.1 ...