Asp.net Core Jwt简单使用

.net 默认新建Api项目不需要额外从Nuget添加Microsoft.AspNetCore.Authentication.JwtBearer

appsettings.json

{

"Logging": {

"LogLevel": {

"Default": "Information",

"Microsoft": "Warning",

"Microsoft.Hosting.Lifetime": "Information"

}

},

"AllowedHosts": "*",

"Authentication": {

//私钥必须16位

"SecretKey": "YpdCP1VHoWkNawmb",

//谁签发的(发布者)

"issuer": "issuer",

//签发给谁(持有者)

"audience": "audience"

}

}

AuthController,具体登录实现可参考我以前文章Identity用户管理入门五(登录、注销)

using Microsoft.AspNetCore.Authorization;

using Microsoft.AspNetCore.Mvc;

using Microsoft.Extensions.Configuration;

using Microsoft.IdentityModel.Tokens;

using System;

using System.IdentityModel.Tokens.Jwt;

using System.Security.Claims;

using System.Text; namespace Shop.WebHost.Controllers

{

[Route("auth")]

[ApiController]

public class AuthController : ControllerBase

{

private readonly IConfiguration _configuration; public AuthController(IConfiguration configuration)

{

_configuration = configuration;

}

// GET: api/<AuthController>

[AllowAnonymous]

[HttpPost("Login")]

public ActionResult Login([FromForm] UserDto loginUser)

{

//模拟登陆用户提交数据

//以下假设登陆验证通过 // JWT主要由三部分组成:HEADER.PAYLOAD.SIGNATURE // HEADER,加密算法和签名的类型,加密算法是HmacSha256

const string signingAlgorithm = SecurityAlgorithms.HmacSha256; //Payload,如用户名,角色等信息,过期日期等,因为是未加密的,所以不建议存放敏感信息。

var claims = new[]

{

new Claim(JwtRegisteredClaimNames.Sub, "user_id"), //红色字体为登录后获取的实际用户ID

//用户角色

new Claim(ClaimTypes.Role,"Admin"), //红色字体为用户登录后获取的实际用户角色

};

//Signiture从配置文件获取私钥

var secretByte = Encoding.UTF8.GetBytes(_configuration["Authentication:SecretKey"]);

//使用非对称算法对私钥进行加密

var signingKey = new SymmetricSecurityKey(secretByte);

//使用HmacSha256验证非对称加密后的私钥

var signingCredentials = new SigningCredentials(signingKey, signingAlgorithm); //创建Jwt Token

var token = new JwtSecurityToken(

//谁发布的token

issuer: _configuration["Authentication:issuer"],

//发布给谁

audience: _configuration["Authentication:audience"],

//Payload

claims,

//发布时间

notBefore: DateTime.UtcNow,

//有效期s

expires: DateTime.UtcNow.AddDays(1),

//数字签名

signingCredentials

);

return Ok(new JwtSecurityTokenHandler().WriteToken(token));

}

} public class UserDto

{

public string UserName { get; set; }

public string Password { get; set; }

}

}

Startup.cs

using Microsoft.AspNetCore.Authentication.JwtBearer;

using Microsoft.AspNetCore.Builder;

using Microsoft.AspNetCore.Hosting;

using Microsoft.Extensions.Configuration;

using Microsoft.Extensions.DependencyInjection;

using Microsoft.Extensions.Hosting;

using Microsoft.IdentityModel.Tokens;

using Microsoft.OpenApi.Models;

using System.Text; namespace Shop.WebHost

{

public class Startup

{

public Startup(IConfiguration configuration)

{

Configuration = configuration;

} public IConfiguration Configuration { get; }

public void ConfigureServices(IServiceCollection services)

{

//Jwt认证服务

//AddAuthentication注册认证服务

//JwtBearerDefaults.AuthenticationScheme身份认证类型

services.AddAuthentication(JwtBearerDefaults.AuthenticationScheme)

//Jwt身份认证

.AddJwtBearer(option =>

{

//从配置文件读取私钥

var secretByte= Encoding.UTF8.GetBytes(Configuration["Authentication:SecretKey"]);

//身份认证参数

option.TokenValidationParameters = new TokenValidationParameters()

{

//验证发布者

ValidateIssuer = true,

ValidIssuer = Configuration["Authentication:issuer"], //验证持有者

ValidateAudience = true,

ValidAudience = Configuration["Authentication:audience"], //验证是否过期

ValidateLifetime = true, //加密私钥

IssuerSigningKey = new SymmetricSecurityKey(secretByte)

};

});

services.AddControllers();

services.AddSwaggerGen(c =>

{

c.SwaggerDoc("v1", new OpenApiInfo { Title = "Shop.WebHost", Version = "v1" });

});

} public void Configure(IApplicationBuilder app, IWebHostEnvironment env)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

app.UseSwagger();

app.UseSwaggerUI(c => c.SwaggerEndpoint("/swagger/v1/swagger.json", "Shop.WebHost v1"));

} app.UseHttpsRedirection(); //你在哪

app.UseRouting();

//你是谁

app.UseAuthentication();

//你可以干什么

app.UseAuthorization(); app.UseEndpoints(endpoints =>

{

endpoints.MapControllers();

});

}

}

}

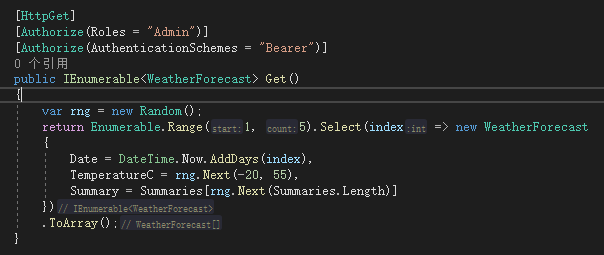

在控制器方法中增加【Authorize】即可未登录用户不能访问

控制用户组访问[Authorize(Roles = "Admin")]

// 由于我们没有将身份验证中间件配置为自动运行并创建身份,

// 因此在授权时必须选择要使用的中间件。

// 选择要授权的中间件的最简单方法是使用ActiveAuthenticationSchemes属性

[Authorize(AuthenticationSchemes = "Bearer")]

访问方式在header中增加(具体格式是Authorization:Bearer+空格+具体Token)

Authorization:Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJ1c2VyX2lkIiwibmJmIjoxNjA3MzI1NzkxLCJleHAiOjE2MDc0MTIxOTEsImlzcyI6Imlzc3VlciIsImF1ZCI6ImF1ZGllbmNlIn0.ZEN3m7XP8u-u9CNkVf1tfeznqh1SuK7Y0wD1bq9rSfQ

获取当前登录用户ID

startup.cs增加HttpContextAccessor服务并注入HttpContext的访问器对象IHttpContextAccessor来获取当前的HttpContext

services.AddHttpContextAccessor();

private readonly IHttpContextAccessor _httpContextAccessor; public AuthController(IHttpContextAccessor httpContextAccessor)

{

_httpContextAccessor = httpContextAccessor;

}

增加获取当前用户ID方法

[HttpGet(nameof(GetCurrUserIdAsync))]

public async Task<string> GetCurrUserIdAsync()

{

var auth = await _httpContextAccessor.HttpContext!.AuthenticateAsync();//获取登录用户的AuthenticateResult

if (!auth.Succeeded) return null;

var userCli = auth.Principal?.Claims.FirstOrDefault(c => c.Type == ClaimTypes.NameIdentifier); //在声明集合中获取ClaimTypes.NameIdentifier 的值就是用户ID

if (userCli == null || string.IsNullOrEmpty(userCli.Value))

{

return null;

}

return userCli.Value;

}

或者使用

return _httpContextAccessor.HttpContext.User.FindFirst(ClaimTypes.NameIdentifier).Value;

查询出当前用户ID就可以根据Identity用户管理入门二(显示用户列表)显示用户详情

Asp.net Core Jwt简单使用的更多相关文章

- ASP.NET Core CORS 简单使用

CORS 全称"跨域资源共享"(Cross-origin resource sharing). 跨域就是不同域之间进行数据访问,比如 a.sample.com 访问 b.sampl ...

- ASP.NET Core 项目简单实现身份验证及鉴权

ASP.NET Core 身份验证及鉴权 目录 项目准备 身份验证 定义基本类型和接口 编写验证处理器 实现用户身份验证 权限鉴定 思路 编写过滤器类及相关接口 实现属性注入 实现用户权限鉴定 测试 ...

- CZGL.Auth: ASP.NET Core Jwt角色授权快速配置库

CZGL.Auth CZGL.Auth 是一个基于 Jwt 实现的快速角色授权库,ASP.Net Core 的 Identity 默认的授权是 Cookie.而 Jwt 授权只提供了基础实现和接口,需 ...

- ASP.NET Core - JWT认证实现

一.JWT结构 JWT介绍就太多了,这里主要关注下Jwt的结构. Jwt中包含三个部分:Header(头部).Payload(负载).Signature(签名) Header:描述 JWT 的元数据的 ...

- 使用SignalR ASP.NET Core来简单实现一个后台实时推送数据给Echarts展示图表的功能

什么是 SignalR ASP.NET Core ASP.NET Core SignalR 是一种开放源代码库,可简化将实时 web 功能添加到应用程序的功能. 实时 web 功能使服务器端代码可以立 ...

- Asp.Net Core中简单使用日志组件log4net

本文将简单介绍在.NET 6中使用log4net的方法,具体见下文范例. 1.首先新建一个ASP.NET Core空项目 2.通过Nuget包管理器安装下面两个包 log4net Microsoft. ...

- C# ASP.NET MVC/WebApi 或者 ASP.NET CORE 最简单高效的跨域设置

概述 前面写了一篇:<C# ASP.NET WebApi 跨域设置>的文章,主要针对 ASP.NET WebApi 项目. 今天遇到 ASP.NET MVC 项目也需要设置跨域,否则浏览器 ...

- 基于Asp.Net Core的简单社区项目源代码开源

2019年3月27号 更新版本 本项目基于 ASP.NET CORE 3.0+EF CORE 3.0开发 使用vs2019 +sqlserver 2017(数据库脚本最低支持sql server 20 ...

- 部署ASP.NET Core最简单的办法,使用IIS部署ASP.NET Core应用

本文迁移自Panda666原博客,原发布时间:2021年3月28日.写原文的时候.NET的最新版本是5.0,现在7的preview出来了,时间真快啊.抽空再写个在Windows Server Core ...

随机推荐

- 聊聊 PC 端自动化最佳方案 - WinAppDriver

1. 前言 大家好,我是安果! 一提到自动化,可能大家想到的是 App 端的 Appium.Airtest.AutoJS,亦或是 Selenium.Puppeteer.Cypress 等 Web 端的 ...

- lerna 常用命令

lerna 介绍 lerna 处理机构 固定模式(fixed) 所有包是统一的版本号,每次升级,所有包版本统一更新,不管这个包内容改变与否 具体体现在,lerna 的配置文件 lerna.json 中 ...

- awk-07-IO和printf语句

IO语句 1.getline 2.getline var 把a文件的行,追加到b文件的结尾 把 a 文件的行替换 b 文件的指定字段 把 a 文件的行替换 b 文件的对应字段 3.command | ...

- flutter学习资料汇总

1.https://github.com/chinabrant/flutter_study 2.https://github.com/zhujian1989/flutter_study 3.https ...

- 通俗易懂理解——dijkstra算法求最短路径

迪杰斯特拉(Dijkstra)算法是典型最短路径算法,用于计算一个节点到其他节点的最短路径.它的主要特点是以起始点为中心向外层层扩展(广度优先搜索思想),直到扩展到终点为止 ###基本思想 通过Dij ...

- C#基础知识---Linq操作XML文件

概述 Linq也就是Language Integrated Query的缩写,即语言集成查询,是微软在.Net 3.5中提出的一项新技术. Linq主要包含4个组件---Linq to Objects ...

- spring框架学习日志一

一.简介 1.对spring框架的简单理解 可以理解为它是一个管理对象的创建.依赖.销毁的容器 Spring 是一个开源框架. Spring 为简化企业级应用开发而生. 使用 Spring 可以使简单 ...

- LeetCoded第2题题解--两数相加

2.两数相加 给出两个 非空 的链表用来表示两个非负的整数.其中,它们各自的位数是按照 逆序 的方式存储的,并且它们的每个节点只能存储 一位 数字. 如果,我们将这两个数相加起来,则会返回一个新的链表 ...

- C# 启动 Flask for Python

概览 最近有个需求是通过c#代码来启动 python 脚本.嘿~嘿!!! 突发奇想~~既然可以启动 python 脚本,那也能启动 flask,于是开始着手操作. 先看gif图 准备 因为使用的是.N ...

- react启动报babel-eslint依赖版本不一致

遇到的问题: gitlab上拉的react的项目,下载依赖之后,yarn start启动报错 因为按他说的步骤:1.改动比较大, 2.完全没什么作用(重点) 解决方案:直接忽略,如果项目没有.env文 ...