Python3实现TCP端口扫描

在渗透测试的初步阶段通常我们都需要对攻击目标进行信息搜集,而端口扫描就是信息搜集中至关重要的一个步骤。通过端口扫描我们可以了解到目标主机都开放了哪些服务,甚至能根据服务猜测可能存在某些漏洞。 TCP端口扫描一般分为以下几种类型:

- TCP connect扫描:也称为全连接扫描,这种方式直接连接到目标端口,完成了TCP三次握手的过程,这种方式扫描结果比较准确,但速度比较慢而且可轻易被目标系统检测到。

- TCP SYN扫描:也称为半开放扫描,这种方式将发送一个SYN包,启动一个TCP会话,并等待目标响应数据包。如果收到的是一个RST包,则表明端口是关闭的,而如果收到的是一个SYN/ACK包,则表示相应的端口是打开的。

- Tcp FIN扫描:这种方式发送一个表示拆除一个活动的TCP连接的FIN包,让对方关闭连接。如果收到了一个RST包,则表明相应的端口是关闭的。

- TCP XMAS扫描:这种方式通过发送PSH、FIN、URG、和TCP标志位被设为1的数据包。如果收到了一个RST包,则表明相应的端口是关闭的。

下面我们将使用Python3 实现TCP全连接端口扫描器,下面进入编程环节。

编码实战

全连接扫描方式的核心就是针对不同端口进行TCP连接,根据是否连接成功来判断端口是否打开,现在我们来实现一个最简单的端口扫描器:

#!/usr/bin/python3

# -*- coding: utf-8 -*-

from socket import *

def portScanner(host,port):

try:

s = socket(AF_INET,SOCK_STREAM)

s.connect((host,port))

print('[+] %d open' % port)

s.close()

except:

print('[-] %d close' % port)

def main():

setdefaulttimeout(1)

for p in range(1,1024):

portScanner('192.168.0.100',p)

if __name__ == '__main__':

main()

这段代码的核心就是portScanner函数,从其中的内容可以看出,只是进行了简单的TCP连接,如果连接成功则判断为端口打开,否则视为关闭。 我们来看一下运行结果:

这样的扫描看起来效率太低了,实际也确实很慢,因为我们设置了默认的超时时间为1秒,这要是扫描10000个端口,岂不是要等到花都谢了? 最简单的办法就是用多线程来提高效率,虽然python的多线程有点太弱了,不过至少可以利用我们等待的时间去干点别的。另外之前扫描的端口比较多, 显示的信息我们看起来不方便,这次我们只显示我们关心的打开的端口,并将打开端口的数量在扫描结束的时候显示出来。

#!/usr/bin/python3

# -*- coding: utf-8 -*-

from socket import *

import threading

lock = threading.Lock()

openNum = 0

threads = []

def portScanner(host,port):

global openNum

try:

s = socket(AF_INET,SOCK_STREAM)

s.connect((host,port))

lock.acquire()

openNum+=1

print('[+] %d open' % port)

lock.release()

s.close()

except:

pass

def main():

setdefaulttimeout(1)

for p in range(1,1024):

t = threading.Thread(target=portScanner,args=('192.168.0.100',p))

threads.append(t)

t.start()

for t in threads:

t.join()

print('[*] The scan is complete!')

print('[*] A total of %d open port ' % (openNum))

if __name__ == '__main__':

main()

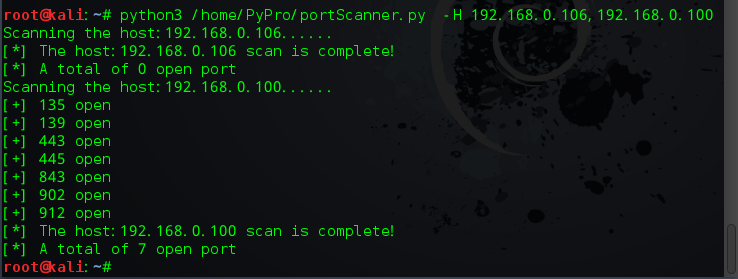

运行看一下效果,如下图:

这下看起来是不是方便多了?至此效率上的问题解决了,现在我们还需要为扫描器增加一个 参数解析的功能,这样才能看起来像个样子,总不能每次都改代码来修改扫描目标和端口吧!

参数解析我们将用python3自带的标准模块argparse,这样我们就省去了自己解析字符串的麻烦! 下面来看代码:

#!/usr/bin/python3

# -*- coding: utf-8 -*-

from socket import *

import threading

import argparse

lock = threading.Lock()

openNum = 0

threads = []

def portScanner(host,port):

global openNum

try:

s = socket(AF_INET,SOCK_STREAM)

s.connect((host,port))

lock.acquire()

openNum+=1

print('[+] %d open' % port)

lock.release()

s.close()

except:

pass

def main():

p = argparse.ArgumentParser(description='Port scanner!.')

p.add_argument('-H', dest='hosts', type=str)

args = p.parse_args()

hostList = args.hosts.split(',')

setdefaulttimeout(1)

for host in hostList:

print('Scanning the host:%s......' % (host))

for p in range(1,1024):

t = threading.Thread(target=portScanner,args=(host,p))

threads.append(t)

t.start()

for t in threads:

t.join()

print('[*] The host:%s scan is complete!' % (host))

print('[*] A total of %d open port ' % (openNum))

if __name__ == '__main__':

main()

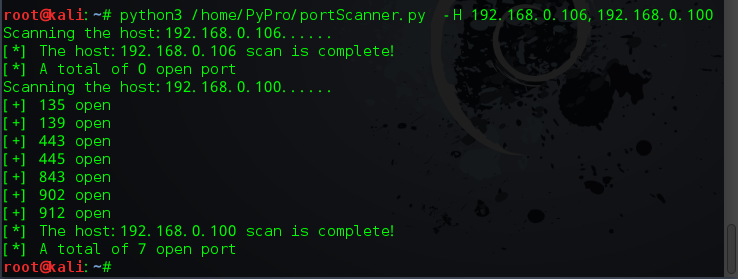

看一下运行效果,如下图:

至此我们的端口扫描器就基本完成了,虽然功能比较简单,旨在表达端口扫描器的基本实现思路! 至于更详细的功能可以基于这个基本结构来逐步完善!

小结

Python3实现TCP端口扫描的更多相关文章

- Python3实现TCP端口扫描器

本文来自 高海峰对 玄魂工作室 的投稿 作者:高海峰 QQ:543589796 在渗透测试的初步阶段通常我们都需要对攻击目标进行信息搜集,而端口扫描就是信息搜集中至关重要的一个步骤.通过端口扫描我们可 ...

- Socket2实现tcp端口扫描

主要的界面如下: 主要代码如下: //对于每一个线程,传过去的参数 typedef struct ThreadParamStruct { CString strIP; //要扫描的IP地址 UINT ...

- tcp端口扫描与syn扫描

连接网络设备时,一般都会在网络设备端选取0-65535之间的一个端口进行连接,端口扫描是指:检查网络设备上0-65535号端口哪些端口是开启状态.如果黑客扫描到某网络设备的80端口是开启状态,那么很有 ...

- TCP端口扫描

# TCP三次握手 第一次握手:建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SEND状态,等待服务器确认: 第二次握手:服务器收到syn包,必须确认客户的SYN(ack=j+1 ...

- tcp端口扫描(python多线程)

1 使用单线程扫描单台主机 首先实现的是对单台主机中0-1024端口的扫描,发现差不多每秒扫描一个端口,很慢. import socket def tcp_scanner(host,port): cl ...

- TCP端口扫描类型-隐蔽扫描和僵尸扫描

TCP扫描有三种类型:全连接扫描,隐蔽扫描,僵尸扫描.全连接扫描无须赘述. 隐蔽扫描:发送完SYN数据包以及收到SYN/ACK数据包后不再发送SCK数据包,由于没有建立完整的TCP连接,所以在目标主机 ...

- 34.TCP非阻塞连接及套接字异常处理丶端口扫描脚本

TCP非阻塞及套接字异常处理: TCP阻塞套接字异常捕获: 套接字创建失败,8000 socket.error 客户端连接错误: ConnectionRefusedError socket.gaier ...

- 小白日记10:kali渗透测试之端口扫描-UDP、TCP、僵尸扫描、隐蔽扫描

端口扫描 二三四层发现的目的只是为了准确发现所有活着主机IP,确定攻击面,端口扫描即发现攻击点,发现开放端口.端口对应网络服务及应用端程序,服务端程序的漏洞通过端口攻入.[所有的扫描结果,都不要完全相 ...

- Kali学习笔记9:端口扫描详解(上)

UDP端口扫描: 原理:回应ICMP不可达,代表端口关闭:没有回应,端口开启 建议了解应用层的UDP包头结构,构建对应的UDP数据包用来提高准确度 另外:所有的扫描都存在误判情况 我们用Scapy写个 ...

随机推荐

- [示例] Firemonkey 不规则按钮实做

利用 Firemonkey 控件的组合及可塑性,可以做出千变万化的效果及功能,下面展示一个不规则按钮的实做: 效果图: 实做方法: 开一个新工程 Multi-Device Application 放一 ...

- UVALive 6908---Electric Bike(DP或记录型深搜)

题目链接 https://icpcarchive.ecs.baylor.edu/index.php?option=com_onlinejudge&Itemid=8&page=show_ ...

- java web学习总结(十四) -------------------JSP原理

一.什么是JSP? JSP全称是Java Server Pages,它和servle技术一样,都是SUN公司定义的一种用于开发动态web资源的技术. JSP这门技术的最大的特点在于,写jsp就像在写h ...

- js监听input是第几次click

我很多问题啊 真的是,然后我有问题就博问啊 ,博问的东西我还是放到博客里面来吧 因为我不怎么看博问 博客的话经常看, 恩 都是一开始我不懂 然后园友来解答的 真的很感谢这些园友 不多说 上代码吧 其实 ...

- javascript执行环境(执行期上下文)详解

javascript执行环境(执行期上下文) 当js控制器(control)进入可执行代码时,控制器会进入一个执行环境,活动的多个执行环境构成执行环境栈,最上面的是正在运行的执行环境,当控制器进入一个 ...

- UITextFieldDelegate协议

很多人都认为UITextField很简单,为什么会写这个协议呢? 因为在实际开发中可能会用到: 比如要做到下图的效果: 文本框下面的下划线的颜色要随着输入的状态变化: 点击对应的文本框,其下面的线条变 ...

- addEventListener和attachEvent的区别

addEventListener共有3个参数,如下所示:element.addEventListener(type,listener,useCapture); 参数 参数说明 element 要绑定事 ...

- iOS更改tabbar图片渲染 —不让tabbat有蓝色的渲染 并修改文字

方式一 代码实现 这种要写很多代码 ,每个控制器都要写 UIImage *image=[UIImage imageNamed:@"tabBar_friendTrends_click_i ...

- Git Learning - By reading ProGit

Today I begin to learn to use Git. I learn from Pro Git. And I recommend it which is an excellent bo ...

- css sprite简便方法切 《评分五角星》

摘抄自我趣同伴的心得: 大家可以会遇到过要做满意度用星级来评分的情况,类似这种 实现的方法有很多,大家最初想到的可能是根据满意度有多少种情况就切多少种图,然后拼在一张图里面,通过控制图片的位置来实现. ...