密码学系列之:memory-hard函数

密码学系列之:memory-hard函数

简介

Memory hard function简称为MHF,在密码学中,内存困难函数(MHF)是一个需要花费大量内存来完成的函数。MHF主要被用在工作量证明中。因为需要花费大量的内存,所以MHF也会被用在密码Hash中,可以防止恶意破解。

和MHF相识的还有一个MBF(memory-bound function ),叫做内存约束函数,它是通过内存延迟来减慢计算速度,从而产生运算成本。

为什么需要MHF

我们知道应用程序的执行需要两个部分,一个部分是CPU,用来提供计算能力,一个部分就是内存,用来提供存储能力。

以比特币而言,比特币的挖矿其实是反复的计算SHA-2的函数,当其结果足够小的时候,挖矿就成功了。但是对于传统的CPU来说,当任务是反复计算同一个固定函数的时候,效率会非常低。于是矿工们发明了特定了应用集成电路(ASIC)也就是矿机,来大大的提高这种计算效率。从此挖矿就只掌握在矿工或者矿池手里了,因为普通人根本竞争不过他们。

因为SHA-2只是依赖于CPU的,CPU够好,或者使用ASIC针对算法进行优化,就可以超越其他人,获得优势地位。

而随之带来的就是算力无意义的浪费和用电量的激增。这实际上并不是我们想要的。所以需要一种新的算法来改变这个局面。

我们注意到,程序除了CPU之外,还需要使用到内存,而内存相对CPU相比是更加稀缺的资源。举个例子,假如计算一个函数需要1G空间,对于普通人而言,一个8核16G的电脑可以同时计算16个函数。如果你想加快运算,那么就需要提高内存空间,并且速度的提升也不会太明显,所以如果使用内存作为计算的限制,则可以大大减少恶意的运算,从而让加密解密变得相对公平。

所以,我们需要MHF。

Memory hard的评估方法

那么怎么样才叫做Memory hard呢?我们可以从3个方面去衡量,第一个方面就是累计内存复杂度,简称为CMC。在并行模型中,CMC通过将每一步的所有输入相加来衡量内存的难度。

另一个方法就是使用时间和内存的乘积来衡量。还有一个方法就是计算内存总线上内存带宽的消耗,这种类型的函数也叫做bandwidth-hard functions(BHF)。

MHF的种类

根据MHF的评估方式,MHF可以分为两个类型,分别是数据依赖型(dMHF)和数据独立型(iMHF)。

数据依赖型(dMHF)指的是后面计算的数据需要依赖于之前的数据,但是到底需要哪些消息是不确定的。

数据独立型(iMHF)是指后面计算依赖的数据是确定的。

dMHFs的例子是scrypt和Argon2d。iMHFs的例子是Argon2i和catena。

由于MHF的内存特性,所以非常适合用来做密码哈希函数。

因为dMHF是数据依赖型的,所以它比iMHF在密码学上具有更强的memory-hard特性。但是dMHF有一个问题,就是容易受到缓存时序等侧通道攻击。由于这个原因,人们倾向于iMHFs来作为密码加密的算法。

MHF的密码学意义

我们知道MHF主要用来进行密码加密的,主要是为了抵御ASIC(应用集成电路)的破解。上面我们提到了3种衡量方式,这里我们使用时间和内存的乘积来表示。

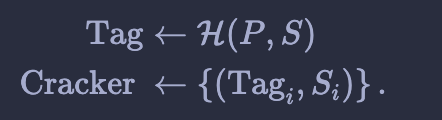

正常来说,我们给定密码P和盐S,通过Hash函数H来生成结果Tag。

但是对于破解者来说,他们得到的是Tag和S,希望通过各种逆向方式来获得P,如下所示:

在密码哈希的情况下,我们假设密码创建者为每个密码分配一定的执行时间(如1秒)和一定数量的CPU核(如4核)。然后他使用最大的内存量M对密码进行哈希。

那么对于密码破解者来说,他们使用ASIC来破解,假设需要用到的内存区域是A,运行ASIC的时间T由最长计算链的长度和ASIC内存延迟决定。我希望使得AT的乘积最大。从而达到防破解的意义。

通常来说ASIC机子的内存肯定要比普通内存M要小,假设A=aM, 这里 a < 1 。 根据时间权衡原理,内存使用的少了,自然相应的计算时间要变长,假设需要计算C(a)次,那么相应的计算时间要延长到D(a)倍。

我们可以得到下面的最大化公式:

\(\mathcal{E}_{\max }=\max _{\alpha} \frac{1}{\alpha D(\alpha)}\)

如果上式中,当a趋近于0的时候, D(a) > 1/a。 也就是说只要使用的内存变小,那么内存和时间的乘积就要比之前的要大,对于这样的函数,我们就叫做memory-hard函数。

memory-hard在MHF中的应用

考虑MHF中的memory-hard的应用,需要在计算密码hash之前,通过内存准备一些初始数据,这些初始化的工作就是memory-hard的本质。

可以将内存数组B[i]的初始化简单概括为下面的步骤:

初始值:$B[0]=H(P, S) $

对于内存数组中从1到t的index j,我们通过下面的方式来初始化:

\(B[j]=G\left(B\left[\phi_{1}(j)\right], B\left[\phi_{2}(j)\right], \cdots, B\left[\phi_{k}(j)\right]\right)\)

其中G是压缩函数,\(\phi(j)\) 是index函数。

根据\(\phi(j)\) 的不同,我们可以将MHF分成两种类型,一种是数据独立类型,也就是说\(\phi(j)\) 的值不依赖于输入的密码P和盐S,那么整个的内存数组B值可以在得到密码和盐之前来构建,并且可以借助于并行运算功能,同时进行计算。

假设一个运算核G占用的内存是总内存的beta倍,那么这一种情况下时间和内存的乘积就是:

\(\mathcal{E}(\alpha)=\frac{1}{\alpha+C(\alpha) \beta}\)

如果\(\phi(j)\) 的值依赖于输入的密码P和盐S,那么我称这种情况叫做数据独立型。这种情况下,不能进行并行计算,假如最终计算的次数是一个平均深度为D的树,那么这种情况下时间和内存的乘积可以表示为:

\(\mathcal{E}(\alpha)=\frac{1}{(\alpha+C(\alpha) \beta) D(\alpha)}\)

上面就是MHF的密码学意义。

本文已收录于 http://www.flydean.com/memory-hard/

最通俗的解读,最深刻的干货,最简洁的教程,众多你不知道的小技巧等你来发现!

欢迎关注我的公众号:「程序那些事」,懂技术,更懂你!

密码学系列之:memory-hard函数的更多相关文章

- 密码学系列之:memory-bound函数

密码学系列之:memory-bound函数 目录 简介 内存函数 内存受限函数 内存受限函数的使用 简介 memory-bound函数可以称为内存受限函数,它是指完成给定计算问题的时间主要取决于保存工 ...

- shell编程系列6--shell中的函数

shell编程系列6--shell中的函数 .函数介绍 linux shell中的函数和大多数编程语言中的函数一样 将相似的任务或者代码封装到函数中,供其他地方调用 语法格式 第一种格式 name() ...

- 密码学系列之:碰撞抵御和碰撞攻击collision attack

密码学系列之:碰撞抵御和碰撞攻击collision attack 简介 hash是密码学和平时的程序中经常会用到的一个功能,如果hash算法设计的不好,会产生hash碰撞,甚至产生碰撞攻击. 今天和大 ...

- 密码学系列之:feistel cipher

密码学系列之:feistel cipher 简介 feistel cipher也叫做Luby–Rackoff分组密码,是用来构建分组加密算法的对称结构.它是由德籍密码学家Horst Feistel在I ...

- 密码学系列之:Argon2加密算法详解

目录 简介 密钥推导函数key derivation function Password Hashing Competition Argon2算法 Argon2的输入参数 处理流程 简介 Argon2 ...

- 进程间通信系列 之 消息队列函数(msgget、msgctl、msgsnd、msgrcv)及其范例

进程间通信系列 之 概述与对比 http://blog.csdn.net/younger_china/article/details/15808685 进程间通信系列 之 共享内存及其实例 ...

- 智能合约语言 Solidity 教程系列10 - 完全理解函数修改器

这是Solidity教程系列文章第10篇,带大家完全理解Solidity的函数修改器. Solidity系列完整的文章列表请查看分类-Solidity. 写在前面 Solidity 是以太坊智能合约编 ...

- 密码学系列之:Merkle–Damgård结构和长度延展攻击

密码学系列之:Merkle–Damgård结构和长度延展攻击 简介 Merkle–Damgård结构简称为MD结构,主要用在hash算法中抵御碰撞攻击.这个结构是一些优秀的hash算法,比如MD5,S ...

- 密码学系列之:海绵函数sponge function

目录 简介 海绵函数的结构 海绵函数的应用 简介 海绵函数sponge function是密码学中使用的一种函数,它接收一定长度的输入,然后输出一定长度的输出,中间包含了有限个内部状态. 因为海绵函数 ...

随机推荐

- [面试仓库]HTML面试题汇总

HTML这一块呢,说简单也简单,说难也不是那么容易.但我们在各个面试要求中,大部分都把HTML这一条摆在了第一位,重要性可想而知.这个位置算是有关HTML的一个汇总点了,亦会在这里及时补充. 1, ...

- 关于MySQL日志,我与阿里P9都聊了些啥?

写在前面 周末,我与阿里P9资深技术专家(这里就不说名字了),聊起了MySQL这个话题,为啥会聊这个呢?因为他看到我出版了一部<MySQL技术大全:开发.优化与运维实战>,对书籍的评价也是 ...

- Java中获取类的运行时结构

获取运行时类的完整结构 通过反射获取运行时类的完整结构 Field(属性).Method(方法).Constructor(构造器).Superclass(父类).Interface(接口).Annot ...

- 【Prometheus学习笔记】主机监控 -node_exporter

Exporter for machine metrics prometheus/node_exporter 安装 Prometheus sudo tar -zxvf prometheus-*.tar. ...

- GO-05-数据类型

基本数据类型: 整型.浮点型 float32 float64.复数型(数学中的复数).布尔型.字符串.字符(byte.rune). 复合数据类型: 数组(array).切片(slice).映射(map ...

- Django中的CBV视图

Web 开发是一项无聊而且单调的工作,特别是在视图功能编写方面更为显著.为了减少这种痛苦,Django植入了视图类这一功能,该功能封装了视图开发常用的代码,无须编写大量代码即可快速完成数据视图的开发, ...

- Android埋点技术概览

注:本文同步发布于微信公众号:stringwu的互联网杂谈Android无埋点技术概览 本文是Android无埋点系列的开篇---埋点技术概览 1 背景 埋点是数据产品经理(分析师)基于业务需求,对用 ...

- 05- 移动端APP的分类 与对比webApp hybridApp nativeApp

随着智能手机的普及,移动端应用几乎成为每个互联网产品的标配.在快速迭代的互联网战场中高效开发.低成本上线产品,是每个应用开发团队追求的目标.此时,选择合适的应用类型和开发模式便至关重要.移动应用可以粗 ...

- 网络广告计费方式CPM、CPA、CPS、CPT、CPC及比较分析

网络上的广告计费方式,主要有以下几种: 按展现付费(CPM).每展现一千次,收费多少. 按点击付费(CPC).每带来一个点击收多少钱. 按时间付费(CPT).每放一天或者几个小时,收费多少. 按效果付 ...

- Vue学习(三)-Vue-router路由的简单使用

一.Vue-Router环境的安装: 如果使用vue-cli脚手架搭建,项目创建过程中会提示你自否选择使用vue-router,选择使用即可, 二.路由学习 1.路由的配置 vue-cli项目自 ...