Java加密与解密笔记(四) 高级应用

术语列表:

CA:证书颁发认证机构(Certificate Authority)

PEM:隐私增强邮件(Privacy Enhanced Mail),是OpenSSL使用的一种密钥文件。

PKI:公钥基础设施(Public Key Infrastructure),可以理解成是一种平台标准。事实上所有的数字证书都符合PIK平台下的X.509标准。正式这个原因,我们才可以在之前的解析数字证书的时候可以用X509Certificate类。即使在X.509的大标准下,仍然存在不同编码格式的数字证书如CER、BER、DER和PICS(包括PKCS7、PKCS10、PKCS12等)

CSR:证书签发申请(Certificate Siging Request),是一种文件,内容包含了“我是谁”以及“我需要什么样的证书(算法名称,密钥长度等)”

数字证书

数字证书的本质其实还是非对称加密。数字证书中KeyStore充当着PrivateKey的角色(其实KeyStore中包含完整的秘钥对),Certificate充当着PublicKey的角色。

相对于普通的非对称加密算法,数字证书新增了哪些功能?

//TODO

可以用工具keytool来生成KeyStore文件,这个工具存放在在Java的bin目录中。详细说明参考官方说明:http://docs.oracle.com/javase/8/docs/technotes/tools/unix/keytool.html。

可以用下面的命令来生成KeyStore文件:

keytool -genkey -validity 30 -alias www.example.com -keyalg RSA -keystore d:\demo.keystore

参数说明:

genkey:表示生成密钥

validity:证书有效期,单位:天

alias:证书别名

keyalg:(非对称加密)算法名称

keystore:KeyStore文件存储位置

执行过程中会要求输入相关信息:

输入keystore密码:

再次输入新密码:

您的名字与姓氏是什么?

[Unknown]: hu

您的组织单位名称是什么?

[Unknown]: huqiao

您的组织名称是什么?

[Unknown]: huqiao

您所在的城市或区域名称是什么?

[Unknown]: Beijing

您所在的州或省份名称是什么?

[Unknown]: Beijing

该单位的两字母国家代码是什么

[Unknown]: CN

CN=huqiao, OU=huqiao, O=hu, L=Beijing, ST=Beijing, C=CN 正确吗?

[否]: Y 输入<tomcat>的主密码

(如果和 keystore 密码相同,按回车):

再次输入新密码:

执行完成之后,会在指定位置生成一个.keystore的文件。这个文件中包含了密钥对等其他信息,二进制内容,所以无法用文本编辑器打开。是服务器用的。

用keytool查看keystore文件信息:

keytool -list -v -keystore xxxx.keystore -storepass 密码

同样用keytool工具,来生成客户端用的cer文件:

keytool -export -keystore d:\demo.keystore -alias www.example.com -file d:\demo.cer -rfc

这就是颁发给客户端的证书文件:

可以用Java来读取证书的内容:

public static void main(String[] args) throws Exception{

X509Certificate cer = (X509Certificate) getCertificate("D:\\demo.cer");

SimpleDateFormat sdf = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");

System.out.println("版本:"+cer.getVersion());

System.out.println("序列号:"+Integer.toHexString(cer.getSerialNumber().intValue()));

System.out.println("签名算法:"+cer.getSigAlgName());

System.out.println("颁发者:"+cer.getIssuerDN());

System.out.println("有限期从:" + sdf.format(cer.getNotBefore()) + "到" + sdf.format(cer.getNotAfter()));

System.out.println("使用者:" + cer.getSubjectDN());

}

private static Certificate getCertificate(String certificatePath)throws Exception {

CertificateFactory certificateFactory = CertificateFactory

.getInstance("X.509");

FileInputStream in = new FileInputStream(certificatePath);

Certificate certificate = certificateFactory.generateCertificate(in);

in.close();

return certificate;

}

读取到的内容:

版本:

序列号:61cb1ded

签名算法:SHA256withRSA

颁发者:CN=hu, OU=huqiao, O=huqiao, L=Beijing, ST=Beijing, C=CN

有限期从:-- ::02到2116-- ::

使用者:CN=hu, OU=huqiao, O=huqiao, L=Beijing, ST=Beijing, C=CN

同样,读取KeyStore的方法如下:

/**

* 从文件读取KeyStore文件

* @param keyStoreFilePath

* @param pwd

* @return

* @throws Exception

*/

public static KeyStore getKeyStore(String keyStoreFilePath,String pwd)throws Exception{

KeyStore keyStore = KeyStore.getInstance("jks");

InputStream in = new FileInputStream(keyStoreFilePath);

keyStore.load(in, pwd.toCharArray());

return keyStore;

}

在KeyStore中,既能拿到私钥也能拿到公钥:

String pwd = "123456";

String alias = "www.example.me";

KeyStore keyStore = getKeyStore("D:\\demo.keystore", pwd); PrivateKey priKey = (PrivateKey)keyStore.getKey(alias, pwd.toCharArray()); Certificate cer2 = keyStore.getCertificate(alias);

PublicKey pubKey = cer2.getPublicKey();

System.out.println("-------------Private Key-----------------");

System.out.println(Base64Util.encode(priKey.getEncoded()));

System.out.println("-------------Public Key-----------------");

System.out.println(Base64Util.encode(pubKey.getEncoded()));

-------------Private Key-----------------

MIIEvAIBADANBgkqhkiG9w0BAQEFAASCBKYwggSiAgEAAoIBAQDRd0QlcJcrImkD5xLkjh7hQRU+

8Qi1n55k9fhKu+Ee5GTx958XGifX1zWv0IajiWcOCly9SdAWja6afNQZsXAvcoQEouwtwpOQ4KZB

vipH9aWtU5JLRvPwFER2TDddb1L3fDqhozl8WSDRVLFOgYJdzKp1SblVeGfbOWEz8t4NiUlvB0f0

srHubafPHy08ZDPvCy72ywuomc6kiwn/IXBRQrFBTanMxWu3mqF4XwawQ+EJlPQIBauHwCaC1N5B

YQPgNbia6GmfQlATAGt94Vn/e44MZ69e/E9bnWcpSDWZ+y72DdR1YypT/Ey8ercl1Hj0tYuX67vd

BoEJw/vOTPN3AgMBAAECggEAD+G0GAaeX5XfUn1tsEiaTMfrfXc3CtZMYylHJxtxqS71/Gai+FRy

WuolVuw/mRys5KKif3OeRGd/qpT2W/BZKi/LlLJpp9qN57kwweFSQVx9sFOazvxVOInA2xtSQ1JS

fxM7OtAuZqA3XcfHHcWyBbyj2/q4A6P6c+O43AB5F5uDBgWQT7FgMgtuh4A6U0bYaglGX6LEqztj

ENw6hP1VSEQomw+EAvCTOa0xqDBN8KWJQmEqweq8loVlGr1h8bDsNFRLRUrWFAKqRYBxZ1m+c08m

1e7rRG8Pj9OcuS2SZBtzmh9NSiWDK0u/zp/A9m6yaLD6qpyfi61+1LkZzcPEAQKBgQDt8zqJ+tBS

akZMOhStrdzaFu6/USnIfufmj/U/DV66gyCXaTGGw3wG2pPsqmi+XnPVWcHZ/yaILFPXVE59/eox

IDiAih61U088RKhtzR/4yBZvv9AnSfz5EDC/dt6yv9ptOnaj6dPa7alN0m5lwV+qkEbuNug7azRE

8Ngd0FO5dwKBgQDhWuZu4W29KCjFTbL5yU23dgi8Dg1v/BjuGG8VBJ/RSSOM0wDT7jVyjflLRea3

jXKYIhKeOqpbMN5xsVvwuF5bXdGneMzT8AAmFjpfR2P8PE9RdB61TELGtz7gov4dh6dJ+Nokxo9L

PIvQ/cBL6/hKvX06VAQPcm/2BQnTBn8WAQKBgHaKiqo8mlXEffrxoGWZzQGVFSGYhJFOr6bMJuhf

d8bBFpZ3oGW7s2kSsUjg6EeWdGxgR9Obag3Cz43hgS0BNw98NsnKhVveAgZLSgFRhFEDFTJcw40f

LfjCWRa5WF6Cd4Wc74ffMFzLs2GCqN7mhAtLzxpTnkQjtyl1NqU7qMonAoGAVfKYPiPF+cWuPwnS

P8gR1u2yiR6G63XngC9bdlWsKmLNpzD2eN26DrWtJZNEWi8dTH56QVS4kk0CGbR+D0IR4qDWjBvb

at13AQ+rNZmBvbq2uaci6xxpv2Y2GfCwIE0TdXfuouYD0rsFzDBrPcmCiebZMvzGC6omn1ruk0hA

AgECgYB2Ub/V5jlBtNDYjROJ1cHWKlg9uTHv6ovRiDO4jcaXwEKuoBQGgjkyxBTsIItz4GAUHVYc

AxOnNCaJ94zyLzWI85/+QBOqkgS6zdkmIcBk5Lj9P+Yk7/YVlNNGp9Mv9peHRqF8dRSHtqqUWMy

vDs4ZprpdLHXNcnDvtSseQ5lBA==

-------------Public Key-----------------

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0XdEJXCXKyJpA+cS5I4e4UEVPvEItZ+e

ZPX4SrvhHuRk8fefFxon19c1r9CGo4lnDgpcvUnQFo2umnzUGbFwL3KEBKLsLcKTkOCmQb4qR/Wl

rVOSS0bz8BREdkw3XW9S93w6oaM5fFkg0VSxToGCXcyqdUm5VXhn2zlhM/LeDYlJbwdH9LKx7m2n

zx8tPGQz7wsu9ssLqJnOpIsJ/yFwUUKxQU2pzMVrt5qheF8GsEPhCZT0CAWrh8AmgtTeQWED4DW4

muhpn0JQEwBrfeFZ/3uODGevXvxPW51nKUg1mfsu9g3UdWMqU/xMvHq3JdR49LWLl+u73QaBCcP7

zkzzdwIDAQAB

有效期验证:

/**

* 有限期验证

* @param cer

* @param date

* @return

*/

public static boolean verifyDate(Certificate cer,Date date){

X509Certificate x509Certificate = (X509Certificate) cer;

try {

x509Certificate.checkValidity(date);

return true;

} catch (Exception e) {

return false;

} }

签名和验证签名:

/**

* 签名

* @param data

* @param cer

* @return

*/

public static String sign(String data,KeyStore keyStore,String alias,String pwd)throws Exception{

PrivateKey privateKey = getPrivateKey(keyStore, alias, pwd);

X509Certificate cer = (X509Certificate)keyStore.getCertificate(alias);

Signature signature = Signature.getInstance(cer.getSigAlgName());

signature.initSign(privateKey);

signature.update(data.getBytes("UTF-8"));

return Base64Util.encode(signature.sign());

} /**

* 验证签名

* @param sign

* @param cer

* @return

*/

public static boolean signVerify(String data,String sign,Certificate cer)throws Exception{

byte[] signData = Base64Util.decode(sign);

PublicKey publicKey = cer.getPublicKey();

Signature signature = Signature.getInstance(((X509Certificate)cer).getSigAlgName());

signature.initVerify(publicKey);

signature.update(data.getBytes());

return signature.verify(signData);

}

需要注意的是签名算法应该从证书里拿,而不是密钥你拿。

加密和解密:

/**

* 加密

* @param data

* @param cer

* @return

*/

public static String encrypt(String data,Certificate cer)throws Exception{

PublicKey publicKey = cer.getPublicKey();

Cipher cipher = Cipher.getInstance(publicKey.getAlgorithm());

cipher.init(Cipher.ENCRYPT_MODE, publicKey);

byte[] encrypedData = cipher.doFinal(data.getBytes("UTF-8"));

return Base64Util.encode(encrypedData);

} /**

* 解密

* @param data

* @param cer

* @return

*/

public static String decrypt(String data,KeyStore keyStore,String alias,String pwd)throws Exception{

PrivateKey privteKey = getPrivateKey(keyStore, alias, pwd);

Cipher cipher = Cipher.getInstance(privteKey.getAlgorithm());

cipher.init(Cipher.DECRYPT_MODE, privteKey);

byte[] decrypedData = cipher.doFinal(Base64Util.decode(data));

return new String(decrypedData,"UTF-8");

}

测试:

public static void main(String[] args) throws Exception{

X509Certificate cer = (X509Certificate) getCertificate("D:\\test.cer");

SimpleDateFormat sdf = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");

System.out.println("版本:"+cer.getVersion());

System.out.println("序列号:"+Integer.toHexString(cer.getSerialNumber().intValue()));

System.out.println("签名算法:"+cer.getSigAlgName());

System.out.println("颁发者:"+cer.getIssuerDN());

System.out.println("有限期从:" + sdf.format(cer.getNotBefore()) + "到" + sdf.format(cer.getNotAfter()));

System.out.println("使用者:" + cer.getSubjectDN());

String pwd = "123456";

String alias = "blog.huqiao.me";

KeyStore keyStore = getKeyStore("D:\\test.keystore", pwd);

PrivateKey priKey = (PrivateKey)keyStore.getKey(alias, pwd.toCharArray());

Certificate cer2 = keyStore.getCertificate(alias);

PublicKey pubKey = cer2.getPublicKey();

System.out.println("-------------Private Key-----------------");

System.out.println(Base64Util.encode(priKey.getEncoded()));

System.out.println("-------------Public Key-----------------");

System.out.println(Base64Util.encode(pubKey.getEncoded()));

String data = "Hello,Certificate";

System.out.println("原文:" + data);

String sign = sign(data, keyStore, alias, pwd);

System.out.println("签名:" + sign);

boolean signVerify = signVerify(data, sign,(Certificate)cer);

System.out.println("签名验证:" + signVerify);

String encryptData = encrypt(data, cer);

System.out.println("加密后:" + encryptData);

String decryptData = decrypt(encryptData, keyStore, alias, pwd);

System.out.println("解密后:" + decryptData);

}

-------------Private Key-----------------

MIIEvAIBADANBgkqhkiG9w0BAQEFAASCBKYwggSiAgEAAoIBAQDRd0QlcJcrImkD5xLkjh7hQRU+

8Qi1n55k9fhKu+Ee5GTx958XGifX1zWv0IajiWcOCly9SdAWja6afNQZsXAvcoQEouwtwpOQ4KZB

vipH9aWtU5JLRvPwFER2TDddb1L3fDqhozl8WSDRVLFOgYJdzKp1SblVeGfbOWEz8t4NiUlvB0f0

srHubafPHy08ZDPvCy72ywuomc6kiwn/IXBRQrFBTanMxWu3mqF4XwawQ+EJlPQIBauHwCaC1N5B

YQPgNbia6GmfQlATAGt94Vn/e44MZ69e/E9bnWcpSDWZ+y72DdR1YypT/Ey8ercl1Hj0tYuX67vd

BoEJw/vOTPN3AgMBAAECggEAD+G0GAaeX5XfUn1tsEiaTMfrfXc3CtZMYylHJxtxqS71/Gai+FRy

WuolVuw/mRys5KKif3OeRGd/qpT2W/BZKi/LlLJpp9qN57kwweFSQVx9sFOazvxVOInA2xtSQ1JS

fxM7OtAuZqA3XcfHHcWyBbyj2/q4A6P6c+O43AB5F5uDBgWQT7FgMgtuh4A6U0bYaglGX6LEqztj

ENw6hP1VSEQomw+EAvCTOa0xqDBN8KWJQmEqweq8loVlGr1h8bDsNFRLRUrWFAKqRYBxZ1m+c08m

1e7rRG8Pj9OcuS2SZBtzmh9NSiWDK0u/zp/A9m6yaLD6qpyfi61+1LkZzcPEAQKBgQDt8zqJ+tBS

akZMOhStrdzaFu6/USnIfufmj/U/DV66gyCXaTGGw3wG2pPsqmi+XnPVWcHZ/yaILFPXVE59/eox

IDiAih61U088RKhtzR/4yBZvv9AnSfz5EDC/dt6yv9ptOnaj6dPa7alN0m5lwV+qkEbuNug7azRE

8Ngd0FO5dwKBgQDhWuZu4W29KCjFTbL5yU23dgi8Dg1v/BjuGG8VBJ/RSSOM0wDT7jVyjflLRea3

jXKYIhKeOqpbMN5xsVvwuF5bXdGneMzT8AAmFjpfR2P8PE9RdB61TELGtz7gov4dh6dJ+Nokxo9L

PIvQ/cBL6/hKvX06VAQPcm/2BQnTBn8WAQKBgHaKiqo8mlXEffrxoGWZzQGVFSGYhJFOr6bMJuhf

d8bBFpZ3oGW7s2kSsUjg6EeWdGxgR9Obag3Cz43hgS0BNw98NsnKhVveAgZLSgFRhFEDFTJcw40f

LfjCWRa5WF6Cd4Wc74ffMFzLs2GCqN7mhAtLzxpTnkQjtyl1NqU7qMonAoGAVfKYPiPF+cWuPwnS

P8gR1u2yiR6G63XngC9bdlWsKmLNpzD2eN26DrWtJZNEWi8dTH56QVS4kk0CGbR+D0IR4qDWjBvb

at13AQ+rNZmBvbq2uaci6xxpv2Y2GfCwIE0TdXfuouYD0rsFzDBrPcmCiebZMvzGC6omn1ruk0hA

AgECgYB2Ub/V5jlBtNDYjROJ1cHWKlg9uTHv6ovRiDO4jcaXwEKuoBQGgjkyxBTsIItz4GAUHVYc

AxOnNCaJ94zyLzWI85/+QBOqkgS6zdkmIcBk5Lj9P+Yk7/YVlNNGp9Mv9peHRqF8dRSHtqqUWMy

vDs4ZprpdLHXNcnDvtSseQ5lBA==

-------------Public Key-----------------

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0XdEJXCXKyJpA+cS5I4e4UEVPvEItZ+e

ZPX4SrvhHuRk8fefFxon19c1r9CGo4lnDgpcvUnQFo2umnzUGbFwL3KEBKLsLcKTkOCmQb4qR/Wl

rVOSS0bz8BREdkw3XW9S93w6oaM5fFkg0VSxToGCXcyqdUm5VXhn2zlhM/LeDYlJbwdH9LKx7m2n

zx8tPGQz7wsu9ssLqJnOpIsJ/yFwUUKxQU2pzMVrt5qheF8GsEPhCZT0CAWrh8AmgtTeQWED4DW4

muhpn0JQEwBrfeFZ/3uODGevXvxPW51nKUg1mfsu9g3UdWMqU/xMvHq3JdR49LWLl+u73QaBCcP7

zkzzdwIDAQAB

原文:Hello,Certificate

签名:0NxD/FHk9CIdfoLIN7/TrQkFhEMGJzJr6E/do7aR8mgUAJjEHNg9NhXT1eaI8hszuofFPj8PhN+w

fE2N2YqB8ozBbNhvMvUbeMaAK2gFrMCBsw+ihbtPwTVoc3sxY3FQSDmEgLBY2IBtmvji9XdrclNY

D/IJJhg5DwlXpIoYPRIf2Ct+JkvY4sM/6xNm1ZyKb0CZbKJTAZQ57BuXU4vvs5wvB6TAK/ilR5yV

TFhKlzLRS68FPCREukdiB/eITXPugfEBTCyIUQhrF2qaxdKOwyTN7dCWI16QVtAYKT9SG2Dbs5bu

bBRsYlwhrLYunBER8QCvX7gHLLZIiCheQg3VaQ==

签名验证:true

加密后:rkiHwkuAdS1WikNq7bogqdmR+alDc7anV/RGcKbX9LmBJoUyQcV+Iu2K1bhc44yddnxfGy0uRqKM

9rsfPM/O1epB09oz5QdeOj8BP1Em8WEjhsG6LxU9oCPj3jypV/z6gH6fOg1idz0nS+sDuXqHqj/t

rNx0n3SgztG2Ek5S/Px2STHmS+G7FghPP4ZbW0IeKSOpRbErKW82aA4AF3Rsn7e6eSzHZT+2WMs/

2oTfzwfYguimLZA4TUTJwTXJ2lK3XRkIkaBo27er81BX7IaT44bYn7y7ujiWmGEbdgOgck+FNqny

gSVvYUvDvli8w5HB+0cEa7VpUDIqw3MFJ+Z2HQ==

解密后:Hello,Certificate

小结:数字证书就是在非对称加密的基础上增加了一些其他的信息,具体的加密也解密,签名也签名验证在与之前的RSA没有什么差别。

HTTPS

HTTPS是使用SSL/TLS加密的HTTP协议。

客户端与服务器通信用的是数字证书(非对称加密),客户端拿到服务器的证书,用这个证书的公钥进行数据加密,然后将数据发送给服务器。

加密通信没问题了,通信过程不会被别人窃听和篡改。但是还是有一个问题,就是如何确定服务器是否被冒牌了。

确定服务器是否是“真的”服务器时,客户端和服务器两方说了都不算数,得需要第三方来证明。这就是CA(证书颁发验证机构)。

CA负责注册服务器,记录服务器的详细信息,并给服务器颁发证书。

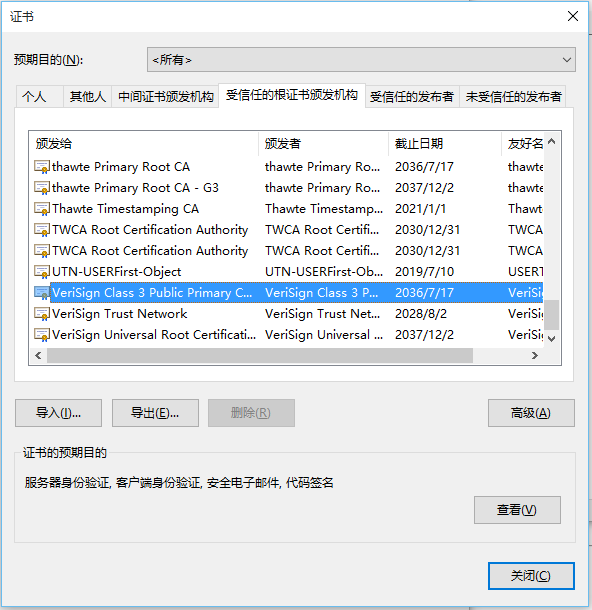

那么怎么确保CA的可靠性。从理论上讲无法确认,于是只能人为地构建认证机构,比如Symantec、VeriSign、GeoTrust等。这些机构向全球提供证书服务。我们的浏览器或系统内置了这些机构的证书,所以在访问这些机构或子机构认证的服务器时可以正常通过验证。

我们可以不用公共的CA服务,自己给服务器搞一个证书,但是浏览器不会认,需要手动把这些证书导入到本地系统才行。

参考:

http://snowolf.iteye.com/blog/391931

https://zhuanlan.zhihu.com/p/24854237

Java加密与解密笔记(四) 高级应用的更多相关文章

- Java加密与解密笔记(一) Base64和数据摘要算法

对加密解密下面的内容一定要先理解: 甲乙双方要通信,中间的连接可能被人窃听甚至篡改.解决办法就是把传输的内容进行加密,用密文去传输,这样即使被监听也没办法知道信息的具体内容. 加密时,甲乙双方可以约定 ...

- Java加密与解密笔记(三) 非对称加密

非对称的特点是加密和解密时使用的是不同的钥匙.密钥分为公钥和私钥,用公钥加密的数据只能用私钥进行解密,反之亦然. 另外,密钥还可以用于数字签名.数字签名跟上文说的消息摘要是一个道理,通过一定方法对数据 ...

- Java加密与解密笔记(二) 对称加密

前面的仅仅是做了编码或者摘要,下面看看真正的加密技术. DES public class DESUtil { static final String ALGORITHM = "DES&quo ...

- java之jvm学习笔记四(安全管理器)

java之jvm学习笔记四(安全管理器) 前面已经简述了java的安全模型的两个组成部分(类装载器,class文件校验器),接下来学习的是java安全模型的另外一个重要组成部分安全管理器. 安全管理器 ...

- Java加密与解密的艺术 读书心得

现在项目中加密与解密的方式很多,很早就想整理一下Java中加密与解密的方式,读完<<Java加密与解密的艺术>>一书.借此机会梳理一下这方面的知识点 一.基础普及 安全技术目标 ...

- java 加密与解密艺术

视频来自黑马程序员公开课 对称加密之后的密文可能存在乱码,这些乱码无法识别,信息经过加密后会变成一串毫无规律的二进制串,此时再选择一种编码方式来展示,通常是 BASE64 格式的编码. 为了解决这个问 ...

- AES Java加密 C#解密 (128-ECB加密模式)

在项目中遇到这么一个问题: java端需要把一些数据AES加密后传给C#端,找了好多资料,算是解决了,分享一下: import sun.misc.BASE64Decoder; import sun.m ...

- Java加密、解密Word文档

对一些重要文档,我们为保证其文档内容不被泄露,常需要对文件进行加密,查看文件时,需要正确输入密码才能打开文件.下面介绍了一种比较简单的方法给Word文件添加密码保护以及如何给已加密的Word文件取消密 ...

- java 加密与解密艺术二

首先需要明确的是RSA的密钥对不能手动指定,需要通过代码系统生成 接下来我们来介绍下生成密钥对 package com.weiyuan.test; import java.security.KeyPa ...

随机推荐

- android wear开发之:创建可穿戴设备应用 - Creating Wearable Apps

注:本文内容来自:https://developer.android.com/training/wearables/apps/index.html 翻译水平有限,如有疏漏,欢迎批评指教. 译:山人 创 ...

- 使用dynamic特性处理XML文档

处理XML文档是我们经常需要进行的一项工作,尤其是在进行网络服务相关编程时,比如更新RSS等.在.NET 3.5中引入了Linq To XML,使得XML文档的读写已经大大简化,而.NET 4.0中最 ...

- linux kernel态下使用NEON对算法进行加速

ARM处理器从cortex系列开始集成NEON处理单元,该单元可以简单理解为协处理器,专门为矩阵运算等算法设计,特别适用于图像.视频.音频处理等场景,应用也很广泛. 本文先对NEON处理单元进行简要介 ...

- Linux系列教程(二十一)——Linux的bash基本功能

上篇博客我们介绍了什么是shell,以及编写shell脚本的两种执行方式.我们知道在敲命令的时候,有很多快捷键,比如tab键能补全命令,在比如为什么我们直接敲 ll 命令能显示目录的长格式,其实这是b ...

- python进阶------进程线程(四)

Python中的协程 协程,又称微线程,纤程.英文名Coroutine.一句话说明什么是线程:协程是一种用户态的轻量级线程. 协程拥有自己的寄存器上下文和栈.协程调度切换时,将寄存器上下文和栈保存到其 ...

- python进阶-------进程线程(二)

Python中的进程线程(二) 一.python中的"锁" 1.GIL锁(全局解释锁) 含义: Python中的线程是操作系统的原生线程,Python虚拟机使用一个全局解释器锁(G ...

- OpenCV探索之路(二十七):皮肤检测技术

好久没写博客了,因为最近都忙着赶项目和打比赛==| 好吧,今天我打算写一篇关于使用opencv做皮肤检测的技术总结.那首先列一些现在主流的皮肤检测的方法都有哪些: RGB color space Yc ...

- iOS推送,看这篇足够了

一.注册推送: - (void)registerNotification { if ([[[UIDevice currentDevice] systemVersion] floatValue] > ...

- python3学习笔记(1)

一.模块初识(接上篇)模块(库)分为两种:1.标准库:不需要安装直接可以导入的库,例:getpass.2.第三方库:必须要下载安装才可以使用.注:编辑的模块文件名不能与导入的模块名重复. 在模块文件中 ...

- mysql步骤详解

一.配置MySQL数据库 1.解压绿色版mysql,并改名为mysql5.7,如下图 对比一下下图5.6以前的版本,少data目录(存放数据)和my-default.ini文件(配置信息) 二.安装服 ...