Metasploit漏洞扫描

Metasploit漏洞扫描

漏洞扫描是自动在目标中寻找和发现安全弱点。

漏洞扫描器会在网络上和对方产生大量的流量,会暴露自己的行为过程,如此就不建议你使用漏扫了。

基本的漏洞扫描

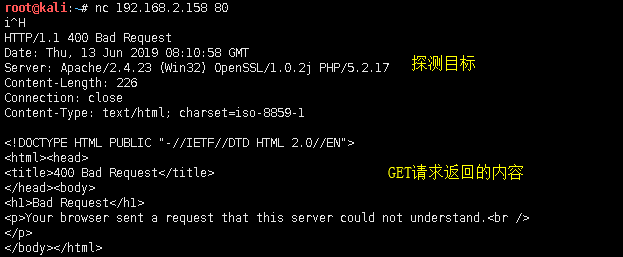

- 我们首先使用netcat来获取目标主机的旗帜(旗帜获取指的是连接到一个远程服务并读取特征标识)

我们连接到一个运行在TCP端口80的Web服务器,并发出一个GET HTTP请求

root > nc [IP] [port端口]

返回的信息告诉我们:1-目标的server是基于Apache2的web服务器系统。

- 确定了目标的web服务器系统,就可以对目标进行漏扫(工具扫描)

使用NeXpose进行扫描

NeXpose是一款漏洞扫描器,它通过对网络进行扫描,查找出网络上正在运行的设备,最终识别处OS和应用程序的安全漏洞,NeXpose会对扫描结果进行分析和处理,生成各种类型的报告。

- 略过,因为没法注册下载

使用Nessus进行扫描

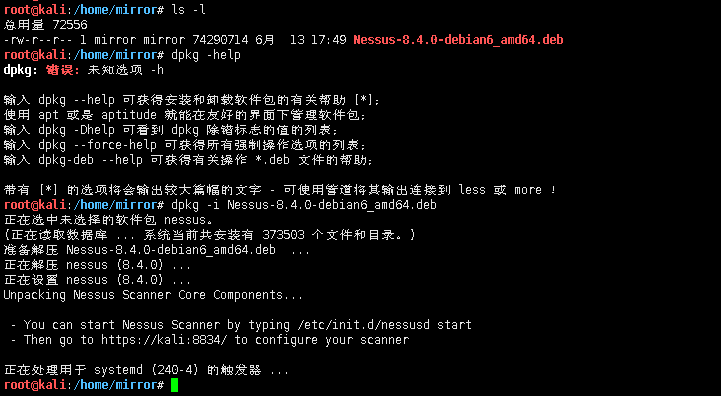

安装Nessus:

通过网络将Nessus的deb文件下载到kali中并执行以下程序:

root > dpkg -i Nessus-6.10.5-debian6_amd64.deb

- 启动Nessus服务

root > service nessusd start

- 进入Nessus的Web管理页面

https://[IP]:8834

该页面需要使用SSL安全套接层协议访问(需要额外给安全访问证书)

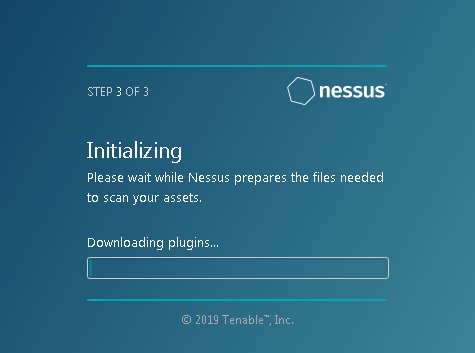

- 首次访问

首次访问该页面会注册账户,要记住账号和Password哦!

ps:还需要激活码,在下载时会填账号,邮箱收到邮件的哦!

首次进入Web页面,会做很多操作,但是以后只需要账号就一路畅通

ps:我的账号和密码都是 root

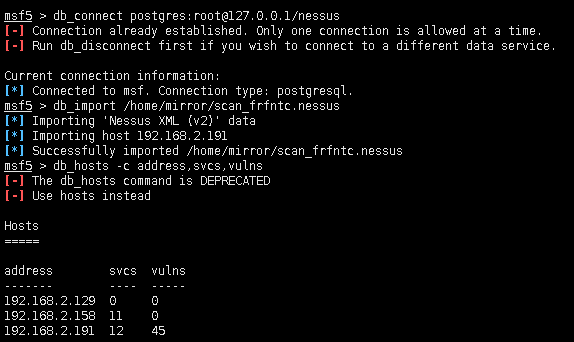

将Nessus结果导入msf框架中

按照如上的使用教程,我们会得到一个扫描结果,然后导出为.nessus文件格式。

进入msf终端,使用”db_connect“创建一个新的数据库,然后使用”db_import“,并在命令后加上导出的报告文件名(nessus文件)导入进数据库中。

msf > db_connect postgres:root@127.0.0.1/[库名]

msf > db_import /home/mirror/*.nessus[具体的nessus文件路径] # 将文件导入数据库中

msf > db_hosts -c address,svcs,vulns #查看数据库内容

上面图示:连接数据表、导入文件到数据表、检查导入是否正确

db_hosts会输出一个列表,里面包含了目标的IP地址、探测到的服务数量、Nessus在目标发现的漏洞数量

- 如果想要显示一个详细的漏洞列表

msf > db_vulns

在msf中使用Nessus进行扫描

除了Web页面的扫描操作之外,也可以在终端命令行中操作;插件允许通过msf框架对nessus进行完全的控制,可以运用来扫描、分析、甚至是发起渗透攻击。

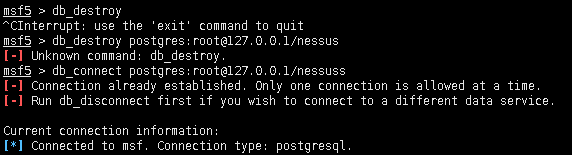

msf > db_destroy postgres:root@127.0.0.1/nessus #删除数据库

msf > db_connect postgres:root@127.0.0.1/nessuss #新建一个数据库(连接)

msf > load nessus #加载nessus插件

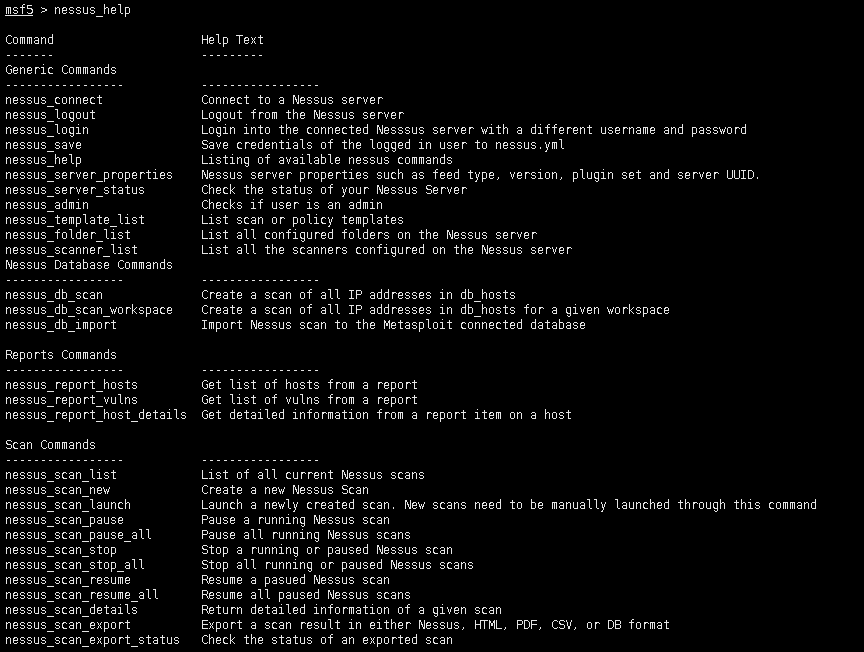

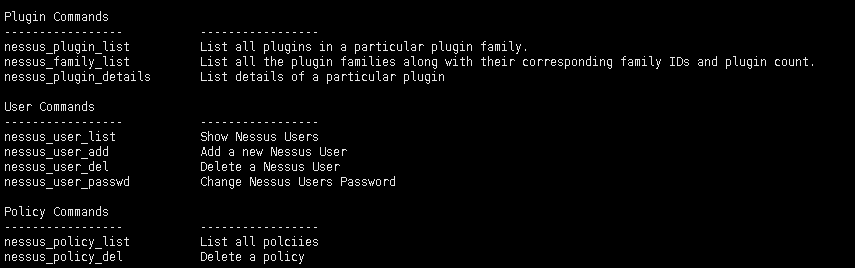

msf > nessus_help #查看nessus桥插件的命令操作

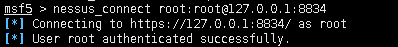

- 使用msf的nessus桥插件进行扫描(必须使用nessus_connenct命令登陆到Nessus服务器中)

msf > nessus_connenct [user]:[pass]@[ip]:[port]

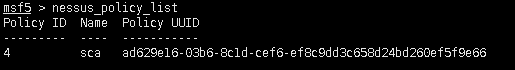

- 列出扫描的策略的ID号(已定义的)

msf > nessus_policy_list

- 建立并执行扫描策略

msf > nessus_scan_new <UUID of Policy> <Scan name> <Description> <Targets>

- 借鉴文献

专用漏洞扫描器

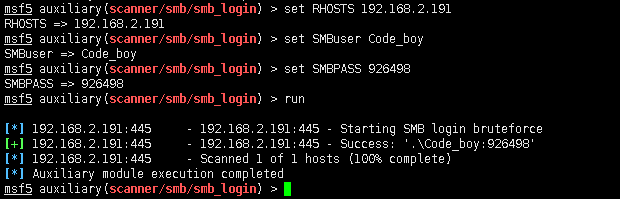

验证SMB登录

可以使用SMB登录扫描器对大量的主机的用户名和口令进行猜解;但是由此大量的扫描,目标的IP主机的系统日志必然会留下痕迹。

使用use选择smb_login模块后,可以运行show_options命令查看参数列表;msf允许你指定用户用户名和口令的组合、用户名列表和口令列表的组合,或前两者中各要素的组合。用RHOST参数设置一段IP地址(目标),然后使用一个固定的用户名和口令。

msf > use scanner/smb/smb_login

msf auxiliary(smb_login) > show options

msf auxiliary(smb_login) > set RHOSTS [IP]

msf auxiliary(smb_login) > set SMBUser [user]

msf auxiliary(smb_login) > set SMBPass [pass]

msf auxiliary(smb_login) > run

Metasploit漏洞扫描的更多相关文章

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 20155324《网络对抗》Exp06 信息搜集与漏洞扫描

20155324<网络对抗>Exp06 信息搜集与漏洞扫描 实践内容 各种搜索技巧的应用 DNS IP注册信息的查询 基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服务的查点 ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 网络对抗技术 20165323 Exp6 信息搜集与漏洞扫描

一.实验内容 二.实验步骤 1.各种搜索技巧的应用 2.DNS IP注册信息的查询 3.基本的扫描技术 主机发现 端口扫描 OS及服务版本探测 具体服务的查点 4.漏洞扫描 三.实验中遇到的问题 四. ...

- 2018—2019-- 2网络对抗技术20165239Exp信息搜集 漏洞扫描

一.实验内容 二.实验步骤 1.各种搜索技巧的应用 2.DNS IP注册信息的查询 3.基本的扫描技术 主机发现 端口扫描 OS及服务版本探测 具体服务的查点 4.漏洞扫描 三.实验中遇到的问题 四. ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2017-2018-2 20155303『网络对抗技术』Exp6:信息收集与漏洞扫描

2017-2018-2 20155303『网络对抗技术』 Exp6:信息收集与漏洞扫描 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.基础问题 二.实践过程记 ...

- 2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.O ...

随机推荐

- 基于STM32F429,Cubemx的SAI音频播放实验

书接上文:https://www.cnblogs.com/feiniaoliangtiangao/p/11060674.html 和 https://www.cnblogs.com/feiniaoli ...

- C# 使用GDI绘制雷达图

最近项目要用C#实现画一个雷达图,搜了搜网上竟然找不到C#画雷达图的解决方案,那么自己实现一个吧 实现效果如下图: 代码如下: public static class RadarDemo { ; ; ...

- java基础(4):引用数据类型、流程控制语句

1. 引用数据类型 1.1 Scanner类 我们要学的Scanner类是属于引用数据类型,我们先了解下引用数据类型. 引用数据类型的使用: 与定义基本数据类型变量不同,引用数据类型的变量定义及赋值有 ...

- element-ui组件中的input等的change事件中传递自定义参数

以select为例,如果select写在循环里,触发change事件时可能不只需要传递被选中项的值,还要传递index过去,来改变同一循环中的其他标签的状态. 下面这样写是无效的: @change=& ...

- JQuery jquerysessionjs插件使用介绍

jquerysessionjs插件使用介绍 by:授客 QQ:1033553122 1. 测试环境 JQuery-3.2.1.min.j 下载地址: https://gitee.com/ishou ...

- JS中的slice()和splice()的区别以及记忆方式

总结 splice()会改变原来的数组,返回的是被改变的内容,比如说通过splice删掉了某一项,那么返回的是删掉的这一项,当然还是会以数组的形式返回. slice不会对原数组进行改变,会返回一个新的 ...

- AI-Web1靶机渗透

先上一张图: 靶机信息及地址:https://www.vulnhub.com/entry/ai-web-1,353/ 下载到靶机后,在VMware里打开,kali使用arp-scan -l 扫到 在浏 ...

- Web APP自动更新

我们的手机软件每天都要经营,经常需要更新,比如程序的Bug,好的功能,好的洁面... ... 这就需要我们的用户打开web app时候自动更新客户端程序,而不是再去应用程序商店从新下载.今天的笔记就是 ...

- GitHub访问速度慢的一种优化方法

GitHub是一个面向开源及私有软件项目的托管平台,因为只支持Git 作为唯一的版本库格式进行托管,故名GitHub. 由于GitHub是一个国外网站,在国内访问速度如何呢? 我们通过浏览器访问下ht ...

- 【测试点】微信小程序的常见测试点

第一次测试微信小程序,整理了一些必要的测试点和原则,以此为参考去设计详细测试用例