kali渗透综合靶机(八)--Billu_b0x靶机

kali渗透综合靶机(八)--Billu_b0x靶机

靶机下载地址:https://download.vulnhub.com/billu/Billu_b0x.zip

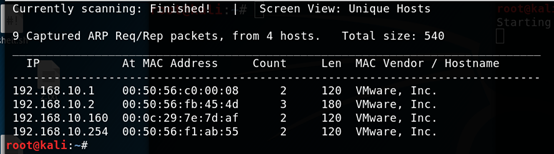

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

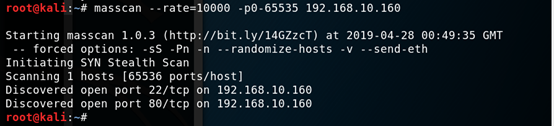

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.160

三、端口服务识别

1.nmap -sV -T4 -O 192.168.10.160 -p 22,80

四、漏洞发现与利用

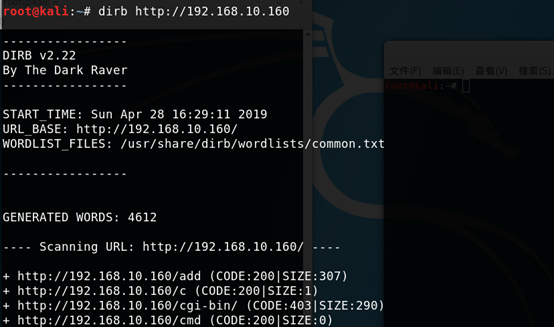

1.扫描网站目录

Dirb http://192.168.10.160

2.尝试80端口的访问,尝试弱口令以及爆破,万能密码注入,失败,暂时放弃

3. 发现http://192.168.10.160/add ,尝试上传一个图片,可以看到没有提示成功没有提示失败,多次上传,猜测可能该页面是纯静态页面,用来迷惑攻击者

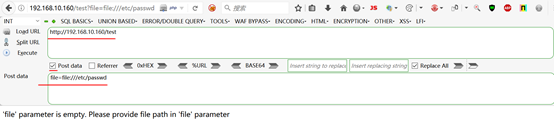

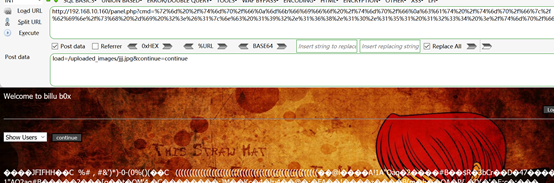

4.发现http://192.168.10.160/test 测试之后,get测试不成功,用post测试,判断存在任意文件下载漏洞

5.发现http://192.168.10.160/in,可以看到一些敏感信息

6.实验包含,包含c.php文件,看到数据库账户以及密码

7.换字典重新扫描

8. http://192.168.10.160/phpmy/ 发现mysql数据库后台登录界面,使用上面获得数据库账户密码登录,登录成功

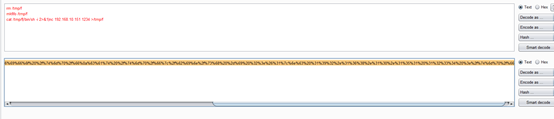

9.登录成功之后,发现首页的账户密码

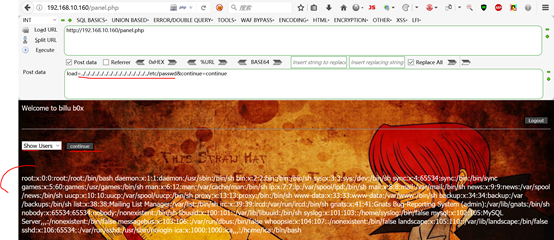

10.尝试登录首页

11.发现该页面存在本地文件包含漏洞,可以利用前面test页面存在的任意文件下载漏洞(post形式的文件包含),下载该页面的代码,审计代码可以看到存在文件包含漏洞

12.上传一个php反弹shell图片马,然后利用文件包含

13.攻击端监听端口,获得反弹的shell

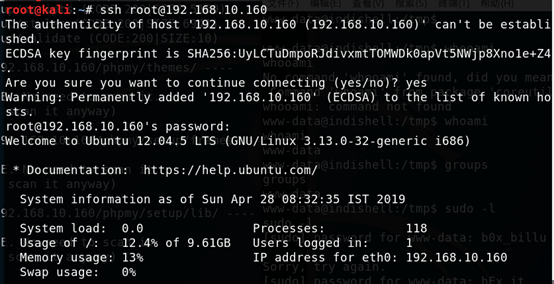

14.查看内核版本,然后再kali使用searchsploit查找是否有exp

15.开始提权

16.文件包含获得管理员密码

17,ssh登录

18.上传一句话图片马,执行系统命令,测试

19.编码,然后执行,获得shell

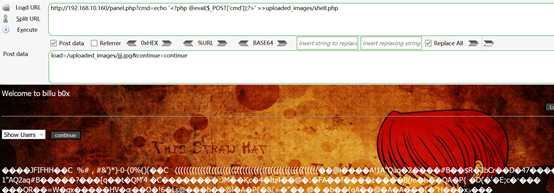

20.写入一句话,然后菜刀连接

21.利用菜刀上传反弹php反弹shell,然后利用包含漏洞执行反弹shell

总结:

1.信息收集

2.目录扫描,phpinfo信息泄露,注入,ssh用户和数据库用户一样存在风险

3.test页面存在post形式的文件包含(文件任意下载),panel.php页面存在文件包含漏洞

4.文件上传get shell

5.内核漏洞提权

kali渗透综合靶机(八)--Billu_b0x靶机的更多相关文章

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十一)--BSides-Vancouver靶机

kali渗透综合靶机(十一)--BSides-Vancouver靶机 靶机下载地址:https://pan.baidu.com/s/1s2ajnWHNVS_NZfnAjGpEvw 一.主机发现 1.n ...

随机推荐

- 2019-9-23-win10-uwp-睡眠唤醒

原文:2019-9-23-win10-uwp-睡眠唤醒 title author date CreateTime categories win10 uwp 睡眠唤醒 lindexi 2019-9-23 ...

- python中自带的三个装饰器

说到装饰器,就不得不说python自带的三个装饰器: 1.@property 将某函数,做为属性使用 @property 修饰,就是将方法,变成一个属性来使用. class A(): @propert ...

- 进度更新---Responsive Web Design Certification (300 hours)

进度更新---Responsive Web Design Certification (300 hours) 已经完成: basic html and html5 basic css applied ...

- JS常用标签

1.由来 JavaScript的出现就是为了解决,不需要将所有的表单数据全部提交到服务器. 2.添加 加载Js代码的三种方式: 第一种:<script></script>标签里 ...

- Discuz 数据库各表的作用

pre_common_addon 插件扩展中心服务商表 pre_common_admincp_cmenu 后台管理面板,自定义常用菜单表 pre_common_admincp_group 后台团队职务 ...

- 【JavaWeb】JSON基础

JSON JavaScript Object Notation(JavaScript 对象表示法): JSON是轻量级的文本数据交换格式: JSON独立于语言,具有自我描述性,更易理解: JSON语法 ...

- 使用 shopfiy 模板语言,创建产品模板以搭配购物车实现一键购买

shopfiy 的 product 在添加产品时,如果要将产品详情页面与购物车关联,就是在详情页里面直接下单,而不是从详情页通过点击购买按钮,跳到 shopfy stroe ,再从这个位置再跳转到下单 ...

- 渗透测试学习 十八、 XSS跨站脚本漏洞详解 续

XSS平台搭建 ISS+zkeysphp 首先在IIS中新建一个网站,详细过程可以看我之前写搭环境的文章 (下面的写入选项不需要选中) 安装ZKEYS PHP 修改数据库配置 用户名:root 密码: ...

- cannot resolve symbol 'XXX'

原因:出现这种情况的原因是在IDEA或者myeclipse编译器中没有导入相关的jar包(jar包相当于类的集合,可以使用其中的类): 针对IDEA出现cannot resolve symbol 'X ...

- redis常规命令记录

概述 因为redis是单线程执行,所以不用关心并发问题. 简单记录一下redis的操作命令,留作查阅,回头再整理一下事物等操作. reids中存储的是kev-value形式, 其中的value有几 ...