记一次phpstudy应急响应

某日,销售接了一个电话,突然告诉我有个某单位服务器中了木马被黑,具体情况未知。由于客户那边比较急,于是我火速赶往客户现场。到现场,客户首先给我看了深信服防火墙拦截记录,显示内网三台机器被入侵。通过沟通了解,被黑服务器为客户微信端服务器,内网可直接与外网通信。事发后,客户自己做了处理,这个操作可能在一定程度上给溯源,理清攻击者入侵思路,造成了一定的障碍(可能黑客利用的程序被客户直接清除)。通过进一步了解,客户用的是phpstudy进行应用的搭建。而且从是2016年下载的版本一直用到现在。联想到前几天爆出的phpstudy供应链攻击。基本上已经确定服务器被黑的原因。

现场排查

找到服务器上phpstudy安装路径,在如下路径中对文件进行后门检查。

php\php-5.2.17\ext\php_xmlrpc.dll

php\php-5.4.45\ext\php_xmlrpc.dll

检查情况:

php\php-5.2.17\ext\路径下未发现php_xmlrpc.dll后门文件。

php\php-5.4.45\ext\路径下存在php_xmlrpc.dll后门文件。

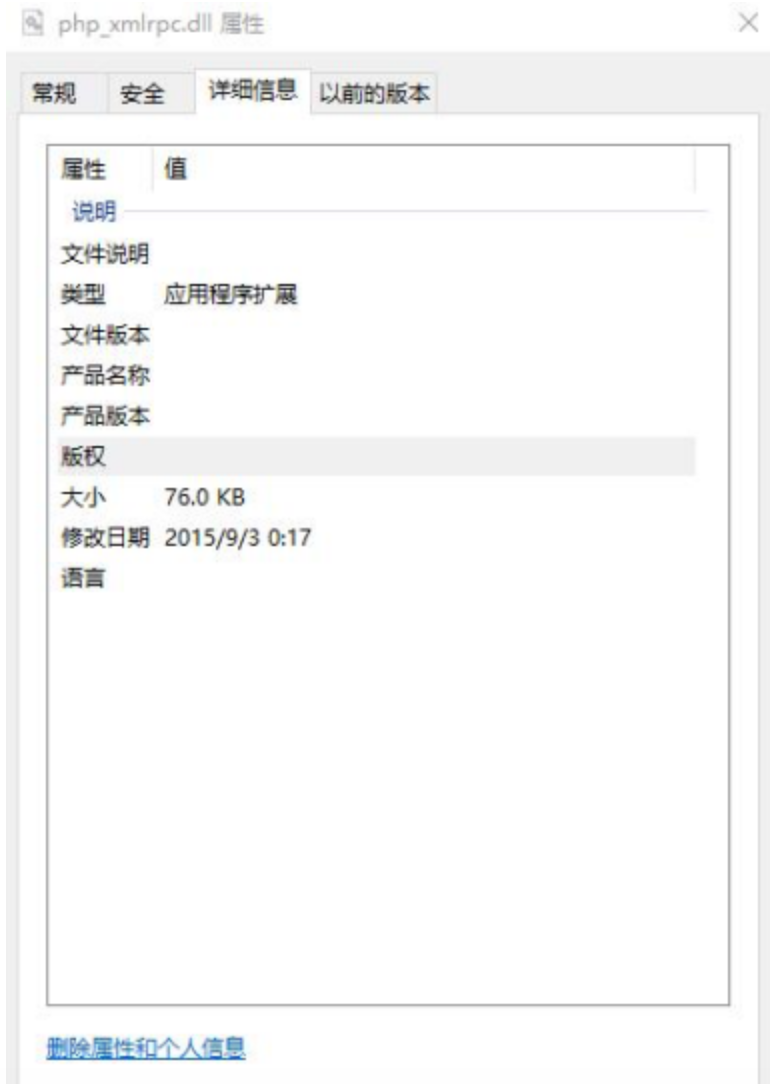

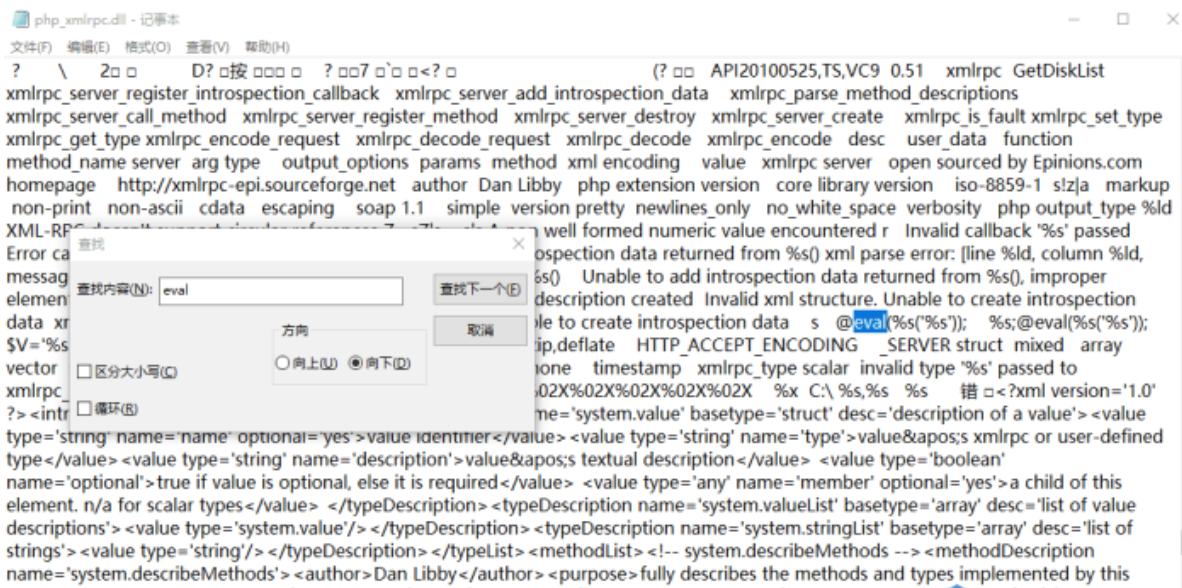

于是想通过文件内容进行分析,但是发现文件打开失败,无法查看内容。通过文件属性判断出可能为木马或病毒文件(一般木马或病毒文件属性中详细信息都为空)。

木马文件:

正常文件:

本地后门文件分析:

内网排查

通过查看分析,其他几台机器未发现安装phpstudy程序,但是有几个共同特点:

1.未安装杀毒软件

2.未更新重要补丁(如ms17-010)

3.guest账号未禁用

于是帮他们安装了杀毒软件,手工结合工具进行分析,但是也没有发现有异常程序(中间过程有某卫士报的木马程序,进一步判断为误报)。这让我很奇怪,一般来说,应该总会留下点东西。

进一步分析发现其中一台被入侵的机器上存在大量登录成功和失败的日志记录。失败记录为administrator账号登录失败,应该是账号暴力破解。登录成功日志为guest账号,疑似通过guest账号默认空口令进行登录。

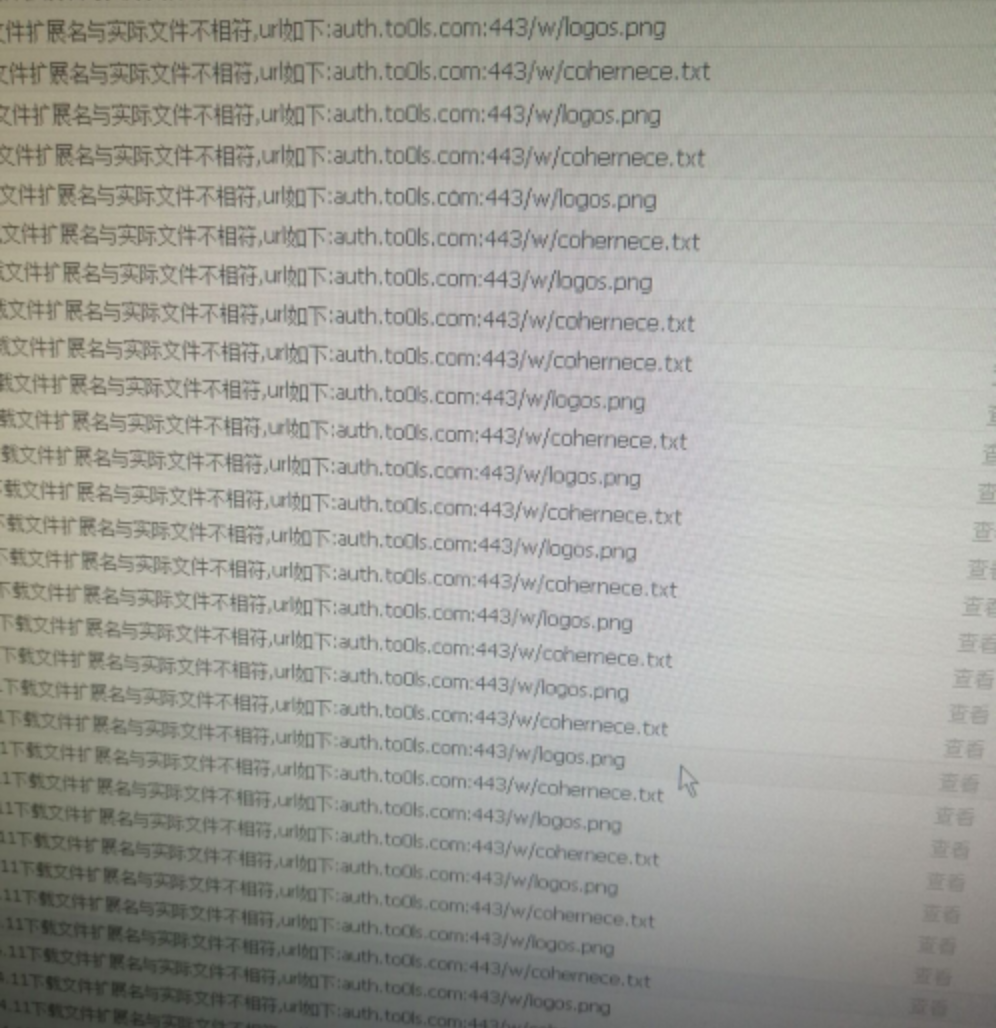

到了这里攻击者思路基本理清,但是攻击者的目的我还没有搞明白,按理说攻击者费了这么大的劲,不应该只是为了进行一次内网漫游吧。想到客户刚才提到服务器一直在下载东西被拦截,于是再次查看防火墙日志。至此,终于明白攻击者目的。

下载WannaMine挖矿木马

下载矿池:

总结

黑客攻击思路

首先黑客通过最新爆出的phpstudy后门获取服务器权限,在内网中发现内网服务器未安装杀毒软件,未更新重要补丁。系统Guest账号未禁用,导致被黑客利用。内网服务器从外部下载挖矿木马被深信服防火墙拦截。客户发现问题第一时间采取了断网措施,并进行了处理。避免事件进一步升级。

整改建议

删除phpstudy存在后门的版本程序

服务器安装杀毒软件

禁用来宾账号

更新系统补丁

记一次phpstudy应急响应的更多相关文章

- Linux应急响应姿势浅谈

一.前记 无论是甲方还是乙方的同学,应急响应可能都是家常便饭,你可能经常收到如下反馈: 运维同事 --> 服务器上存在可疑进程,系统资源占用高: 网络同事 --> 监控发现某台服务器对外大 ...

- 一些关于Linux入侵应急响应的碎碎念

近半年做了很多应急响应项目,针对黑客入侵.但疲于没有时间来总结一些常用的东西,寄希望用这篇博文分享一些安全工程师在处理应急响应时常见的套路,因为方面众多可能有些杂碎. 个人认为入侵响应的核心无外乎四个 ...

- Linux安全事件应急响应排查方法总结

Linux安全事件应急响应排查方法总结 Linux是服务器操作系统中最常用的操作系统,因为其拥有高性能.高扩展性.高安全性,受到了越来越多的运维人员追捧.但是针对Linux服务器操作系统的安全事件也非 ...

- Windows应急响应常识

Windows 应急响应 常见事件ID 1102 清理审计日志 4624 账号登陆成功 4625 账号登陆失败 4672 授予特殊权限 4720 创建用户 4726 删除用户 4728 将成员添加到启 ...

- Window应急响应(五):ARP病毒

0x00 前言 ARP病毒并不是某一种病毒的名称,而是对利用arp协议的漏洞进行传播的一类病毒的总称,目前在局域网中较为常见.发作的时候会向全网发送伪造的ARP数据包,严重干扰全网的正常运行,其危害甚 ...

- Window应急响应(一):FTP暴力破解

0x00 前言 FTP是一个文件传输协议,用户通过FTP可从客户机程序向远程主机上传或下载文件,常用于网站代码维护.日常源码备份等.如果攻击者通过FTP匿名访问或者弱口令获取FTP权限,可直接上传 ...

- Window应急响应(二):蠕虫病毒

0x00 前言 蠕虫病毒是一种十分古老的计算机病毒,它是一种自包含的程序(或是一套程序),通常通过网络途径传播,每入侵到一台新的计算机,它就在这台计算机上复制自己,并自动执行它自身的程序. 常见的 ...

- Window应急响应(三):勒索病毒

0x00 前言 勒索病毒,是一种新型电脑病毒,主要以邮件.程序木马.网页挂马的形式进行传播.该病毒性质恶劣.危害极大,一旦感染将给用户带来无法估量的损失.这种病毒利用各种加密算法对文件进行加密,被 ...

- Window应急响应(四):挖矿病毒

0x00 前言 随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一.病毒传播者可以利用个人电脑或服务器进行挖矿,具体现象为电脑CPU占用率高,C盘可使用空间骤降,电脑温度升 ...

随机推荐

- Android Studio那些错误的问题们

本片博客会记录关于Android开发工具Android Studio出错的那些问题,包括导入项目编译失败.时间过长,莫名其妙的歇菜等等... 问题 3facets cannot be loaded.Y ...

- Pip安装TensorFlow报错:MemoryError

问题描述 使用pip安装TensorFlow时,一直报错,情况如下: 解决办法 使用如下命令可正常安装: pip3 install --no-cache-dir tenstoflow --no-cac ...

- C++与引用1

*/ * Copyright (c) 2016,烟台大学计算机与控制工程学院 * All rights reserved. * 文件名:text.cpp * 作者:常轩 * 微信公众号:Worldhe ...

- 小程序在ios10.2系统上兼容

1. 定位元素在ios10.2系统上出现样式问题??? 没错,就是在测试在侧道ios10.2系统时发现了样式错误的问题,比如一个Swiper中,最后一个展示有问题. 这是啥原因❓❓❓❓❓❓ 大写的问 ...

- java反序列化-ysoserial-调试分析总结篇(4)

1.前言 这篇文章继续分析commoncollections4利用链,这篇文章是对cc2的改造,和cc3一样,cc3是对cc1的改造,cc4则是对cc2的改造,里面chained的invoke变成了i ...

- 我的webpack学习笔记(二)

前言 上一篇文章我们讲了多页面js的打包,本篇文章我们继续scss的打包. 多页面css单独打包 首先,我们css编写采用的是sass,所以我们先来安装sass-loader以及可以用到的依赖 $ n ...

- 用CSS3实现钟表效果

背景:最近在学习CSS3,看到了一个小案例,通过自己的学习,动手实现了它,现在把它分享出来. 效果图 实现过程 1.首先我们需要在页面中写出一个静态的钟表效果.首先我们需要一个表盘div wrap 对 ...

- 用jQuery怎么做到前后端分离

传统的web开发模式想必大家都知道,不管是jsp.asp.php或者一些魔板引擎开发,其实道理都是一样的,都是服务端渲染,原理是:浏览器发送一个get请求,服务器对应的返回前端一个html页面,由浏览 ...

- 前端开发--nginx番外篇

Centos7下Nginx开发使用(背景: 阿里云ECS Centos7) 安装和启动 安装教程 Centos7安装Nginx实战 需要主意的如下: 文中第四步 4.配置编译参数命令:(可以使用./c ...

- springboot连接redis错误 io.lettuce.core.RedisCommandTimeoutException:

springboot连接redis报错 超时连接不上 可以从以下方面排查 1查看自己的配置文件信息,把超时时间不要设置0毫秒 设置5000毫秒 2redis服务长时间不连接就会休眠,也会连接不上 重 ...