010 Editor 8.0.1 之 暴力破解

二、破解

1、打开调试程序

2、打开注册页面

3、在弹出窗口API中下断

4、点击注册按钮

5、逐一进去观察

6、找到正确的授权字符串

7、找到函数头

8、找到计算出EBX的CALL

9、进入函数跟踪分析

10、保存文件

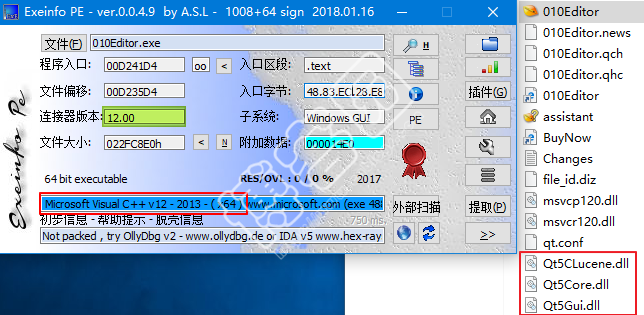

一、工具及软件介绍

- 逆向工具:x64 dbg

- 平台:Win10_1803 x64

- 破解软件:010 Editor v8.0.1 x64

二、破解

注:本次破解为暴力破解,不过网络验证及编写注册机。

1、打开调试程序

使用x64dbg直接打开010 Editor软件,F9使其正常运行

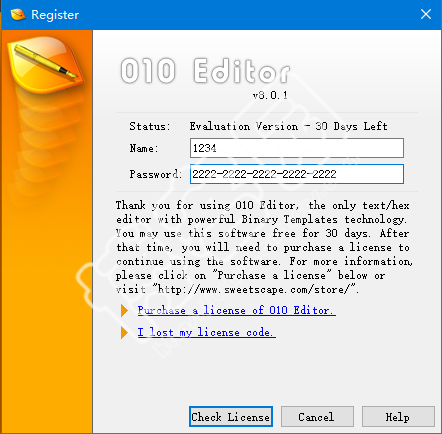

2、打开注册页面

输入任意Name、Password,回到调试器

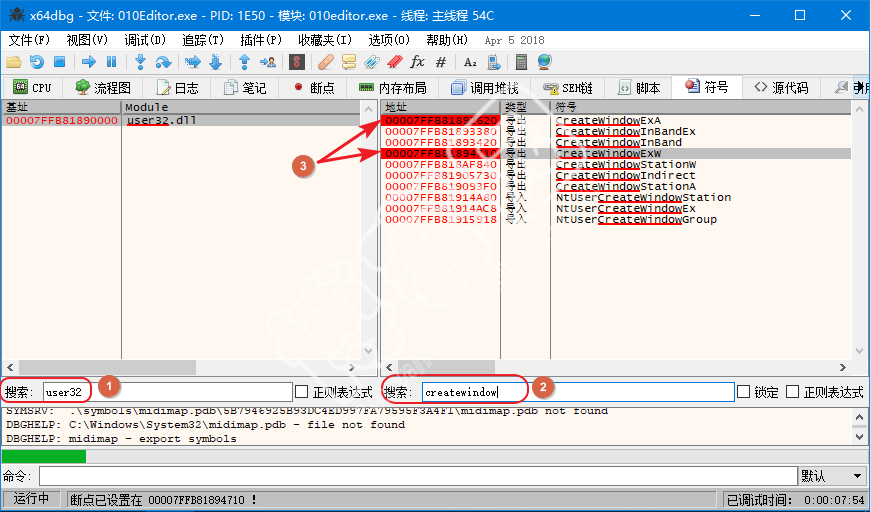

3、在弹出窗口API中下断

由于010 Editor是QT5编写的界面,所以会触发Windows API中的CreateWindowEx,我们将这个设置为断点

我们将x64dbg切换到符号标签页,按照图中①、②的方式搜索到user32.dll下的CreateWindow,使用F2键将CreateWindowExA、CreateWindowExW设置为断点。该处断点最终会走的是CreateWindowExW,也就是Unicode窗口函数,这个大家在跟踪的时候就会知道,一般情况下都会设置断点,以保证能够正常断下。

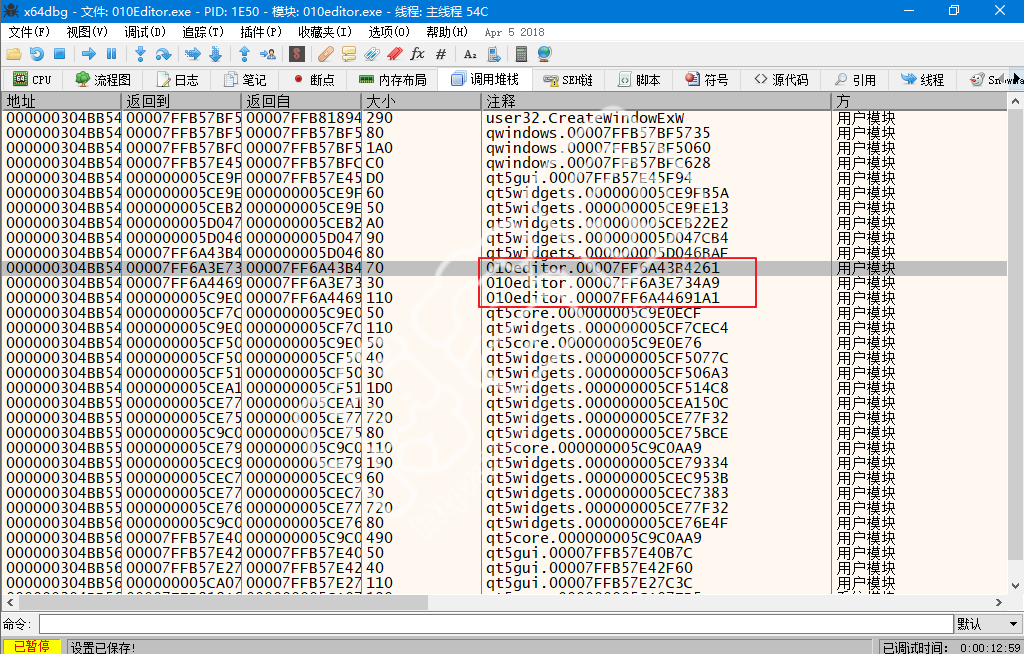

4、点击注册按钮

程序被断下来,这时候我们切换到调用堆栈页

调用的东西还挺多的,其实大部分是QT调取的栈,我们往下找,找到3个用户区的函数栈,现在就是去一个一个看这三个哪个符合要求

5、逐一进去观察

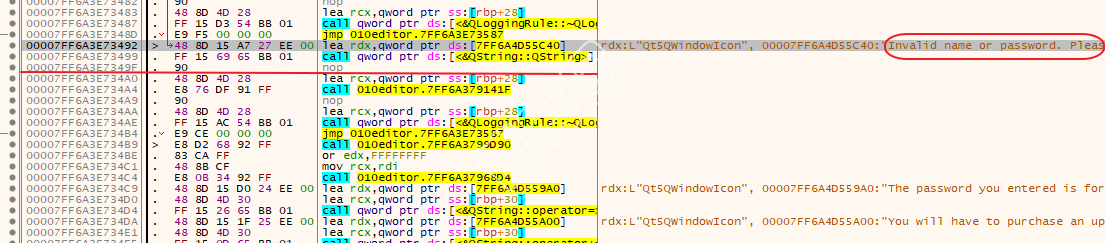

在进入第二个,会发现有很多字符串,其中就会找到弹出用户名、密码错误弹出的字符串

红线部分就是堆栈链,这个不重要

6、找到正确的授权字符串

往上滚动一下,发现了正确授权的英文

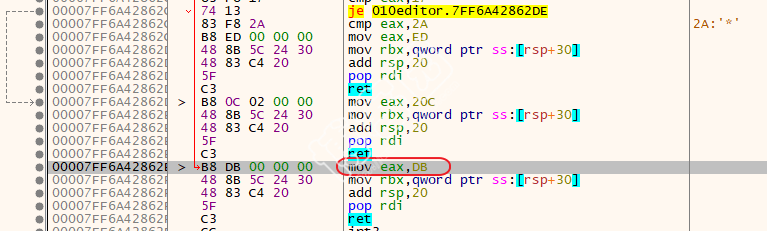

继续往上观察,发现只有一个cmp ebx,DB,这个判断确定了注册成功还是失败

也就是ebx等于0xDB的时候,会提示注册成功的弹窗,我们先在这个cmp处下断,F9重新运行之后,再次点击注册按钮,这时候右边的FPU窗口,显示RBX是0x177,肯定不等于0XDB,这个时候可以将jne改成je,就能够弹出注册成功的提示窗了,不过这样改动在每次启动的时候都会提示注册,所以这个改动没有实际意义,这时我们需要去改动它的注册验证函数,做到重启之后都判断为注册成功。

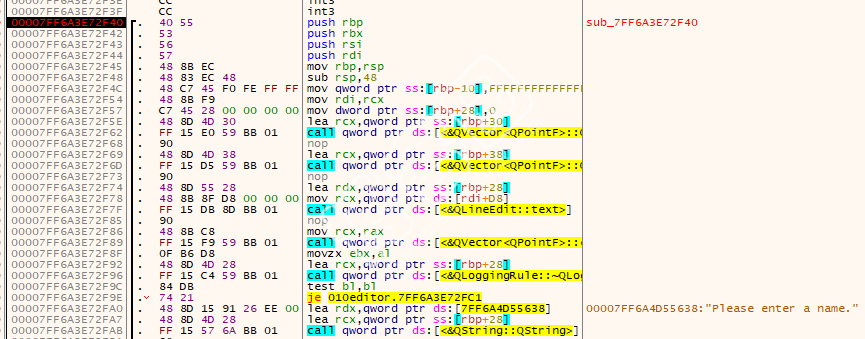

7、找到函数头

我们继续往上滚动,找的这个函数的段首,也就是push rbp、push rbx的地方,设置断点后,重新运行并点击注册按钮,然后使用x64dbg对该函数进行分析

8、找到计算出EBX的CALL

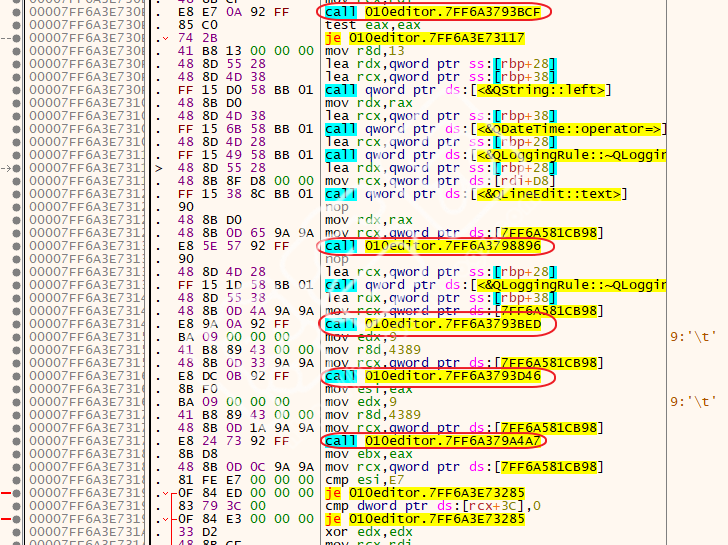

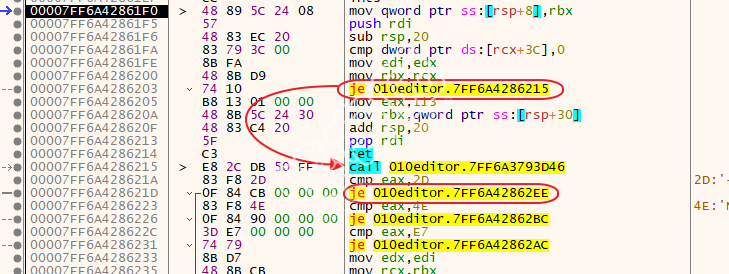

我们观察到该函数下面有很多调用,其中大多数都与QT相关,排除这些找到了5个非QT相关的CALL,这时我们选中cmp ebx, 0xDB,在回到这些CALL附近

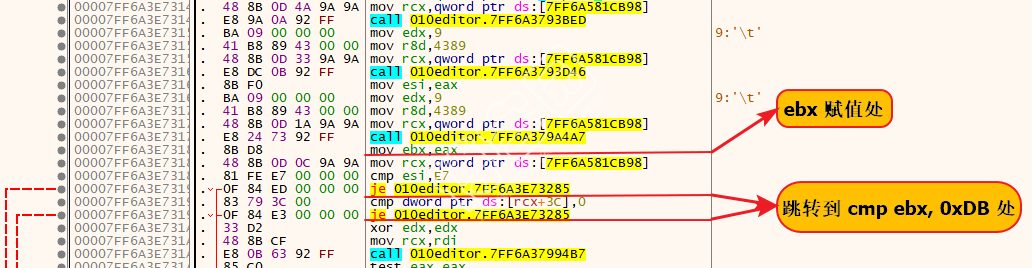

我们发现有2处比较是跳转的cmp ebx, 0xDB处的,接着向上观察会发现ebx的赋值处,也就是第5个call

2个跳转处大概是if(esi == 0xe7 || ds:[rcx + 3c] == 0),我们根据ebx赋值处确定了是哪个函数返回的

9、进入函数跟踪分析

我们在第五个CALL处下断,F7跟进去分析一下

在这个函数的结尾我们发现了mov eax, DB,选中该行找到跳转处

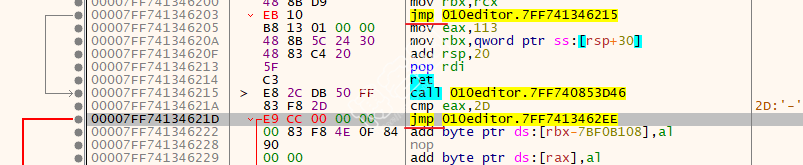

这时,我们发现有2个跳转,第二个就是跳转到DB赋值的代码处的,第一个跳转是判断是否将113作为返回值的,我们可以在这两处着手,将这个函数的返回值强制指向DB作为返回值处

我们将这两处的jne改成jmp使其强制跳转到DB作为返回值处,修改后让程运行起来查看效果

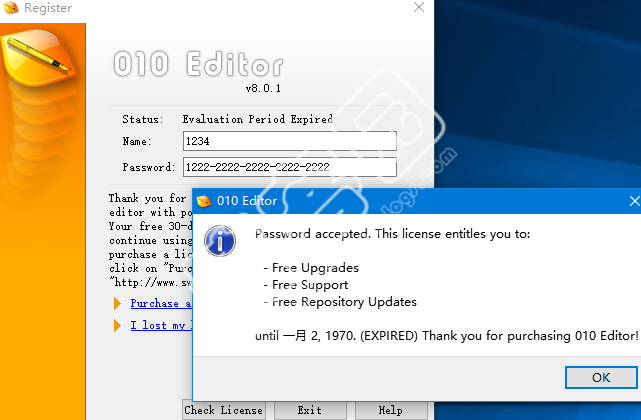

可以看到提示注册成功,自此,修改就结束了

10、保存文件

使用x64dbg 补丁功能保存文件,并替换原始启动文件,重新运行程序,发现不会提示注册了,并且可以注册任意内容

010 Editor 8.0.1 之 暴力破解的更多相关文章

- 010 Editor 8.0.1 之 逆向分析及注册机编写

前言一.工具及软件介绍二.逆向分析2.1.找到提示错误注册弹窗2.2.分析跳转处代码2.3.=2D 函数分析2.3.1.获取注册码处分析2.3.2.3处分支分析2.3.2.1.9C情况2.3.2.2. ...

- 010 Editor v8.0.1(32 - bit) 算法逆向分析、注册机编写

010 Editor 的逆向分析整体算下来还是比较简单的,将程序拖入OD,通过字符串搜索定位到核心代码,经过分析,主要是如下图所示的两个关键函数,返回正确的值,才算是注册成功. 00409C9B 这个 ...

- 分享一个撩妹、装13神技能,0基础用Python暴力破解WiFi密码

WiFi密码Python暴力破解 Python密码破解部分截图 获取视频资料,转发此文+点击喜欢,然后获取资料请加Python交流群:580478401,就可以获取视频教程+源码 环境准备: py ...

- 暴力破解工具hydra与Medusa

---恢复内容开始--- 暴力破解工具hydra与Medusa 内容 (一)hadry (二)Medusa (一)hydra 选项 -l LOGIN 指定破解的用户名称,对特定用户破解. -L FIL ...

- 使用Medusa美杜莎暴力破解SSH密码

使用Medusa美杜莎暴力破解SSH密码 1.Medusa简介 Medusa(美杜莎)是一个速度快,支持大规模并行,模块化的爆力破解工具.可以同时对多个主机,用户或密码执行强力测试.Medusa和hy ...

- SSH密码暴力破解及防御实战

SSH密码暴力破解及防御实战 一.Hydra(海德拉) 1.1 指定用户破解 二.Medusa(美杜莎) 2.1 语法参数 2.2 破解SSH密码 三.Patator 3.1 破解SSH密码 四.Br ...

- 开源服务专题之------ssh防止暴力破解及fail2ban的使用方法

15年出现的JAVA反序列化漏洞,另一个是redis配置不当导致机器入侵.只要redis是用root启动的并且未授权的话,就可以通过set方式直接写入一个authorized_keys到系统的/roo ...

- Fail2ban 防止暴力破解centos服务器的SSH或者FTP账户

次尝试登陆root账户失败的情况.[说明服务器被攻击了] logtarget = SYSLOG #我们需要做的就是把这行改成/var/log/fail2ban.log,方便用来记录日志信息 so ...

- ssh访问控制,多次失败登录即封掉IP,防止暴力破解

ssh访问控制,多次失败登录即封掉IP,防止暴力破解 一.系统:Centos6.3 64位 二.方法:读取/var/log/secure,查找关键字 Failed,例如(注:文中的IP地址特意做了删减 ...

随机推荐

- mvcmovie sample 在window10 下的部署问题(HTTP Error 500.19 - Internal Server Error)

mvcmovie sample 在window10 下的部署问题 使用VS2018配置好了mvcmovie sample,发布到IIS后,打开报错: HTTP Error 500.19 - Inter ...

- 去除 ServiceStack.Redis 的6000次限制。

方法一. 下载 https://github.com/ServiceStack/ServiceStack.Text 修改LicenseUtils.cs文件中的AssertValidUsage var ...

- strct配置文件详解

1,strct配置文件详解 <!DOCTYPE struts PUBLIC "-//Apache Software Foundation//DTD Struts Configurati ...

- 2018-2019-2 20175328李欣颖实验二《Java面向对象程序设计》实验报告

2018-2019-2 20175328李欣颖实验二<Java面向对象程序设计>实验报告 面向对象程序设计-1 用程序解决问题时,要会写三种码: 1.伪代码 此处百分制转五分制: 如果成绩 ...

- Python课程第五天作业

1.利用字典推导式和列表推导式完成数据的相互转化: dic = {'name': 'Owen', 'age': 18, 'gender': '男'} ls = [('name', 'Owen'), ( ...

- Pycharm去掉项目所有 # 注释

通过快捷键ctrl+shift+R 进入 项目全局替换窗口,点击右上角 勾选正则,然后 搜索框输入 (#.*) 即可 ,然后点击 replace all 去掉所有注释

- [亲测哪步都不能省可用]联想ThinkPad E450装系统后开机一直停留在BootMenu上,无法选择硬盘进入

1 重启电脑,开机时按F1进入BIOS:2 进入Security选项-->Secure Boot选择为Disabled:3 进入StartUp--UEFI/Legacy Boot 选项,UEFI ...

- jQuery+php+Ajax文章列表点击加载更多功能

jQuery+php+Ajax实现的一个简单实用的文章列表点击加载更多功能,点击加载更多按钮,文章列表加载更多数据,加载中有loading动画效果. js部分: <script type=&qu ...

- 1. [Vue warn]: Missing required prop: "value"

意思是说数据没有绑定,页面缺少value值.应该v-model进行数据绑定.

- Hadoop2.0环境安装

0. Hadoop源码包下载 http://mirror.bit.edu.cn/apache/hadoop/common 1. 集群环境 操作系统 CentOS7 集群规划 Master 192.16 ...