keepalived主备节点都配置vip,vip切换异常案例分析

原文地址:http://blog.51cto.com/13599730/2161622

参考地址:https://blog.csdn.net/qq_14940627/article/details/79998931 防火墙没有放行keepalived的vrrp协议。

如何放行vrrp:https://www.cnblogs.com/ralphdc/p/7113491.html

https://www.aliyun.com/jiaocheng/137678.html

本人最后将selinux和防火墙关闭了之后,keepalived就不存在两个master了。

keepalived主备节点都配置vip,vip切换异常案例分析

故障现象:

| 主机名 | director-A | director-B |

| IP | 192.168.14.128 | 192.168.14.131 |

| 默认主备 | MASTER | BACKUP |

| 优先级 | 90 | 80 |

VIP为 192.168.14.201

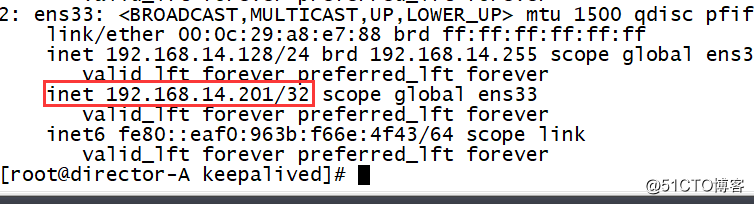

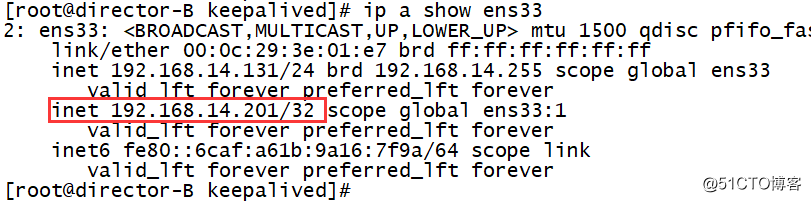

先启动主节点keepalived服务,后启动备节点keepalived,发现主备节点都配置了vip。

分析与解决过程:

理应主节点启动keepalived后发送vrrp广播报文,备节点启动keepalived后因为配置同一个广播域,能收到vrrp广播报文,从而运行在BACKUP状态,一直监听着MASTER发送的vrrp广播。

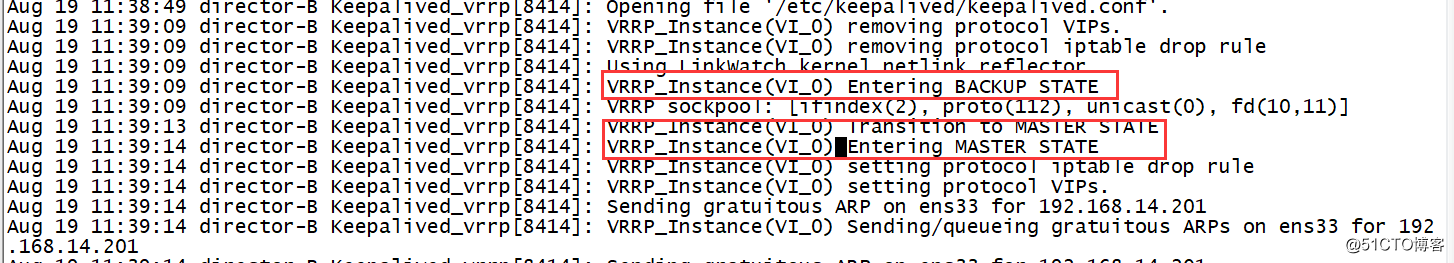

首先检查BACKUP节点message日志,发现keepalived先进入BACKUP状态(根据keepalived.conf配置,正常行为),但间隔4s后vrrp实例切换为MASTER状态,这行为不符合正常逻辑。

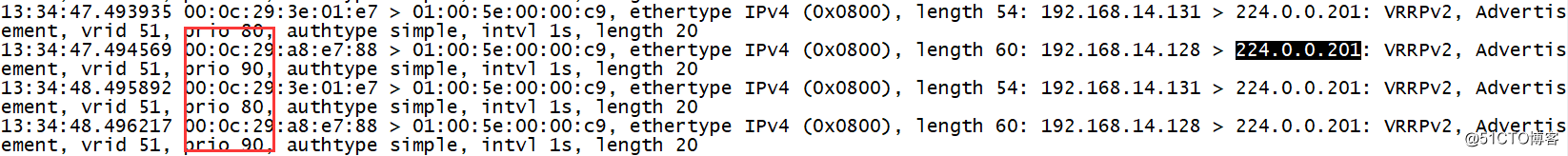

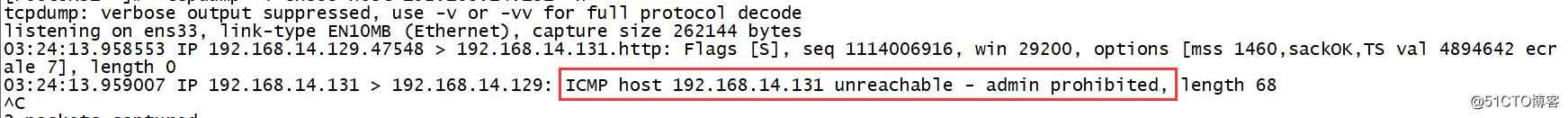

而备vrrp实例切换为MASTER的原因通常是一定时间内没有收到MASTER节点发出的vrrp广播报文,因此在备节点物理网卡上tcpdump抓包可见,主节点192.168.14.128发出的vrrp广播报文已经到达备节点。这种情况下,keepalived仍认为主节点是down,很可能是OS对物理网卡收到的vrrp广播报文并未送进内核,keepalived进程无法从捕获主节点发出的vrrp报文。

因此要检查Linux防火墙Selinux和iptables规则

[root@director-B keepalived]# getenforce

Enforcing

#说明selinux也是开着,由于其安全设置级别较强,使用不当容易影响正常业务,一般建议关闭selinux。

#SELinux共有3个状态enforcing (执行中)、permissive (不执行但产生警告)、disabled(关闭)

[root@director-B keepalived]# vim /etc/selinux/config

SELINUX=disabled #将该配置改为disabled,保存退出后reboot跟踪iptables规则发现,默认的iptables规则仅允许22端口和icmp报文通过

[root@director-A ~]# iptables -vnL INPUT

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

471 44874 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 ctstate RELATED,ESTABLISHED

192 14016 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0

19 1456 INPUT_direct all -- * * 0.0.0.0/0 0.0.0.0/0

19 1456 INPUT_ZONES_SOURCE all -- * * 0.0.0.0/0 0.0.0.0/0

19 1456 INPUT_ZONES all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 ctstate INVALID

18 1404 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited ##默认拒绝所有报文,并告知访问者主机已被限制

[root@director-B ~]# iptables -vnL INPUT_direct

Chain INPUT_direct (1 references)

pkts bytes target prot opt in out source destination

[root@director-B ~]# iptables -vnL INPUT_ZONES_SOURCE

Chain INPUT_ZONES_SOURCE (1 references)

pkts bytes target prot opt in out source destination

[root@director-B ~]# iptables -vnL INPUT_ZONES

Chain INPUT_ZONES (1 references)

pkts bytes target prot opt in out source destination

55 4210 IN_public all -- ens33 * 0.0.0.0/0 0.0.0.0/0 [goto]

0 0 IN_public all -- + * 0.0.0.0/0 0.0.0.0/0 [goto]

[root@director-B ~]# iptables -vnL IN_public

Chain IN_public (2 references)

pkts bytes target prot opt in out source destination

28 2158 IN_public_log all -- * * 0.0.0.0/0 0.0.0.0/0

28 2158 IN_public_deny all -- * * 0.0.0.0/0 0.0.0.0/0

28 2158 IN_public_allow all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 ######允许ICMP报文访问

[root@director-B ~]# iptables -vnL IN_public_log

Chain IN_public_log (1 references)

pkts bytes target prot opt in out source destination

[root@director-B ~]# iptables -vnL IN_public_deny

Chain IN_public_deny (1 references)

pkts bytes target prot opt in out source destination

[root@director-B ~]# iptables -vnL IN_public_allow

Chain IN_public_allow (1 references)

pkts bytes target prot opt in out source destination

1 52 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:22 ctstate NEW ######允许ssh报文访问尝试通过另一个客户端192.168.14.129访问备节点80端口,在客户端就能抓包icmp 通知报文。

此iptables链表结构为系统默认配置,该链结构太过复杂,且多有iptables链为空链。因此将多余的iptables规则清理掉,多余的iptables链删除,允许所有报文通过即可。

[root@director-B ~]# iptables -F #删除所有iptables规则[root@director-B ~]# iptables -X #删除除默认链之外的所有iptables链此时问题已解决,keepalived只有MASTER节点配置vip,且主备节点之间切换vip正常。

不过vip切换的问题虽然解决了,但iptables的遗留问题是在配置文件/etc/sysconfig/iptables中并未配置以上复杂的iptables规则,且重启系统之后,也仍然会生成以上复杂的iptables规则。修改了/etc/sysconfig/iptables-config配置也在重启系统后被复原。定是那系统启动脚本搞得鬼,还得继续排查。

原文转载至:

http://blog.51cto.com/13599730/2161622

keepalived主备节点都配置vip,vip切换异常案例分析的更多相关文章

- haproxy+keepalived主备与双主模式配置

Haproxy+Keepalived主备模式 主备节点设置 主备节点上各安装配置haproxy,配置内容且要相同 global log 127.0.0.1 local2 chroot /var/lib ...

- Keepalived 主备配置

keepalived主备或多主多备,配置都是一样配置方法,只是搭建多少的问题. 1.keepalived安装 参考:https://www.cnblogs.com/zwcry/p/9542867.ht ...

- DataGuard---->主库和备库都配置 db_file_name_convert和log_file_name_convert的作用

一.参数说明 [1] db_file_name_convert db_file_name_convert 主数据库和备用数据库的数据文件转换目录对映(如果两数据库的目录结构不一样),如果有多个对映,逐 ...

- Nginx+Keepalived主备切换(包含nginx服务停止)

原文地址:http://blog.sina.com.cn/s/blog_79ac6aa80101bmed.html Nginx+Keepalived主备切换(包含nginx服务停止) 环境: VM中4 ...

- Nginx+Keepalived 主备高可用 安装与配置

环境说明:操作系统:CentOS6.7 x86_64Nginx版本:nginx-1.9.7Keepalived版本:keepalived-1.2.24 主nginx + Keepalived :10. ...

- KeepAlived主备/主主模型高可用Nginx

部署准备: 两台CentOS 7主机HA1和HA2 CentOS 7 基于rpm包安装Nginx: 由于Base源中没有Nginx,所以要安装EPEL源,命令如下: wget http://dl.fe ...

- KeepAlived主备模型高可用LVS

部署前准备: 1.至少4台主机:两个Director(HA1,HA2),两个Real Server(RS1,RS2) 2.Director之间时间必须同步,且关闭各主机的防火墙和Selinux 3.出 ...

- DG_Oracle DataGuard Primary/Standby物理主备节点安装实践(案例)

2014-09-09 Created By BaoXinjian

- keepalived主备切换后的arp问题【转】

使用keepalived的时候主机挂了,备机显示绑定了VIP.但是此时实际还是不能访问.其实就是网关的arp缓存没有刷新. 在服务器上执行一下就行了 arping -I eth0 -c 5 -s ...

随机推荐

- 【spring源码分析】spring ioc容器之前生今世--DefaultListableBeanFactory源码解读

spring Ioc容器的实现,从根源上是beanfactory,但真正可以作为一个可以独立使用的ioc容器还是DefaultListableBeanFactory,因此可以这么说, DefaultL ...

- 【数据库】jdbc详解

try { if(resultSet!=null){ resultSet.close(); } }catch (SQLException e){ e.printStackTrace(); }final ...

- openresty 使用lua-resty-shell 执行shell 脚本

lua-resty-shell 是一个很不错的项目,让我们可以无阻塞的执行shell命令,之间的通信 是通过socket (一般是unix socket) 环境准备 docker-compose 文件 ...

- C# to IL 1 Introduction to Microsoft’s IL(MSIL 介绍)

The code that we write in a programming language like C#, ASP+ or in any other .NETcompatible langua ...

- ReportViewer的使用总结

1.换行符:chr(13)&chr(10) 2.时间字符串格式化: =IIF(Trim(Fields!business_time.Value).Length=6, Left(Trim(F ...

- 家庭记账本web开发

这个系统的整体结构: GitHub:https://github.com/lq1998lq/Test.git com.action包: package com.action; import java. ...

- 【转】OPPO A77保持应用后台运行方法

原文网址:http://www.3533.com/news/16/201708/163086/1.htm OPPO A77保持应用后台运行方法.手机的运行内存大小有限,因此在出现运行应用过多时,系统就 ...

- 在浏览器中输入url回车之后会发生什么

在浏览器中输入URL之后,浏览器会经历以下5个步骤: 1.解析URL 2.DNS域名解析 3.浏览器与网站建立TCP链接(三次握手) 4.请求和传输数据 5.浏览器渲染页面 一.解析URL 什么是ur ...

- Linux Shell脚本中获取本机ip地址方法

ifconfig -a|grep inet|grep -v 127.0.0.1|grep -v inet6|awk '{print $2}'|tr -d "addr:" 命令解释 ...

- HBase教程

https://www.yiibai.com/hbase/ 自1970年以来,关系数据库用于数据存储和维护有关问题的解决方案.大数据的出现后,好多公司实现处理大数据并从中受益,并开始选择像 Hadoo ...