[Python灰帽子-黑客与逆向工程师的Python编程之道]书籍

[Python灰帽子-黑客与逆向工程师的Python编程之道]PDF高清版免费下载地址

提取码:76aw

内容简介 · · · · · ·

《Python灰帽子》是由知名安全机构Immunity Inc的资深黑帽Justin Seitz主笔撰写的一本关于编程语言Python如何被广泛应用于黑客与逆向工程领域的书籍。老牌黑客,同时也是Immunity Inc的创始人兼首席技术执行官(CTO)Dave Aitel为这本书担任了技术编辑一职。书中绝大部分篇幅着眼于黑客技术领域中的两大经久不衰的话题:逆向工程与漏洞挖掘,并向读者呈现了几乎每个逆向工程师或安全研究人员在日常工作中所面临的各种场景,其中包括:如何设计与构建自己的调试工具,如何自动化实现烦琐的逆向分析任务,如何设计与构建自己的fuzzing工具,如何利用fuzzing 测试来找出存在于软件产品中的安全漏洞,一些小技巧诸如钩子与注入技术的应用,以及对一些主流Python安全工具如PyDbg、 Immunity Debugger、Sulley、IDAPython、PyEmu等的深入介绍。作者借助于如今黑客社区中备受青睐的编程语言 Python引领读者构建出精悍的脚本程序来一一应对上述这些问题。出现在书中的相当一部分Python代码实例借鉴或直接来源于一些优秀的开源安全项目,诸如Pedram Amini的Paimei,由此读者可以领略到安全研究者们是如何将黑客艺术与工程技术优雅融合来解决那些棘手问题的。

作者简介 · · · · · ·

Justin Seitz是一名Immunity公司的高级安全研究员,他在以往的工作中花费了大量的时间从事漏洞挖掘、逆向工程、编写漏洞利用以及编写Python代码的研究。

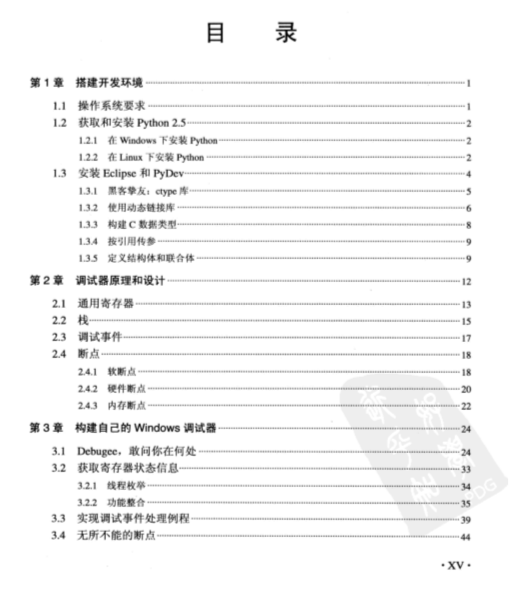

目录 · · · · · ·

1.1 操作系统要求 1

1.2 获取和安装Python 2.5 2

1.2.1 在Windows下安装Python 2

1.2.2 在Linux下安装Python 2

1.3 安装Eclipse和PyDev 4

1.3.1 黑客挚友:ctype库 5

1.3.2 使用动态链接库 6

1.3.3 构建C数据类型 8

1.3.4 按引用传参 9

1.3.5 定义结构体和联合体 9

第2章 调试器原理和设计 12

2.1 通用寄存器 13

2.2 栈 15

2.3 调试事件 17

2.4 断点 18

2.4.1 软断点 18

2.4.2 硬件断点 20

2.4.3 内存断点 22

第3章 构建自己的Windows调试器 24

3.1 Debugee,敢问你在何处 24

3.2 获取寄存器状态信息 33

3.2.1 线程枚举 34

3.2.2 功能整合 35

3.3 实现调试事件处理例程 39

3.4 无所不能的断点 44

3.4.1 软断点 44

3.4.2 硬件断点 49

3.4.3 内存断点 55

3.5 总结 59

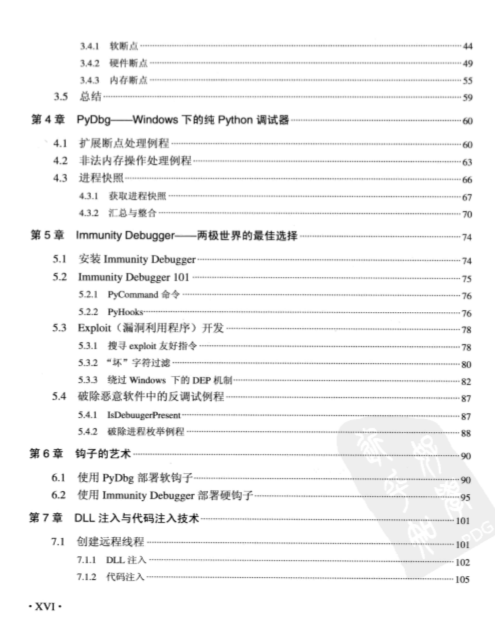

第4章 PyDbg——Windows下的纯Python调试器 60

4.1 扩展断点处理例程 60

4.2 非法内存操作处理例程 63

4.3 进程快照 66

4.3.1 获取进程快照 67

4.3.2 汇总与整合 70

第5章 Immunity Debugger——两极世界的最佳选择 74

5.1 安装Immunity Debugger 74

5.2 Immunity Debugger 101 75

5.2.1 PyCommand命令 76

5.2.2 PyHooks 76

5.3 Exploit(漏洞利用程序)开发 78

5.3.1 搜寻exploit友好指令 78

5.3.2 “坏”字符过滤 80

5.3.3 绕过Windows 下的DEP机制 82

5.4 破除恶意软件中的反调试例程 87

5.4.1 IsDebuugerPresent 87

5.4.2 破除进程枚举例程 88

第6章 钩子的艺术 90

6.1 使用PyDbg部署软钩子 90

6.2 使用Immunity Debugger部署硬钩子 95

第7章 DLL注入与代码注入技术 101

7.1 创建远程线程 101

7.1.1 DLL注入 102

7.1.2 代码注入 105

7.2 遁入黑暗 108

7.2.1 文件隐藏 109

7.2.2 构建后门 110

7.2.3 使用py2exe编译Python代码 114

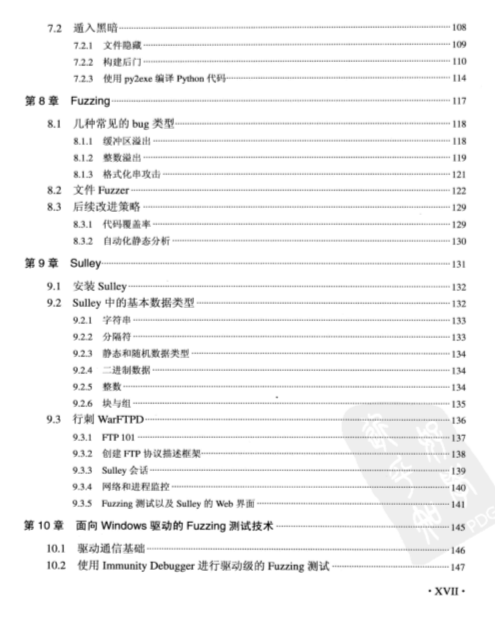

第8章 Fuzzing 117

8.1 几种常见的bug类型 118

8.1.1 缓冲区溢出 118

8.1.2 整数溢出 119

8.1.3 格式化串攻击 121

8.2 文件Fuzzer 122

8.3 后续改进策略 129

8.3.1 代码覆盖率 129

8.3.2 自动化静态分析 130

第9章 Sulley 131

9.1 安装Sulley 132

9.2 Sulley中的基本数据类型 132

9.2.1 字符串 133

9.2.2 分隔符 133

9.2.3 静态和随机数据类型 134

9.2.4 二进制数据 134

9.2.5 整数 134

9.2.6 块与组 135

9.3 行刺WarFTPD 136

9.3.1 FTP 101 137

9.3.2 创建FTP协议描述框架 138

9.3.3 Sulley会话 139

9.3.4 网络和进程监控 140

9.3.5 Fuzzing测试以及Sulley的Web界面 141

第10章 面向Windows驱动的Fuzzing测试技术 145

10.1 驱动通信基础 146

10.2 使用Immunity Debugger进行驱动级的Fuzzing测试 147

10.3 Driverlib——面向驱动的静态分析工具 151

10.3.1 寻找设备名称 152

10.3.2 寻找IOCTL分派例程 153

10.3.3 搜寻有效的IOCTL控制码 155

10.4 构建一个驱动Fuzzer 157

第11章 IDAPython——IDA PRO环境下的Python脚本编程 162

11.1 安装IDAPython 163

11.2 IDAPython函数 164

11.2.1 两个工具函数 164

11.2.2 段(Segment) 164

11.2.3 函数 165

11.2.4 交叉引用 166

11.2.5 调试器钩子 166

11.3 脚本实例 167

11.3.1 搜寻危险函数的交叉代码 168

11.3.2 函数覆盖检测 169

11.3.3 检测栈变量大小 171

第12章 PYEmu——脚本驱动式仿真器 174

12.1 安装PyEmu 174

12.2 PyEmu概览 175

12.2.1 PyCPU 175

12.2.2 PyMemory 176

12.2.3 PyEmu 176

12.2.4 指令执行 176

12.2.5 内存修改器与寄存器修改器 177

12.2.6 处理例程(Handler) 177

12.3 IDAPyEmu 182

12.3.1 函数仿真 184

12.3.2 PEPyEmu 187

12.3.3 可执行文件加壳器 188

12.3.4 UPX加壳器 188

12.3.5 利用PEPyEmu脱UPX壳 189

[Python灰帽子-黑客与逆向工程师的Python编程之道]书籍的更多相关文章

- 【Python灰帽子--黑客与逆向工程师的Python编程之道】我的学习笔记,过程.(持续更新HOT)

我的学习笔记---python灰帽子 世界让我遍体鳞伤,但伤口长出的却是翅膀. -------------------------------------------- 前言 本书是由知名安全机构Im ...

- Python灰帽子:黑客与逆向工程师的Python编程之道|百度网盘免费下载|新手黑客入门

百度网盘免费下载:Python灰帽子:黑客与逆向工程师的Python编程之道 提取码:tgpg 目录 · · · · · · 第1章 搭建开发环境 11.1 操作系统要求 11.2 获取和安装Pyt ...

- Python灰帽子:黑客与逆向工程师的Python编程之道PDF高清完整版免费下载|百度云盘

百度云盘免费下载:Python灰帽子:黑客与逆向工程师的Python编程之道PDF高清完整版免费下载 提取码:8nki 目录 · · · · · · 第1章 搭建开发环境 11.1 操作系统要求 1 ...

- 电子书推荐--《Python灰帽子》,python黑客编程

点此在线阅读 <Python灰帽子>是由知名安全机构Immunity Inc的资深黑帽Justin Seitz主笔撰写的一本关于编程语言Python如何被广泛应用于黑客与逆向工程领域的书籍 ...

- python灰帽子学习感想

Gray Hat Python Python Programming for hackers and reverse engineers Python灰帽子:黑客与逆向project师的Python编 ...

- 读书笔记 ~ Python黑帽子 黑客与渗透测试编程之道

Python黑帽子 黑客与渗透测试编程之道 <<< 持续更新中>>> 第一章: 设置python 环境 1.python软件包管理工具安装 root@star ...

- 2017-2018-2 20179204 PYTHON黑帽子 黑客与渗透测试编程之道

python代码见码云:20179204_gege 参考博客Python黑帽子--黑客与渗透测试编程之道.关于<Python黑帽子:黑客与渗透测试编程之道>的学习笔记 第2章 网络基础 t ...

- 《灰帽Python-黑客和逆向工程师的Python编程》学习记录

ctypes是Python语言的一个外部库,提供和C语言兼容的数据类型,可以很方便的调用C DLL中的函数. 操作环境:CentOS6.5 Python版本:2.66 ctypes是强大的,强大到本书 ...

- python白帽子/黑客/实战编程教程

Python搜索爬虫抓取超高清视频教程_第一期Python搜索爬虫抓取超高清视频教程_第二期Python搜索爬虫抓取视频教程_第三期Python搜索爬虫抓取视频教程_第四期Python搜索引擎爬虫抓取 ...

- 《python灰帽子》学习笔记:调试器设置

一.构造 C 数据类型 C Type | Python Type | ctypes Type ____________________________________________________ ...

随机推荐

- Python实验报告(第7章)

实验7:面向对象程序设计 一.实验目的和要求 1.了解面向对象的基本概念(对象.类.构造方法): 2.学会类的定义和使用: 3.掌握属性的创建和修改: 4.掌握继承的基本语法. 二.实验环境 软件版本 ...

- ssm——springMVC整理

目录 1.概念 1.1.什么是SpringMVC 1.2.B/S架构 1.3.MVC结构 1.4.Spring MVC常用名词 1.5.常用注解 1.6.rest和restfull 1.7.Reque ...

- 【CTF隐写工具】binwalk工具使用方法

工具简介 Binwalk 是一种快速.易于使用的工具,用于分析.逆向工程和提取固件映像. 工具环境 Linux Linux环境下安装 直接使用apt/yum进行安装 apt install binwa ...

- react 高效高质量搭建后台系统 系列 —— antd和样式

其他章节请看: react 高效高质量搭建后台系统 系列 antd 后续要做登录模块(主页),不仅要解决请求数据的问题,还需要完成 antd 配置以及样式的准备. antd 多种主题风格 详情请看 这 ...

- [数据结构]广度优先搜索算法(Breadth-First-Search,BFS)

广度优先搜索的概念 广度优先搜索(BFS)类似于二叉树的层序遍历算法,它的基本思想是:首先访问起始顶点v,然后由v出发,依次访问v的各个未被访问过的邻接顶点w1,w2,w3-.wn,然后再依次访问w1 ...

- Hash——温暖人心的算法

目录 简介 计算Hash 前缀Hash递推 快速计算子串Hash 用Hash匹配字符串 综合:P2852 [USACO06DEC]Milk Patterns G 简介 Hash,将一个字符串映射到一个 ...

- 1. 使用 fluent-bit 采集文件

1. 使用 fluent-bit 采集文件 简介 Fluent Bit是一款快速.灵活的日志处理器,旨在收集.解析.过滤日志,并将日志发送到远程数据库,以便执行数据分析. 数据分析通常发生在数据存储和 ...

- linux 高效压缩工具之xz的压缩解压使用

xz是什么 高压缩率的工具,它使用 LZMA2 压缩算法,生成的压缩文件比传统使用的 gzip.bzip2 生成的压缩文件更小, 不过xz也有一个坏处就是压缩时间比较长,比7z压缩时间还长一些.不过压 ...

- redisConfig+redisUtil开箱即用

RedisConfig @Configuration public class RedisConfig { //编写redisTemplate //固定模板,开箱即用 @Bean public Red ...

- Unity_UIWidgets - 组件Drawer

Unity_UIWidgets - 组件Drawer 组件Drawer Drawer 构造 代码 效果 Drawer使用完毕 结语 图标Icon QQ 今日无推荐 组件Drawer 各位伙伴,周日愉快 ...